在 Windows 中将 SMB 客户端配置为要求进行加密(预览版)

适用于:Windows Insider 内部版本和 Windows Server 2025(预览版)

重要

Windows Insider 和 Windows Server 2025 处于预览版阶段。 此信息与预发行产品相关,相应产品在发行之前可能会进行重大修改。 Microsoft 不对此处提供的信息作任何明示或默示的担保。

从 Windows 11 Insider Preview 内部版本 25982(Canary 渠道)和 Windows Server Preview 内部版本 2025 开始,SMB 客户端支持要求对所有出站 SMB 连接进行加密。 管理员可要求所有目标服务器支持使用 SMB 3.0 或更高版本进行加密。 本文介绍了如何将 SMB 客户端配置为要求对所有出站连接进行加密。

对所有出站 SMB 客户端连接进行加密可实现最高级别的网络安全性,并为 SMB 签名提供管理奇偶校验,从而满足客户端和服务器的要求。 启用后,SMB 客户端不会连接到不支持 SMB 3.0 或更高版本或是不支持 SMB 加密的 SMB 服务器。 例如,某一第三方 SMB 服务器可能支持 SMB 3.0,但不支持 SMB 加密。

SMB 加密可提供 SMB 数据端到端保护功能,以免遭受拦截攻击和窥探。 SMB 客户端可能会要求对每个映射的驱动器进行加密,具体则是通过 UNC 强化或针对每台计算机的设置(如本文所述)。 此外,SMB 服务器还可要求对每个共享或整个文件服务器进行 SMB 加密。 若要了解有关针对 SMB 服务器和 UNC 强化的 SMB 加密的详细信息,请参阅 SMB 加密。

先决条件

在将 SMB 客户端配置为要求进行加密之前,你需要:

- 在以下某一操作系统上运行的 SMB 客户端。

- Windows 11 Insider Preview 内部版本 25982 或更高版本。

- Windows Server 2025。

- 计算机的管理权限。

- 如果对域使用组策略,则需特权才能创建或编辑组策略对象 (GPO) 并将其链接到相应的组织单位 (OU)。

使用组策略配置 SMB 加密授权

可将 SMB 客户端配置为始终要求进行加密,而不考虑服务器、共享、UNC 强化或映射驱动器的要求。 管理员可全局强制 Windows 计算机对所有连接使用 SMB 加密(因此需为 SMB 3.x),因此当 SMB 服务器不支持任何 SMB 加密时则会拒绝连接。

提示

SMB 加密存在关联的性能与兼容性开销。 SMB 签名功能具有更好的性能和篡改保护效果,但它不提供侦听保护。 完全放弃加密和签名功能可提供最佳性能,但除连接授权和预身份验证完整性保护之外,便不会提供任何其他安全性。 SMB 加密可取代 SMB 签名,并提供相同级别的篡改保护效果;如果 SMB 客户端要求进行签名,SMB 加密则会将其关闭。

可将 SMB 客户端配置为要求使用组策略或 PowerShell 来对出站连接进行加密。

以下介绍如何使用组策略将 SMB 客户端配置为要求对所有出站连接进行加密。

若要配置 SMB 客户端以对所有 SMB 服务器(即,对出站连接)进行必要的加密,则请执行以下操作:

- 打开“组策略管理控制台”。

- 编辑或创建要使用的组策略对象 (GPO)。

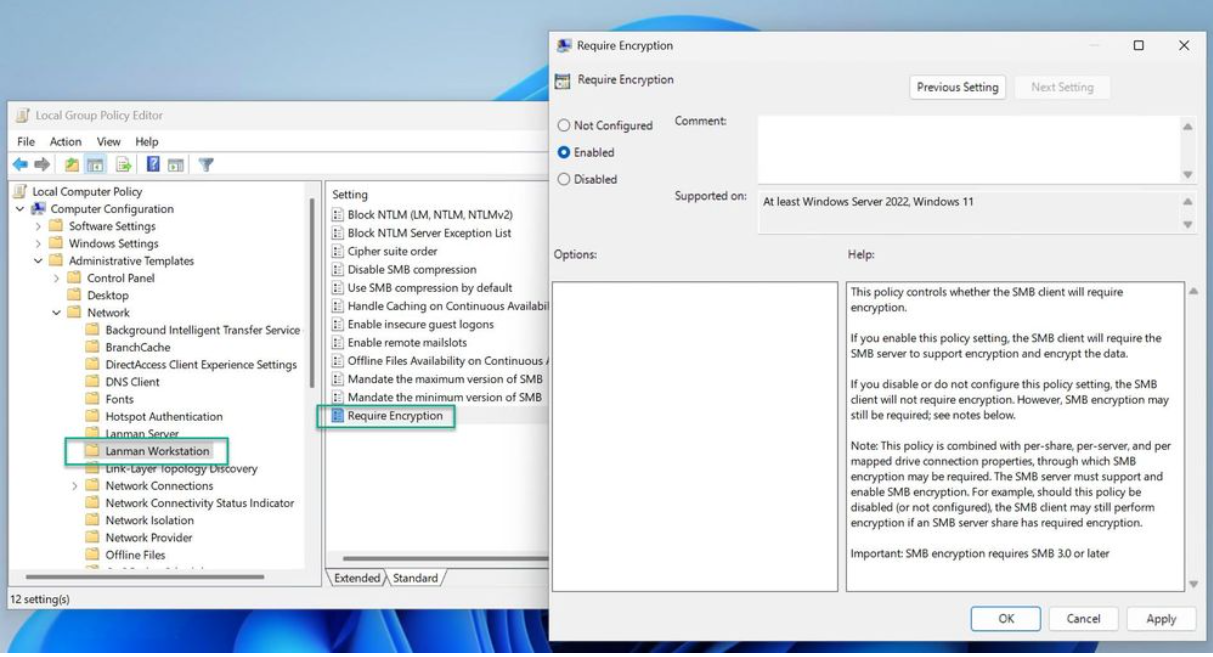

- 在控制台树中,选择计算机配置 > 管理模板 > 网络 > Lanman 工作站。

- 针对该设置,请右键单击要求加密并选择编辑。

- 依次选择启用和确定。

将此策略设为“已禁用”或“未配置”会删除加密要求。

重要

在组织范围内部署 SMB 加密时需谨慎。 旧版 SMB 服务器(如 Windows Server 2008 R2)不支持 SMB 3.0。 某些情况下,以前的第三方 SMB 服务器可能支持 SMB 3.0,但可能不支持加密。