通过Microsoft Defender中的高级搜寻功能主动搜寻威胁

高级搜寻是基于查询的威胁搜寻工具,可用于浏览长达 30 天的原始数据。 你可以主动检查网络中的事件来找到威胁指示器和实体。 通过灵活访问数据,可以不受约束地搜寻已知威胁和潜在威胁。

高级搜寻支持两种模式:引导模式和高级模式。 如果还不熟悉 KQL) Kusto 查询语言 (或更喜欢查询生成器的便利性,请使用引导模式。 如果习惯使用 KQL 从头开始创建查询,请使用 高级模式 。

若要开始搜寻,请阅读在引导模式和高级模式之间进行选择,以在Microsoft Defender门户中进行搜寻。

可以使用相同的威胁搜寻查询来生成自定义检测规则。 这些规则自动运行以检查,然后响应可疑的违规活动、错误配置的计算机和其他发现。

高级搜寻支持检查更广泛的数据集的查询,这些数据集来自:

- Microsoft Defender for Endpoint

- Microsoft Defender for Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

- Microsoft Sentinel

若要使用高级搜寻,请打开Microsoft Defender XDR。 或者,若要将高级搜寻与Microsoft Sentinel配合使用,请将Microsoft Sentinel连接到 Defender 门户。

有关Microsoft Defender for Cloud Apps数据中的高级搜寻的详细信息,请参阅视频。

获取访问权限

若要使用高级搜寻或其他Microsoft Defender XDR功能,需要在Microsoft Entra ID中扮演适当的角色。 阅读高级搜寻所需的角色和权限。

此外,对终结点数据的访问由基于角色的访问控制 (RBAC) Microsoft Defender for Endpoint 中的设置确定。 阅读有关管理对Microsoft Defender XDR的访问权限的信息。

数据新鲜度和更新频率

可以将高级搜寻数据分类为两种不同的类型,每种类型以不同的方式合并。

- 事件或活动数据:填充关于警报、安全事件、系统事件和例程评估的表。 高级搜寻几乎会在成功收集这些数据的传感器之后立刻将这些数据传输到相应的云服务。 例如,在Microsoft Defender for Endpoint和Microsoft Defender for Identity上可用后,几乎可以立即从工作站或域控制器上的正常传感器查询事件数据。

- 实体数据 - 使用有关用户和设备的信息填充表。 此数据来自相对静态的数据源和动态源,例如 Active Directory 条目和事件日志。 为了提供全新数据,表每 15 分钟会更新一次,并添加可能未完全填充的行。 每 24 小时合并一次数据,以插入包含有关每个实体的最新、最全面的数据集的记录。

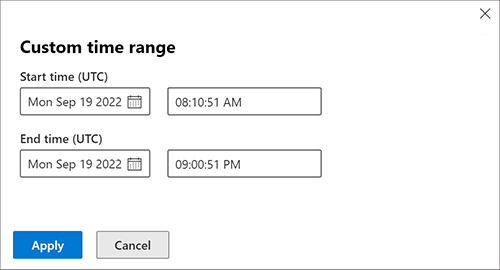

时区

查询

高级搜寻数据使用 UTC (世界时协调) 时区。

应使用 UTC 创建查询。

结果

高级搜寻结果将转换为 Microsoft Defender XDR 中设置的时区。

相关主题

提示

想要了解更多信息? 请在我们的技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR 技术社区。