將工作區閘道整合到虛擬網路的網路資源需求

適用於:進階版

網路隔離是 APIM 工作區閘道的選用功能。 本文記載了在 Azure 虛擬網路中整合閘道時的網路資源需求。 部分需求會根據所需的輸入和輸出存取模式而有所不同。 下列為支援的模式:

- 公用輸入存取、私人輸出存取 (公用/私人)

- 私人輸入存取、私人輸出存取 (私人/私人)

如需 APIM 中網路選項的相關資訊,請參閱使用虛擬網路來保護 Azure APIM 的輸入和輸出流量 (機器翻譯)。

注意

- 工作區閘道的網路設定與 APIM 執行個體的網路設定無關。

- 目前,只有在建立閘道時,才能在虛擬網路中設定工作區閘道。 您無法在稍後變更閘道的網路設定或其他設定。

網路位置

- 虛擬網路必須位於與 APIM 執行個體相同的區域與 Azure 訂用帳戶中。

子網路大小

- 子網路大小必須為

/24(256 個 IP 位址)。 - 子網路無法與另一個 Azure 資源分享,包括另一個工作區閘道。

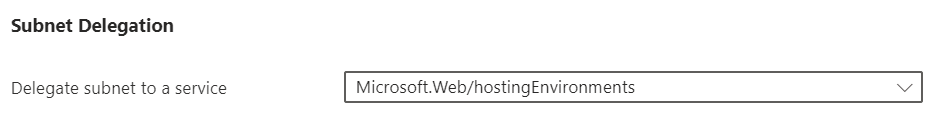

子網路委派

子網路必須遵循下列方式進行委派,才能啟用所需的輸入和輸出存取。

如需設定子網路委派的相關資訊,請參閱新增或移除子網路委派。

針對公用/私人模式,子網路必須委派給 Microsoft.Web/serverFarms 服務。

注意

您可能需要在訂用帳戶中註冊 Microsoft.Web/serverFarms 資源提供者,以便將子網路委派給服務。

網路安全性群組 (NSG) 規則

網路安全性群組 (NSG) 必須連結至子網,才能明確允許輸入連線。 請在 NSG 中設定下列規則。 將這些規則的優先順序設定為高於預設規則的優先順序。

| 來源 / 目的地連接埠 | 方向 | 傳輸通訊協定 | 來源 | Destination | 目的 |

|---|---|---|---|---|---|

| */80 | 傳入 | TCP | AzureLoadBalancer | 工作區閘道子網路範圍 | 允許內部健康情況 Ping 流量 |

| */80,443 | 傳入 | TCP | 網際網路 | 工作區閘道子網路範圍 | 允許輸入流量 |

私人/私人組態的 DNS 設定

在私人/私人網路設定中,您必須管理自己的 DNS 以啟用工作區閘道的輸入存取。

我們建議:

- 設定 Azure DNS 私人區域。

- 將 Azure DNS 私人區域連結至您已部署 工作區閘道的 VNet。

了解如何在 Azure DNS 中設定私人區域。

預設主機名稱上的存取

當您建立 APIM 工作區時,工作區閘道會獲指派預設主機名稱。 主機名稱及其私人虛擬 IP 位址會顯示在 Azure 入口網站中的工作區閘道 [概觀] 頁面。 預設主機名稱格式為 <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net。 範例: team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net。

注意

工作區網關只會回應傳送至其端點上設定之主機名稱的要求,而不是回應其私人 VIP 位址的要求。

設定 DNS 記錄

在 DNS 伺服器中建立記錄,以從 VNet 內存取工作區。 將端點記錄對應至工作區閘道的私人 VIP 位址。

基於測試目的,您可以在連線至 VNet 之子網路的虛擬機器上更新 hosts 檔案,而此 VNet 中已部署 APIM。 假設工作區閘道的私人虛擬 IP 位址是 10.1.0.5,則您可以對應 hosts 檔案,如下列範例所示。 hosts 對應檔案位於 %SystemDrive%\drivers\etc\hosts (Windows) 或 /etc/hosts (Linux、macOS)。

| 內部虛擬 IP 網路 | 閘道主機名稱 |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |