工作流程

Microsoft Azure 證明會從記憶體保護區接收辨識項,並針對 Azure 安全性基準和可設定的原則評估辨識項。 成功驗證時,Azure 證明會產生證明權杖,以確認記憶體保護區的可信度。

下列動作項目涉及 Azure 證明工作流程:

- 信賴憑證者:依賴 Azure 證明來驗證記憶體保護區有效性的元件。

- 用戶端:從記憶體保護區收集資訊,並將要求傳送至 Azure 證明的元件。

- Azure 證明:接受來自用戶端的記憶體保護區辨識項、進行驗證,並將證明權杖傳回給用戶端的元件

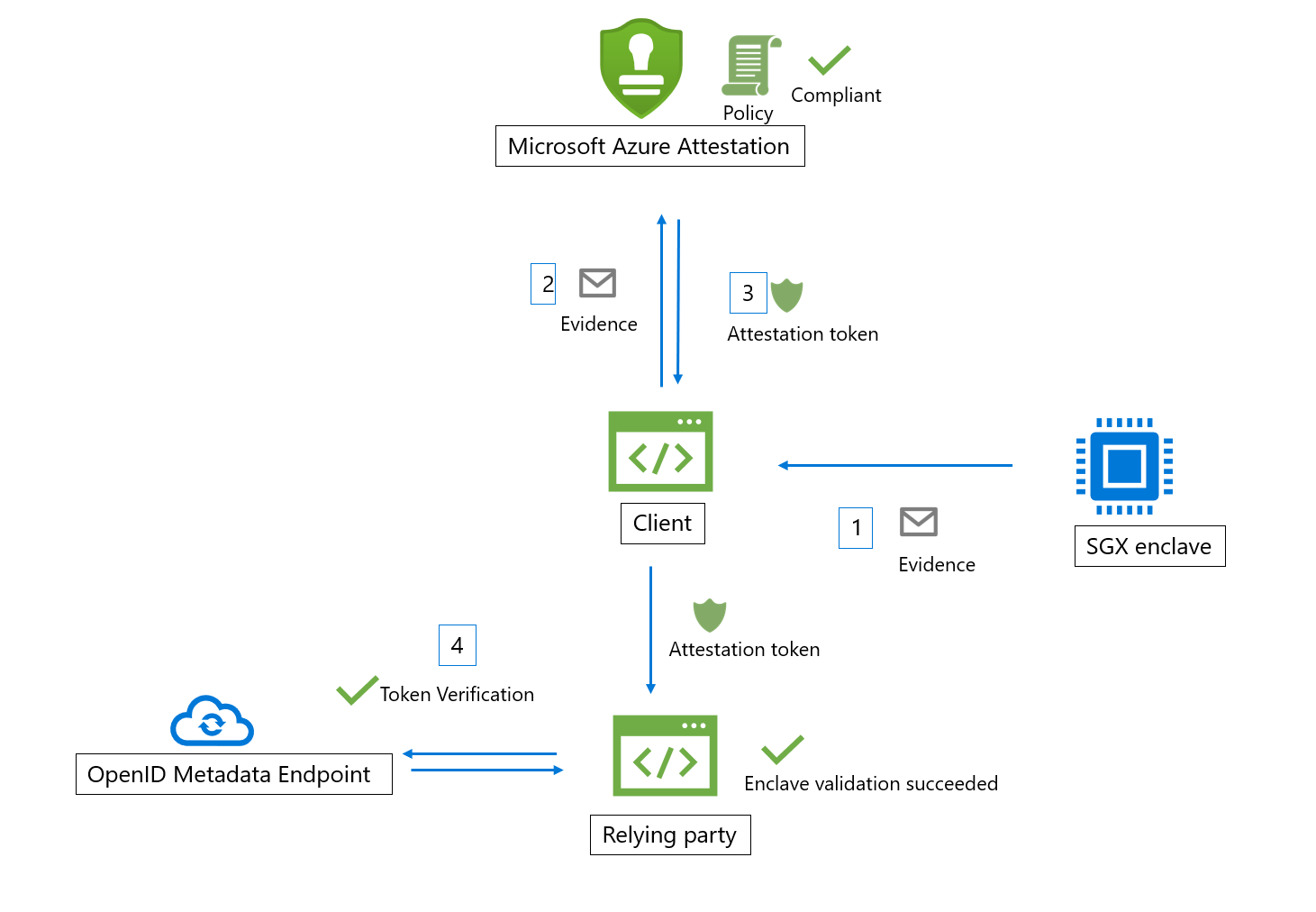

Intel® Software Guard Extensions (SGX) 記憶體保護區驗證流程

以下是典型 SGX 記憶體保護區證明工作流程中的一般步驟 (使用 Azure 證明):

- 用戶端會從記憶體保護區收集辨識項。 辨識項是記憶體保護區環境和在記憶體保護區內執行之用戶端程式庫的相關資訊

- 用戶端具有參考 Azure 證明執行個體的 URI。 用戶端會將辨識項傳送至 Azure 證明。 提交給提供者的確切資訊取決於記憶體保護區類型

- Azure 證明會驗證已提交的資訊,並針對已設定的原則進行評估。 如果驗證成功,Azure 證明會發出證明權杖並將其傳回給用戶端。 如果此步驟失敗,Azure 證明會向用戶端回報錯誤

- 用戶端會將證明權杖傳送給信賴憑證者。 信賴憑證者會呼叫 Azure 證明的公開金鑰中繼資料端點來擷取簽署憑證。 接著,信賴憑證者會驗證證明權杖的簽章,並確保記憶體保護區的可信度

注意

當您在 2018-09-01-preview API 版本中傳送證明要求時,用戶端必須將辨識項連同 Microsoft Entra 存取權杖一起傳送至 Azure 證明。

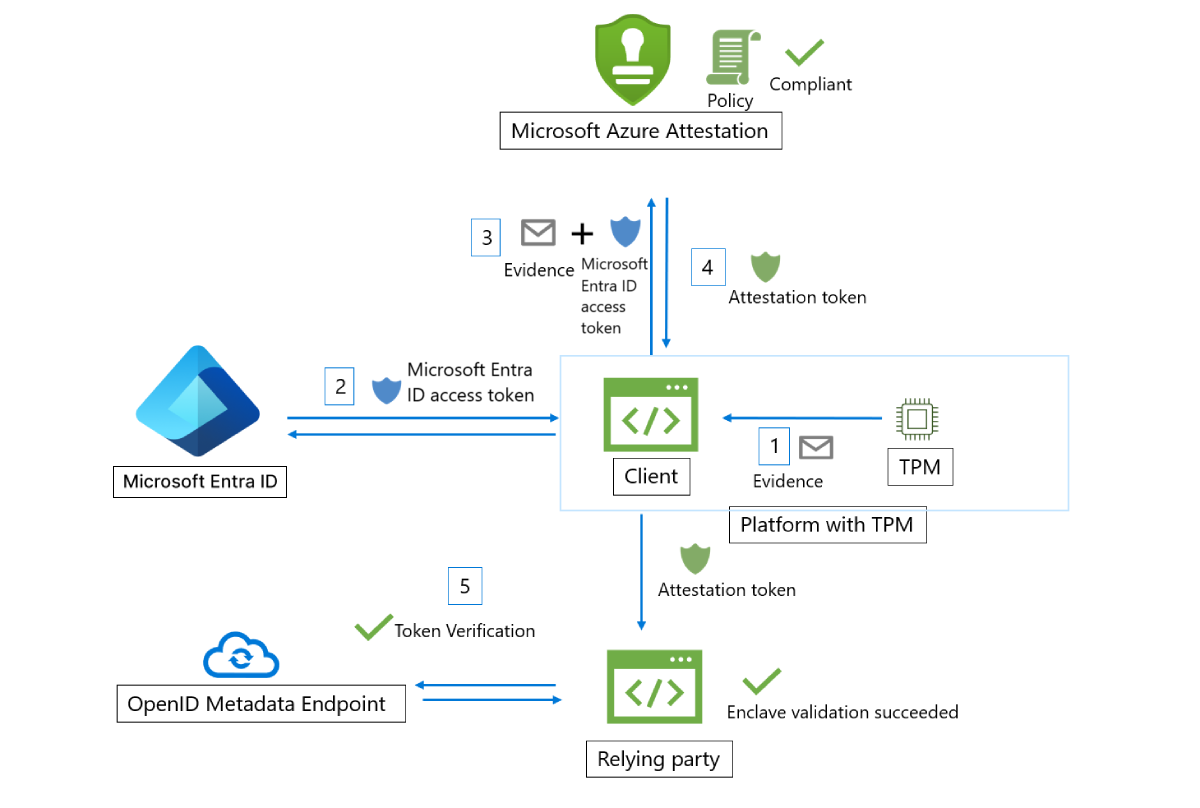

信賴平台模組 (TPM) 記憶體保護區驗證工作流程

以下是典型 TPM 記憶體保護區證明工作流程中的一般步驟 (使用 Azure 證明):

- 在裝置/平台開機時,各種開機載入器和開機服務會測量 TPM 所支援的事件,並安全地將它們儲存為 TCG 記錄。 用戶端會從裝置和 TPM 引用收集 TCG 記錄,該引用會作爲證明的辨識項。

- 用戶端會向 Microsoft Entra ID 進行驗證並取得存取權杖。

- 用戶端具有參考 Azure 證明執行個體的 URI。 用戶端會將辨識項和 Microsoft Entra 存取權杖傳送至 Azure 證明。 提交給提供者的確切資訊取決於平台。

- Azure 證明會驗證已提交的資訊,並針對已設定的原則進行評估。 如果驗證成功,Azure 證明會發出證明權杖並將其傳回給用戶端。 如果此步驟失敗,Azure 證明會向用戶端回報錯誤。 用戶端與證明服務之間的通訊是由 Azure 證明 TPM 通訊協定所決定。

- 用戶端接著會將證明權杖傳送給信賴憑證者。 信賴憑證者會呼叫 Azure 證明的公開金鑰中繼資料端點來擷取簽署憑證。 接著,信賴憑證者會驗證證明權杖的簽章,並確保平台的可信度。