透過受控硬體安全性模組設定客戶自控金鑰來進行 Azure NetApp Files 磁碟區加密

搭配受控硬體安全性模組 (HSM) 使用客戶自控金鑰的 Azure NetApp Files 磁碟區加密是 Azure NetApp Files 客戶自控金鑰的磁碟區加密功能的延伸模組。 使用 HSM 的客戶自控金鑰可讓您將加密金鑰儲存在更安全的 FIPS 140-2 層級 3 HSM 中,而不是 Azure Key Vault (AKV) 所使用的 FIPS 140-2 層級 1 或層級 2 服務中。

需求

- 透過 2022.11 或更新的 API 版本支援使用受控 HSM 的客戶自控金鑰。

- 只有沒有現有加密的 Azure NetApp Files 帳戶才支援使用受控 HSM 的客戶自控金鑰。

- 在搭配受控 HSM 磁碟區使用客戶自控金鑰建立磁碟區之前,您必須具備:

- 已建立包含至少一個金鑰的 Azure Key Vault。

- 金鑰保存庫必須已啟用虛刪除與清除保護。

- 金鑰必須是類型 RSA。

- 已建立其子網路已委派至 Microsoft.Netapp/磁碟區的 VNet。

- Azure NetApp Files 帳戶的使用者或系統指派的身分識別。

- 已佈建並啟動受控 HSM。

- 已建立包含至少一個金鑰的 Azure Key Vault。

支援的區域

- 澳大利亞中部

- 澳大利亞中部 2

- 澳大利亞東部

- 澳大利亞東南部

- 巴西南部

- 巴西東南部

- 加拿大中部

- 加拿大東部

- 印度中部

- 美國中部

- 東亞

- 美國東部

- 美國東部 2

- 法國中部

- 德國北部

- 德國中西部

- 以色列中部

- 義大利北部

- 日本東部

- 日本西部

- 南韓中部

- 美國中北部

- 北歐

- 挪威東部

- 挪威西部

- 卡達中部

- 南非北部

- 美國中南部

- 印度南部

- 東南亞

- 西班牙中部

- 瑞典中部

- 瑞士北部

- 瑞士西部

- 阿拉伯聯合大公國中部

- 阿拉伯聯合大公國北部

- 英國南部

- 西歐

- 美國西部

- 美國西部 2

- 美國西部 3

註冊功能

此功能目前為預覽功能。 您需要在第一次使用之前註冊該功能。 註冊之後,此功能就會啟用並在背景中運作。 不需要 UI 控制項。

註冊此功能:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption檢查功能註冊的狀態:

注意

在變更為

Registered之前,RegistrationState 可能處於最多 60 分鐘的Registering狀態。 等到狀態變為 Registered 之後再繼續。Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption

您也可以使用 Azure CLI 命令 az feature register 及 az feature show 來註冊該功能,並顯示註冊狀態。

為系統指派的身分識別設定使用受控 HSM 的客戶自控金鑰

當您使用系統指派的身分識別來設定客戶自控金鑰時,Azure 會自動新增系統指派的身分識別來設定 NetApp 帳戶。 存取原則會在您的 Azure Key Vault 上建立,並具有 Get、Encrypt 和 Decrypt 的金鑰權限。

需求

若要使用系統指派的身分識別,必須將 Azure Key Vault 設定為使用 [保存庫] 存取原則以作為其權限模型。。 不然您必須使用使用者指派的身分識別。

步驟

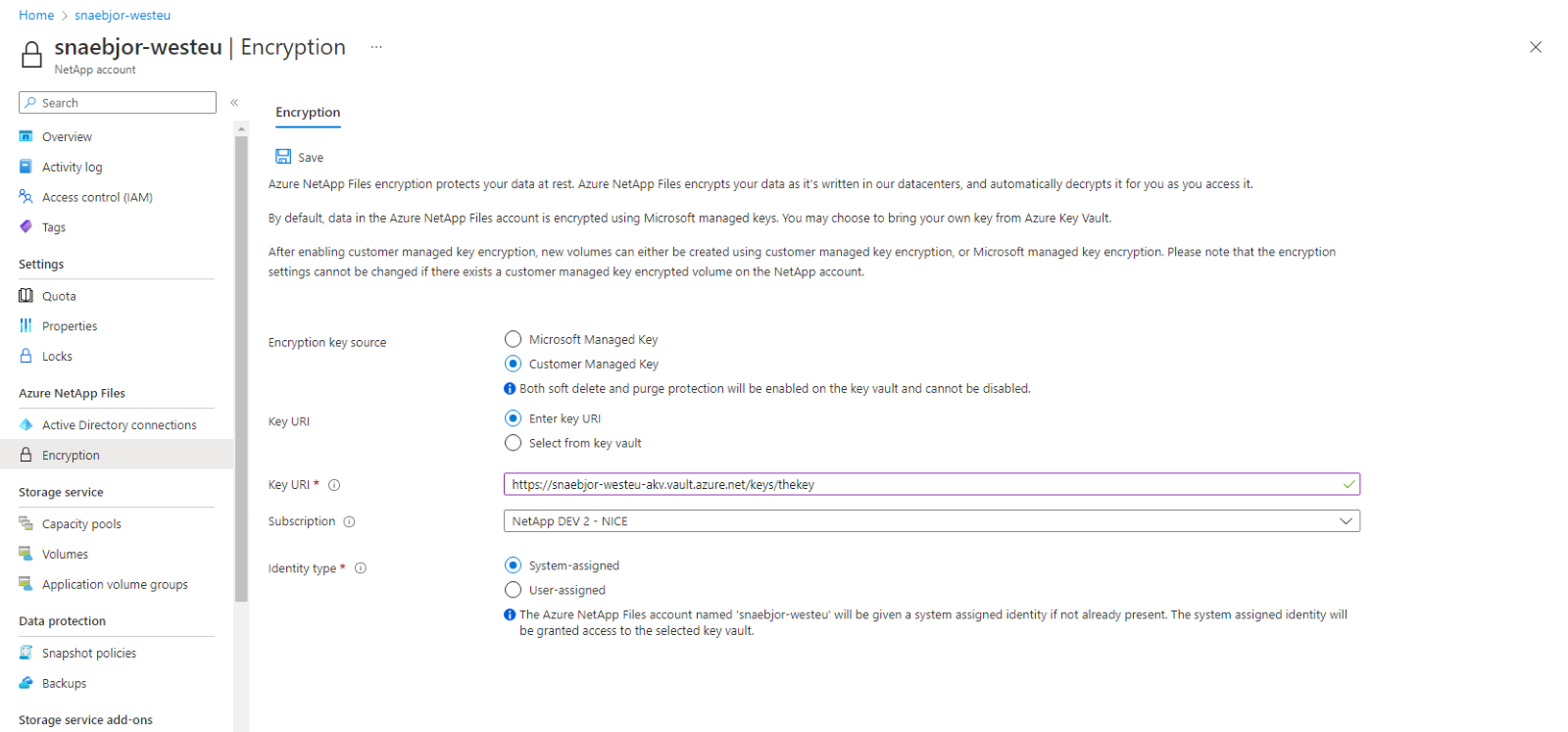

在 Azure 入口網站中,瀏覽至 Azure NetApp Files,然後選取 [加密]。

在 [加密] 功能表中提供下列值:

- 針對 [加密來源],請選取 [客戶自控金鑰]。

- 針對 [金鑰 URI],請選取 [輸入金鑰 URI] 然後提供受控 HSM 的 URI。

- 選取 NetApp [訂用帳戶]。

- 針對 [識別類型],請選取 [系統指派]。

選取 [儲存]。

為使用者指派的身分識別設定使用受控 HSM 的客戶自控金鑰

在 Azure 入口網站中,瀏覽至 Azure NetApp Files,然後選取 [加密]。

在 [加密] 功能表中提供下列值:

- 針對 [加密來源],請選取 [客戶自控金鑰]。

- 針對 [金鑰 URI],請選取 [輸入金鑰 URI] 然後提供受控 HSM 的 URI。

- 選取 NetApp [訂用帳戶]。

- 針對 [身分識別類型],請選取 [使用者指派]。

當您選取 [使用者指派] 時,內容窗格會隨即開啟以選取身分識別。

- 如果您的 Azure Key Vault 已設定為使用 [保存庫] 存取原則,Azure 會自動設定 NetApp 帳戶,並將使用者指派的身分識別新增至您的 NetApp 帳戶。 存取原則會在您的 Azure Key Vault 上建立,並具有 Get、Encrypt 和 Decrypt 的金鑰權限。

- 如果您的 Azure Key Vault 已設定為使用 Azure 角色型存取控制 (RBAC),則必須確定選取的使用者指派身分識別在金鑰保存庫上具有資料動作權限的角色指派:

- "Microsoft.KeyVault/vaults/keys/read"

- "Microsoft.KeyVault/vaults/keys/encrypt/action"

- "Microsoft.KeyVault/vaults/keys/decrypt/action" 您選取的使用者指派身分識別會新增至 NetApp 帳戶。 由於 RBAC 可自訂,Azure 入口網站不會設定金鑰保存庫的存取權。 如需更多資訊,請參閱搭配 Key Vault 使用 Azure RBAC 秘密、金鑰和憑證權限

選取 [儲存]。