Azure DDoS 保護參考架構

Azure DDoS 保護是針對部署於虛擬網路的服務所設計。 以下的參考架構依案例排列,並與架構模式組合在一起。

受保護的資源

支援的資源包括:

- 連結至下列項目的公用 IP:

- IaaS 虛擬機器。

- 應用程式閘道 (包括 WAF) 叢集。

- Azure API 管理 (僅限進階層)。

- Bastion。

- 已使用外部模式連線至虛擬網路 (VNet)。

- 防火牆。

- IaaS 型網路虛擬設備 (NVA)。

- 負載平衡器 (傳統和標準負載平衡器)。

- Service Fabric。

- VPN 閘道。

- 保護也涵蓋透過自訂 IP 首碼 (BYOIP) 帶入 Azure 的公用 IP 範圍。

不支援的資源包括:

- Azure 虛擬 WAN.

- 所支援模式以外的部署模式中的 Azure API 管理。

- PaaS 服務 (多租用戶),包括適用於 PowerApps 的 Azure App Service 環境。

- 受保護資源,其包括從公用 IP 位址前置詞建立的公用 IP。

- NAT 閘道。

注意

針對 Web 工作負載,強烈建議使用 Azure DDoS 保護和 Web 應用程式防火牆來防範新興的 DDoS 攻擊。 另一個選項是運用 Azure Front Door 和 Web 應用程式防火牆。 Azure Front Door 提供平台層級保護來防範網路層級 DDoS 攻擊。 如需詳細資訊,請參閱 Azure 服務的安全性基準。

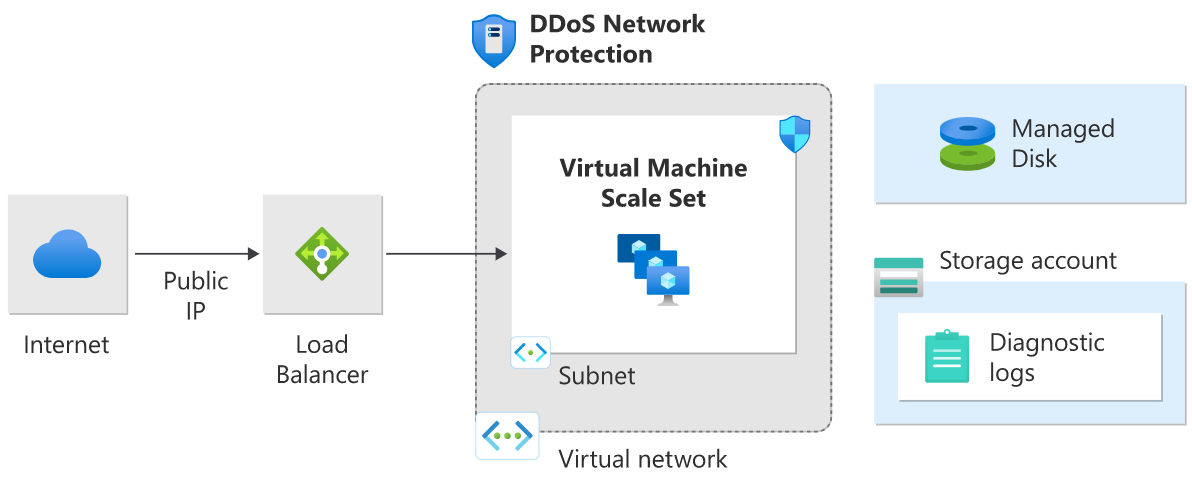

虛擬機器 (Windows/Linux) 工作負載

在負載平衡的虛擬機器上執行的應用程式

此參考架構顯示一組經過證實的作法,可用來在負載平衡器後方的擴展集中執行多部 Windows 虛擬機器,以提升可用性與可擴縮性。 此架構可以用於任何無狀態的工作負載,例如網頁伺服器。

在此架構中,工作負載會散發到多個虛擬機器執行個體。 有單一公用 IP 位址,且網際網路流量會透過負載平衡器散發到虛擬機器。

負載平衡器會將連入網際網路要求散發到 VM 執行個體。 虛擬機器擴展集允許以手動方式或自動根據預先定義的規則,相應縮小或放大 VM 數目。 如果資源受到 DDoS 攻擊,這就很重要。 如需此參考架構的詳細資訊,請參閱 Azure 上的 Windows N 層應用程式。

DDoS 網路保護虛擬機器架構

DDoS 網路保護會在具有與其相關聯之公用 IP 的 Azure (網際網路) 負載平衡器的虛擬網路上啟用。

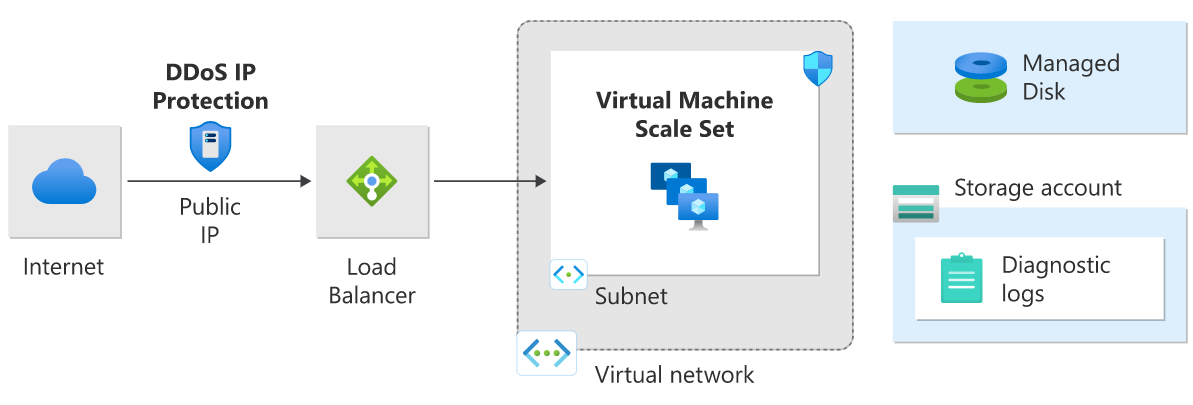

DDoS IP 保護虛擬機器架構

DDoS IP 保護會在公用負載平衡器的前端公用 IP 位址上啟用。

在 Windows 多層式架構 (N-Tier) 上執行的應用程式

有許多方式可實作多層式架構。 下列圖表顯示典型的三層式 Web 應用程式。 此架構是根據執行負載平衡的 VM 以獲得延展性和可用性一文所建置。 Web 及 Business 層會使用負載平衡的 VM。

DDoS 網路保護 Windows 多層式架構 (N-Tier)

在此架構圖中,會在虛擬網路上啟用 DDoS 網路保護。 虛擬網路中的所有公用 IP 都會得到第 3 層和第 4 層的 DDoS 保護。 至於第 7 層保護,則應在 WAF SKU 中部署應用程式閘道。 如需此參考架構的詳細資訊,請參閱 Azure 上的 Windows N 層應用程式。

DDoS IP 保護 Windows 多層式架構 (N-Tier)

在此架構圖中,會在公用 IP 位址上啟用 DDoS IP 保護。

注意

不建議在公用 IP 後面執行單一 VM 的情節。 偵測到 DDoS 攻擊時,可能不會立即起始 DDoS 風險降低。 因此,在這類情況下,將會關閉無法擴增的單一 VM 部署。

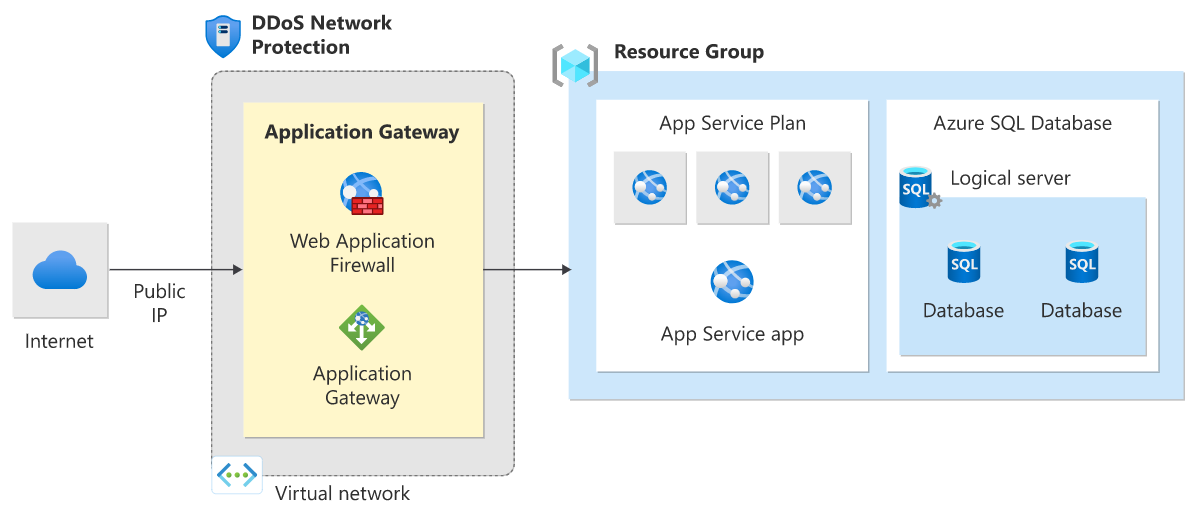

PaaS Web 應用程式

此參考架構示範在單一區域中執行的 Azure App Service 應用程式。 針對使用 Azure App Service 和 Azure SQL Database 的 Web 應用程式,此架構會示範一組經過證實的作法。 針對容錯移轉案例設定待命區域。

Azure 流量管理員會將連入要求路由到其中一個區域中的應用程式閘道。 正常作業期間,它會將要求路由到主要區域的應用程式閘道。 如果該區域變得無法使用,流量管理員就會容錯移轉到待命區域中的應用程式閘道。

所有來自網際網路且預定送往 Web 應用程式的流量都會透過流量管理員,路由到應用程式閘道的公用 IP 位址。 在此案例中,應用程式服務 (Web 應用程式) 本身不會直接面向外部,且受到應用程式閘道保護。

建議您設定應用程式閘道 WAF SKU (防止模式) 來提供保護,以避免受到第 7 層 (HTTP/HTTPS/WebSocket) 攻擊。 此外,請將 Web 應用程式設定為只接受來自應用程式閘道 IP 位址的流量 (英文)。

如需此參考架構的詳細資訊,請參閱高可用性多區域 Web 應用程式。

具有 PaaS Web 應用程式架構的 DDoS 網路保護

在此架構圖中,會在 Web 應用程式閘道虛擬網路上啟用 DDoS 網路保護。

具有 PaaS Web 應用程式架構的 DDoS IP 保護

在此架構圖中,會在與 Web 應用程式閘道相關聯的公用 IP 上啟用 DDoS IP 保護。

適用於非 Web PaaS 服務的防護功能

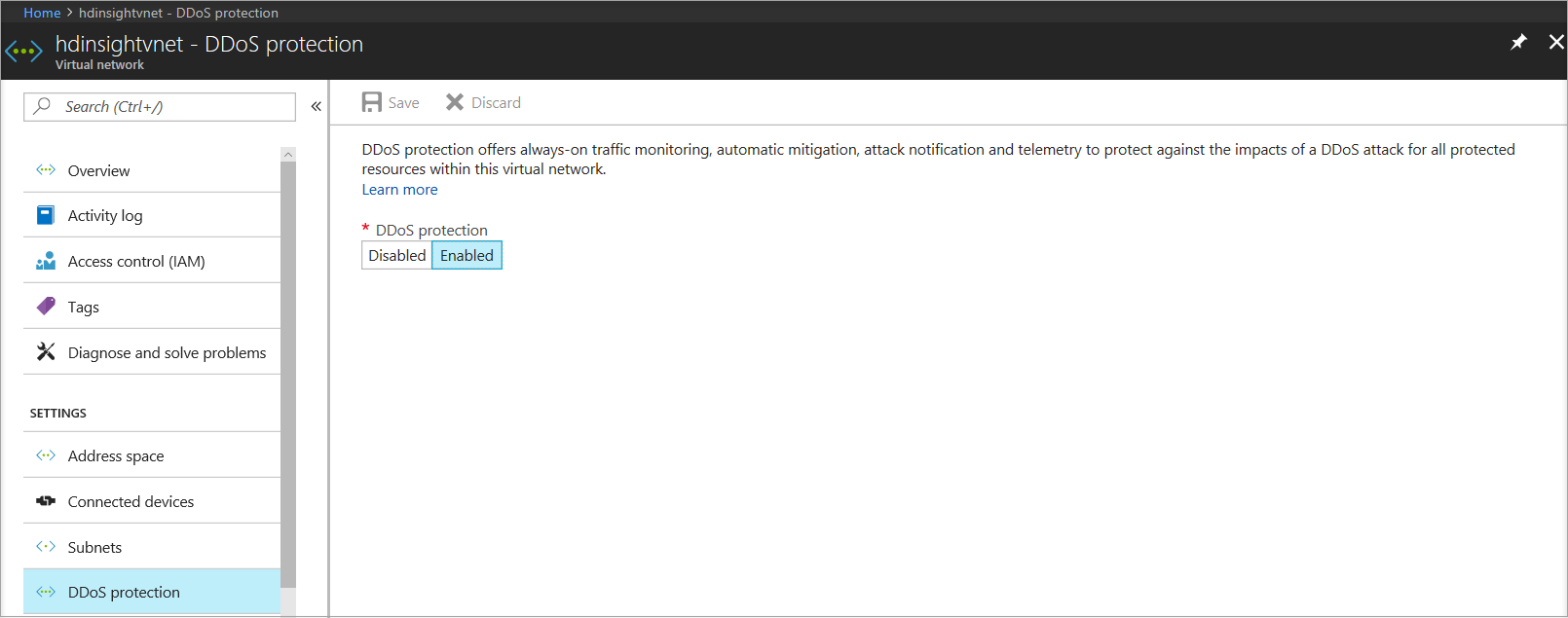

Azure 上的 HDInsight

此參考架構示範如何針對 Azure HDInsight 叢集設定 DDoS 保護。 請確定 HDInsight 叢集會連結到虛擬網路,且該虛擬網路上的 DDoS 保護已啟用。

![具有虛擬網路設定的 [HDInsight] 和 [進階設定] 窗格](media/ddos-best-practices/image-12.png)

在此架構中,來自網際網路且預定送往 HDInsight 叢集的流量,會路由到與 HDInsight 閘道負載平衡器相關聯的公用 IP。 閘道負載平衡器接著會將流量直接傳送到前端節點或背景工作節點。 由於會在 HDInsight 虛擬網路上啟用 DDoS 保護,因此,虛擬網路中的所有公用 IP 都會受到第 3 層和第 4 層 DDoS 保護。 此參考架構可以與多層式 (N-Tier)/多區域參考架構結合。

如需此參考架構的詳細資訊,請參閱使用 Azure 虛擬網路延伸 Azure HDInsight 一文。

具有 Azure 防火牆和 Azure Bastion 的中樞和輪輻網路拓撲

此參考架構詳述中樞和輪輻拓撲,其中,針對需要集中控制安全性層面的案例,中樞內具有 Azure 防火牆作為 DMZ。 Azure 防火牆是作為服務的受控防火牆,並放在自己的子網路中。 Azure Bastion 會部署並放置在自己的子網路中。

有兩個輪輻會使用 VNet 對等互連來連線至中樞,而且沒有輪輻對輪輻的連線能力。 如果您需要輪輻對輪輻連線,則需要建立路由,以將流量從某個輪輻轉送至防火牆,然後再將其路由傳送至另一個輪輻。 中樞內的所有公用 IP 都會受到 DDoS 保護所保護。 在此案例中,中樞內的防火牆可協助控制來自網際網路的輸入流量,同時保護防火牆的公用 IP。 Azure DDoS 保護也會保護堡壘的公用 IP。

DDoS 保護是針對部署於虛擬網路的服務所設計。 如需詳細資訊,請參閱將專用 Azure 服務部署至虛擬網路。

DDoS 網路保護中樞和輪輻網路

在此架構圖中,會在中樞虛擬網路上啟用 Azure DDoS 網路保護。

DDoS IP 保護中樞和輪輻網路

在此架構圖中,會在公用 IP 位址上啟用 Azure DDoS IP 保護。

注意

「Azure DDoS 基礎結構保護」無需額外的費用,它會保護使用公用 IPv4 和 IPv6 位址的每一個 Azure 服務。 此 DDoS 保護服務可協助保護所有 Azure 服務,包括平台即服務 (PaaS) 服務 (例如 Azure DNS)。 如需詳細資訊,請參閱 Azure DDoS 保護概觀。 如需中樞和輪輻拓撲的詳細資訊,請參閱中樞輪輻網路拓撲。

下一步

- 了解如何設定網路保護。