適用於 App Service 的 Defender 概觀,此 Defender 可保護您的 Azure App Service Web 應用程式和 API

必要條件

適用於雲端的 Defender 會與 App Service 原生整合,因此無須進行部署及上線 - 整合程序是透明的。

若要使用適用於 App Service 的 Microsoft Defender 來保護 Azure App Service 方案,您需要:

受支援且與專用機器相關聯的 App Service 方案。 支援的方案如可用性中所列。

您的訂用帳戶已啟用適用於雲端的 Defender 增強型保護,如啟用增強的安全性功能所述。

提示

您可以選擇性地啟用個別的 Microsoft Defender 方案,例如適用於App Service 的 Microsoft Defender。

可用性

| 層面 | 詳細資料 |

|---|---|

| 版本狀態: | 公開上市 (GA) |

| 定價: | 適用於 App Service 的 Microsoft Defender 的計費方式如定價頁面所示 計費是根據所有方案中的總計算執行個體 |

| 支援的 App Service 方案: | 支援的 App Service 方案為: • 免費方案 • 基本服務方案 • 標準服務方案 • 進階版第 2 版服務方案 • 進階版第 3 版服務方案 • App Service 環境第 1 版 • App Service 環境第 2 版 • App Service 環境第 3 版 |

| 雲端: |

適用於 App Service 的 Microsoft Defender 有哪些優點?

Azure App Service 是完全受控的平台,可讓您建置及裝載 Web 應用程式和 API。 由於平台完全受控,因此您不需要擔心基礎結構。 此平台提供管理、監視和運作的深入解析,以符合企業級的效能、安全性和合規需求。 如需詳細資訊,請參閱 Azure App Service。

適用於 App Service 的 Microsoft Defender 使用雲端規模,來識別將透過 App Service 執行的應用程式視為目標的攻擊。 攻擊者會探查 Web 應用程式以尋找可利用的弱點。 在路由至特定環境之前,對 Azure 中執行的應用程式的要求,會經過數個閘道,要求會在其中經過檢查和記錄。 接著,此資料會用來識別入侵和攻擊者,並了解後續可能會使用的新模式。

啟用適用於 App Service 的 Microsoft Defender 時,會立即受益於此 Defender 方案所提供的下列服務:

保護 - 適用於 App Service 的 Defender 會評估 App Service 方案所涵蓋的資源,並根據其發現產生安全性建議。 請使用以下建議中的詳細指示,強化您的 App Service 資源。

偵測- 適用於 App Service 的 Defender 會透過監視來偵測對 App Service 資源的大量威脅:

- App Service 執行所在的 VM 執行個體及其管理介面

- 要求和回應會往返 App Service 應用程式傳送

- 基礎沙箱和 VM

- App Service 內部記錄 - 因為 Azure 作為雲端提供者的可見度可能夠取得

作為雲端原生解決方案,適用於 App Service 的 Defender 可以識別套用至多個目標的攻擊方法。 例如,從單一主機,難以從少量 IP 的子集識別分散式攻擊,而是要耙梳至多個主機上的類似端點。

記錄資料和基礎結構一起可以說這個故事:從野外流傳的新攻擊到客戶機器中的入侵。 因此,即使是在 Web 應用程式遭到惡意探索後才部署適用於 App Service 的 Microsoft Defender,還是有可能偵測到進行中的攻擊。

適用於 App Service 的 Defender 可以偵測哪些威脅?

MITRE ATT&CK 策略的威脅

適用於雲端的 Defender 監視您 App Service 資源的許多威脅。 這些警示幾乎涵蓋從預先攻擊到命令和控制的 MITRE ATT&CK 策略完整清單。

預先攻擊威脅 - 適用於雲端的 Defender 可以偵測攻擊者經常用來探查應用程式是否有弱點的多種弱點掃描器類型執行。

初始存取威脅 - Microsoft 威脅情報提供這些警示,包括當已知的惡意 IP 位址連線到您的 Azure App Service FTP 介面時觸發警示。

執行威脅 - 適用於雲端的 Defender 可以偵測嘗試執行高權限命令、Windows App Service 上的 Linux 命令、無檔案攻擊行為、數位資產採礦工具,以及許多其他可疑和惡意程式碼執行活動。

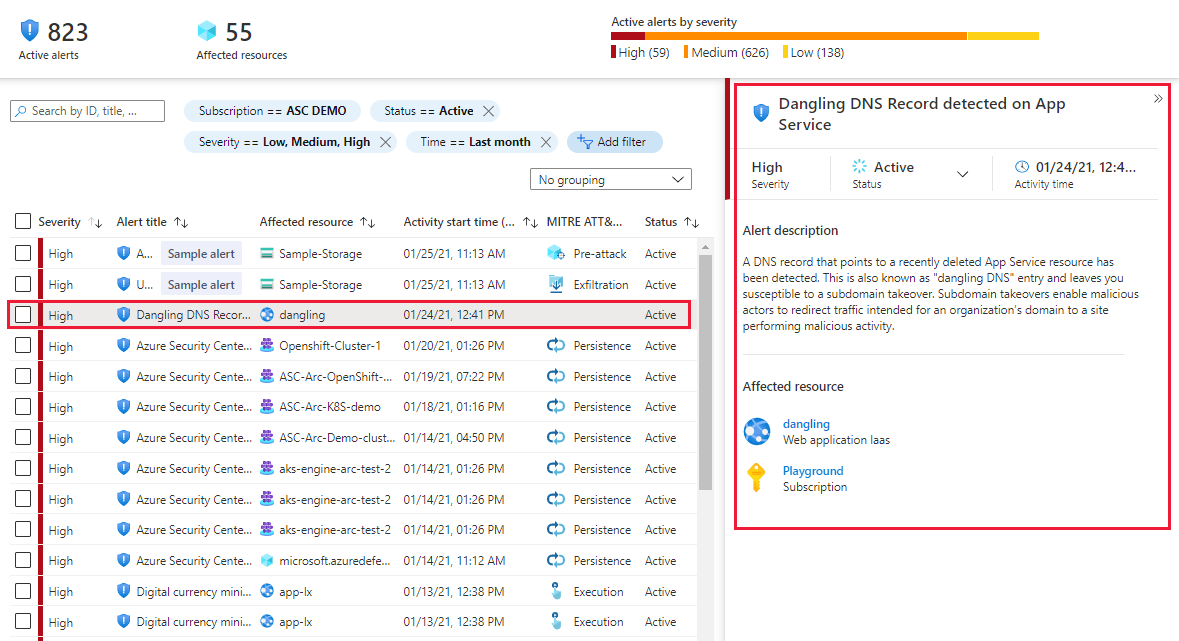

無關聯的 DNS 偵測

適用於 App Service的 Defender 也會在 App Service 網站解除委任時,識別 DNS 登錄器中剩餘的任何 DNS 項目,這些項目稱為無關聯 DNS 項目。 若您移除網站而未從您的 DNS 登錄器移除其自訂網域,DNS 項目會指向不存在的資源,而且您的子網域很容易遭到接管。 適用於雲端的 Defender 不會掃描 DNS 登錄器是否有現有的無關聯 DNS 項目;當 App Service 網站解除委任,且其自訂網域 (DNS 項目) 未刪除時,就會發出警示。

子網域接管是組織的常見高嚴重性威脅。 當威脅執行者偵測到無關聯的 DNS 項目時,他們會在目的地位址建立自己的網站。 然後,組織網域的流量會導向至威脅執行者的網站,而且其可以使用該流量進行各種惡意活動。

不論您的網域是使用 Azure DNS 或外部網域登錄器來管理,都可以使用無關聯 DNS 保護,且無關聯 DNS 保護適用於 Windows 和 Linux 上的 App Service。

若要深入瞭解無關聯 DNS 和子網域接管的威脅,請參閱防止無關聯 DNS 項目並避免子網域接管。

如需 App Service 警示的完整清單,請參閱警示的參考資料表。

注意

如果自訂網域未直接指向 App Service 資源,或如果無關聯 DNS 保護啟用後,適用於雲端的 Defender 尚未監視網站的流量,適用於雲端的 Defender 可能無法觸發無關聯 DNS 警示 (因為不會有記錄可協助識別自訂網域)。

下一步

在本文中,您已瞭解適用於 App Service 的 Microsoft Defender。

如需相關內容,請參閱下列文章:

- 若要將警示匯出至 Microsoft Sentinel、任何第三方 SIEM 或任何其他外部工具,請遵循將警示串流至監視解決方案中的指示。

- 如需適用於 App Service 的 Microsoft Defender 警示清單,請參閱警示的參考資料表。

- 如需 App Service 方案的詳細資訊,請參閱 App Service 方案。