回應適用於 Resource Manager 的 Microsoft Defender 警示

當您收到適用於 Resource Manager 的 Microsoft Defender 發出的警示時,建議您依照下列說明調查並回應警示。 適用於 Resource Manager 的 Defender 會保護所有連線資源,因此,即使您熟悉觸發警示的應用程式或使用者,仍請務必確認每個警示的相關情況。

連絡人

- 若要判斷行為是預期或刻意,請聯絡資源擁有者。

- 如果是預期活動,請關閉警示。

- 如果是非預期活動,請將相關的使用者帳戶、訂閱和虛擬機器視為遭入侵,並按照下列步驟的描述減輕影響。

調查適用於 Resource Manager 的 Microsoft Defender 發出的警示

適用於 Resource Manager 的 Defender 是以監視 Azure Resource Manager 作業偵測到的威脅為依據來發出安全性警示。 適用於雲端的 Defender 會使用 Azure Resource Manager 的內部記錄來源和 Azure 活動記錄 (Azure 中的平台記錄,可讓您深入了解訂用帳戶層級的事件)。

適用於 Resource Manager 的 Defender 提供活動的可見度,這些活動來自作為資源管理員警示一部分之委派存取權的第三方服務提供者。 例如: Azure Resource Manager operation from suspicious proxy IP address - delegated access 。

Delegated access 是指使用 Azure Lighthouse 或委派的管理權限來存取。

警示顯示 Delegated access 也包含自訂的描述和補救步驟。

深入了解 Azure 活動記錄。

若要從適用於 Resource Manager 的 Defender 中調查安全性警示:

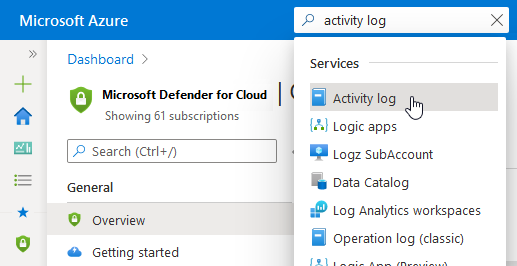

開啟 Azure 活動記錄檔。

篩選以下事件:

- 警示中提及的訂閱

- 已偵測活動的時間範圍

- 相關使用者帳戶 (若相關)

尋找可疑活動。

提示

如需更佳、更豐富的調查體驗,請將您的 Azure 活動記錄串流至 Microsoft Sentinel,如從 Azure 活動記錄連結資料中所述。

立即降低風險

補救遭入侵的使用者帳戶:

- 如果您不認識這些,請刪除,因為其有可能是威脅執行者所建立

- 若是熟悉的使用者帳戶,請變更驗證認證

- 使用 Azure 活動記錄檢閱使用者執行的所有活動,並識別任何可疑的活動

補救遭入侵的訂閱:

- 在遭入侵的自動帳戶,移除不熟悉的 Runbook

- 檢閱訂閱中的 IAM 權限,並移除不熟悉的使用者帳戶權限

- 檢閱訂閱中所有的 Azure 資源,並刪除不熟悉的資源

- 在適用於雲端的 Microsoft Defender 中檢閱並調查訂用帳戶的任何安全性警示

- 使用 Azure 活動記錄檢閱訂閱執行的所有活動,並識別任何可疑的活動

補救遭入侵的虛擬機器

- 變更所有的使用者密碼

- 在電腦執行完整的反惡意程式碼軟體掃描

- 透過無惡意程式碼來源,重新安裝電腦映像

下一步

此頁面說明對適用於 Resource Manager 的 Defender 發出的警示進行回應的程序。 如需相關資訊,請參閱下列頁面: