關於 Azure Key Vault 憑證

Azure Key Vault 憑證支援可讓您管理 X.509 憑證和下列行為:

允許憑證擁有者透過金鑰保存庫建立程序或透過匯入現有憑證來建立憑證。 匯入憑證包括自我簽署憑證及從憑證授權單位 (CA) 產生的憑證。

允許 Key Vault 憑證擁有者實作 X.509 憑證的安全儲存和管理,而不需要與私密金鑰資料互動。

允許憑證擁有者建立原則,其指示 Key Vault 管理憑證的生命週期。

允許憑證擁有者提供連絡人資訊,以接收到期和更新的生命週期事件相關通知。

支援透過選取的簽發者 (Key Vault 合作夥伴 X.509 憑證提供者和 CA) 自動更新。

注意

也允許非合作夥伴提供者和授權單位,但不支援自動更新。

如需憑證建立的詳細資料,請參閱憑證建立方式。

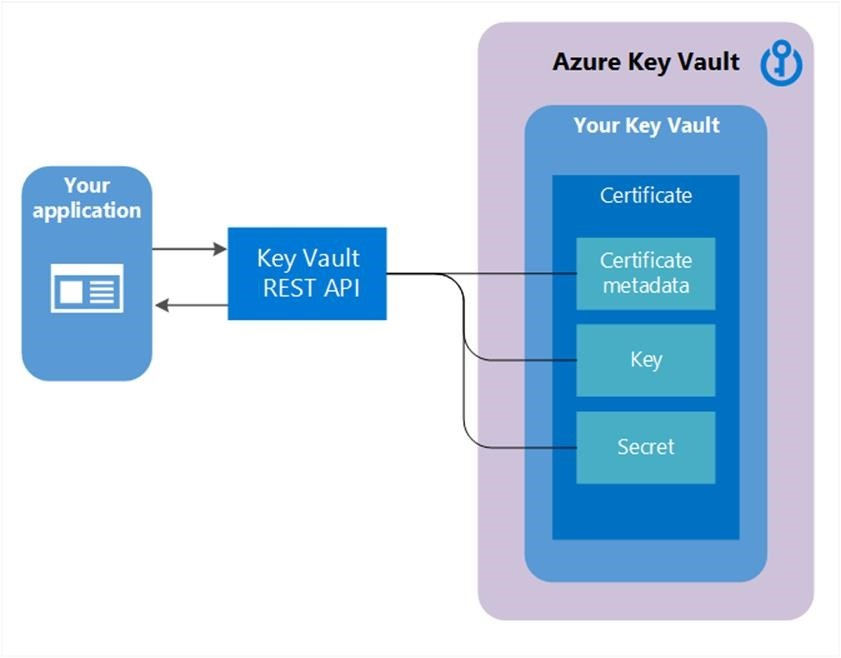

憑證的構成要素

建立 Key Vault 憑證時,可定址的金鑰和秘密也會以相同名稱建立。 Key Vault 金鑰可讓金鑰作業和 Key Vault 祕密允許擷取憑證值作為祕密。 Key Vault 憑證也會包含公用 X.509 憑證中繼資料。

憑證的識別碼和版本類似於金鑰和祕密的識別碼和版本。 以 Key Vault 憑證版本建立的特定可定址金鑰和秘密版本,可用於 Key Vault 憑證的回應。

可匯出或不可匯出的金鑰

Key Vault 憑證建立後,該憑證將可透過可定址秘密和 PFX 或 PEM 格式的私密金鑰來擷取。 用來建立憑證的原則必須指出金鑰是可匯出的。 如果原則指出金鑰是不可匯出的,則擷取為祕密的值不會包含私密金鑰。

可定址的金鑰會變成與不可匯出的 Key Vault 憑證有較高相關性。 可定址的 Key Vault 金鑰作業會從用來建立 Key Vault 憑證之 Key Vault 憑證原則的 keyusage 欄位對應。

如需支援金鑰類型的完整清單,請參閱關於金鑰:金鑰類型和保護方法。 只有 RSA 和 EC 才允許可匯出的金鑰。 HSM 金鑰不可匯出。

憑證屬性與標記

除了憑證中繼資料、可定址的金鑰和可定址的祕密,Key Vault 憑證也會包含屬性和標記。

屬性

憑證屬性會鏡像至建立 Key Vault 憑證時建立的可定址金鑰和祕密。

Key Vault 憑證具有下列屬性:

enabled:此布林值屬性是選擇性的。 預設值為true。 其可指定以指出憑證資料是否可以擷取為祕密,或是否可作為金鑰來執行。此屬性也可在

nbf與exp之間發生作業時搭配nbf和exp使用,但僅限於enabled已設定為true的情況。 在nbf和exp範圍以外的作業會自動禁止。

回應包含下列其他唯讀屬性:

created:IntDate指出此憑證版本的建立時間。updated:IntDate指出此憑證版本的更新時間。exp:IntDate包含 X.509 憑證到期日的值。nbf:IntDate包含 X.509 憑證「不早於」日期的值。

注意

如果 Key Vault 憑證到期,仍然可以擷取憑證,但在驗證憑證到期的 TLS 保護等案例中,憑證可能會變成無法運作。

標籤

憑證中的標記是用戶端指定的金鑰/值組字典,非常類似於金鑰和祕密中的標記。

注意

如果標記具有該物件類型 (金鑰、祕密或憑證) 的「列出」或「取得」權限,則呼叫者可讀取這些標記。

憑證原則

憑證原則包含如何建立和管理 Key Vault 憑證生命週期的資訊。 將具有私密金鑰的憑證匯入金鑰保存庫時,Key Vault 服務會透過讀取 X.509 憑證來建立預設原則。

從頭建立 Key Vault 憑證時,必須提供原則。 該原則會指定如何建立此 Key Vault 憑證版本,或下一個 Key Vault 憑證版本。 原則建立之後,在未來版本的後續建立作業中就不需要再次建立原則。 所有 Key Vault 憑證版本只會有一個原則執行個體。

概括而言,憑證原則包含下列資訊:

X.509 憑證屬性,包括主體名稱、主體替代名稱,以及用來建立 X.509 憑證要求的其他屬性。

金鑰屬性,包括金鑰類型、金鑰長度、可否匯出,以及

ReuseKeyOnRenewal欄位。 這些欄位會指示 Key Vault 如何產生金鑰。支援的金鑰類型為 RSA、RSA-HSM、EC、EC-HSM 和 OCT。

祕密屬性,例如用來產生祕密值之可定址祕密的內容類型,用以擷取憑證作為秘密。

Key Vault 憑證的存留期動作。 每個存留期動作包含:

- 觸發程序:以到期前天數或存留期範圍百分比為單位來指定。

- 動作:

emailContacts或autoRenew。

憑證驗證類型:組織已驗證 (OV-SSL) 和 DigiCert 與 GlobalSign 簽發者的延伸驗證 (EV-SSL)。

要用於發行 X.509 憑證的憑證簽發者相關參數。

與原則建立關聯的屬性。

如需詳細資訊,請參閱 Set-AzKeyVaultCertificatePolicy。

將 X.509 使用方式對應至金鑰作業

下表代表 X.509 金鑰使用原則與有效金鑰 (Key Vault 憑證建立時一起建立的金鑰) 作業的對應。

| X.509 金鑰使用方式旗標 | Key Vault 金鑰作業 | 預設行為 |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

不適用 |

DecipherOnly |

decrypt |

不適用 |

DigitalSignature |

sign, verify |

Key Vault 的預設是憑證建立時不包含使用規格 |

EncipherOnly |

encrypt |

不適用 |

KeyCertSign |

sign, verify |

不適用 |

KeyEncipherment |

wrapKey, unwrapKey |

Key Vault 的預設是憑證建立時不包含使用規格 |

NonRepudiation |

sign, verify |

不適用 |

crlsign |

sign, verify |

不適用 |

憑證簽發者

Key Vault 憑證物件會保存用來與所選憑證簽發者之提供者通訊的設定,以訂購 X.509 憑證。

Key Vault 合作夥伴與 TLS/SSL 憑證的下列憑證簽發者提供者合作。

| 提供者名稱 | 位置 |

|---|---|

| DigiCert | 在公用雲端和 Azure Government 中的所有 Key Vault 服務位置都提供支援 |

| GlobalSign | 在公用雲端和 Azure Government 中的所有 Key Vault 服務位置都提供支援 |

系統管理員必須先執行下列先決條件步驟,才能在金鑰保存庫中建立憑證簽發者:

透過至少一個 CA 提供者將組織上線。

為 Key Vault 建立要求者認證,以註冊 (和更新) TLS/SSL 憑證。 此步驟會提供設定,以建立金鑰保存庫中提供者的簽發者物件。

如需從憑證入口網站建立簽發者物件的詳細資訊,請參閱 Key Vault 小組部落格。

Key Vault 可讓您以不同簽發者的提供者設定來建立多個簽發者物件。 建立簽發者物件之後,其名稱可供在一或多個憑證原則中參考。 在建立與更新憑證期間,向 CA 提供者要求 X.509 憑證時,參考簽發者物件會指示 Key Vault 使用簽發者物件中所指定的設定。

簽發者物件會在保存庫中建立。 它們只能與相同保存庫中的 Key Vault 憑證搭配使用。

注意

公開信任的憑證會在註冊期間傳送至 Azure 界限外的 CA 和憑證透明度 (CT) 記錄。 相關內容請參閱這些實體的 GDPR 原則。

憑證連絡人

憑證連絡人包含連絡人資訊,用於傳送由憑證存留期事件觸發的通知。 金鑰保存庫中的所有憑證都會共用連絡人資訊。

若金鑰保存庫中發生任何憑證事件,系統會將通知傳送給所有指定的連絡人。 如需如何設定憑證連絡人的資訊,請參閱更新 Azure Key Vault 憑證。

憑證存取控制

Key Vault 會管理憑證的存取控制。 包含這些憑證的金鑰保存庫會提供存取控制。 憑證的存取控制原則與同一個金鑰保存庫中的金鑰和祕密存取控制原則並不相同。

使用者可以建立一或多個保存庫來保存憑證,以維護依適當案例分割和憑證管理的作業。 如需詳細資訊,請參閱憑證存取控制。

憑證使用案例

安全通訊和驗證

TLS 憑證可協助加密透過網際網路的通訊,並建立網站的身分識別。 此加密可讓通訊的進入點和模式更安全。 此外,由公開 CA 簽署的鏈結憑證可協助確認憑證持有實體是合法的。

例如,以下是使用憑證來保護通訊及啟用驗證的一些使用案例:

- 內部網路/網際網路網站:保護內部網路網站的存取,並確保使用 TLS 憑證加密透過網際網路傳輸的資料。

- IoT 和網路裝置:使用憑證來保護您的裝置,以進行驗證和通訊。

- 雲端/多重雲端:在內部部署環境、跨雲端或在您雲端提供者的租用戶中,保護雲端式應用程式。