Windows 驗證 - 使用 Microsoft Entra ID 進行 Kerberos 限制委派

根據服務主體名稱,Kerberos 限制委派 (KCD) 會提供資源之間的限制委派。 需要網域系統管理員建立委派,而且僅限於單一網域。 您可以使用資源型 KCD,為 Web 應用程式提供 Kerberos 驗證,該應用程式的使用者位於 Active Directory 樹系內的多個網域中。

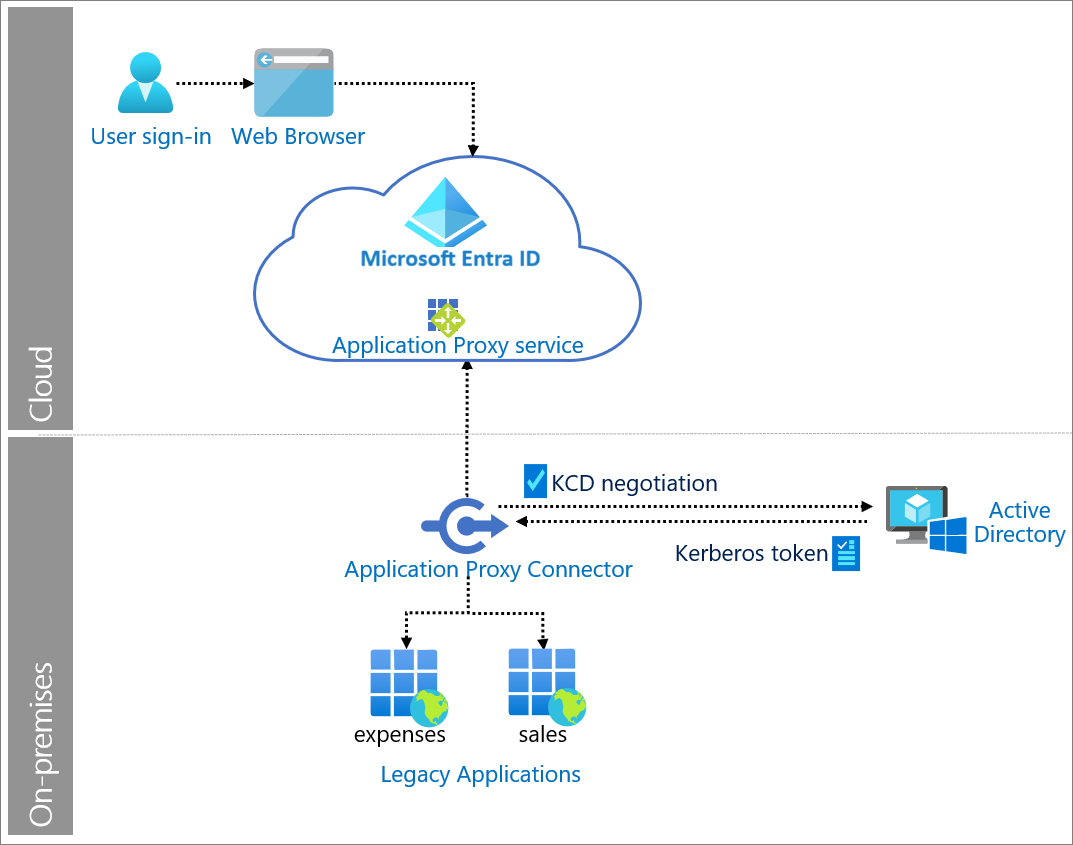

Microsoft Entra 應用程式 Proxy 可以提供單一登入 (SSO) 和 KCD 型應用程式 (需要 Kerberos 票證以進行存取) 和 Kerberos 限制委派 (KCD) 的遠端存取。

若要對使用整合式 Windows 驗證 (IWA) 的內部部署 KCD 應用程式啟用 SSO,請提供私人網路連接器權限,以在 Active Directory 中模擬使用者。 私人網路連接器會使用此權限,來代表使用者傳送和接收權杖。

使用 KCD 的時機

需要提供遠端存取、使用預先驗證進行保護,並提供 SSO 給內部部署 IWA 應用程式時,請使用 KCD。

系統元件

- 使用者:存取應用程式 Proxy 提供服務的舊版應用程式。

- 網頁瀏覽器:使用者與之互動的元件,用以存取應用程式的外部 URL。

- Microsoft Entra ID:驗證使用者。

- 應用程式 Proxy 服務:作為反向 Proxy,將來自使用者的要求傳送至內部部署應用程式。 其位於 Microsoft Entra ID 中。 應用程式 Proxy 可以強制執行條件式存取原則。

- 私人網路連接器:已安裝在 Windows 內部部署伺服器上,以提供應用程式的連線能力。 將回應傳回至 Microsoft Entra ID。 模擬使用者使用 Active Directory 執行 KCD 交涉,以取得應用程式的 Kerberos 權杖。

- Active Directory:將應用程式的 Kerberos 權杖傳送至私人網路連接器。

- 舊版應用程式:從應用程式 Proxy 接收使用者要求的應用程式。 舊版應用程式會將回應傳回至私人網路連接器。

使用 Microsoft Entra ID 實作 Windows 驗證 (KCD)

探索下列資源,以深入了解如何使用 Microsoft Entra ID 實作 Windows 驗證 (KCD)。

- 在 Microsoft Entra ID 中使用應用程式 Proxy 進行 Kerberos 型單一登入 (SSO) 描述必要條件和設定步驟。

- 教學課程 - 新增內部部署應用程式 - Microsoft Entra ID 中的應用程式 Proxy 可協助您準備環境以搭配應用程式 Proxy 使用。

下一步

- Microsoft Entra 驗證和同步通訊協定概觀描述與驗證和同步通訊協定的整合。 驗證整合可讓您幾乎不需要變更使用舊版驗證方法的應用程式,就能使用 Microsoft Entra ID 及其安全性和管理功能。 同步整合可讓您將使用者和群組資料同步至 Microsoft Entra ID,然後使用 Microsoft Entra 管理功能。 某些同步模式會啟用自動化佈建。

- 了解如何使用應用程式 Proxy 搭配內部部署應用程式進行單一登入描述 SSO 如何允許您的使用者存取應用程式,而不需多次驗證。 SSO 會在雲端中針對 Microsoft Entra ID 發生,並允許服務或連接器模擬使用者,以完成來自應用程式的驗證挑戰。

- 使用 Microsoft Entra 應用程式 Proxy 針對內部部署應用程式進行安全性聲明標記語言 (SAML) 單一登入描述如何透過應用程式 Proxy 為使用 SAML 驗證保護的內部部署應用程式提供遠端存取。