使用條件式存取啟用符合規範的網路檢查

使用條件式存取與全域安全存取的組織,可以防止惡意存取Microsoft應用程式、第三方 SaaS 應用程式和私人企業營運 (LoB) 應用程式,使用多個條件來提供深度防禦。 這些條件可能包括裝置合規性、位置等,可提供保護,以防止使用者身分識別或權杖遭竊。 全域安全存取引進了Microsoft Entra ID 條件式存取內相容網路的概念。 這個符合規範的網路檢查確保使用者可從已針對其特定租用戶驗證過的網路連線模型進行連線,並符合管理員強制執行的安全性原則。

安裝在裝置或使用者後方已設定遠端網路的全域安全存取用戶端,可讓管理員使用進階條件式存取控制來保護符合規範網路背後的資源。 此相容網路功能可讓系統管理員更輕鬆地管理存取原則,而不需要維護輸出IP位址清單。 這可移除透過組織的 VPN 將流量固定在一起的需求。

符合規範的網路檢查強制執行

符合規範的網路強制執行可降低令牌竊取/重新執行攻擊的風險。 符合規範的網路強制執行會在驗證平面 (正式推出) 和數據平面上發生 (預覽)。 驗證平面強制執行是由使用者驗證時Microsoft Entra ID 來執行。 如果敵人竊取會話令牌,並嘗試從未連線到貴組織相容網路的裝置重新執行會話令牌(例如,使用遭竊的重新整理令牌要求存取令牌),Entra ID 會立即拒絕要求,並封鎖進一步的存取權。 數據平面強制執行適用於支持持續存取評估 (CAE) 的服務 - 目前只有 SharePoint Online。 透過支援 CAE 的應用程式,在租使用者相容網路外部重新執行的遭竊存取令牌,應用程式將會近乎即時地遭到拒絕。 如果沒有 CAE,遭竊的存取令牌將持續到其完整存留期(預設為 60-90 分鐘)。

這個符合規範的網路檢查是每個租用戶特有的。

- 使用此檢查,您可以確保使用 Microsoft 全球安全存取服務的其他組織無法存取您的資源。

- 例如:Contoso 可以透過符合規範的網路檢查來保護 Exchange Online 和 SharePoint Online 等服務,以確保只有 Contoso 使用者可以存取這些資源。

- 如果 Fabrikam 之類的另一個組織正在使用符合規範的網路檢查,則其不會通過 Contoso 符合規範的網路檢查。

符合規範的網路與您可能會在 Microsoft Entra 中設定的 IPv4、IPv6 或地理位置不同。 系統管理員不需要檢閱和維護相容的網路IP位址/範圍、加強安全性狀態,以及將持續的系統管理額外負荷降到最低。

必要條件

- 與全球安全存取功能互動的管理員必須具備下列一或多個角色指派 (視其執行的工作而定)。

- 全球安全存取管理員角色,用來管理全球安全存取功能。

- 條件式存取系統管理員,以建立條件式存取原則和具名位置並與之互動。

- 產品需要授權。 如需詳細資訊,請參閱什麼是全球安全存取的授權一節。 如有需要,您可以購買授權或取得試用版授權。

- 若要使用 Microsoft 流量轉送設定檔,建議使用 Microsoft 365 E3 授權。

已知的限制

- SharePoint Online 和 Exchange Online 支援符合規範的網路檢查數據平面強制執行(預覽版)。

- 啟用全域安全存取條件式存取訊號可啟用驗證平面 (Microsoft Entra ID) 和數據平面訊號 (預覽) 的訊號。 目前無法個別啟用這些設定。

- Private Access 應用程式目前不支援相容的網路檢查。

針對條件式存取啟用全球安全存取訊號

若要啟用必要設定以允許符合規範的網路檢查,管理員必須採取下列步驟。

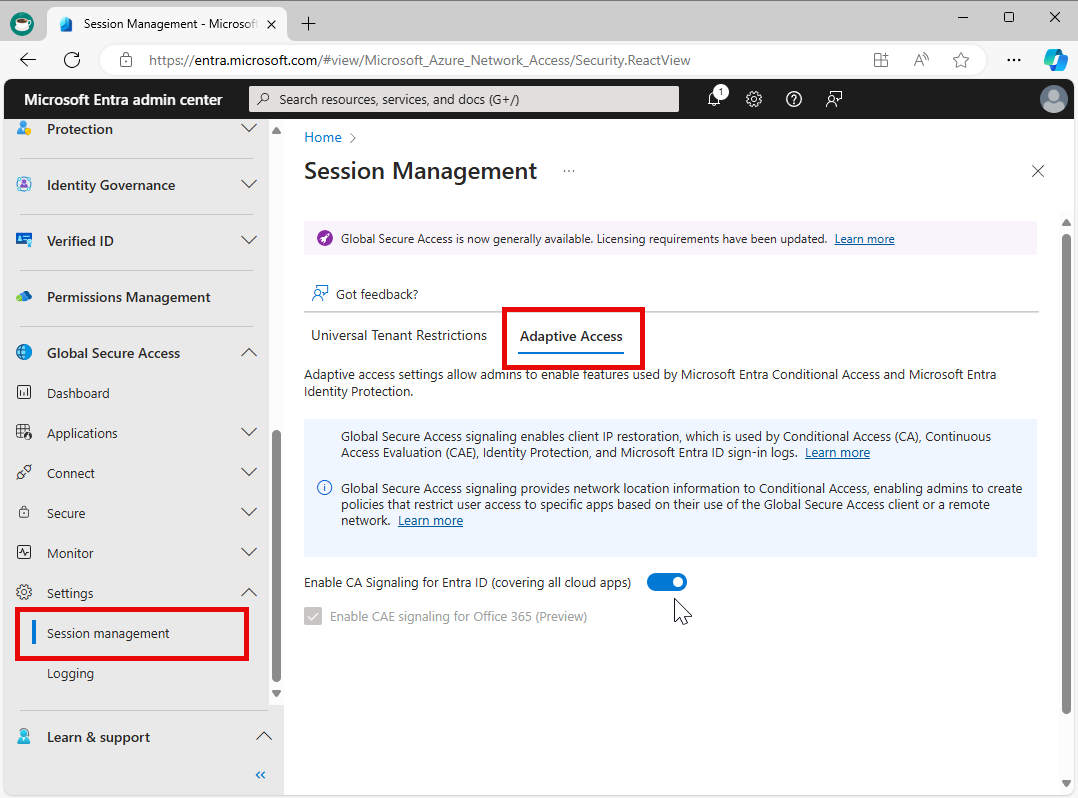

- 以全球安全存取管理員身分登入 Microsoft Entra 系統管理中心。

- 流覽至 [全域安全存取>設定>] [會話管理>自適性存取]。

- 選取切換開關以啟用 Entra ID 的 CA 訊號(涵蓋所有雲端應用程式)。 這會自動啟用 Office 365 的 CAE 訊號(預覽)。

- 瀏覽至 [保護]>[條件式存取]>[具名位置]。

- 確認您的位置名稱為所有符合規範的網路位置且位置類型為網路存取。 組織可以選擇性地將此位置標示為信任。

警告

如果組織的使用中條件式存取原則是以符合規範的網路檢查為基礎,而您停用了條件式存取中的全球安全存取訊號,則您可能無意中封鎖了目標終端使用者,使其無法存取資源。 如果您必須停用此功能,請先刪除任何對應的條件式存取原則。

保護符合規範網路背後的資源

相容的網路條件式存取原則可用來保護您的Microsoft和第三方應用程式。 除了符合規範的網路以外,一般原則會為所有網路位置提供「封鎖」授與。 下列範例示範設定此原則類型的步驟:

- 至少以條件式存取系統管理員身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [保護]>[條件式存取]。

- 選取 [建立新原則]。

- 為您的原則命名。 建議組織針對其原則的名稱建立有意義的標準。

- 在 [指派] 底下,選取 [使用者] 或 [工作負載識別]。

- 在 [包含] 下,選取 [所有使用者]。

- 在 [排除] 下,選取 [使用者和群組],然後選擇您組織的緊急存取或急用帳戶。

- 在 [目標資源>包含] 下,然後選取 [所有雲端應用程式]。

- 如果您的組織正在將裝置註冊到 Microsoft Intune,建議您從條件式存取原則中排除 Microsoft Intune 註冊和Microsoft Intune 的應用程式,以避免迴圈相依性。

- 在 [網路] 下。

- 將 [設定] 設定為 [是]。

- 在 [包含] 下,選取 [任何位置]。

- 在 [排除] 下,選取 [所有兼容網络位置] 位置。

- 在 [存取控制] 底下:

- [授與],選取 [封鎖存取],然後選取 [選取]。

- 確認您的設定,並將 [啟用原則] 設定為 [開啟]。

- 選取 [建立] 按鈕以建立以啟用您的原則。

注意

您可以使用全域安全存取流量設定檔,以及要求 [所有雲端應用程式] 都具有符合規範網路的條件式存取原則。 使用 [所有符合規範網络位置] 和 [所有雲端應用程式] 設定原則時,不需要排除。

需要符合規範的網路時,全域安全存取流量配置文件的驗證會自動從條件式存取強制執行中排除。 此排除專案可讓全域安全存取用戶端存取必要的資源,以啟動和驗證使用者。

用於驗證已排除全域安全存取流量配置檔的登入事件會出現在Microsoft Entra ID 登入記錄中,顯示為「ZTNA 網路存取流量配置檔」。

使用者排除

條件式存取原則是功能強大的工具,建議您從原則中排除下列帳戶:

- 緊急存取或急用帳戶,以防止整個租用戶帳戶鎖定。 雖然不太可能發生,但如果所有管理員都遭到鎖定而無法使用租用戶,緊急存取系統管理帳戶就可以用來登入租用戶,以採取存取權復原步驟。

- 如需詳細資訊,請參閱在 Microsoft Entra ID 中管理緊急存取帳戶 (部分機器翻譯) 一文。

- [服務帳戶] 和 [服務主體],例如 Microsoft Entra Connect 同步帳戶。 服務帳戶是未與任何特定使用者繫結的非互動式帳戶。 後端服務通常會使用這些帳戶以程式設計方式存取應用程式,但也可用來登入系統以供管理之用。 請排除這類服務帳戶,因為您無法透過程式設計方式來完成 MFA。 服務主體所進行的呼叫不會遭到範圍設定為使用者的條件式存取原則封鎖。 使用適用於工作負載身分識別的條件式存取,來定義以服務主體為目標的原則。

- 如果您的組織在指令碼或程式碼中使用這些帳戶,請考慮將它們取代為受管理的身分識別。 您可以在基準原則中排除這些特定帳戶,暫時解決此問題。

試用符合規範的網路原則

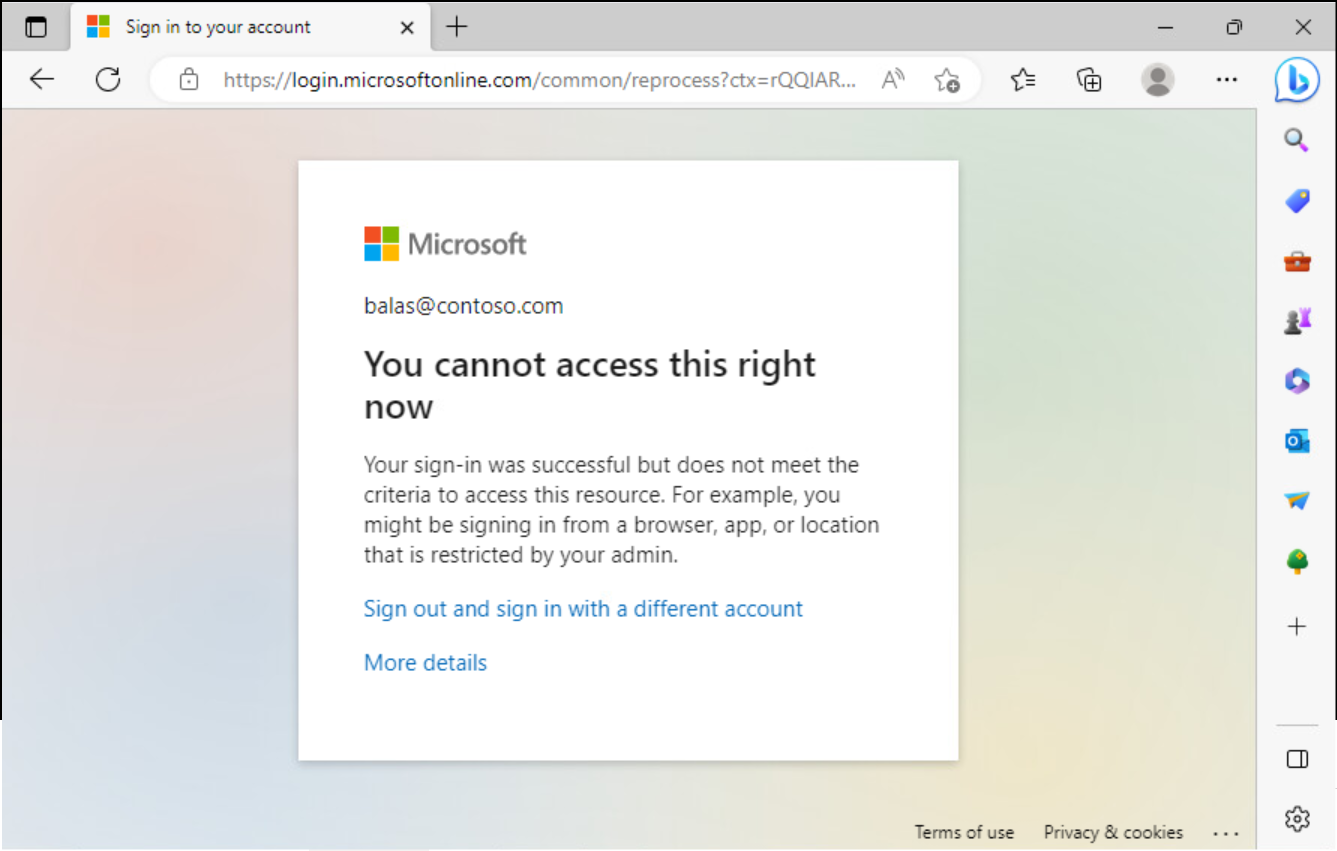

- 在已安裝並執行 [全球安全存取] 用戶端的使用者裝置上,瀏覽至 https://outlook.office.com/mail/ 或

https://yourcompanyname.sharepoint.com/,您可以存取資源。 - 以滑鼠右鍵按一下 Windows 匣中的應用程式,然後選取 [暫停],以暫停全球安全存取用戶端。

- 瀏覽至 https://outlook.office.com/mail/ 或

https://yourcompanyname.sharepoint.com/,系統會封鎖您存取資源,並顯示一則錯誤訊息,指出您現在無法存取此資源。

疑難排解

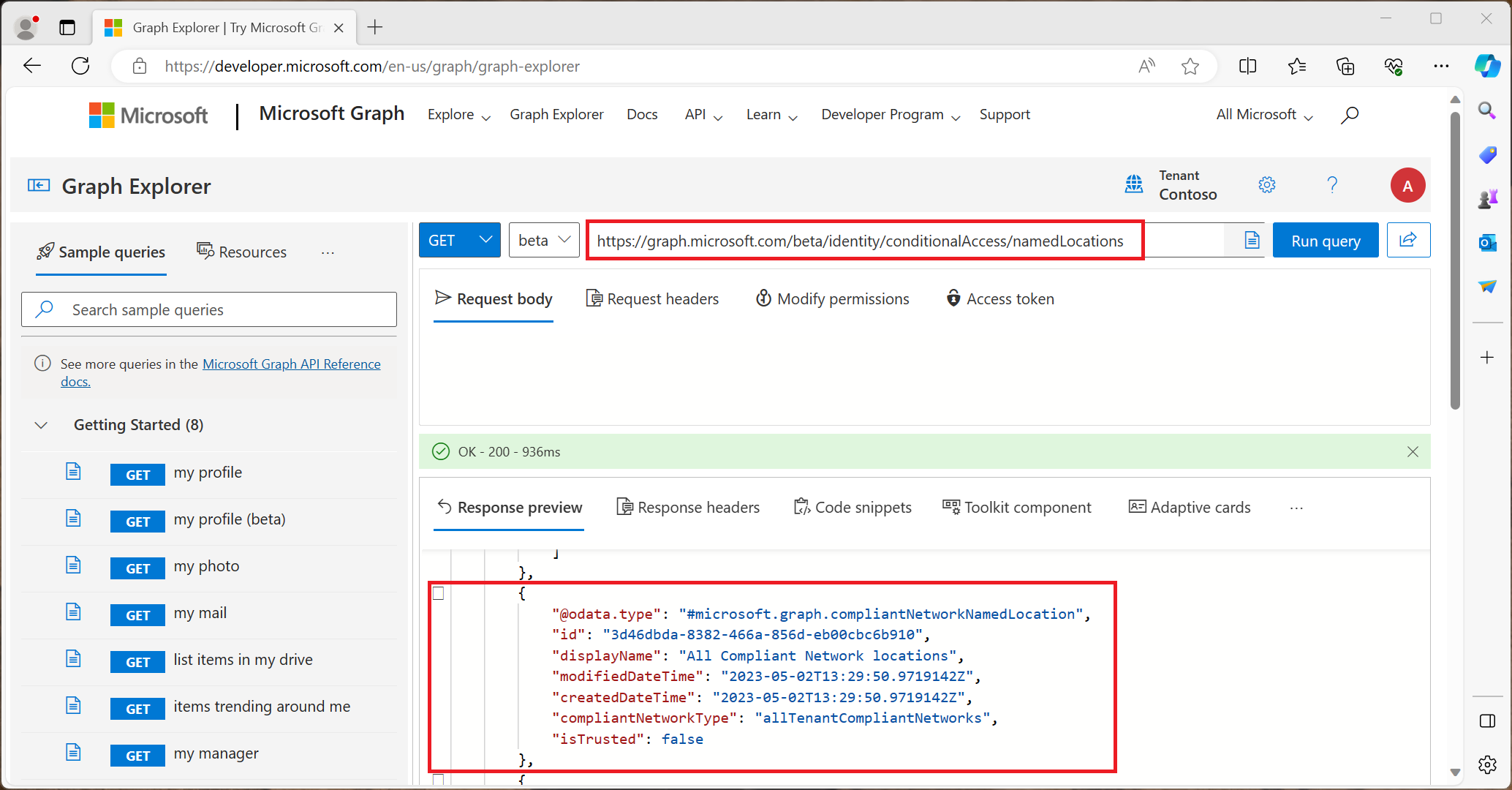

確認已使用 Microsoft Graph 自動建立新的具名位置。

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations