將重新驗證提示最佳化並了解 Microsoft Entra 多重要素驗證的工作階段存留期

Microsoft Entra ID 有多個設定可決定使用者需要重新驗證的頻率。 此重新驗證可使用第一個因素 (例如密碼、FIDO 或無密碼 Microsoft Authenticator),或執行多重要素驗證。 您可以根據自己的環境和所需的使用者體驗,設定這些重新驗證設定。

Microsoft Entra ID 的預設使用者登入頻率設定是每隔 90 天。 經常要求使用者提供認證雖然看似合理,但也可能會帶來反效果。 如果使用者習慣不加思索地輸入其登入資訊,則可能會不慎將登入資訊提供給惡意認證提示。

不要求使用者重新登入聽起來可能很令人擔憂,不過任何違反 IT 原則的情況都會撤銷工作階段。 其中一些範例包括密碼變更、不相容的裝置,或是帳戶停用作業。 您也可以使用 Microsoft Graph PowerShell 明確撤銷使用者的工作階段。

本文詳述建議的設定,以及不同設定的運作和互動方式。

建議的設定

若要以正確的頻率要求使用者登入,讓您的使用者在安全性和便利性之間取得平衡,建議您執行下列設定:

- 若您有 Microsoft Entra ID P1 或 P2:

- 如果您有 Microsoft 365 Apps 授權或免費的 Microsoft Entra 層:

- 針對行動裝置案例,請確定您的使用者使用 Microsoft Authenticator 應用程式。 此應用程式會做為其他 Microsoft Entra ID 同盟應用程式的訊息代理程式,並減少裝置上的驗證提示。

我們的研究顯示這些設定最適合大部分的租用戶。 這些設定的某些組合 (例如 [記住 MFA] 和 [保持登入]) 可能會導致您的使用者需要經常進行驗證。 定期的重新驗證提示會對使用者生產力產生不良影響,可能會讓他們更容易遭受攻擊。

Microsoft Entra 工作階段存留期設定

若要為您的使用者最佳化驗證提示的頻率,您可以設定 Microsoft Entra 工作階段存留期選項。 了解貴公司和使用者的需求,並設定可為您的環境提供最佳平衡的設定。

評估工作階段存留期原則

如果沒有任何工作階段存留期設定,瀏覽器工作階段中就不會有任何持續性 Cookie。 每次使用者關閉並開啟瀏覽器時,都會出現重新驗證的提示。 在 Office 用戶端中,預設的時間週期是 90 天的滾動時段。 使用此預設 Office 設定時,如果使用者已重設其密碼,或有超過 90 天的非使用狀態,則使用者必須重新驗證所有必要因素 (第一個和第二個因素)。

使用者可能會在 Microsoft Entra ID 中沒有身分識別的裝置上看到多個 MFA 提示。 當每個應用程式都有自己的 OAuth 重新整理權杖,而該權杖未與其他用戶端應用程式共用時,便會產生多個提示。 在此案例中,因為每個應用程式要求使用 MFA 驗證 OAuth 重新整理權杖,因此 MFA 會提示多次。

在 Microsoft Entra ID 中,工作階段存留期限制最嚴格的原則會決定使用者何時需要重新驗證。 試想以下情況:

- 您啟用「保持登入」狀態,使用持續性瀏覽器 Cookie,而

- 您也可啟用「記住 MFA 14 天」

在此範例案例中,使用者必須每隔 14 天重新驗證一次。 此行為會遵循限制最嚴格的原則,即使「讓我保持登入」本身並不需要使用者在瀏覽器上重新驗證也一樣。

受管理的裝置

使用 Microsoft Entra 聯結 or Microsoft Entra 混合式聯結加入 Microsoft Entra ID 的裝置,將會收到主要重新整理權杖 (PRT) 以在應用程式之間使用單一登入 (SSO)。 此 PRT 可讓使用者在裝置上登入一次,並允許 IT 人員確認符合安全性和合規性標準。 如果在某些應用程式或案例中,需要要求使用者更頻繁地登入已加入的裝置,您可以使用條件式存取登入頻率來達成此目的。

顯示保持登入選項

在登入期間,使用者為 [保持登入?] 提示選項選取 [是] 時,將會在瀏覽器上設定持續性 Cookie。 此持續性 Cookie 會記住第一個和第二個因素,而且只適用於瀏覽器中的驗證要求。

如果您有 Microsoft Entra ID P1 或 P2 授權,建議您針對 [持續性瀏覽器工作階段] 使用條件式存取原則。 此原則會覆寫 [保持登入] 設定,並提供更良好的使用者體驗。 如果您沒有 Microsoft Entra ID P1 或 P2 授權,建議為使用者啟用 [保持登入] 設定。

如需設定選項讓使用者保持登入的詳細資訊,請參閱如何管理「保持登入?」提示 (部份機器翻譯)。

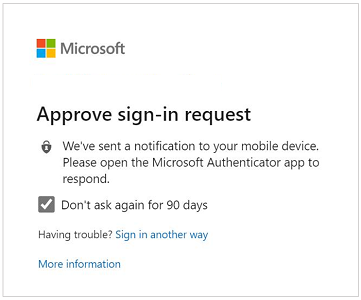

記住多重要素驗證

這項設定可讓您設定 1-365 天之間的值,並為使用者在登入時選取的 [X 天內不要再詢問] 選項時,在瀏覽器上設定持續性 Cookie。

雖然這項設定會減少 Web 應用程式的驗證次數,但會增加新式驗證用戶端的驗證次數,例如 Office 用戶端。 這些用戶端通常只會在密碼重設或閒置 90 天後才會提示驗證。 但是,將此值設定為小於 90 天會縮短 Office 用戶端的預設 MFA 提示,並提高重新驗證頻率。 當與保持登入或條件式存取原則搭配使用時,可能會增加驗證要求的次數。

如果您使用 [記住 MFA] 並擁有 Microsoft Entra ID P1 或 P2 授權,請考慮將這些設定移轉至「條件式存取登入頻率」。 否則,請考慮使用 [讓我保持登入嗎?]。

如需詳細資訊,請參閱記住多重要素驗證。

透過條件式存取進行驗證工作階段管理

登入頻率可讓系統管理員選擇同時適用於用戶端和瀏覽器中的第一個和第二個因素的登入頻率。 在需要限制驗證工作階段的情況下 (例如針對重要商務應用程式),我們建議使用這些設定,並使用受控裝置。

持續性瀏覽器工作階段可讓使用者在關閉並重新開啟瀏覽器視窗之後保持登入狀態。 與保持登入的設定類似,此功能會在瀏覽器上設定持續性 Cookie。 不過由於系統管理員已設定此設定,因此不需要使用者在 [保持登入嗎?] 選項中選取 [是],以提供更好的使用者體驗。 如果您使用 [保持登入?] 選項,建議您改為啟用 [持續性瀏覽器工作階段] 原則。

如需詳細資訊, 請參閱使用條件式存取來設定驗證工作階段管理。

可設定的權杖存留期

這項設定可讓您設定 Microsoft Entra ID 所簽發的權杖存留期。 這項原則會由 [透過條件式存取進行驗證工作階段管理] 取代。 如果您目前使用 [可設定的權杖存留期],我們建議您開始移轉至條件式存取原則。

檢查您的租用戶設定

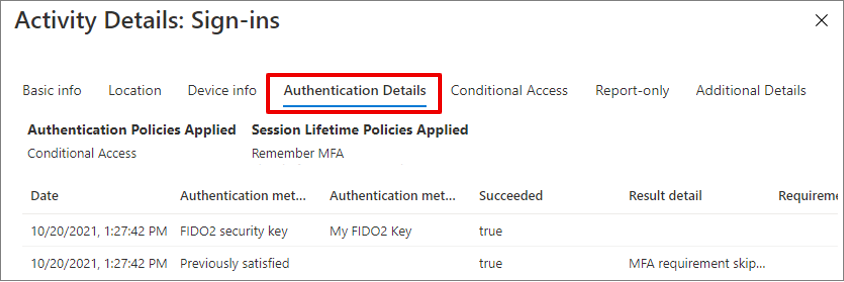

現在您已了解不同設定的運作方式以及建議的設定,現在可以檢查您的租用戶。 您可以先查看登入記錄,以了解登入期間已套用哪些工作階段存留期原則。

在每個登入記錄下,移至 [驗證詳細資料] 索引標籤,並探索 [已套用工作階段存留期原則]。 如需詳細資訊,請參閱了解登入記錄活動詳細資料一文。

若要設定或檢查 [保持登入] 選項,請完成下列步驟:

- 以全域管理員的身分登入 Microsoft Entra 系統管理中心。

- 選取 [身分識別] > [公司商標],然後針對每個地區設定選擇 [顯示保持登入的選項]。

- 選擇 [是],然後選取 [儲存]。

若要在受信任的裝置上記住多重要素驗證設定,請完成下列步驟:

- 至少以驗證原則管理員的身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至[資料保護] > [多重要素驗證]。

- 在 [設定] 底下,選取 [其他雲端式 MFA 設定]。

- 在 [多重要素驗證服務設定] 頁面中,請捲動至 [記住多重要素驗證設定]。 取消選取此核取方塊以停用設定。

若要設定登入頻率和持續性瀏覽器工作階段的條件式存取原則,請完成下列步驟:

- 至少以條件式存取系統管理員身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [保護]>[條件式存取]。

- 使用本文詳述的建議工作階段管理選項來設定原則。

若要檢查權杖存留期,請使用 Azure AD PowerShell 來查詢任何 Microsoft Entra 原則。 停用任何您已設置的原則。

如果您的租用戶中已啟用一個以上的設定,建議根據可用的授權更新您的設定。 例如,如果您有 Microsoft Entra ID P1 或 P2 授權,則應該只使用 [登入頻率] 和 [持續性瀏覽器工作階段] 的條件式存取原則。 如果您有 Microsoft 365 apps 或 Microsoft Entra ID 免費授權,您應該使用 [保持登入?] 設定。

如果您已啟用可設定的權杖存留期,則這項功能很快就會移除。 規劃移轉至條件式存取原則。

下表摘要說明以授權為基礎的建議:

| Microsoft Entra ID Free 和 Microsoft 365 Apps | Microsoft Entra ID P1 或 P2 | |

|---|---|---|

| SSO | Microsoft Entra 聯結或 Microsoft Entra 混合式聯結或非受控裝置的隨選即用 SSO。 | Microsoft Entra 聯結 Microsoft Entra 混合式聯結 |

| 重新驗證設定 | 保持登入 | 針對登入頻率和持續性瀏覽器工作階段使用條件式存取原則 |

下一步

若要開始使用,請完成教學課程以使用 Microsoft Entra 多重要素驗證保護使用者登入事件,或利用使用者的登入風險偵測來觸發 Microsoft Entra 多重要素驗證。