符合 22-09 的多重要素驗證需求

了解如何在實作零信任準則時,使用 Microsoft Entra ID 作為集中式身分識別管理系統。 請參閱美國預算管理局 (OMB) M 22-09 執行部門和機構負責人備忘錄。

備忘錄需求是員工必須使用企業管理的身分識別來存取應用程式,以及多重要素驗證會保護員工免受複雜的線上攻擊,例如網路釣魚。 此攻擊方法會嘗試透過不真實網站的連結,來取得並入侵認證。

多重要素驗證可防止未經授權存取帳戶和數據。 備忘錄需求引用了具有防網路釣魚方法的多重要素驗證:此驗證流程旨在偵測並防止將驗證祕密和輸出洩露給偽裝成合法系統的網站或應用程式。 因此,確定哪些多重要素驗證方法有資格防網路釣魚。

防網路釣魚方法

一些聯邦機構已部署新式認證,例如 FIDO2 安全性金鑰或 Windows Hello 企業版。 許多聯邦機構正在評估搭配憑證的 Microsoft Entra 驗證。

深入了解:

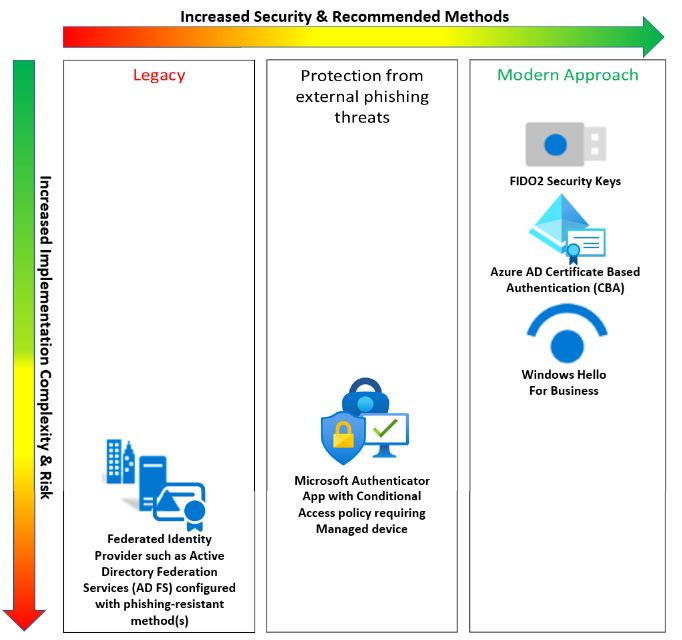

有些機構正在將其驗證認證現代化。 有多個選項,可使用 Microsoft Entra ID 符合防網路釣魚多重要素驗證需求。 Microsoft 建議採用符合機構功能的防網路釣魚多重要素驗證方法。 請考慮現在透過防網路釣魚多重要素驗證,來善整體網路安全性態勢的可能性。 實作新式認證。 不過,如果最快速的路徑不是新式方法,請採取步驟開始邁向新式方法的旅程。

新式方法

- FIDO2 安全性金鑰是遵循多重要素驗證的網路安全基礎結構安全性機構 (CISA) 金級標準

- 請參閱 Microsoft Entra ID 的無密碼驗證選項,FIDO2 安全性金鑰

- 前往 cisa.gov 以取得 More than a Password

- Microsoft Entra 憑證驗證,對同盟識別提供者沒有相依性。

- 此解決方案包括智慧卡實作:通用存取卡 (CAC)、個人身分識別驗證 (PIV),以及行動裝置或安全性金鑰的衍生 PIV 認證

- 請參閱 Microsoft Entra 憑證型驗證概觀

- Windows Hello 企業版具有防網路釣魚多重要素驗證

抵禦外部網路釣魚

Microsoft Authenticator 和條件式存取原則會強制執行受控裝置:已加入 Microsoft 混合式的裝置或標示為符合規範的裝置。 在存取 Microsoft Entra ID 所保護應用程式的裝置上安裝 Microsoft Authenticator。

深入了解 Microsoft Entra ID 中的驗證方法 - Microsoft Authenticator 應用程式

重要

若要符合防網路釣魚需求:僅管理存取受保護應用程式的裝置。 被允許使用 Microsoft Authenticator 的使用者處於需要受控裝置進行存取的條件式存取原則範圍內。 條件式存取原則會封鎖對 Microsoft Intune 註冊雲端應用程式的存取。 被允許使用 Microsoft Authenticator 的使用者處於此條件式存取原則的範圍內。 使用相同的群組允許條件式存取原則中的 Microsoft Authenticator 驗證,以確保針對驗證方法啟用的使用者處於這兩個原則的範圍內。 此條件式存取原則可防止來自惡意外部執行者的最重要網路釣魚威脅媒介。 其也會防止惡意執行者對 Microsoft Authenticator 進行網路釣魚,以註冊認證或加入裝置,並在 Intune 中註冊,將其標示為符合規範。

深入了解:

- 規劃 Microsoft Entra 混合式聯結實作,或

- 操作說明:規劃您的 Microsoft Entra 加入實作

- 另請參閱一般條件式存取原則:需要符合規範的裝置、已加入 Microsoft Entra 混合式的裝置,或所有使用者的多重要素驗證

注意

Microsoft Authenticator 無法抵禦網路釣魚。 設定條件式存取原則,要求受控裝置取得保護,免受外部網路釣魚威脅。

舊版

同盟識別提供者 (IdP),例如 Active Directory 同盟服務 (AD FS),其設定有防網路釣魚方法。 雖然機構透過同盟 IdP 實現防網路釣魚,但會增加成本、複雜度和風險。 Microsoft 鼓勵使用 Microsoft Entra ID 和 IdP 的安全性優勢,移除同盟 IdP 的相關聯風險

深入了解:

防網路釣魚方法考量

您的目前裝置功能、使用者角色和其他需求可能會指定多重要素方法。 例如,具有 USB-C 支援的 FIDO2 安全性金鑰需要具有 USB-C 連接埠的裝置。 評估防網路釣魚多重要素驗證時,請考慮下列資訊:

- 您可以支援的裝置類型和功能:kiosk、膝上型電腦、行動電話、生物特徵辨識器、USB、藍牙和近距離通訊裝置

- 組織使用者角色:前端工作者、具有公司擁有硬體和沒有公司擁有硬體的遠端工作者、具有特殊權限存取工作站的系統管理員,以及企業對企業來賓使用者

- 物流:散發、設定及註冊多重要素驗證方法,例如 FIDO2 安全性金鑰、智慧卡、政府提供的設備,或具有 TPM 晶片的 Windows 裝置

- 驗證器保證等級的聯邦資訊處理標準 (FIPS) 140 驗證:某些 FIDO 安全性金鑰是在 NIST SP 800-63B 所設定 AAL3 等級驗證的 FIPS 140

- 請參閱驗證器保證等級

- 請參閱使用 Microsoft Entra ID 的 NIST 驗證器保證等級 3

- 前往 nist.gov 以取得 NIST 特殊出版物 800-63B,數位身分識別指導方針

防網路釣魚多重要素驗證的實作考量

請參閱下列各節,以取得針對應用程式和虛擬裝置登入實作防網路釣魚方法的支援。

來自各種用戶端的應用程式登入案例

下表根據用來登入應用程式的裝置類型,詳細說明防網路釣魚多重要素驗證案例的可用性:

| 裝置 | 作為同盟 IdP 搭配憑證驗證的 AD FS | Microsoft Entra 憑證驗證 | FIDO2 安全性金鑰 | Windows Hello 企業版 | 使用條件式存取原則強制執行 Azure AD 混合式加入或符合規範裝置的 Microsoft Authenticator |

|---|---|---|---|---|---|

| Windows 裝置 |  |

|

|

|

|

| iOS 行動裝置 |  |

|

不適用 | 不適用 |  |

| Android 行動裝置 |  |

|

不適用 | 不適用 |  |

| macOS 裝置 |  |

|

Edge/Chrome | 不適用 |  |

深入了解:FIDO2 無密碼驗證的瀏覽器支援

需要整合的虛擬裝置登入案例

若要強制執行防網路釣魚多重要素驗證,可能需要整合。 針對存取應用程式和裝置的使用者強制執行多重要素驗證。 針對五種防網路釣魚多重要素驗證類型,使用相同的功能來存取下列裝置類型:

| 目標系統 | 整合動作 |

|---|---|

| Azure Linux 虛擬機器 (VM) | 啟用 Linux VM 進行 Microsoft Entra 登入 |

| Azure Windows VM | 啟用 Windows VM 進行 Microsoft Entra 登入 |

| Azure 虛擬桌面 | 啟用 Azure 虛擬桌面進行 Microsoft Entra 登入 |

| 裝載於內部部署或其他雲端的 VM | 在 VM 上啟用 Azure Arc,然後啟用 Microsoft Entra 登入。 目前處於 Linux 個人預覽版。 支援這些環境中裝載的 Windows VM 已在我們的藍圖中。 |

| 非 Microsoft 虛擬桌面解決方案 | 將虛擬桌面解決方案整合為 Microsoft Entra ID 中的應用程式 |

強制執行防網路釣魚多重要素驗證

使用條件式存取,針對租用戶中的使用者強制執行多重要素驗證。 新增跨租用戶存取原則後,您可以對外部使用者強制執行該驗證。

深入了解概觀:使用 Microsoft Entra 外部 ID 進行跨租用戶存取

跨機構強制執行

使用 Microsoft Entra B2B 共同作業來符合協助整合的需求:

- 限制您使用者存取的其他 Microsoft 租用戶

- 允許存取您不必在租使用者中管理的使用者,但會強制執行多重要素驗證和其他存取需求

深入了解:B2B 共同作業概觀

針對存取組織資源的合作夥伴和外部使用者強制執行多重要素驗證。 此動作在機構間共同作業案例中很常見。 使用 Microsoft Entra 跨租用戶存取原則,為存取應用程式和資源的外部使用者設定多重要素驗證。

在跨租用戶存取原則中設定信任設定,以信任來賓使用者租用戶使用的多重要素驗證方法。 避免讓使用者向您的租用戶註冊多重要素驗證方法。 根據每個組織啟用這些原則。 您可以在使用者主租用戶中判斷多重要素驗證方法,並決定其是否符合防網路釣魚需求。

密碼原則

備忘錄需要組織變更無效的密碼原則,例如複雜的輪替密碼。 強制執行包括移除特殊字元和數位的需求,以及使用時間型密碼輪替原則。 請改為考慮下列選項:

- [密碼保護],用來強制執行 Microsoft 維護的常見弱式密碼清單

- 此外,亦請包含自訂禁用密碼

- 請參閱使用 Microsoft Entra 密碼保護來消除不正確的密碼

- 自助式密碼重設,用來讓使用者可以重設密碼,例如在帳戶復原之後

- Microsoft Entra ID Protection,用於取得有關遭入侵認證的警示

- 什麼是風險? (機器翻譯)

雖然備忘錄沒有具體說明要與密碼需搭配使用的原則,但請考量來自 NIST 800-63B 的標準。

請參閱 NIST 特殊出版物 800-63B,數位身分識別指導方針。