學生無密碼

隨著安全性威脅的增加,學校必須開始思考如何使用學生通常會避免的安全性功能。

本文說明如何使用學校中的無密碼認證。

要求:

- 包含 Entra P1 的授權或套件組合。

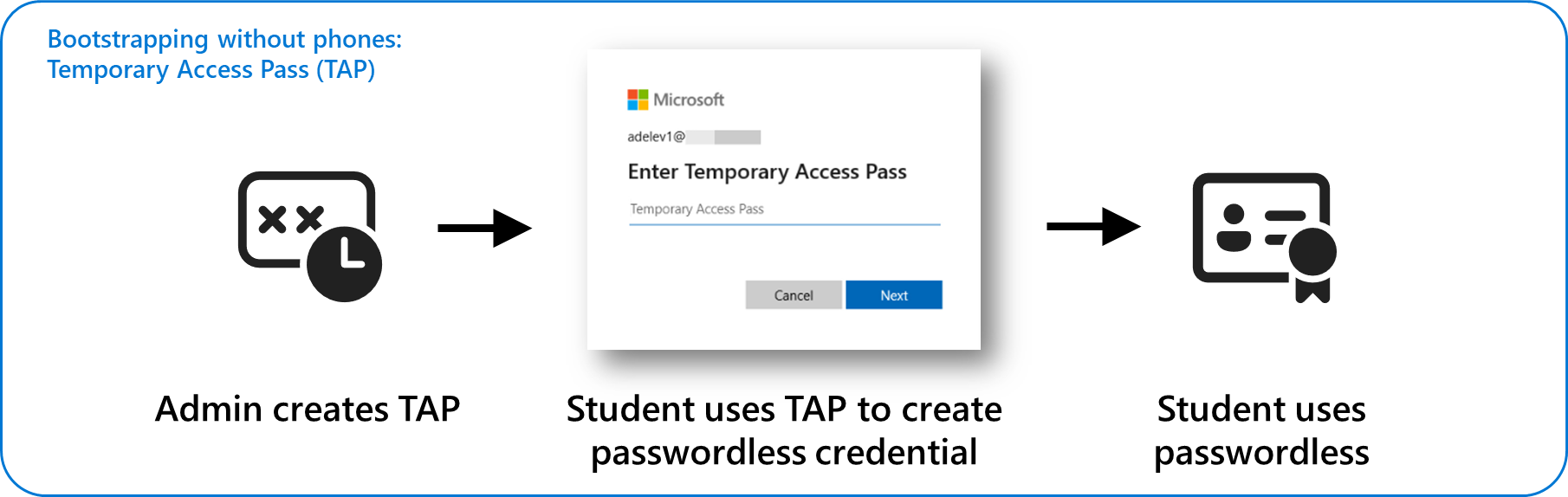

將無密碼網路釣魚功能認證散發給學生是一項挑戰,因為多重要素驗證 (MFA) 設定需求, (有時稱為啟動載入) 。 臨時存取傳遞 (TAP) 提供免費電話選項,讓使用者設定認證,包括裝置系結的無密碼認證。

暫時存取階段是一個限時密碼,可設定為單一或多個使用。 使用者可以使用 TAP 登入,以將其他無密碼驗證方法上線,例如 Microsoft Authenticator、FIDO2、Windows Hello 企業版、平臺單一登錄 (SSO) 與安全記憶體保護區,以及 Passkeys。

系統管理員可以建立 TAP 並散發給學生。 學生可以使用 TAP 來建立無密碼認證。 然後,學生可以使用passworldess認證來登入裝置。

每個作業系統都有不同的裝置系結無密碼認證實作:

| 作業系統 | 硬體系結金鑰技術 | 適用於 | 硬體需求 | 生物特徵辨識資訊 |

|---|---|---|---|---|

| Windows | Windows Hello 企業版 | 1:1 裝置 | 信賴平臺模組 (TPM) | Windows Hello |

| macOS | 具有安全記憶體保護區的平臺 SSO (預覽) | 1:1 裝置 | 安全記憶體保護區 | TouchID |

| iOS | 具有 Microsoft Authenticator (預覽) 的通行密鑰 | 1:1 裝置 | iOS 16+ | FaceID |

| Android | 具有 Microsoft Authenticator (預覽) 的通行密鑰 | 1:1 裝置 | Android 14+ | OEM 特定 |

| Windows、macOS | FIDO2 安全性金鑰 | 1:1 或共享裝置 | FIDO2 安全性金鑰 | 各種 |

| 可同步 () 的通行密鑰 - 將於 2024 年稍後推出 | 不適用 | 未系結硬體 – 保護因通行密鑰提供者廠商而有所不同 | 不適用 | 各種 |

這些技術提供防網路釣魚驗證強度,因為它們會使用硬體系結私鑰的組合,也就是用戶實際擁有該裝置。 用來解除鎖定或「釋放」裝置特定私鑰的本機裝置 PIN 或密碼。 私鑰永遠不會離開裝置或透過網路傳輸。 Microsoft Entra ID 只擁有用來驗證硬體系結私鑰所簽署數據的對應公鑰。 PIN 或本機密碼是裝置特定的,除非使用者使用相同的 PIN) ,否則無法用來登入服務或其他裝置 (。

提示

若要在 K-12 學生和裝置的 1:1 裝置上獲得最佳的無密碼體驗,Microsoft建議使用 TAP + Windows Hello (或其他平臺特定硬體系結密鑰技術) 。 針對共享裝置,Microsoft建議 使用 FIDO2 安全性密鑰。

如需無密碼和Microsoft編碼標識符的詳細資訊,請 參閱Microsoft無密碼登入。

無密碼用戶體驗

這些步驟示範在下列情況下 Autopilot 期間的用戶體驗:

- 用戶有暫時的存取權。

- 此裝置已啟用 Windows Hello 企業版。

如果裝置已布建,當使用者登入已啟用 Windows Hello 企業版的裝置時,步驟 2 的體驗就相同。

- 使用公司或學校帳戶登入,並使用暫時存取階段來啟動 Autopilot。

- 布建完成之後,系統會提示用戶設定 Windows Hello 企業版。

- 系統會提示使用者輸入其暫時存取階段。

- 如果裝置支援,使用者會建立 PIN 並設定生物特徵辨識認證。

- 用戶現在可以使用其 PIN 或生物特徵辨識來登入。

用戶沒有 TAP 或 TAP 已過期時的用戶體驗

如果用戶在通過 Autopilot 時沒有暫時存取階段,系統會提示他們註冊多重要素驗證:

如果您將暫時存取權傳遞指派給使用者,並要求他們再試一次或重新啟動計算機,系統會提示使用者改用暫時存取階段。

規劃無密碼

將無密碼認證布建給學生的主要挑戰是散發 TAP。

選項包括:

- 第一次將密碼提供給學生時產生 TAP,或只提供 TAP 和無密碼來強制執行無密碼。

- 當學生收到新裝置時,產生和散發 TAP。

- 啟用無密碼驗證選項,並要求學生進行設定,並在設定時呼叫IT支援人員要求TAP。

- 將建立 TAP 的存取權委派給本機 IT 或教師。

您可以使用 Entra 中的 驗證方法 來控制哪些使用者可以使用特定類型的驗證方法。 例如,您可以允許教師和教職員使用Microsoft驗證器,但只允許學生使用暫時存取階段。

| 目標用戶屬性 | 一般使用者 | 驗證方法 |

|---|---|---|

| 除了主要裝置之外,還可以使用 iOS 或 Android 裝置 | 員工、大學學生、允許行動裝置的學校學生 | ✔️ Microsoft驗證器 ✔️暫時存取傳遞 ✔️ FIDO2 安全性金鑰通行密鑰 ✔️ |

| 沒有行動裝置存取 | K-12 學生 | ✔️ 暫時存取傳遞 ✔️ FIDO2 安全性金鑰通行金鑰 ✔️ |

如需 Entra 中可用驗證方法的詳細資訊,請參閱 驗證方法。

設定驗證方法

設定 Entra 以使用驗證方法原則

在將多重要素驗證和自助式密碼重設原則設定移轉至驗證方法功能之後,即可設定驗證方法。 如需詳細資訊,請 參閱如何將 MFA 和自助式密碼重設原則設定移轉至 Microsoft Entra ID 的驗證方法原則。

根據您的需求設定驗證方法

使用驗證方法,以使用者群組的必要設定為目標。 如需詳細資訊,請 參閱驗證方法。 例如:

- 變更電話、簡訊、Microsoft Authenticator 方法的目標群組,以包含教職員和排除學生。

- 變更暫時存取階段的目標群組,以包含學生。

發出暫時存取階段

系統管理員可以發出暫時存取權通過,並將其散發給使用者。 如需詳細資訊,請 參閱建立暫時存取階段。

設定裝置

為每個作業系統設定無密碼登入方法,以符合您的需求。

針對受 Intune 管理的裝置,有兩種方法可設定 Windows Hello 企業版:

- 全租使用者。 裝置 Windows註冊 > Windows Hello 企業版中的>全租使用者Windows> Hello 企業版原則。 學校通常會停用 Windows Hello 企業版,以避免學生在登入期間被要求設定多重要素驗證。

- 以原則為目標。 目標原則優先於全租用戶原則,允許將設定設為以群組為目標,或暫存推出。

如需詳細資訊, 請參閱設定 Windows Hello 企業版。

若要使用 Windows Hello 企業版認證設定內部部署資源的單一登錄存取,需要執行其他步驟。 如需詳細資訊, 請參閱設定已加入 entra 裝置Microsoft單一登錄。

自定義 Windows Hello 企業版體驗

這些設定是選擇性的,但可用來自定義 Windows Hello 企業版體驗。

DisablePostLogonProvisioning – 根據預設,Windows Hello 企業版需要在登入期間布建。 啟用此設定後,即會停用登入提示。 用戶可以在設定應用程式中設定 Windows Hello 企業版。

組態 值 OMA-URI: ./Device/Vendor/MSFT/PassportForWork/**Microsoft Entra ID Tenant ID**/Policies/DisablePostLogonProvisioning資料類型: 布林值 價值: True EnablePasswordlessExperience - 在 Windows 11 上啟用原則時,某些 Windows 驗證案例不會提供使用者使用密碼的選項,協助組織和準備使用者逐漸離開密碼。 如需詳細資訊,請參閱 Windows 無密碼體驗。

組態 值 OMA-URI: ./Device/Vendor/MSFT/Policy/Config/Authentication/EnablePasswordlessExperience資料類型: 整數 價值: 1

如需建立自定義原則的步驟,請參閱 在 Microsoft Intune 中新增 Windows 10/11 裝置的自定義設定。

監視Passworldes驗證

Entra 包含監視驗證方法的報告。 如需詳細資訊,請 參閱驗證方法活動。

使用報告來查看您的推出進度,並識別使用者何時使用無 pasword 認證。

使用條件式存取強制執行驗證強度

使用 Microsoft Entra ID 進行驗證的服務存取,可以根據使用條件式存取的驗證方法強度來限制。

例如,若要要求學生使用 Microsoft Entra ID 進行驗證來存取服務,請使用無密碼認證使用受管理的裝置,請使用下列設定來設定條件式存取原則:

| 組態 | 值 |

|---|---|

| 名稱 | 學生 |

| Target | 所有學生 |

| 授與 | 抱怨裝置: 是 驗證強度: 防網路釣魚 |

如需條件式存取原則中驗證強度的詳細資訊,請參 閱 Microsoft Entra 驗證強度概觀。

如需設定條件式存取原則的指示,請參閱什麼是Microsoft內部標識碼中的條件式存取?。

提示

在多個使用者之間共用裝置的案例中,另一個無密碼驗證選項是 FIDO 2 安全性密鑰。 根據位置,可以從條件式存取原則中排除共享裝置,但不建議這麼做。

管理無密碼認證

無密碼認證不受密碼變更、重設或原則影響。 如果裝置遭到入侵或遭竊,您應該遵循安全性小組所需的程式。 動作的一些範例可能包括:

- 在調查入侵之前,不採取任何動作。

- 觸發遭入侵裝置的遠端抹除。

- 停用認證或用戶帳戶。

如果裝置遭到入侵,您可以選擇從 Microsoft Entra ID 刪除相關聯的無密碼認證,以防止未經授權的使用。

若要移除與使用者帳戶相關聯的驗證方法,請從使用者的驗證方法中刪除密鑰。 您可以在 [ 詳細 數據] 資料行中識別相關聯的裝置。

- 登入 Microsoft Entra 系統管理中心 ,並搜尋必須移除其通行密鑰的使用者。

- 選取相關驗證方法旁邊的 [驗證方法>],然後選取 “...”功能表,然後選取 [刪除]。

後續步驟

如需將裝置註冊到 Intune 的詳細資訊,請移至: