設定自動佈建

適用於雲端的 Microsoft Defender 會從您的 Azure 虛擬機器 (VM)、虛擬機器擴展集、IaaS 容器和非 Azure (包括內部部署機器) 機器收集資料,以監視是否有安全性弱點和威脅。

為提供遺漏更新、設定錯誤的 OS 安全性設定、端點保護狀態以及健康情況與威脅防護的可見度,需要資料收集。 只有計算資源 (VM、虛擬機器擴展集、IaaS 容器和非 Azure 電腦) 才需要資料收集。 即使您未佈建代理程式,仍可受益於適用於雲端的 Defender。 不過,您將有有限的安全性,且不支援上述功能。

會使用下列方式收集資料:

Log Analytics 代理程式收集而得,收集方式是讀取電腦的各種安全性相關設定和事件記錄檔,並將資料複製到工作區進行分析。 這類資料的範例包括︰作業系統類型和版本、作業系統記錄檔 (Windows 事件記錄)、執行中程序、電腦名稱、IP 位址和已登入的使用者。

安全性擴充功能 (例如適用於 Kubernetes 的 Azure 原則附加元件) 也可以向資訊安全中心提供關於特定資源類型的資料。

為何使用自動佈建?

此頁面上所述的任何代理程式和擴充功能都可以手動安裝。 不過,自動佈建會在現有及新的機器上安裝所有必要的代理程式和擴充功能,藉此降低管理負荷,以確保所有支援資源獲得加速的安全性涵蓋範圍。

自動佈建的運作方式為何?

適用於雲端的 Microsoft Defender 的自動佈建設定可針對每個支援的擴充類型進行切換。 當您啟用擴充功能的自動佈建時,可以指派適當的「不存在時進行部署」原則,以確保擴充功能會在該類型的所有現有和未來資源上佈建。

啟用 Log Analytics 代理程式的自動佈建

Log Analytics 代理程式的自動佈建開啟時,適用於雲端的 Microsoft Defender 會在所有支援的 Azure 虛擬機器和任何新建立的虛擬機器上部署該代理程式。

若要啟用 Log Analytics 代理程式的自動佈建:

從適用於雲端的 Microsoft Defender 功能表中選取 [環境設定]。

選取相關的訂用帳戶。

在 [自動佈建] 頁面中,將 Log Analytics 代理程式的自動佈建狀態設定為 [開啟]。

從設定選項窗格定義要使用的工作區。

將 Azure VM 連線至適用於雲端的 Microsoft Defender 建立的預設工作區 - 適用於雲端的 Microsoft Defender 會在相同地理位置中建立新的資源群組和預設工作區,並將代理程式連線到該工作區。 如果訂用帳戶包含來自多個地理位置的 VM,則適用於雲端的 Microsoft Defender 會建立多個工作區,以確保符合資料隱私權需求。

工作區和資源群組的命名慣例為:

- 工作區:DefaultWorkspace-[subscription-ID]-[geo]

- 資源群組:DefaultResourceGroup-[geo]

適用於雲端的 Microsoft Defender 會根據訂用帳戶所設定的定價層,在工作區上自動啟用適用於雲端的 Microsoft Defender 解決方案。

將 Azure VM 連線至不同的工作區:從下拉式清單中,選取要儲存所收集資料的工作區。 下拉式清單包含您整個訂用帳戶中的所有工作區。 您可以使用此選項從不同訂用帳戶中執行的虛擬機器收集資料,並將資料全都儲存在您選取的工作區中。

如果您已經有現有的 Log Analytics 工作區,則可能需要使用相同的工作區 (需要工作區上的讀取和寫入權限)。 若您在貴組織中使用集中式工作區,並且需要將其用於安全性資料收集,則此選項很有用。 深入了解在 Azure 監視器中管理記錄資料和工作區的存取權。

如果您選取的工作區已經啟用「安全性」或「適用於雲端的 Microsoft Defender 免費」解決方案,價格將會自動設定。 如果沒有,請在工作區上安裝適用於雲端的 Microsoft Defender 解決方案。

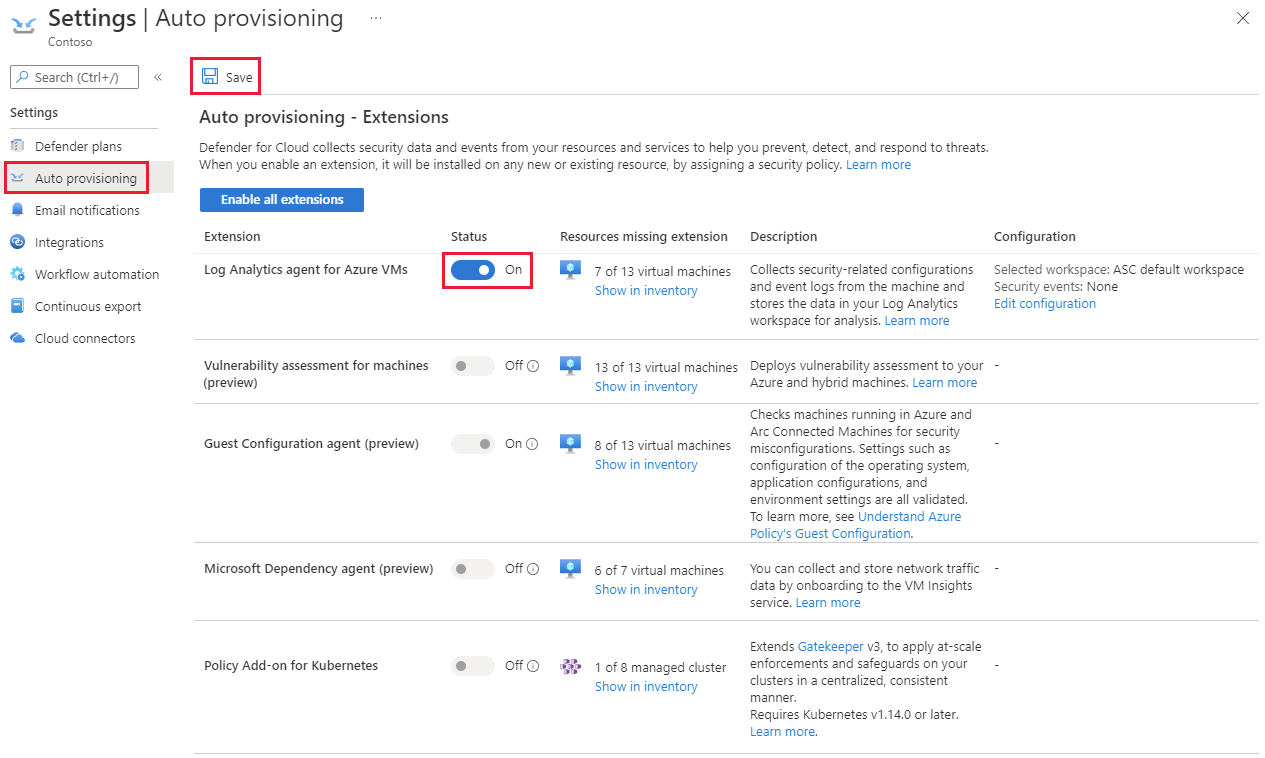

啟用擴充功能的自動佈建

若要啟用 Log Analytics 代理程式以外的擴充功能自動佈建:

從 Azure 入口網站的適用於雲端的 Microsoft Defender 功能表中,選取 [環境設定]。

選取相關的訂用帳戶。

選取 [自動佈建]。

如果您要為 Microsoft Dependency 代理程式啟用自動佈建,請確定 Log Analytics 代理程式也已設定為自動部署。

將相關擴充功能的狀態切換為 [開啟]。

選取 [儲存]。 已指派 Azure 原則,也已建立補救工作。

Log Analytics 代理程式的 Windows 安全性事件選項

在適用於雲端的 Microsoft Defender 中選取資料收集層,只會影響 Log Analytics 工作區中的安全性事件儲存體。 無論您選擇在工作區中儲存的安全性事件層級為何,Log Analytics 代理程式都會收集並分析適用於雲端的 Microsoft Defender 威脅防護所需的安全性事件。 選擇儲存安全性事件會啟用調查、搜尋及稽核您工作區中的這些事件。

儲存 Windows 安全性事件資料需要適用於雲端的 Microsoft Defender。 將資料儲存在 Log Analytics 中,可能會產生其他的資料儲存費用。

Microsoft Sentinel 使用者的資訊

Microsoft Sentinel 的使用者:請注意,您可以從適用於雲端的 Microsoft Defender 或 Microsoft Sentinel 來設定單一工作區內容內的安全性事件收集,但不能同時從兩者進行設定。 如果您打算將 Microsoft Sentinel 新增至已從適用於雲端的 Microsoft Defender 收到警示,並已設定要收集安全性事件的工作區,您有兩個選項:

讓適用於雲端的 Microsoft Defender 中的安全性事件收集保持原狀。 您將可以在 Microsoft Sentinel 和適用於雲端的 Microsoft Defender 中查詢及分析這些事件。 不過,您無法在 Microsoft Sentinel 中監視連接器的連線狀態或變更其組態。 如果監視或自訂連接器對您很重要,則請考慮第二個選項。

停用適用於雲端的 Microsoft Defender 內的安全性事件收集 (在 Log Analytics 代理程式的設定中,將 [Windows 安全性事件] 設定為 [無])。 然後在 Microsoft Sentinel 中新增安全性事件連接器。 如同第一個選項,您將能夠同時在 Microsoft Sentinel 和適用於雲端的 Microsoft Defender 中查詢及分析事件,但您現在能夠監視連接器的連線狀態,或只在 Microsoft Sentinel 中變更其組態。

針對「一般」和「最小」會儲存哪些事件類型?

這些集合旨在解決一般案例。 請確定在實作之前,先評估哪一個符合您的需求。

為決定「一般」和「最小」選項的事件,我們使用客戶及產業標準來了解每個事件的未篩選頻率及其使用方式。 我們在此程序中使用了下列指導方針:

最小 - 確保這個集合僅涵蓋可能指示成功安全性缺口的事件,以及數量偏少的重要事件。 例如,這個集合包含使用者成功和失敗的登入活動 (事件識別碼 4624、4625),不過不包含對於稽核而言相當重要但對於偵測而言沒有意義而且數量相對多的登出活動。 此集合的資料量大多為登入事件和程序建立事件 (事件識別碼 4688)。

一般 - 此集合中提供完整的使用者稽核記錄。 例如,此集合包含使用者登入和使用者登出 (事件識別碼為 4634)。 我們包含稽核動作 (如安全性群組變更、索引鍵網域控制站 Kerberos 作業,以及產業組織所建議的其他事件)。

「一般」集合包含的事件很少,因為選擇一般集合而非其他事件的主要動機在於降低數量,且不篩選出特定事件。