Microsoft Sentinel 的運作方式

Microsoft Sentinel 可協助您啟用端對端安全性作業。 其會從記錄內嵌開始,然後繼續進行自動化回應,最後則是安全性警示。

以下是 Microsoft Sentinel 的主要功能和元件。

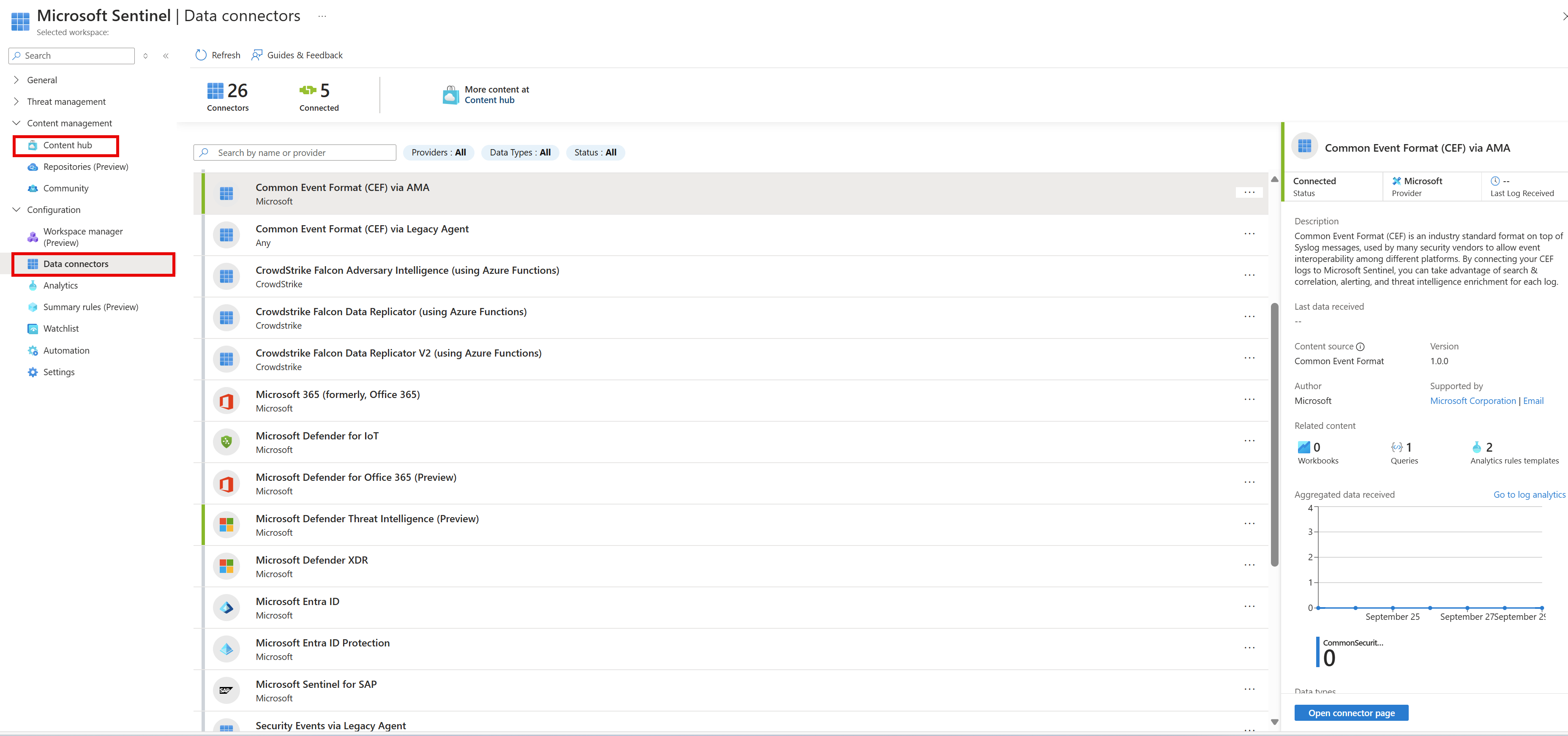

資料連接器

首要之務是將資料內嵌至 Microsoft Sentinel。 資料連接器讓您正好能夠這樣做。 您必須先安裝「內容中樞」解決方案來連接資料連接器。 安裝後,您只要選取按鈕來新增一些服務,例如 Azure 活動記錄。 其他服務 (例如 syslog) 需要其他設定。 有些資料連接器涵蓋所有情節和來源,包括 (但不限於):

- syslog

- 常見事件格式 (CEF)

- 信任的自動化指標資訊交換 (TAXII) (適用於威脅情報)

- Azure 活動

- Microsoft Defender 服務

- Amazon Web Services (AWS) 和 Google Cloud Platform (GCP)

記錄保留

將資料擷取至 Microsoft Sentinel 之後,資料會儲存在 Log Analytics 工作區中。 使用 Log Analytics 的優點包括使用 Kusto 查詢語言 (KQL) 來查詢資料的能力。 KQL 是一種豐富的查詢語言,可讓您探索資料獲得見解。

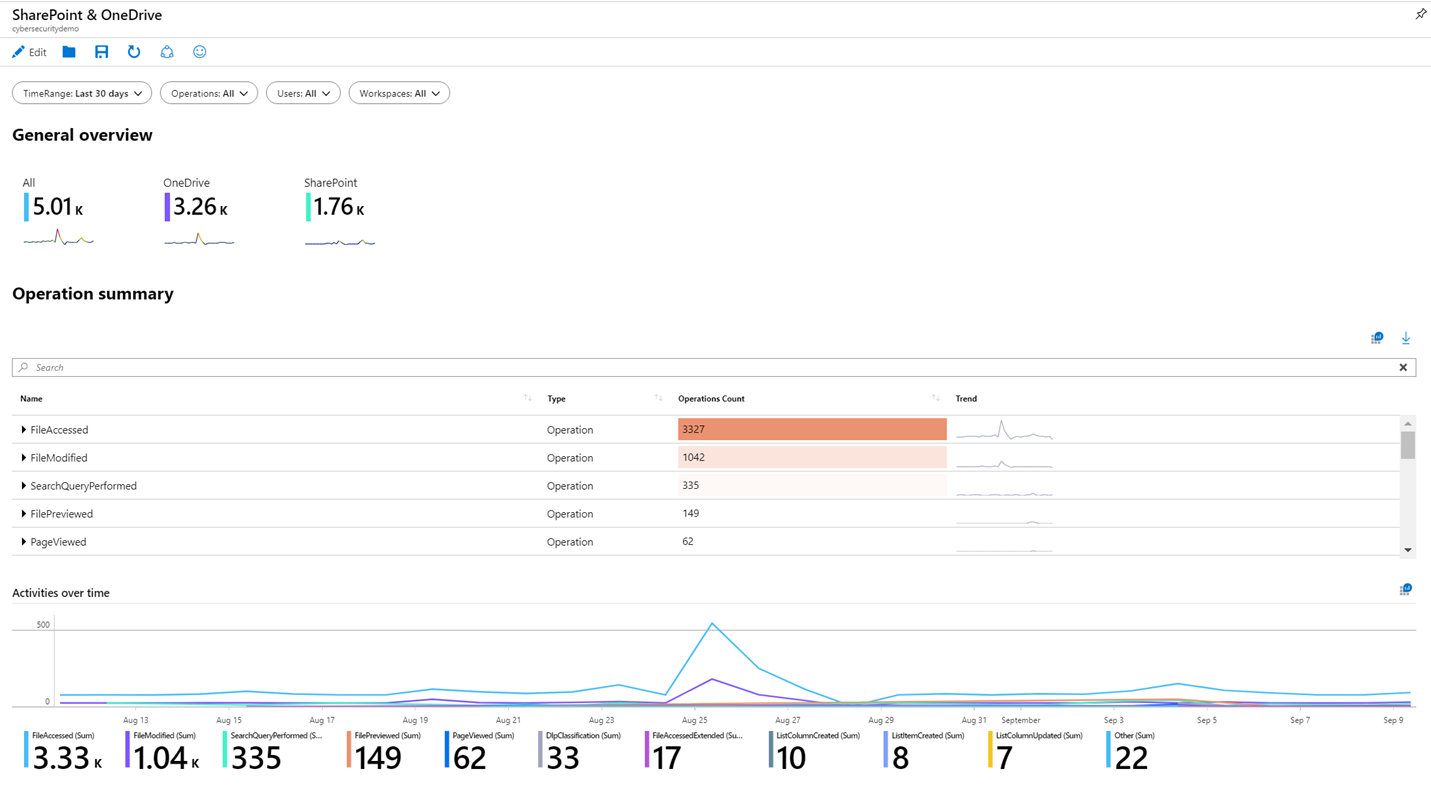

活頁簿

您可以使用活頁簿在 Microsoft Sentinel 內將資料視覺化。 您可以將活頁簿想成儀表板。 儀表板中的每個元件都是使用您資料的底層 KQL 查詢加以建置。 您可以使用 Microsoft Sentinel 的內建活頁簿並加以編輯以符合您的需求,或從頭開始建立您自己的活頁簿。 如果您使用過 Azure 監視器活頁簿,因為此功能是 Sentinel 的監視器活頁簿實作,您會感到很熟悉。

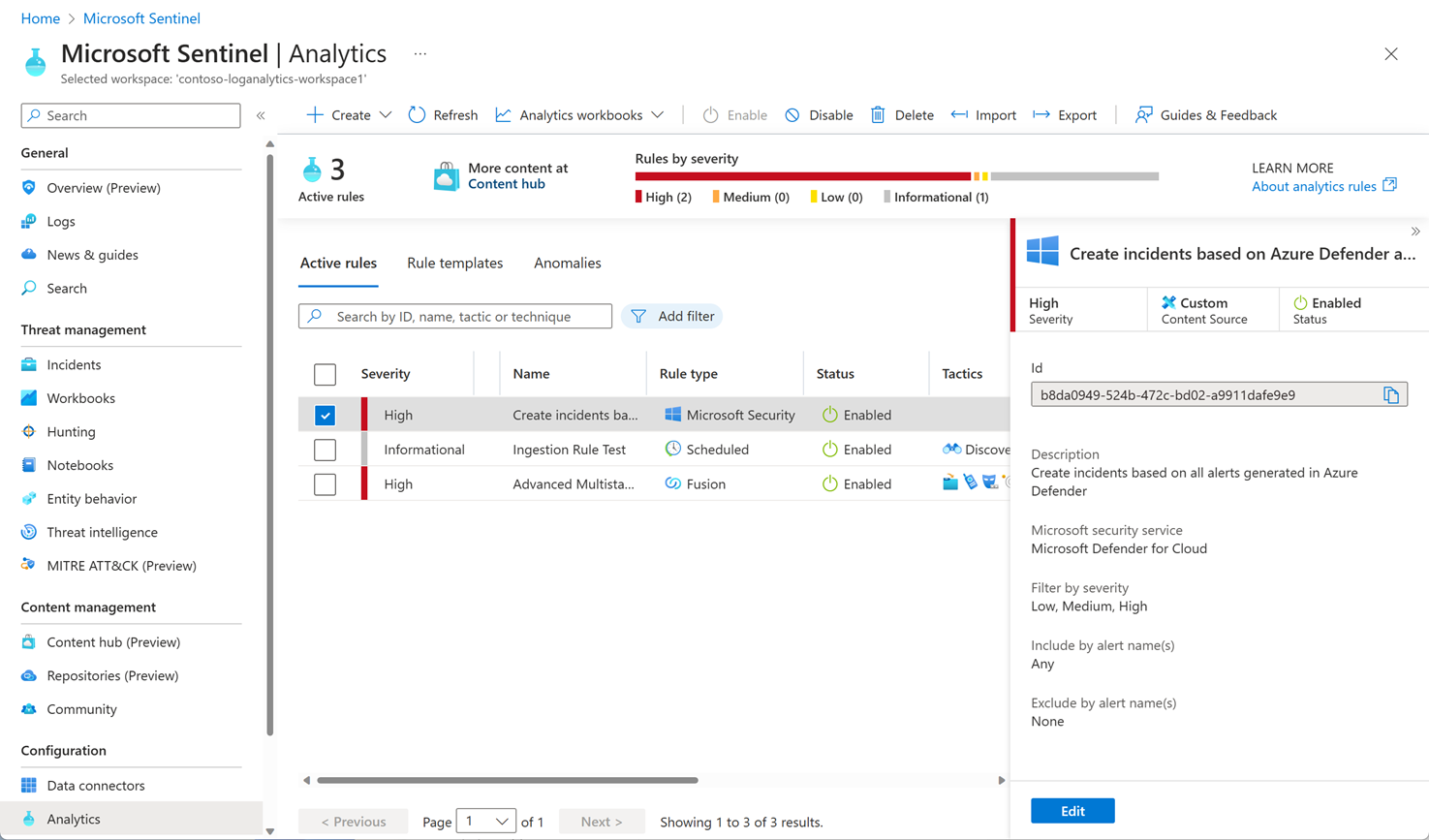

分析警示

到目前為止,您已有記錄和一些資料視覺效果。 現在很適合對資料進行一些主動式分析,以便發生可疑情況時通知您。 您可以在 Microsoft Sentinel 工作區內啟用內建的分析警示。 有各種警示,有些可根據您自己的需求來編輯。 其他警示以 Microsoft 專屬的機器學習模型為基礎。 您也可以從頭開始建立自訂的排程警示。

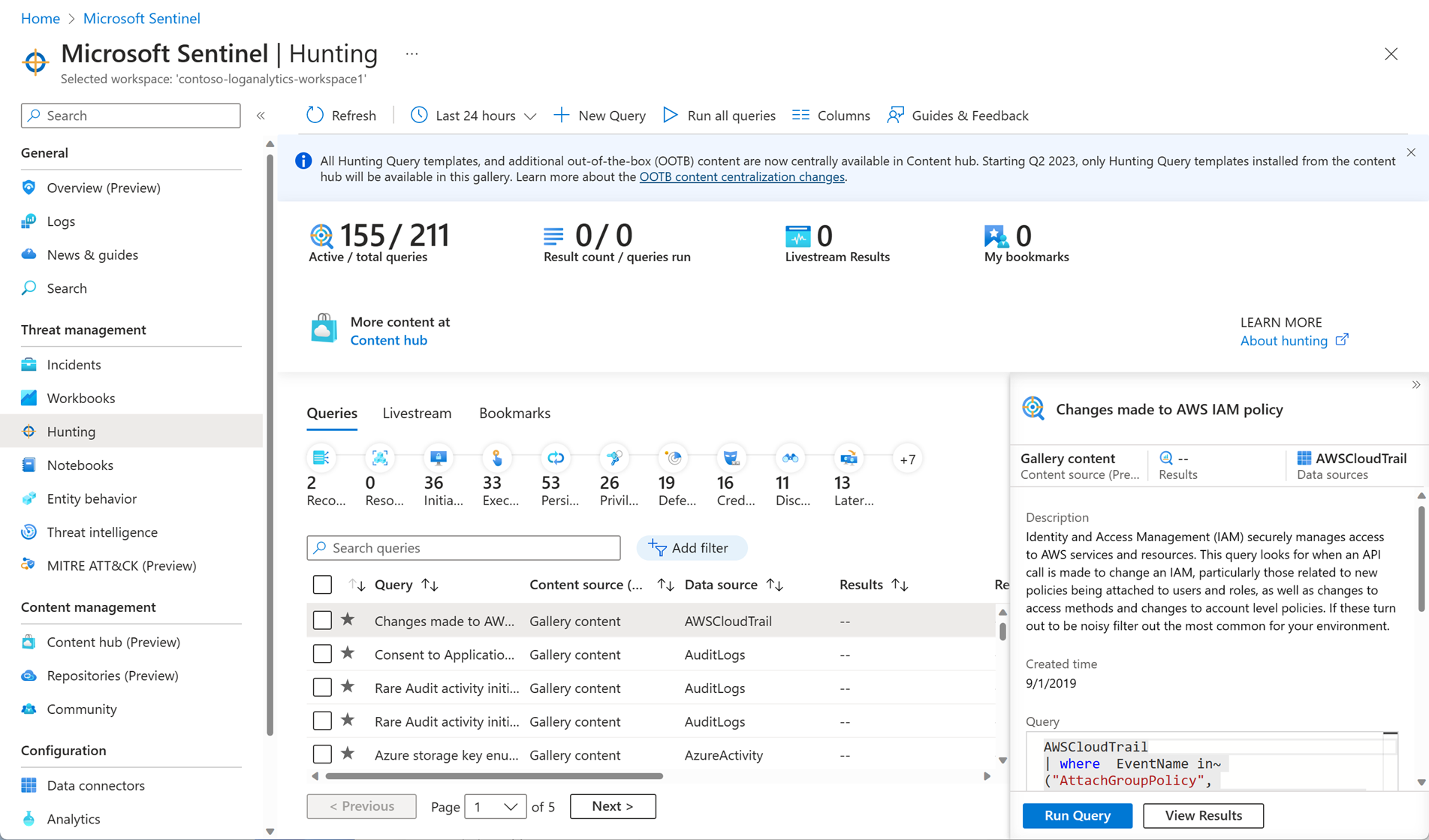

威脅搜尋

在本課程模組中,我們不深入探討威脅搜捕。 不過,如果 SOC 分析師需要搜捕可疑活動,許多內容中樞解決方案提供內建搜捕查詢可供使用。 分析師也可以建立自己的查詢。 Sentinel 也與 Azure Notebooks 整合。 其能為進階的搜捕人員提供範例筆記本,以利用程式設計語言的完整功能在資料中進行搜捕。

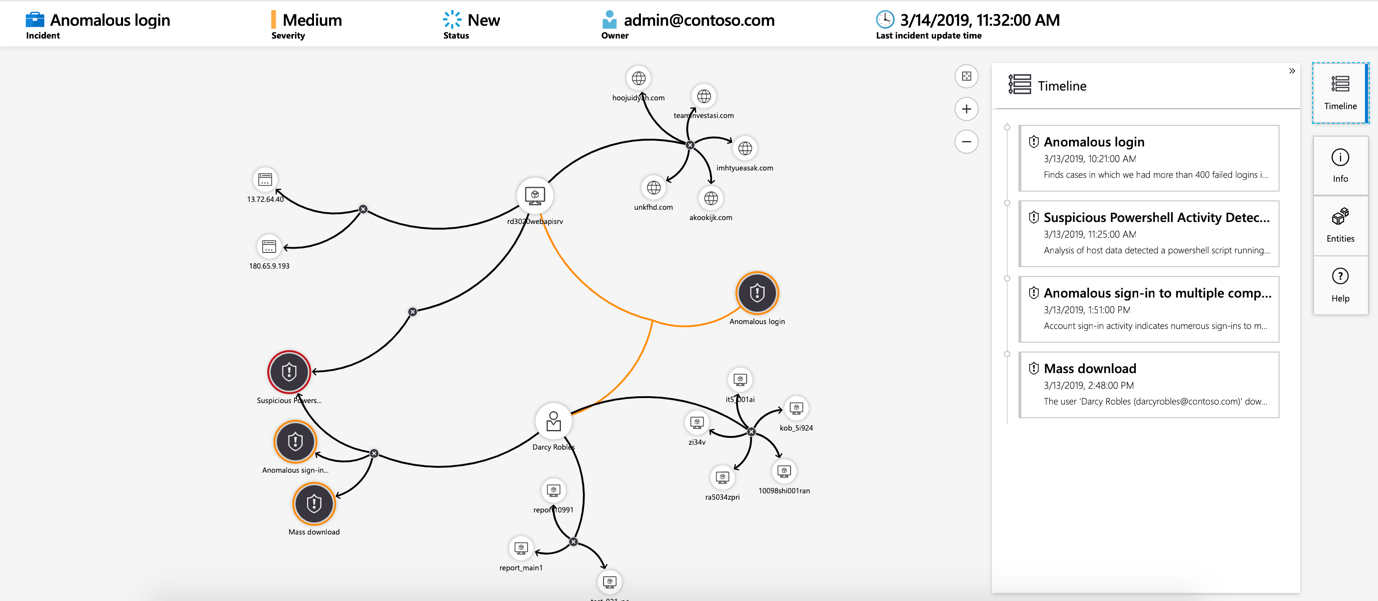

事件和調查

觸發警示時,就會建立事件。 在 Microsoft Sentinel 中,您可以執行標準事件管理工作,例如變更狀態,或將事件指派給某人來調查。 Microsoft Sentinel 也具備調查功能,您可以沿著時間軸跨記錄資料來對應實體,以視覺化方式調查事件。

自動化劇本

由於能夠自動回應事件,您可以將部分安全性作業自動化,讓 SOC 更具生產力。 Microsoft Sentinel 可讓您建立自動化工作流程 (或 「劇本」) 以回應事件。 此功能可用於事件管理、擴充、調查或補救。 這些功能通常稱為「安全性協調、自動化與回應 (SOAR)」。

身為 SOC 分析師,您現在已開始了解 Microsoft Sentinel 如何協助您達成目標。 例如,您可以:

- 從雲端和內部部署環境內嵌資料。

- 分析該資料。

- 管理及調查任何發生的事件。

- 使用劇本來自動回應。

換句話說,Microsoft Sentinel 為安全性作業提供端對端解決方案。

![顯示 Microsoft Sentinel Automation 的螢幕擷取畫面,其中反白了 [建立] 選項。](../../wwl-sci/intro-to-azure-sentinel/media/03-logic-apps.png)