產生威脅情報報告

即使是經驗豐富的安全性分析師,分級和調查安全性警示仍可能費時。 多數人不知道要從什麼地方著手。

適用於雲端的 Defender 會使用分析,連結不同安全性警示間的資訊。 適用於雲端的 Defender 能透過這些連結,提供攻擊活動和相關警示的單一檢視,協助您了解攻擊者的動作和受影響的資源。

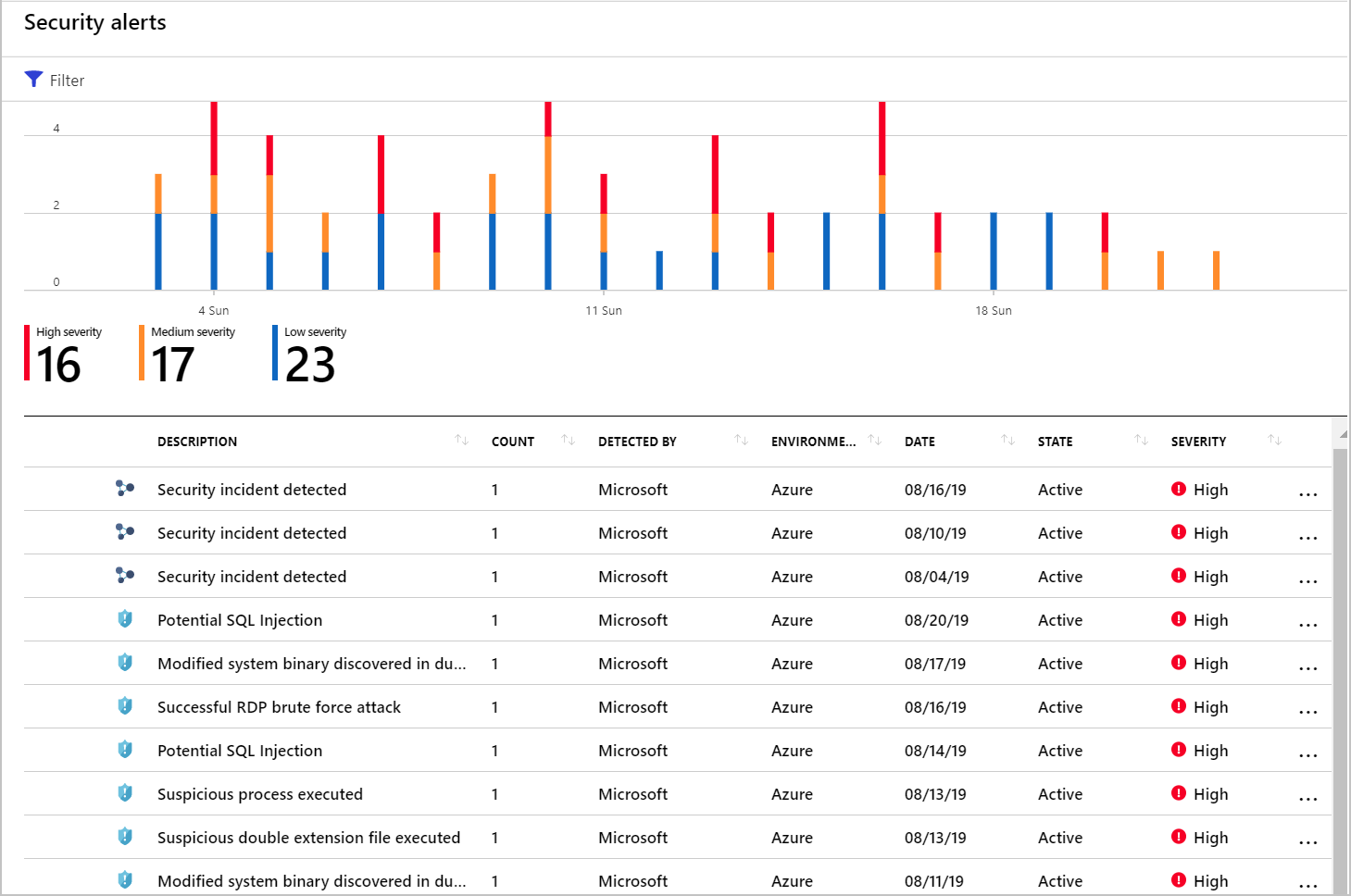

事件會出現在 [安全性警示] 頁面。 若要檢視相關警示並取得其他資訊,請選取事件。

在 [適用於雲端的 Defender 概觀] 頁面,選取 [安全性警示] 圖格。 系統會列出事件和警示。 請注意,安全性事件的安全性警示有各種圖示。

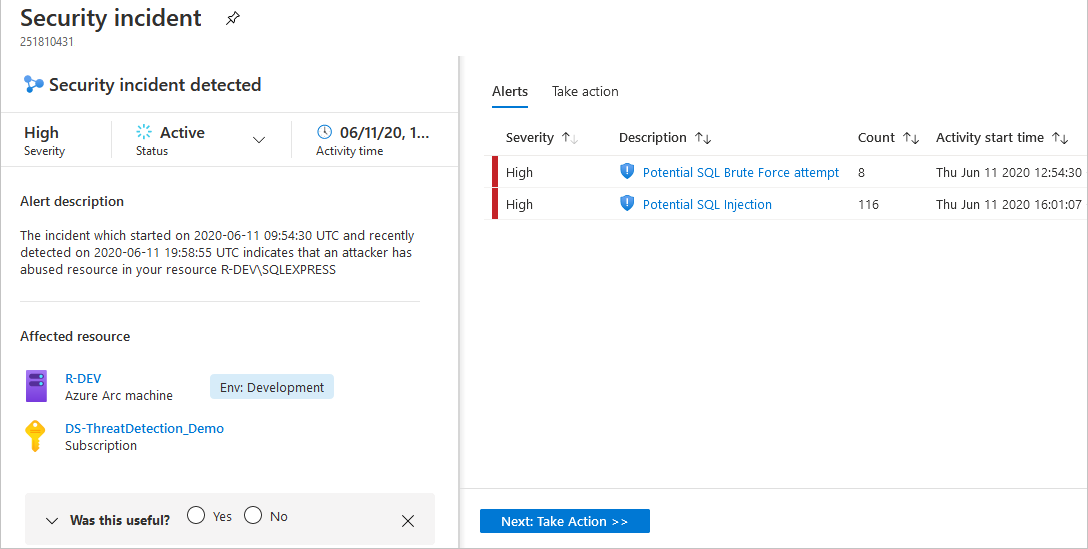

若要檢視詳細資料,請選取事件。 [安全性事件] 頁面會顯示更多詳細資料。

[安全性事件] 頁面左側的窗格會顯示有關安全性事件的高階資訊:標題、嚴重性、狀態、活動時間、描述、受影響的資源。 在受影響的資源旁,您會看到相關的 Azure 標籤。 調查警示時,請使用這些標籤推斷資源的組織內容。

右側窗格包含安全性警示的 [警示] 索引標籤,表示與此事件互相關連。

若要切換至 [執行動作] 索引標籤,請在右側窗格底部,選取索引標籤或按鈕。 使用此索引標籤採取進一步的動作包括:

減輕威脅 - 提供安全性事件手動的補救步驟

預防未來的攻擊 - 提供安全性建議協助減少受攻擊面、提高安全性態勢,並預防未來的攻擊

觸發自動回應 - 提供回應安全性事件、觸發邏輯應用程式的選項

隱藏類似警示 - 提供以類似特性隱藏未來警示的選項,即使警示無關組織

若要補救事件的威脅,請遵循每個警示提供的補救步驟。

產生威脅情報報告

適用於雲端的 Defender 威脅防護的運作方式,是透過監視來自 Azure 資源、網路、連結合作夥伴解決方案的安全性資訊。 其會分析這項資訊 (通常是來自多個來源的相互關聯資訊) 以識別威脅。

適用於雲端的 Defender 識別到威脅時,會觸發包含事件相關詳細資訊的安全性警示,其中包含補救的建議。 適用於雲端的 Defender 提供的威脅情報報告,包含所偵測到威脅的資訊,可協助事件回應小組調查和補救威脅。 此報告包含下列資訊:

攻擊者的身分識別或關聯 (如果有提供這項資訊)

攻擊者的目標

目前和歷史攻擊活動 (如果有提供這項資訊)

攻擊者的策略、工具和程序

關聯的入侵指標 (IOC),如 URL 和檔案摘要

內容為產業和地理普遍性的犧牲者學可協助判斷 Azure 資源是否面臨風險

風險降低和補救資訊

適用於雲端的 Defender 有三種威脅報告,不同攻擊會提供不同的報告。 可用的報告如下:

活動群組報告︰提供攻擊者、攻擊者目標和策略的深入調查。

活動報告:專注於特定攻擊活動的詳細資料。

威脅摘要報告:涵蓋前兩份報告的所有項目。

事件回應處理時,這類資訊很有用,因為它會在處理過程中,持續調查了解攻擊來源、攻擊者的動機,及日後如何減輕問題。

若要存取威脅情報報告

若要產生報告:

從適用於雲端的 Defender 的側邊欄,開啟 [安全性警示] 頁面。

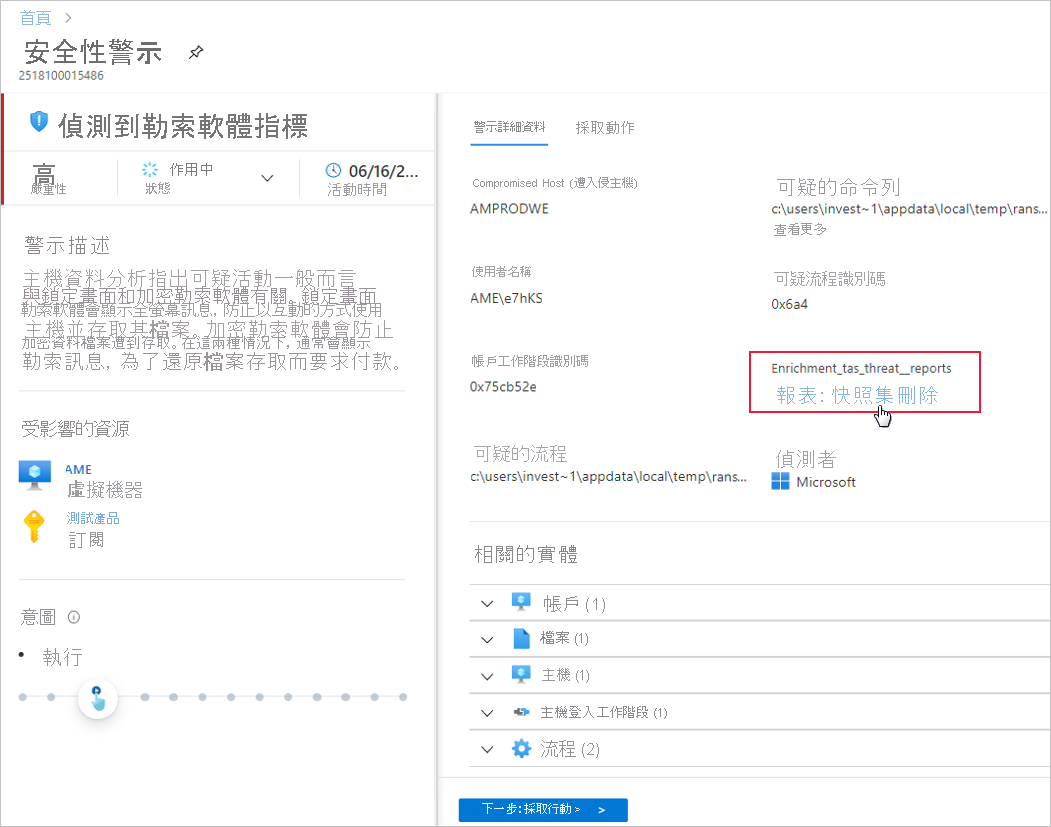

選取警示。 [警示詳細資料] 頁面隨即開啟,其中包含警示的更多詳細資料。 下方是勒索軟體指示器偵測到的 [警示詳細資料] 頁面。

選取報表的連結後,您預設的瀏覽器會開啟 PDF。