設定多重要素驗證方法

如先前在課程模組中所述,我們建議使用者能夠選取一個以上的驗證方法,以防其主要方法無法使用。

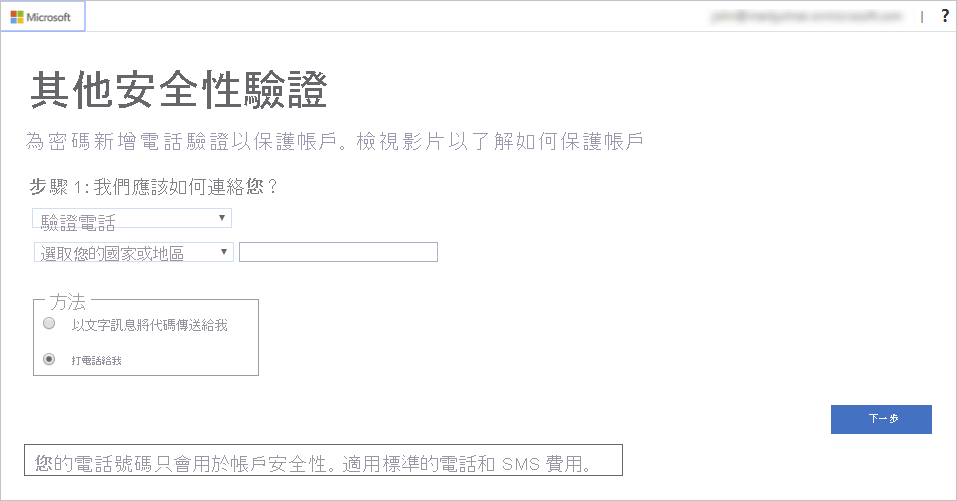

當使用者第一次登入需要 MFA 的服務時,系統會要求他們註冊慣用的多重要素驗證方法,如下列螢幕擷取畫面所示:

提示

如果您遵照先前練習的規定,為帳戶和應用程式開啟了 MFA,則可以嘗試使用指定的使用者帳戶來存取該應用程式。 您應該會看到前述流程。

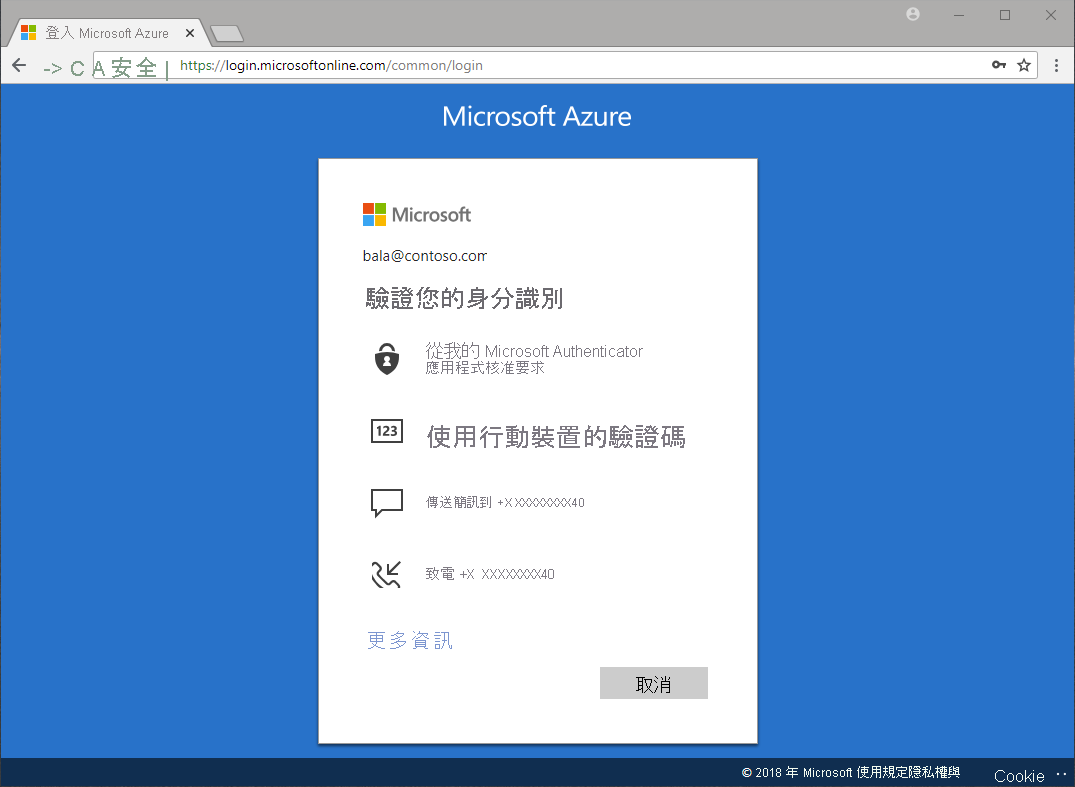

使用者註冊之後,每次登入需要 MFA 的服務或應用程式時,Azure 登入流程即會提示他們輸入驗證資訊,如下列影像所示:

Azure 驗證方法

如您先前所見,系統管理員可以設定的可能驗證方法有數種。 其中一些也支援自助式密碼重設 (SSPR),其允許使用者透過提供第二種形式的驗證來重設其密碼。 您可以將這項服務與 Microsoft Entra 多重要素驗證結合,以減輕 IT 人員的負擔。

下表列出驗證方法和可以使用它們的服務。

| 驗證方法 | 服務 |

|---|---|

| 密碼 | Microsoft Entra 多重要素驗證和 SSPR |

| 安全性問題 | SSPR |

| 電子郵件地址 | SSPR |

| Windows Hello 企業版 | Microsoft Entra 多重要素驗證和 SSPR |

| FIDO2 安全密钥 | Microsoft Entra 多重要素驗證和 SSPR |

| Microsoft Authenticator 應用程式 | Microsoft Entra 多重要素驗證和 SSPR |

| OATH 硬體權杖 | Microsoft Entra 多重要素驗證和 SSPR |

| OATH 軟體權杖 | Microsoft Entra 多重要素驗證和 SSPR |

| 簡訊 | Microsoft Entra 多重要素驗證和 SSPR |

| 語音電話 | Microsoft Entra 多重要素驗證和 SSPR |

| 應用程式密碼 | 某些案例下的 Microsoft Entra 多重要素驗證 |

密碼

這是唯一您無法停用的方法。

安全性問題

只有使用自助式密碼重設的非系統管理員帳戶才能使用此方法。

Azure 會私人地並以安全性增強的方式,將安全性問題儲存在目錄中的使用者物件上。 只有使用者且只有在註冊期間可以回答問題。 系統管理員無法讀取或變更使用者的問題或答案。

Azure 提供 35 個預先定義的問題,全部都已根據瀏覽器地區設定進行翻譯和當地語系化。

您可以使用系統管理介面來自訂問題。 Azure 會以輸入的語言顯示它們。 長度上限是 200 個字元。

電子郵件地址

此方法只有 SSPR 可以使用。 建議您避免使用不需要使用者 Microsoft Entra 密碼就能存取的電子郵件帳戶。

Windows Hello 企業版

Windows Hello 企业版提供基于面部识别或指纹匹配的可靠、完全集成的生物识别身份验证。 Windows Hello 企业版、FIDO2 安全密钥和 Microsoft Authenticator 是无密码解决方案。

FIDO2 安全性金鑰

FIDO2 安全性金鑰是無法網路釣魚的標準無密碼驗證方法,可以是任何規格。 Fast Identity Online (FIDO) 是一種無密碼驗證開放標準。

使用者可以註冊,然後在登入介面選取 FIDO2 安全性金鑰,昨為其主要的驗證方法。 這些 FIDO2 的安全性金鑰通常是 USB 裝置,但也可使用藍牙或 NFC。

可以使用 FIDO2 安全性金鑰來登入 Microsoft Entra ID 或 Microsoft Entra 混合式聯結的 Windows 10 裝置,並取得單一登入其雲端和內部部署資源。 使用者也可以登入支援的瀏覽器。

Microsoft Authenticator 應用程式

Android 和 iOS 可以使用此方法。 使用者可以在 https://aka.ms/mfasetup 註冊其行動應用程式。

藉由將通知推送到智慧型手機或平板電腦,Microsoft Authenticator 應用程式有助於防止未經授權存取帳戶並阻止欺詐交易。 用户查看通知并确认或拒绝请求。

使用者可以使用 Microsoft Authenticator 應用程式或協力廠商應用程式作為軟體權杖來產生 OATH 驗證碼。 使用者輸入使用者名稱和密碼後,需要在登入畫面輸入應用程式所提供的驗證碼。 驗證碼提供第二種形式的驗證。 使用者也可以設定 Microsoft Authenticator 應用程式,以傳遞他們所選取的推播通知並核准登入。

OATH 硬體權杖

OATH 是指定單次密碼 (OTP) 代碼產生方式的開放式標準。 Microsoft Entra ID 支援使用每 30 秒或 60 秒變換一次的 OATH-TOTP SHA-1 權杖。 客戶可以從他們選擇的廠商取得這些權杖。 祕密金鑰僅限 128 個字元,可能不會和所有權杖都相容。

OATH 軟體權杖

軟體 OATH 權杖通常是應用程式,例如 Microsoft Authenticator 應用程式和其他驗證器應用程式。 Microsoft Entra ID 會產生祕密金鑰或種子,以輸入至應用程式以及用來產生每個 OTP。

簡訊

Azure 使用 SMS 將驗證碼傳送到行動電話。 使用者必須在特定時段內將代碼輸入瀏覽器,才能繼續。

語音通話

Azure 使用自動語音系統來撥打號碼,而擁有者使用數字鍵台來確認驗證。 Microsoft Entra 免費/試用層無法使用此選項。

應用程式密碼

某些非瀏覽器應用程式不支援 Microsoft Entra 多重要素驗證。 如果使用者已啟用 Microsoft Entra 多重要素驗證,並嘗試使用非瀏覽器應用程式,他們會無法進行驗證。 應用程式密碼可讓使用者繼續進行驗證。

監視採用

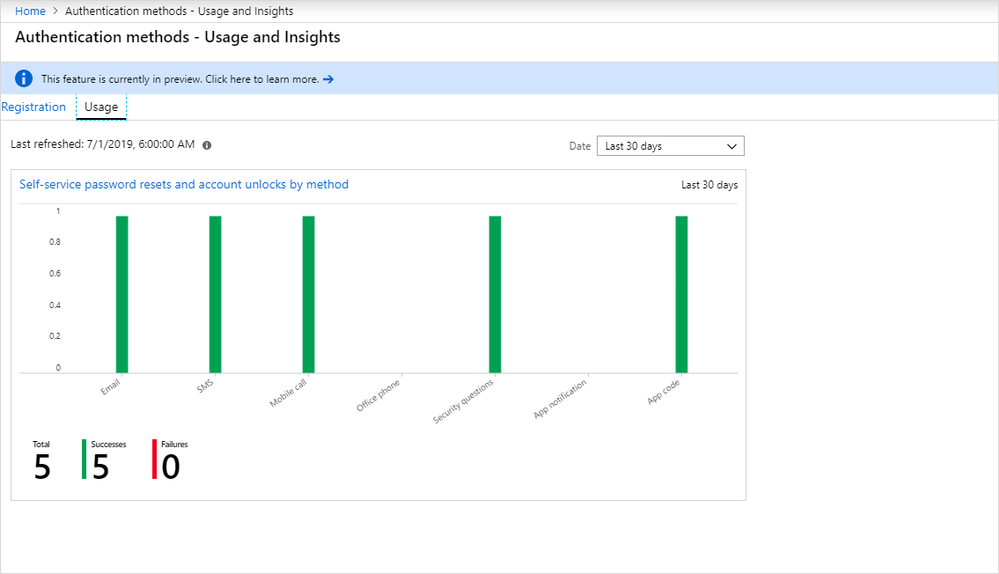

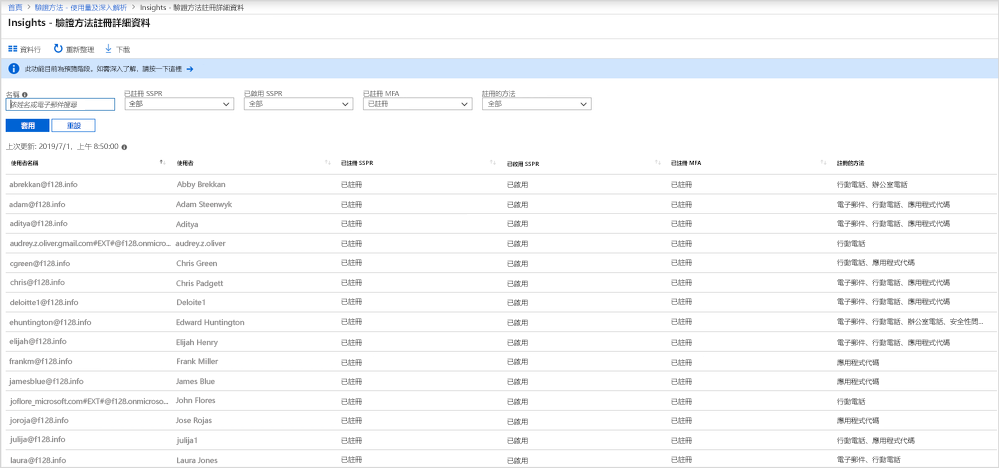

Microsoft Entra ID 包含 [監視] 區段中的使用量和深入解析檢視,您可以在其中監視驗證方法活動。 您可以從這裡檢視 MFA 和 SSPR 的採用:

除了整體註冊數目,您也可以看到每個驗證方法的註冊成功和失敗。 這項事實可讓您了解使用者最常註冊的驗證方法,以及對他們來說容易註冊的驗證方法。 此資料是使用已結合的安全性資訊註冊和 SSPR 註冊體驗,最近 30 天的稽核記錄來計算。

您可以按一下圖表,向下切入並查看每個使用者的最新註冊稽核資訊。

您也可以透過主檢視上的 [使用方式] 索引標籤,深入了解組織中的 SSPR 使用方式,如下列影像所示: