規劃及實作私人端點

私人端點是使用虛擬網路之私人 IP 位址的網路介面。 此網路介面能夠以私人且安全的方式連線至 Azure Private Link 提供的服務。 透過啟用私人端點,您將服務帶入您的虛擬網路。

服務可能為 Azure 服務,例如:

- Azure 儲存體

- Azure Cosmos DB

- Azure SQL Database

- 您自己的服務 (使用 Private Link 服務)。

私人端點屬性

私人端點會指定下列屬性:

| 屬性 | 說明 |

|---|---|

| Name | 資源群組內的唯一名稱。 |

| 子網路 | 要部署的子網路,指派的私人 IP 位址所在。 |

| 私人連結資源 | 從可用類型清單中,使用資源識別碼或別名進行連線的私人連結資源。 系統會為傳送至此資源的所有流量產生唯一的網路識別碼。 |

| 目標子資源 | 要連線的子資源。 每個私人連結資源類型都有各種不同的選項,您可根據偏好進行選取。 |

| 連線核准方法 | 自動或手動。 視 Azure 角色型存取控制權限,可以自動核准您的私人端點。 如果您連線至私人連結資源而未具備 Azure 角色型權限,請使用手動方法,讓資源的擁有者核准連線。 |

| 要求訊息 | 您可以指定要讓要求的連線能夠手動核准的訊息。 此訊息可以用來識別特定要求。 |

| 連線狀態 | 唯讀屬性,指出私人端點是否作用中。 只有處於核准狀態的私人端點可以用來傳送流量。 其他可用的狀態:已核准:已自動或手動核准連線並可供使用。 擱置:已手動建立連線,且正在等待私人連結資源擁有者核准。 已拒絕:私人連結資源擁有者已拒絕連線。 已中斷連線:私人連結資源擁有者已移除連線。 私人端點變得富含資訊,應刪除以進行清除。 |

當您建立私人端點時,請考慮下列事項:

私人端點可讓您從下列相同環境的客戶之間連線:

- 虛擬網路

- 區域對等互連的虛擬網路

- 全域對等互連的虛擬網路

- 使用 VPN 或 Express Route 的內部部署環境

- 由 Private Link 提供的服務

- 虛擬網路

只有連線到私人端點的用戶端才能起始網路連線。 服務提供者沒有路由設定,無法建立服務客戶的連線。 只能建立單向連線。

唯讀網路介面會針對私人端點的生命週期自動建立。 系統會從對應至私人連結資源的子網路中,為該介面指派動態私人 IP 位址。 私人 IP 位址值在私人端點整個生命週期中都保持不變。

私人端點必須部署在與虛擬網路相同的區域和訂閱中。

私人連結資源可以部署在與虛擬網路和私人端點所在區域不同的區域中。

您可以使用相同的私人端點資源建立多個私人端點。 針對使用一般 DNS 伺服器設定的單一網路,建議的做法是針對指定的私人端點資源使用單一私人端點。 使用此做法可避免 DNS 解析中出現重複的項目或衝突。

您可以在同一個虛擬網路內的相同或不同子網路中建立多個私人端點。 您可以在訂用帳戶中建立的私人端點數目有所限制。

包含私人連結資源的訂用帳戶必須向 Microsoft 網路資源提供者註冊。 包含私人端點的訂用帳戶也必須向 Microsoft 網路資源提供者註冊。

私人端點的網路安全性

當您使用私人端點時,流量會受到保護,只能傳送到私人連結資源。 平台會驗證網路連線,只允許那些觸達指定私人連結資源的網路連線。 若要存取相同 Azure 服務內的更多子資源,需要具有對應目標的更多私人端點。 例如,在 Azure 儲存體的情況下,您需要個別的私人端點來存取檔案和 Blob 子資源。

私人端點會為 Azure 服務提供私人可存取的 IP 位址,但不一定會限制其公用網路存取。 不過,所有其他 Azure 服務都需要額外的存取控制。 這些控制項為您的資源提供額外的網路安全性層,提供保護以協助防止存取與私人連結資源相關聯的 Azure 服務。

私人端點支援網路原則。 網路原則可支援網路安全性群 (NSG)、使用者定義路由 (UDR) 和應用程式安全性群組 (ASG)。

透過私人端點連線,私人連結資源擁有者可以:

- 檢閱所有私人端點連線詳細資料。

- 核准私人端點連線。 啟用對應的私人端點,以將流量傳送至私人連結資源。

- 拒絕私人端點連線。 對應的私人端點會更新以反映狀態。

- 刪除任何狀態的私人端點連線。 對應的私人端點會以中斷連線的狀態更新,以反映動作。 私人端點擁有者此時只能刪除資源。

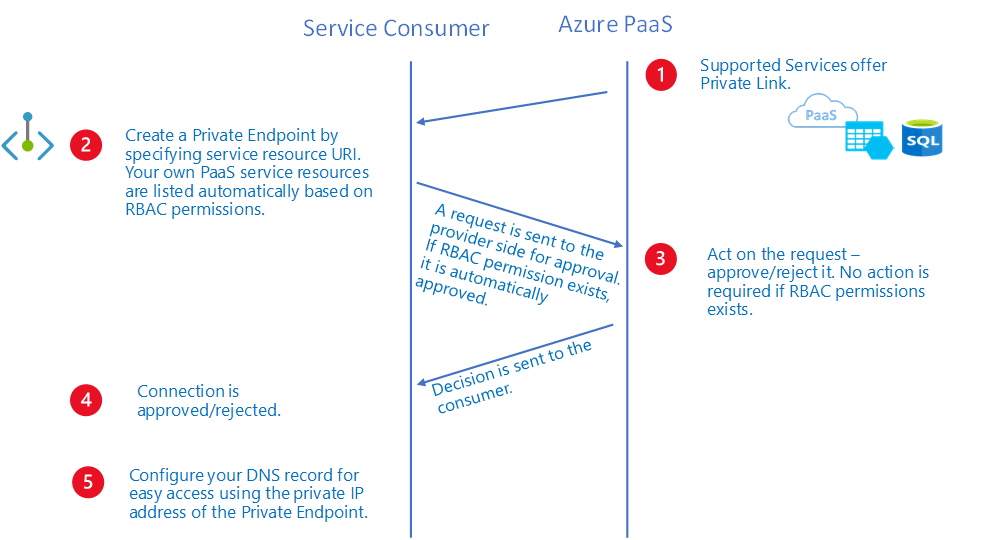

使用核准工作流程存取私人連結資源

您可以使用下列連線核准方法來連線到私人連結資源:

自動核准:當您擁有或具有特定私人連結資源的權限時,請使用此方法。 所需的權限是以下列格式的私人連結資源類型為基礎:

Microsoft.<Provider>/<resource_type>/privateEndpointConnectionsApproval/action

手動要求:當您沒有必要權限且想要要求存取權限時,請使用此方法。 已起始核准工作流程。 私人端點和稍後的私人端點連線會以 擱置 狀態建立。 私人連結資源擁有者負責核准連線。 核准之後,私人端點會正常傳送流量,如下列核准工作流程圖所示:

透過私人端點連線,私人連結資源擁有者可以:

- 檢閱所有私人端點連線詳細資料。

- 核准私人端點連線。 啟用對應的私人端點,以將流量傳送至私人連結資源。

- 拒絕私人端點連線。 對應的私人端點會更新以反映狀態。

- 刪除任何狀態的私人端點連線。 對應的私人端點會以中斷連線的狀態更新,以反映動作。 私人端點擁有者此時只能刪除資源。

注意

只有處於 核准 狀態的私人端點可以將流量傳送至指定的私人連結資源。

使用別名進行連線

別名是當服務擁有者在標準負載平衡器後方建立私人連結服務時所產生的唯一Moniker。 服務擁有者可以與服務的取用者在離線狀態共用此別名。

取用者可以使用資源統一資源識別項(URI) 或別名來要求與私人連結服務的連線。 若要使用別名進行連線,請使用手動連線核准方法來建立私人端點。 若要使用手動連線核准方法,請在私人端點建立流程期間,將手動要求參數設定為 True。

注意

如果提供者端上允許列出取用者的訂用帳戶,則可以自動核准此手動要求。

DNS 組態

您用來連線至私人連結資源的 DNS 設定很重要。 現有的 Azure 服務可能已經有 DNS 設定,您可以在透過公用端點連線時使用。 若要透過私人端點連線到相同的服務,通常需要透過私人 DNS 區域設定個別的 DNS 設定。 當您針對連線使用完整網域名稱 (FQDN) 時,請確定您的 DNS 設定正確。 該設定必須解析為私人端點的私人 IP 位址。

與私人端點建立關聯的網路介面包含設定 DNS 所需的資訊。 該資訊包含私人連結資源的 FQDN 和私人 IP 位址。

限制

下列資訊列出使用私人端點的已知限制:

靜態 IP 位址

| 限制 | 說明 |

|---|---|

| 目前不支援靜態 IP 位址設定。 | Azure Kubernetes Service (AKS) Azure 應用程式閘道 HDInsight 復原服務保存庫 協力廠商私人連結服務 |

網路安全性群組

| 限制 | 說明 |

|---|---|

| 私人端點網路介面無法使用有效的路由和安全性規則。 | Azure 入口網站中的私人端點 NIC 不會顯示有效的路由和安全性規則。 |

| 不支援 NSG 流量記錄。 | NSG 流量記錄不適用於目的地為私人端點的輸入流量。 |

| 應用程式安全性群組中的成員不超過 50 個。 | 可以繫結至私人端點子網路上 NSG 的每個個別 ASG 的 IP 設定數目為五十。 超過 50 個成員時,可能會連線失敗。 |

| 支援的目的地連接埠範圍最高可達 250 K。 | 目的地連接埠範圍支援為 SourceAddressPrefixes、DestinationAddressPrefixes 和 DestinationPortRanges 的乘法。 範例輸入規則: 一個來源 * 一個目的地 * 4K 個連接埠範圍 = 4K 有效 10 個來源 * 10 個目的地 * 10 個連接埠範圍 = 1 K 有效 50 個來源 * 50 個目的地 * 50 個連接埠範圍 = 125 K 有效 50 個來源 * 50 個目的地 * 100 個連接埠範圍 = 250 K 有效 100 個來源 * 100 個目的地 * 100 個連接埠範圍 = 1M 無效,NSG 有太多來源/目的地/連接埠。 |

| 來源連接埠篩選。 | 來源連接埠篩選條件不會主動用作流量篩選目的地為私人端點流量的有效案例。 |

| 選取區域中無法使用的功能。 | 目前在下列區域中無法使用: 印度西部 澳大利亞中部 2 南非西部 巴西東南部 所有政府區域 所有中國區域 |

NSG 其他考量事項

從私人端點拒絕的輸出流量不是有效的案例,因為服務提供者無法產生流量。

使用私人端點並新增 NSG 安全性篩選條件時,下列服務可能需要開啟所有目的地連接埠:

- Azure Cosmos DB

- Azure Cosmos DB

UDR

| 限制 | 說明 |

|---|---|

| 一律建議使用 SNAT。 | 由於私人端點資料平面的變數本質,建議將 SNAT 流量導向以私人端點為目的地,以確保傳回流量可被接受。 |

| 選取區域中無法使用的功能。 | 目前在下列區域中無法使用: 印度西部 澳大利亞中部 2 南非西部 巴西東南部 |

應用程式安全性群組

| 限制 | 說明 |

|---|---|

| 選取區域中無法使用的功能。 | 目前在下列區域中無法使用: 印度西部 澳大利亞中部 2 南非西部 巴西東南部 |