Konfigurace integrace služby Azure Key Vault pro SQL Server na virtuálních počítačích Azure (Resource Manager)

Platí pro: SQL Server na virtuálním počítači Azure

Existuje několik funkcí šifrování SQL Serveru, jako je transparentní šifrování dat (TDE), šifrování na úrovni sloupce (CLE) a šifrování záloh. Tyto formy šifrování vyžadují správu a ukládání kryptografických klíčů, které používáte k šifrování. Služba Azure Key Vault je navržená tak, aby zlepšila zabezpečení a správu těchto klíčů v zabezpečeném a vysoce dostupném umístění. Konektor SQL Serveru umožňuje SQL Serveru používat tyto klíče ze služby Azure Key Vault a modulu HSM (Managed Hardware Security Module) služby Azure Key Vault.

Pokud používáte SQL Server místně, můžete postupovat podle kroků pro přístup ke službě Azure Key Vault z místní instance SQL Serveru. Stejný postup platí pro SQL Server na virtuálních počítačích Azure, ale můžete ušetřit čas pomocí funkce integrace služby Azure Key Vault.

Poznámka:

Integrace služby Azure Key Vault je dostupná jenom pro edice Enterprise, Developer a Evaluation Serveru. Počínaje SQL Serverem 2019 se podporuje také edice Standard.

Pokud je tato funkce povolená, automaticky nainstaluje konektor SQL Serveru, nakonfiguruje zprostředkovatele EKM pro přístup ke službě Azure Key Vault a vytvoří přihlašovací údaje, které vám umožní přístup k trezoru. Pokud jste se podívali na kroky v dříve uvedené místní dokumentaci, můžete vidět, že tato funkce automatizuje kroky 3, 4 a 5 (až 5.4 pro vytvoření přihlašovacích údajů). Ujistěte se, že už je trezor klíčů vytvořený (krok 2). Odsud je celá instalace virtuálního počítače s SQL Serverem automatizovaná. Jakmile tato funkce dokončí toto nastavení, můžete spouštět příkazy jazyka Transact-SQL (T-SQL) a začít šifrovat databáze nebo zálohy, jak byste normálně chtěli.

Poznámka:

Integraci služby Key Vault můžete nakonfigurovat také pomocí šablony. Další informace najdete v šabloně Azure Pro rychlý start pro integraci se službou Azure Key Vault.

Konektor SQL Serveru verze 1.0.4.0 je nainstalovaný na virtuálním počítači s SQL Serverem prostřednictvím rozšíření IaaS (Infrastruktura jako služba). Upgrade rozšíření agenta SQL IaaS neaktualizuje verzi poskytovatele. V případě potřeby zvažte ruční upgrade verze konektoru SQL Serveru (například při použití spravovaného HSM služby Azure Key Vault, který vyžaduje alespoň verzi 15.0.2000.440).

Povolení a konfigurace integrace služby Key Vault

Integraci služby Key Vault můžete povolit během zřizování nebo ji nakonfigurovat pro existující virtuální počítače.

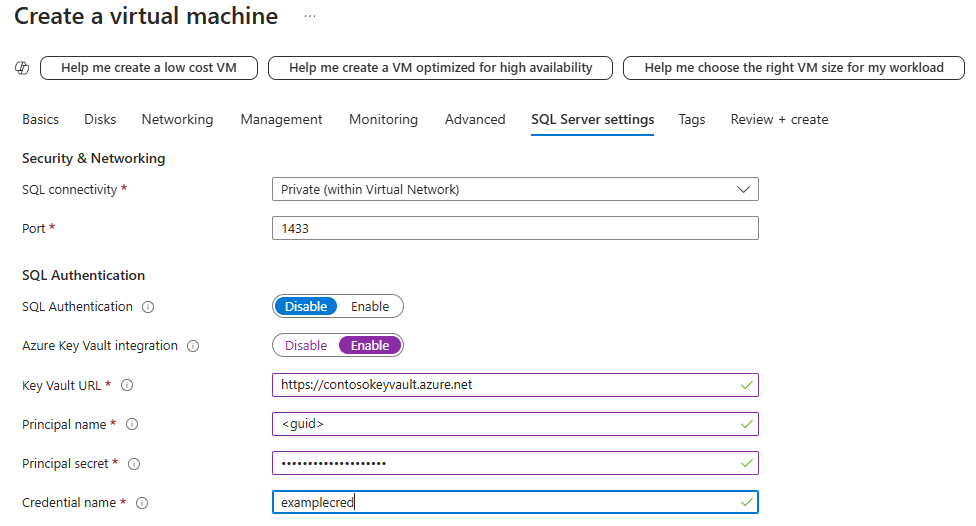

Nové virtuální počítače

Pokud zřizujete nový virtuální počítač SQL pomocí Resource Manageru, azure Portal nabízí způsob, jak povolit integraci se službou Azure Key Vault.

Podrobný návod ke zřizování najdete v tématu Zřízení SQL Serveru na virtuálním počítači Azure (Azure Portal).

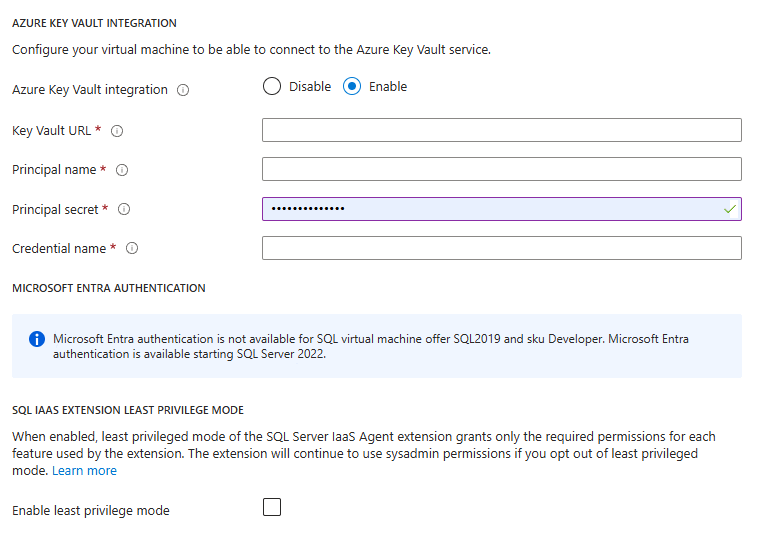

Existující virtuální počítače

U existujících virtuálních počítačů SQL otevřete prostředek virtuálních počítačů SQL v části Zabezpečení a vyberte Konfigurace zabezpečení. Výběrem možnosti Povolit povolíte integraci se službou Azure Key Vault.

Následující snímek obrazovky ukazuje, jak povolit Službu Azure Key Vault na portálu pro existující SQL Server na virtuálním počítači Azure:

Až budete hotovi, uložte změny kliknutím na tlačítko Použít v dolní části stránky Zabezpečení .

Poznámka:

Název přihlašovacích údajů, který jsme zde vytvořili, se později namapuje na přihlašovací jméno SQL. To umožňuje přihlášení SQL pro přístup k trezoru klíčů.

Pokračujte krokem 5.5 z Nastavení rozšiřitelné správy klíčů transparentního šifrování dat SQL Serveru pomocí služby Azure Key Vault a dokončete nastavení EKM.