Topologie sítě Virtual WAN

Prozkoumejte klíčové aspekty návrhu a doporučení pro virtuální sítě WAN (Virtual WAN) v Microsoft Azure.

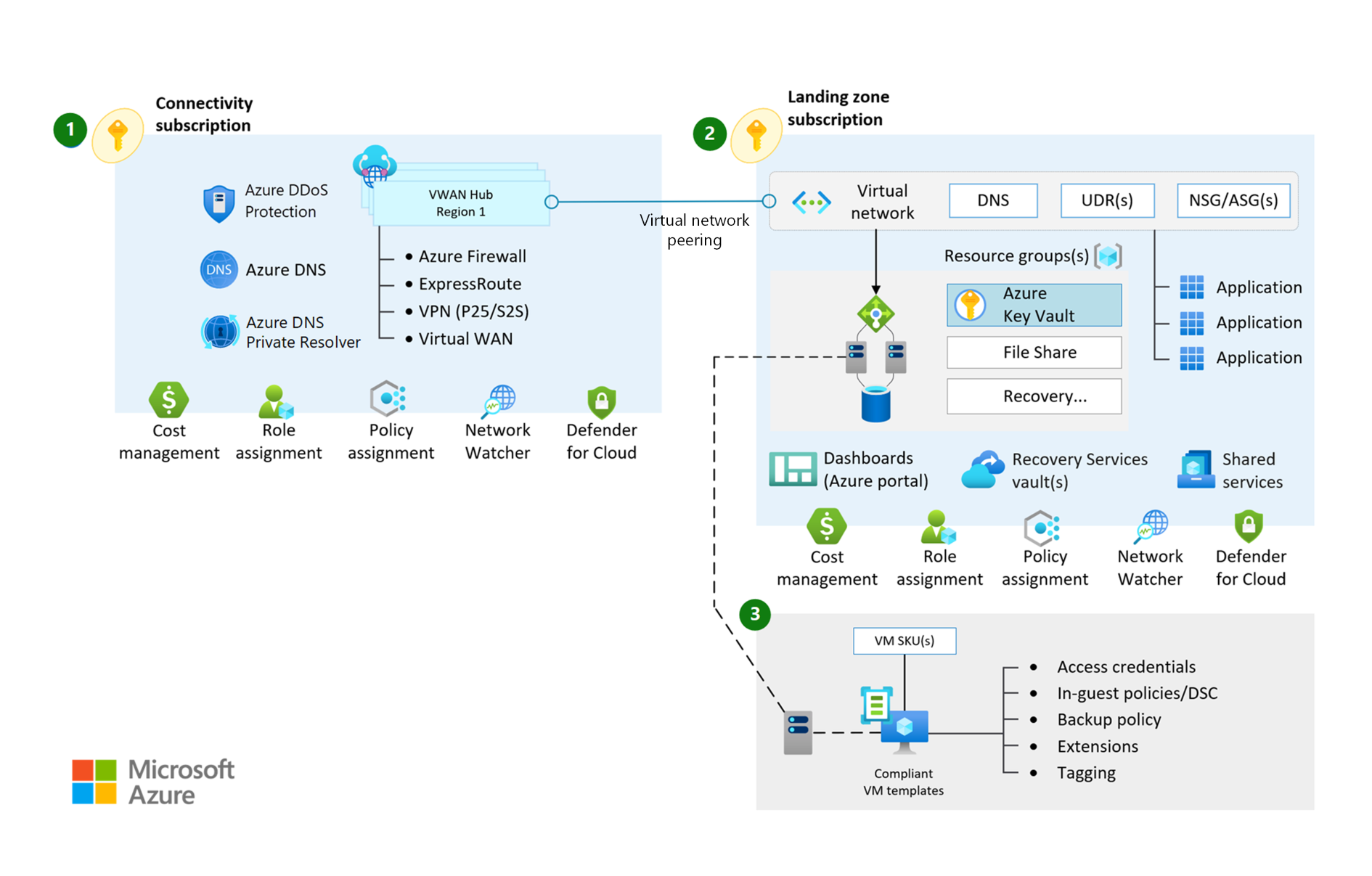

Obrázek 1: Topologie sítě Virtual WAN Stáhněte si soubor Visia této architektury.

Aspekty návrhu sítě Virtual WAN

Azure Virtual WAN je řešení spravované Microsoftem, které ve výchozím nastavení poskytuje komplexní, globální a dynamické přenosové připojení. Centra Virtual WAN eliminují potřebu ručně konfigurovat připojení k síti. Například nemusíte spravovat trasy definované uživatelem ani síťová virtuální zařízení,aby bylo možné globální tranzitní připojení.

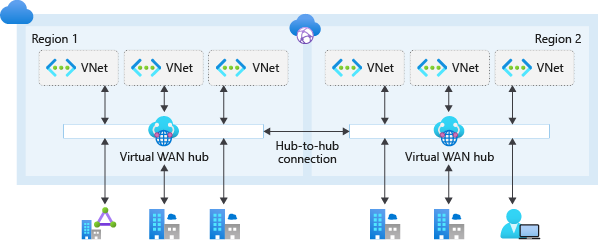

Azure Virtual WAN zjednodušuje komplexní síťové připojení v Azure a k Azure z místního prostředí vytvořením hvězdicové síťové architektury. Architektura se snadno škáluje tak, aby podporovala více oblastí Azure a místních umístění (připojení any-to-any), jak je znázorněno na následujícím obrázku:

Obrázek 2: Globální tranzitní síť se službou Virtual WAN

Azure Virtual WAN any-to-any tranzitivní připojení podporuje následující cesty (v rámci stejné oblasti a napříč oblastmi):

- Virtuální síť do virtuální sítě

- Virtuální síť do větve

- Větev do virtuální sítě

- Větev do větve

Centra Azure Virtual WAN jsou omezena na nasazení spravovaných prostředků Microsoftu. Jediné prostředky, které můžete nasadit v rámci center WAN, jsou:

- Brány virtuální sítě (VPN typu point-to-site, vpn typu site-to-site a Azure ExpressRoute)

- Azure Firewall přes Správce brány firewall

- Směrovací tabulky

- Některá síťová virtuální zařízení (NVA) pro funkce SD-WAN specifické pro dodavatele

Virtual WAN je vázána limity předplatného Azure pro Virtual WAN.

Přenosná připojení mezi sítěmi (v rámci oblasti a napříč oblastmi přes hub-to-hub) je obecně dostupná (GA).

Funkce směrování spravovaná Microsoftem, která je součástí každého virtuálního centra, umožňuje tranzitní připojení mezi virtuálními sítěmi ve službě Virtual WAN úrovně Standard. Každé centrum podporuje agregovanou propustnost až 50 Gb/s pro provoz typu VNet-to-VNet.

Jedno centrum Azure Virtual WAN podporuje konkrétní maximální počet úloh virtuálních počítačů napříč všemi přímo připojenými virtuálními sítěmi. Další informace najdete v tématu Omezení služby Azure Virtual WAN.

Můžete nasadit několik center Azure Virtual WAN ve stejné oblasti, abyste mohli škálovat nad rámec limitů jednoho centra.

Virtual WAN se integruje s různými poskytovateli SD-WAN.

Mnoho poskytovatelů spravovaných služeb nabízí spravované služby pro Virtual WAN.

Brány VPN uživatele (point-to-site) ve službě Virtual WAN se škálují na 20 Gb/s a agregovanou propustnost a 100 000 klientských připojení na virtuální centrum. Další informace najdete v tématu Omezení služby Azure Virtual WAN.

Brány VPN typu Site-to-Site ve službě Virtual WAN se škálují až na 20 Gb/s agregované propustnosti.

Okruhy ExpressRoute můžete připojit k centru Virtual WAN pomocí skladové položky Local, Standard nebo Premium.

Pro nasazení ve stejném městě zvažte ExpressRoute Metro.

Okruhy ExpressRoute Standard nebo Premium v umístěních podporovaných službou Azure ExpressRoute Global Reach se můžou připojit k bráně ExpressRoute služby Virtual WAN. A mají všechny možnosti přenosu přes Virtual WAN (průchod VPN-to-VPN, VPN a ExpressRoute). Okruhy ExpressRoute Standard nebo Premium, které nejsou podporovány službou Global Reach, se můžou připojit k prostředkům Azure, ale nemůžou používat možnosti přenosu přes Virtual WAN.

Azure Firewall Manager podporuje nasazení služby Azure Firewall v centru Virtual WAN označované jako zabezpečené virtuální centrum. Další informace najdete v přehledu Azure Firewall Manageru o zabezpečených virtuálních centrech a nejnovějších omezeních.

Pokud povolíte záměr směrování a zásady, podporuje se provoz typu hub-to-hub služby Virtual WAN, který prochází bránou Azure Firewall ve zdrojových centrech i cílových centrech (zabezpečených virtuálních centrech). Další informace najdete v tématu Případy použití záměru směrování centra Virtual WAN a zásad směrování.

Prostředí portálu Virtual WAN vyžaduje, aby všechny prostředky Virtual WAN byly nasazeny společně do stejné skupiny prostředků.

Plán Azure DDoS Protection můžete sdílet napříč všemi virtuálními sítěmi v jednom tenantovi Microsoft Entra, abyste ochránili prostředky s veřejnými IP adresami. Další informace najdete v tématu Azure DDoS Protection.

Zabezpečené virtuální rozbočovače Virtual WAN nepodporují plány ochrany Azure DDoS úrovně Standard. Další informace najdete v tématu Známé problémy se službou Azure Firewall Manager a porovnání virtuálních sítí rozbočovačů a zabezpečených virtuálních center.

Plány Služby Azure DDoS Protection pokrývají pouze prostředky s veřejnými IP adresami.

- Plán služby Azure DDoS Protection zahrnuje 100 veřejných IP adres. Tyto veřejné IP adresy zahrnují všechny chráněné virtuální sítě přidružené k plánu ochrany před útoky DDoS. Všechny ostatní veřejné IP adresy nad rámec 100 zahrnutých v plánu se účtují zvlášť. Další informace o cenách služby Azure DDoS Protection najdete na stránce s cenami nebo nejčastějších dotazech.

Projděte si podporované prostředky plánů Azure DDoS Protection.

Doporučení k návrhu sítě Virtual WAN

Virtual WAN doporučujeme pro nové nasazení rozsáhlých nebo globálních sítí v Azure, kde potřebujete globální tranzitní připojení více oblastí Azure a místních lokalit. Díky tomu nemusíte u sítí Azure ručně nastavovat tranzitivní směrování.

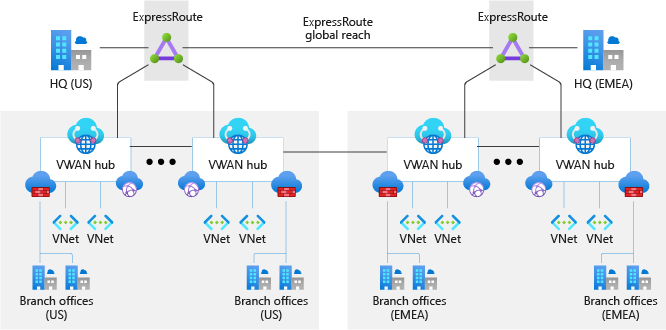

Následující obrázek znázorňuje ukázkové globální podnikové nasazení s datovými centry rozloženými po Celé Evropě a USA. Nasazení obsahuje mnoho poboček v obou oblastech. Prostředí je globálně připojené přes Azure Virtual WAN a ExpressRoute Global Reach.

Obrázek 3: Ukázková topologie sítě

Pomocí centra Virtual WAN pro každou oblast Azure můžete propojit několik cílových zón napříč oblastmi Azure prostřednictvím společné globální sítě Azure Virtual WAN.

Nasaďte všechny prostředky Virtual WAN do jedné skupiny prostředků v předplatném připojení, včetně při nasazování napříč několika oblastmi.

Pomocí funkcí směrování virtuálního centra můžete dál segmentovat provoz mezi virtuálními sítěmi a větvemi.

Připojení center Virtual WAN k místním datacentrům pomocí ExpressRoute

Nasaďte požadované sdílené služby, jako jsou servery DNS, ve vyhrazené paprskové virtuální síti. Sdílené prostředky nasazené zákazníkem nejde nasadit v samotném centru Virtual WAN.

Připojte větve a vzdálená umístění k nejbližšímu centru Virtual WAN prostřednictvím sítě VPN typu Site-to-Site nebo povolte připojení k síti Virtual WAN prostřednictvím partnerského řešení SD-WAN.

Připojte uživatele k centru Virtual WAN prostřednictvím sítě VPN typu Point-to-Site.

Postupujte podle principu "provozu v Azure zůstává v Azure", aby komunikace mezi prostředky v Azure probíhala prostřednictvím páteřní sítě Microsoftu, i když jsou prostředky v různých oblastech.

Pro ochranu a filtrování odchozích přenosů na internetu zvažte nasazení služby Azure Firewall ve virtuálním centru.

Zabezpečení poskytované branami firewall síťového virtuálního zařízení Zákazníci můžou také nasadit síťová virtuální zařízení do centra Virtual WAN, které provádí připojení SD-WAN i možnosti brány firewall nové generace. Zákazníci můžou připojit místní zařízení k síťovému virtuálnímu zařízení v centru a také použít stejné zařízení ke kontrole veškerého provozu směřujícího na sever, východ a internet.

Při nasazování partnerských síťových technologií a síťových virtuálních zařízení postupujte podle pokynů dodavatele partnera a ujistěte se, že neexistují žádné konfliktní konfigurace se sítěmi Azure.

Scénáře brownfieldu, ve kterých migrujete z hvězdicové síťové topologie, která není založená na službě Virtual WAN, najdete v tématu Migrace do služby Azure Virtual WAN.

Vytvořte prostředky Azure Virtual WAN a Azure Firewall v rámci předplatného připojení.

Pomocí záměru směrování centra Virtual WAN a zásad směrování můžete podporovat provoz mezi zabezpečenými rozbočovači.

Nevytvávejte více než 500 připojení virtuální sítě na virtuální centrum Virtual WAN.

- Pokud potřebujete více než 500 připojení virtuální sítě na virtuální centrum Virtual WAN, můžete nasadit další virtuální centrum Virtual WAN. Nasaďte ji ve stejné oblasti jako součást stejné virtuální sítě WAN a skupiny prostředků.

Pečlivě naplánujte nasazení a ujistěte se, že vaše síťová architektura spadá do limitů služby Azure Virtual WAN.

Využijte přehledy ve službě Azure Monitor pro Virtual WAN (Preview) k monitorování kompletní topologie virtuální sítě WAN a stavu a klíčových metrik.

V předplatném připojení nasaďte jeden plán ochrany Azure DDoS Úrovně Standard.

- Tento plán by měly používat všechny cílové zóny a virtuální sítě platformy.