Zabezpečení sítě pro Azure Data Explorer

Clustery Azure Data Exploreru jsou navržené tak, aby byly přístupné pomocí veřejných adres URL. Každý, kdo má platnou identitu v clusteru, má k němu přístup z libovolného umístění. Jako organizace může být zabezpečení dat jedním z vašich úkolů s nejvyšší prioritou. Proto můžete chtít omezit a zabezpečit přístup ke clusteru nebo dokonce povolit přístup ke clusteru pouze prostřednictvím privátní virtuální sítě. K dosažení tohoto cíle můžete použít jednu z následujících možností:

- Privátní koncový bod (doporučeno)

- Injektáž virtuální sítě

Důrazně doporučujeme používat privátní koncové body k zabezpečení síťového přístupu k vašemu clusteru. Tato možnost má oproti injektáži virtuální sítě mnoho výhod, které mají za následek nižší režii na údržbu, včetně jednoduššího procesu nasazení a robustnější pro změny virtuální sítě.

Následující část vysvětluje, jak zabezpečit cluster pomocí privátních koncových bodů a injektáže virtuální sítě.

Privátní koncový bod

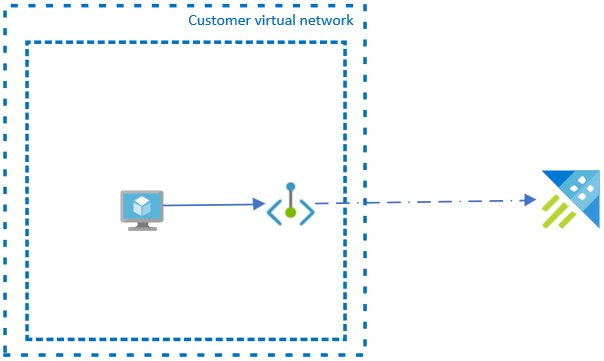

Privátní koncový bod je síťové rozhraní, které používá privátní IP adresy z vaší virtuální sítě. Toto síťové rozhraní vás soukromě a bezpečně připojí ke svému clusteru využívajícímu Azure Private Link. Povolením privátního koncového bodu přenesete tu službu do své virtuální sítě.

K úspěšnému nasazení clusteru do privátního koncového bodu potřebujete jenom sadu privátních IP adres.

Poznámka:

Privátní koncové body se nepodporují pro cluster, který se vloží do virtuální sítě.

Injektáž virtuální sítě

Upozorňující

Do 1. února 2025 se vyřadí injektáž virtuální sítě pro Azure Data Explorer. Další informace o vyřazení najdete v tématu Vyřazení injektáže virtuální sítě pro Azure Data Explorer.

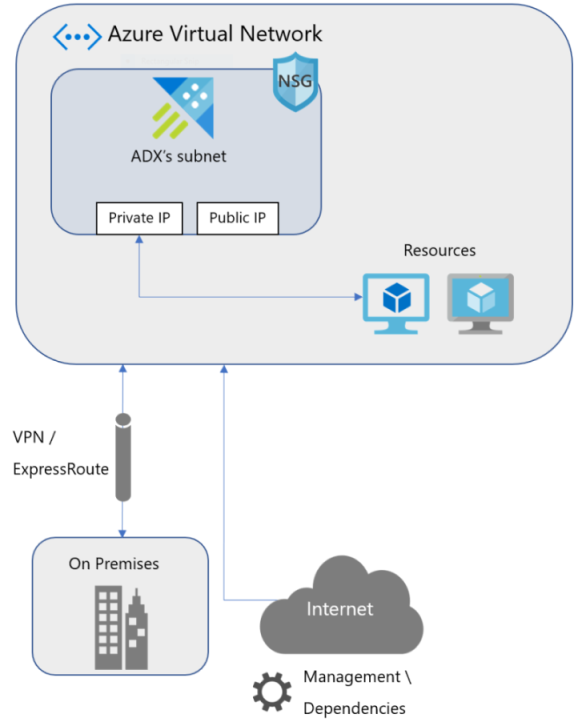

Injektáž virtuální sítě umožňuje přímo nasadit cluster do virtuální sítě. Ke clusteru se dá soukromě přistupovat z virtuální sítě a přes bránu VPN nebo k Azure ExpressRoute z místních sítí. Vložení clusteru do virtuální sítě umožňuje spravovat veškerý provoz. To zahrnuje provoz pro přístup ke clusteru a veškerému příjmu nebo exportu dat. Kromě toho zodpovídáte za to, že Microsoftu umožníte přístup ke clusteru za účelem správy a monitorování stavu.

Pokud chcete cluster úspěšně vložit do virtuální sítě, musíte nakonfigurovat virtuální síť tak, aby splňovala následující požadavky:

- Podsíť musíte delegovat na Microsoft.Kusto/clustery , aby mohla služba a definovat její předpoklady pro nasazení ve formě zásad záměru sítě.

- Podsíť musí být dobře škálovaná, aby podporovala budoucí růst využití clusteru.

- Ke správě clusteru se vyžadují dvě veřejné IP adresy a ujistěte se, že je v pořádku.

- Pokud k zabezpečení sítě používáte další zařízení brány firewall, musíte clusteru povolit připojení k sadě plně kvalifikovaných názvů domén (FQDN) pro odchozí provoz.

Privátní koncový bod versus injektáž virtuální sítě

Injektáž virtuální sítě může vést k vysoké režijní režii údržby v důsledku podrobností implementace, jako je údržba seznamů plně kvalifikovaných názvů domén v bránách firewall nebo nasazení veřejných IP adres v omezeném prostředí. Proto doporučujeme pro připojení ke clusteru použít privátní koncový bod.

Následující tabulka ukazuje, jak je možné implementovat funkce související se zabezpečením sítě na základě clusteru vloženého do virtuální sítě nebo zabezpečeného pomocí privátního koncového bodu.

| Funkce | Privátní koncový bod | Injektáž virtuální sítě |

|---|---|---|

| Filtrování příchozích IP adres | Správa veřejného přístupu | Vytvoření příchozího pravidla skupiny zabezpečení sítě |

| Tranzitivní přístup k jiným službám (Storage, Event Hubs atd.) | Vytvoření spravovaného privátního koncového bodu | Vytvoření privátního koncového bodu pro prostředek |

| Omezení odchozího přístupu | Použití zásad bublinového popisku nebo seznamu AllowedFQDNList | Použití virtuálního zařízení k filtrování odchozího provozu podsítě |