Nasazení clusteru Azure Data Exploreru do virtuální sítě

Upozorňující

Do 1. února 2025 se vyřadí injektáž virtuální sítě pro Azure Data Explorer. Další informace o vyřazení najdete v tématu Vyřazení injektáže virtuální sítě pro Azure Data Explorer.

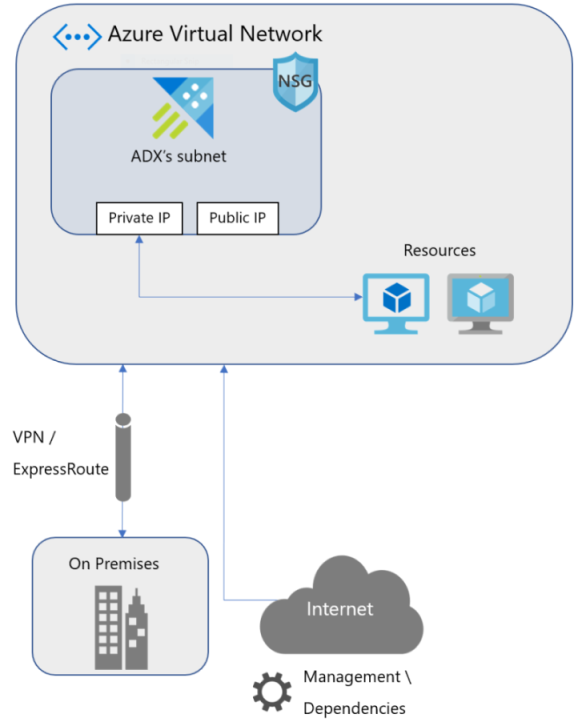

Tento článek vysvětluje prostředky, které jsou k dispozici při nasazení clusteru Azure Data Exploreru do vlastní služby Azure Virtual Network. Tyto informace vám pomůžou nasadit cluster do podsítě ve vaší virtuální síti. Další informace o virtuálních sítích Azure najdete v tématu Co je Azure Virtual Network?

Azure Data Explorer podporuje nasazení clusteru do podsítě ve vaší virtuální síti. Tato funkce umožňuje:

- Vynucujte pravidla skupiny zabezpečení sítě (NSG) pro provoz clusteru Azure Data Exploreru.

- Připojení místní sítě k podsíti clusteru Azure Data Exploreru

- Zabezpečte zdroje datových připojení (Event Hubs a Event Grid) pomocí koncových bodů služby.

Přístup ke clusteru Azure Data Exploreru ve virtuální síti

Ke clusteru Azure Data Exploreru můžete přistupovat pomocí následujících IP adres pro každou službu (modul a služby pro správu dat):

- Privátní IP adresa: Používá se pro přístup ke clusteru uvnitř virtuální sítě.

- Veřejná IP adresa: Používá se pro přístup ke clusteru mimo virtuální síť pro správu a monitorování a jako zdrojovou adresu pro odchozí připojení spuštěná z clusteru.

Důležité

Výchozí pravidla NSG blokují přístup k veřejným IP adresám mimo virtuální síť. Pokud chcete dosáhnout veřejného koncového bodu, musíte přidat výjimku pro vaše veřejné IP adresy ve skupině zabezpečení sítě.

Pro přístup ke službě se vytvoří následující záznamy DNS:

[clustername].[geo-region].kusto.windows.net(motor)ingest-[clustername].[geo-region].kusto.windows.net(správa dat) se mapují na veřejnou IP adresu pro každou službu.private-[clustername].[geo-region].kusto.windows.net(motor)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(správa dat) se mapují na privátní IP adresu pro každou službu.

Plánování velikosti podsítě ve virtuální síti

Velikost podsítě použité k hostování clusteru Azure Data Exploreru se po nasazení podsítě nedá změnit. Azure Data Explorer ve vaší virtuální síti používá pro každý virtuální počítač jednu privátní IP adresu a dvě privátní IP adresy pro interní nástroje pro vyrovnávání zatížení (modul a správu dat). Sítě Azure také používají pět IP adres pro každou podsíť. Azure Data Explorer zřídí dva virtuální počítače pro službu správy dat. Virtuální počítače služby stroje se zřizují na kapacitu škálování konfigurace uživatele.

Celkový počet IP adres:

| Používání | Počet adres |

|---|---|

| Služba stroje | 1 na instanci |

| Služba pro správu dat | 2 |

| Interní nástroje pro vyrovnávání zatížení | 2 |

| Rezervované adresy Azure | 5 |

| Celkem | #engine_instances + 9 |

Důležité

- Před nasazením Azure Data Exploreru se ujistěte, že plánujete velikost podsítě. Po nasazení nelze velikost podsítě změnit.

- Ujistěte se, že v podsíti, ve které plánujete nasadit Azure Data Explorer, nenasazujete žádné další prostředky Nebo služby Azure. Tím zabráníte spuštění Azure Data Exploreru při obnovení z pozastaveného stavu.

Koncové body služby pro připojení k Azure Data Exploreru

Koncové body služby Azure umožňují zabezpečit víceklientských prostředků Azure s vaší virtuální sítí. Nasazení clusteru do podsítě umožňuje nastavit datová připojení se službou Event Hubs nebo Event Grid a zároveň omezit základní prostředky pro podsíť Azure Data Exploreru.

Privátní koncové body

Privátní koncové body umožňují privátní přístup k prostředkům Azure (například k úložišti, centru událostí nebo Data Lake Gen 2) a k efektivnímu přenesení prostředku do virtuální sítě využívají privátní IP adresu. Vytvořte privátní koncový bod pro prostředky používané datovými připojeními, jako jsou centrum událostí a úložiště, a externí tabulky, jako je Storage, Data Lake Gen2 a SQL Database z vaší virtuální sítě pro privátní přístup k podkladovým prostředkům.

Poznámka:

Nastavení privátního koncového bodu vyžaduje konfiguraci DNS, podporujeme pouze nastavení zóny Azure Privátní DNS. Vlastní server DNS se nepodporuje.

Konfigurace pravidel skupiny zabezpečení sítě

Skupiny zabezpečení sítě umožňují řídit síťový přístup v rámci virtuální sítě. Skupiny zabezpečení sítě musíte nakonfigurovat pro cluster Azure Data Exploreru tak, aby fungovaly ve vaší virtuální síti.

Konfigurace pravidel skupiny zabezpečení sítě pomocí delegování podsítě

Delegování podsítě je výchozí metoda konfigurace pravidel skupiny zabezpečení sítě pro clustery Azure Data Exploreru nasazené do podsítě ve vaší virtuální síti. Při použití delegování podsítě musíte před vytvořením clusteru v podsíti delegovat podsíť na microsoft.Kusto/clustery .

Povolením delegování podsítě v podsíti clusteru povolíte službě definovat její předběžné podmínky pro nasazení ve formě zásad záměru sítě. Při vytváření clusteru v podsíti se automaticky vytvoří konfigurace NSG uvedené v následujících částech.

Upozorňující

Změna konfigurace delegování podsítě nakonec naruší normální provoz clusteru. Například po zastavení clusteru možná nebudete moct spustit cluster, spustit příkazy pro správu nebo použít monitorování stavu v clusteru.

Ruční konfigurace pravidel skupiny zabezpečení sítě

Alternativně můžete skupinu zabezpečení sítě nakonfigurovat ručně. Nasazení clusteru do virtuální sítě ve výchozím nastavení vynucuje delegování podsítě pro konfiguraci microsoft.Kusto/clusters. Výslovný nesouhlas s tímto požadavkem je možný pomocí podokna funkcí ve verzi Preview.

Upozorňující

Ruční konfigurace pravidel NSG pro váš cluster není triviální a vyžaduje neustálé monitorování změn v tomto článku. Důrazně doporučujeme použít delegování podsítě pro váš cluster, nebo pokud chcete, zvažte použití řešení založeného na privátním koncovém bodu .

Konfigurace příchozí skupiny zabezpečení sítě

| Použít | Od | Na | Protokol |

|---|---|---|---|

| Správa | Adresy pro správu Azure Data Exploreru / AzureDataExplorerManagement(ServiceTag) | YourAzureDataExplorerSubnet:443 | TCP |

| Monitorování stavu | Adresy monitorování stavu Azure Data Exploreru | YourAzureDataExplorerSubnet:443 | TCP |

| Interní komunikace Azure Data Exploreru | YourAzureDataExplorerSubnet: Všechny porty | YourAzureDataExplorerSubnet:All ports | Všechny |

| Povolit příchozí provoz nástroje pro vyrovnávání zatížení Azure (sonda stavu) | AzureLoadBalancer | YourAzureDataExplorerSubnet:80,443 | TCP |

Konfigurace odchozí skupiny zabezpečení sítě

| Použít | Od | Na | Protokol |

|---|---|---|---|

| Závislost na azure Storage | YourAzureDataExplorerSubnet | Úložiště:443 | TCP |

| Závislost na Azure Data Lake | YourAzureDataExplorerSubnet | AzureDataLake:443 | TCP |

| Příjem dat a monitorování služeb služby Event Hubs | YourAzureDataExplorerSubnet | EventHub:443 5671 | TCP |

| Publikování metrik | YourAzureDataExplorerSubnet | AzureMonitor:443 | TCP |

| Active Directory (pokud je k dispozici) | YourAzureDataExplorerSubnet | AzureActiveDirectory:443 | TCP |

| Závislost na službě KeyVault | YourAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| Certifikační autorita | YourAzureDataExplorerSubnet | Internet:80 | TCP |

| Interní komunikace | YourAzureDataExplorerSubnet | Podsíť Azure Data Exploreru: Všechny porty | Všechny |

Porty používané pro sql\_request moduly plug-in a http\_request moduly plug-in |

YourAzureDataExplorerSubnet | Internet:Vlastní | TCP |

Následující části obsahují seznam relevantních IP adres pro správu a monitorování stavu.

Poznámka:

Pokud je vaše podsíť delegovaná na Microsoft.Kusto/clustery , jak je popsáno v tématu Konfigurace pravidel skupiny zabezpečení sítě pomocí delegování podsítě, můžete ignorovat následující seznamy. V tomto scénáři nemusí být IP adresy aktuální, ale při přiřazení požadovaných pravidel NSG ke clusteru se automaticky aktualizují.

IP adresy pro správu Azure Data Exploreru

Poznámka:

Pro budoucí nasazení použijte značku služby AzureDataExplorer.

| Oblast | Adresy |

|---|---|

| Austrálie – střed | 20.37.26.134 |

| Austrálie – střed 2 | 20.39.99.177 |

| Austrálie – východ | 40.82.217.84 |

| Austrálie – jihovýchod | 20.40.161.39 |

| Brazílie – jih | 191.233.25.183 |

| Brazílie – jihovýchod | 191.232.16.14 |

| Střední Kanada | 40.82.188.208 |

| Kanada – východ | 40.80.255.12 |

| Indie – střed | 40.81.249.251, 104.211.98.159 |

| USA – střed | 40.67.188.68 |

| USA – střed (EUAP) | 40.89.56.69 |

| Čína – východ 2 | 139.217.184.92 |

| Čína – sever 2 | 139.217.60.6 |

| Východní Asie | 20.189.74.103 |

| USA – východ | 52.224.146.56 |

| USA – východ 2 | 52.232.230.201 |

| USA – východ 2 (EUAP) | 52.253.226.110 |

| Francie – střed | 40.66.57.91 |

| Francie – jih | 40.82.236.24 |

| Německo – středozápad | 51.116.98.150 |

| Japonsko – východ | 20.43.89.90 |

| Japonsko – západ | 40.81.184.86 |

| Jižní Korea – střed | 40.82.156.149 |

| Korea Jih | 40.80.234.9 |

| Severní střed USA | 40.81.43.47 |

| Severní Evropa | 52.142.91.221 |

| Norsko – východ | 51.120.49.100 |

| Norsko – západ | 51.120.133.5 |

| Střední Polsko | 20.215.208.177 |

| Jižní Afrika – sever | 102.133.129.138 |

| Jižní Afrika – západ | 102.133.0.97 |

| Středojižní USA | 20.45.3.60 |

| Southeast Asia | 40.119.203.252 |

| Indie – jih | 40.81.72.110, 104.211.224.189 |

| Švýcarsko – sever | 20.203.198.33 |

| Švýcarsko – západ | 51.107.98.201 |

| Spojené arabské emiráty – střed | 20.37.82.194 |

| Spojené arabské emiráty – sever | 20.46.146.7 |

| Velká Británie – jih | 40.81.154.254 |

| Velká Británie – západ | 40.81.122.39 |

| USDoD – střed | 52.182.33.66 |

| USDoD – východ | 52.181.33.69 |

| USGov – Arizona | 52.244.33.193 |

| USGov Texas | 52.243.157.34 |

| USGov Virginia | 52.227.228.88 |

| Středozápad USA | 52.159.55.120 |

| Západní Evropa | 51.145.176.215 |

| Západ Indie | 40.81.88.112 |

| USA – západ | 13.64.38.225 |

| Západní USA 2 | 40.90.219.23 |

| USA – západ 3 | 20.40.24.116 |

Adresy monitorování stavu

| Oblast | Adresy |

|---|---|

| Austrálie – střed | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| Austrálie – střed 2 | 52.163.244.128 |

| Austrálie – východ | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| Austrálie – jihovýchod | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| Brazílie – jih | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| Střední Kanada | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| Kanada – východ | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| Indie – střed | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| USA – střed | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| USA – střed (EUAP) | 23.101.115.123 |

| Čína – východ 2 | 40.73.96.39 |

| Čína – sever 2 | 40.73.33.105 |

| Východní Asie | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| USA – východ | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| USA – východ 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| USA – východ 2 (EUAP) | 104.46.110.170 |

| Francie – střed | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| Francie – jih | 40.127.194.147 |

| Japonsko – východ | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| Japonsko – západ | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| Jižní Korea – střed | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| Korea Jih | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| Severní střed USA | 23.101.115.123 |

| Severní Evropa | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| Jižní Afrika – sever | 52.163.244.128 |

| Jižní Afrika – západ | 52.163.244.128 |

| Středojižní USA | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| Indie – jih | 52.163.244.128 |

| Southeast Asia | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| Švýcarsko – sever | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| Velká Británie – jih | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| Velká Británie – západ | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| USDoD – střed | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USDoD – východ | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| USGov – Arizona | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| USGov Texas | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USGov Virginia | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| Středozápad USA | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| Západní Evropa | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| Západ Indie | 52.163.244.128 |

| USA – západ | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| Západní USA 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

Nastavení ExpressRoute

Pomocí ExpressRoute se připojte k virtuální síti Azure v místní síti. Běžným nastavením je inzerovat výchozí trasu (0.0.0.0/0) prostřednictvím relace protokolu BGP (Border Gateway Protocol). To vynutí přesměrování provozu z virtuální sítě do místní sítě zákazníka, která může přerušit provoz, což způsobí přerušení odchozích toků. Pro vyřešení tohoto výchozího nastavení je možné nakonfigurovat trasu definovanou uživatelem (UDR) (0.0.0.0/0) a další segment směrování bude internet. Vzhledem k tomu, že trasy definované uživatelem mají přednost před protokolem BGP, provoz bude směrován na internet.

Zabezpečení odchozího provozu pomocí brány firewall

Pokud chcete zabezpečit odchozí provoz pomocí služby Azure Firewall nebo libovolného virtuálního zařízení pro omezení názvů domén, musí být v bráně firewall povoleny následující plně kvalifikované názvy domén (FQDN).

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Poznámka:

Pokud chcete omezit přístup k závislostem se zástupným znakem (*), použijte rozhraní API popsané v tématu Automatické zjišťování závislostí.

Pokud používáte Azure Firewall, přidejte síťové pravidlo s následujícími vlastnostmi:

Protokol: Typ zdroje TCP: Zdroj IP adresy: * Značky služeb: Cílové porty AzureMonitor: 443

Konfigurace směrovací tabulky

Směrovací tabulku podsítě clusteru musíte nakonfigurovat s internetem dalšího segmentu směrování, abyste zabránili problémům s asymetrickými trasami.

Konfigurace směrovací tabulky pomocí delegování podsítě

Doporučujeme použít delegování podsítě ke konfiguraci směrovací tabulky pro nasazení clusteru podobně jako u pravidel NSG. Povolením delegování podsítě v podsíti clusteru povolíte službě konfigurovat a aktualizovat směrovací tabulku za vás.

Ruční konfigurace směrovací tabulky

Případně můžete směrovací tabulku nakonfigurovat ručně. Nasazení clusteru do virtuální sítě ve výchozím nastavení vynucuje delegování podsítě pro konfiguraci microsoft.Kusto/clusters. Výslovný nesouhlas s tímto požadavkem je možný pomocí podokna funkcí ve verzi Preview.

Upozorňující

Ruční konfigurace směrovací tabulky pro váš cluster není triviální a vyžaduje neustálé monitorování změn v tomto článku. Důrazně doporučujeme použít delegování podsítě pro váš cluster, nebo pokud chcete, zvažte použití řešení založeného na privátním koncovém bodu .

Pokud chcete ručně nakonfigurovat směrovací tabulku , musíte ji definovat v podsíti. Je potřeba přidat adresy pro monitorování stavu a správy s internetem dalšího segmentu směrování.

Například pro oblast USA – západ musí být definovány následující trasy definované uživatelem:

| Název | Předpona adresy | Další segment směrování |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | Internet |

| ADX_Monitoring | 23.99.5.162/32 | Internet |

| ADX_Monitoring_1 | 40.80.156.205/32 | Internet |

| ADX_Monitoring_2 | 40.80.152.218/32 | Internet |

| ADX_Monitoring_3 | 104.42.156.123/32 | Internet |

| ADX_Monitoring_4 | 104.42.216.21/32 | Internet |

| ADX_Monitoring_5 | 40.78.63.47/32 | Internet |

| ADX_Monitoring_6 | 40.80.156.103/32 | Internet |

| ADX_Monitoring_7 | 40.78.62.97/32 | Internet |

| ADX_Monitoring_8 | 40.80.153.6/32 | Internet |

Automatické zjišťování závislostí

Azure Data Explorer poskytuje rozhraní API, které zákazníkům umožňuje programově zjišťovat všechny externí odchozí závislosti (FQDN). Tyto odchozí závislosti umožní zákazníkům nastavit bránu firewall na jejich konci tak, aby umožňovala správu provozu prostřednictvím závislých plně kvalifikovaných názvů domén. Zákazníci můžou mít tato zařízení brány firewall buď v Azure, nebo v místním prostředí. Druhá možnost může způsobit další latenci a může mít vliv na výkon služby. Týmy služeb budou muset tento scénář otestovat, aby vyhodnotily dopad na výkon služby.

ARMClient slouží k předvedení rozhraní REST API pomocí PowerShellu.

Přihlášení pomocí ARMClient

armclient loginVyvolání operace diagnostiky

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversionKontrola odpovědi

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

Odchozí závislosti pokrývají kategorie, jako je Microsoft Entra ID, Azure Monitor, Certifikační autorita, Azure Storage a Interní trasování. V každé kategorii je seznam názvů domén a portů potřebných ke spuštění služby. Dají se použít k programové konfiguraci zařízení brány firewall podle vlastního výběru.

Nasazení clusteru Azure Data Exploreru do virtuální sítě pomocí šablony Azure Resource Manageru

Pokud chcete do virtuální sítě nasadit cluster Azure Data Exploreru, použijte do šablony Azure Resource Manageru nasazení clusteru Azure Data Explorer.

Tato šablona vytvoří cluster, virtuální síť, podsíť, skupinu zabezpečení sítě a veřejné IP adresy.

Známá omezení

- Prostředky virtuální sítě s nasazenými clustery nepodporují přesun do nové skupiny prostředků nebo operace předplatného .

- Prostředky veřejné IP adresy používané pro modul clusteru nebo službu pro správu dat nepodporují přesun do nové skupiny prostředků nebo operace předplatného.

- V rámci dotazu není možné použít předponu PRIVÁTNÍHO DNS virtuální sítě vložené do clusterů Azure Data Exploreru.