Výstrahy zabezpečení a incidenty

Tento článek popisuje výstrahy zabezpečení a oznámení v programu Microsoft Defender for Cloud.

Co jsou výstrahy zabezpečení?

Výstrahy zabezpečení jsou oznámení generovaná plány ochrany úloh Defenderu for Cloud, pokud se hrozby identifikují ve vašich prostředích Azure, hybridních nebo multicloudových prostředích.

- Výstrahy zabezpečení aktivují rozšířené detekce, které jsou k dispozici, když povolíte plány Defenderu pro konkrétní typy prostředků.

- Každá výstraha obsahuje podrobnosti o ovlivněných prostředcích, problémech a nápravných krocích.

- Defender for Cloud klasifikuje výstrahy a upřednostňuje je podle závažnosti.

- Výstrahy se na portálu zobrazují po dobu 90 dnů, i když se během této doby odstranil prostředek související s upozorněním. Důvodem je to, že upozornění může znamenat potenciální porušení zabezpečení vaší organizace, které je potřeba dále prošetřit.

- Výstrahy je možné exportovat do formátu CSV.

- Výstrahy se dají streamovat také přímo do řešení SiEM (Security Information and Event Management), jako je Microsoft Sentinel, automatizovaná reakce na orchestraci zabezpečení (SOAR) nebo řešení SPRÁVY IT služeb (ITSM).

- Defender for Cloud využívá matici útoku MITRE k přidružení výstrah k vnímaným záměru a pomáhá formalizovat znalosti domény zabezpečení.

Jak jsou výstrahy klasifikovány?

Výstrahy mají přiřazenou úroveň závažnosti, která pomáhá určit prioritu účasti na jednotlivých výstrahách. Závažnost je založená na:

- Konkrétní aktivační událost

- Úroveň spolehlivosti, že za aktivitou, která vedla k upozornění, došlo ke škodlivému záměru.

| Závažnost | Doporučená odpověď |

|---|---|

| Vysoko | Existuje vysoká pravděpodobnost ohrožení vašeho prostředku. Měli byste se na to podívat hned. Defender for Cloud má vysokou důvěru v škodlivý záměr i ve zjištěních použitých k vydání výstrahy. Například výstraha, která detekuje spuštění známého škodlivého nástroje, jako je Mimikatz, běžný nástroj používaný pro krádež přihlašovacích údajů. |

| Medium | Pravděpodobně se jedná o podezřelou aktivitu, která může značit ohrožení zabezpečení prostředku. Důvěra Defenderu pro cloud v analýzu nebo hledání je střední a spolehlivost škodlivého záměru je střední až vysoká. Obvykle se jedná o detekci založené na strojovém učení nebo anomáliích, například pokus o přihlášení z neobvyklého umístění. |

| Nízký | Může se jednat o neškodný pozitivní nebo blokovaný útok. Defender for Cloud nemá jistotu, že záměr je škodlivý a aktivita může být nevinná. Vymazání protokolu je například akce, která může nastat, když se útočník pokusí skrýt stopy, ale v mnoha případech je rutinní operací prováděnou správci. Defender for Cloud vás obvykle neoznamuje, kdy se útoky zablokovaly, pokud se nejedná o zajímavý případ, který doporučujeme prozkoumat. |

| Informační | Incident se obvykle skládá z řady výstrah, z nichž některé můžou být samy o sobě jen informativní, ale v kontextu ostatních výstrah by mohly být užitečné bližší pohled. |

Co jsou bezpečnostní incidenty?

Incident zabezpečení je kolekce souvisejících výstrah.

Incidenty poskytují jediný pohled na útok a související výstrahy, abyste mohli rychle pochopit akce, které útočník provedl, a ovlivněné prostředky.

S rostoucím dechem pokrytí hrozeb, takže je potřeba detekovat i nejmenší kompromis. Analytikům zabezpečení je obtížné určit různé výstrahy a identifikovat skutečný útok. Díky korelaci výstrah a signálů nízké přesnosti do incidentů zabezpečení pomáhá Defender for Cloud analytikům vyrovnat se s touto únavou výstrah.

V cloudu můžou nastat útoky napříč různými tenanty. Defender for Cloud může kombinovat algoritmy AI a analyzovat sekvence útoků, které jsou hlášené v každém předplatném Azure. Tato technika identifikuje sekvence útoků jako předpočítané vzory upozornění, místo aby se vzájemně spojily náhodou.

Během vyšetřování incidentu analytici často potřebují další kontext, aby dosáhli verdiktu o povaze hrozby a o tom, jak ji zmírnit. I když se například zjistí síťová anomálie, aniž byste pochopili, co se v síti děje, nebo pokud jde o cílový prostředek, je obtížné pochopit, jaké akce se mají provést v dalším kroku. Incident zabezpečení může pomoct s artefakty, souvisejícími událostmi a informacemi. Další informace dostupné pro incidenty zabezpečení se liší v závislosti na typu zjištěné hrozby a konfiguraci vašeho prostředí.

Korelace výstrah do incidentů

Defender for Cloud koreluje výstrahy a kontextové signály s incidenty.

- Korelace zkoumá různé signály napříč prostředky a kombinuje znalosti zabezpečení a AI k analýze výstrah a zjišťování nových vzorů útoku při jejich výskytu.

- Pomocí informací shromážděných pro každý krok útoku může Defender for Cloud také vyloučit aktivitu, která vypadá jako kroky útoku, ale ve skutečnosti to není.

Tip

V referenčních informacích k incidentům zkontrolujte seznam incidentů zabezpečení, které je možné vytvořit korelací incidentů.

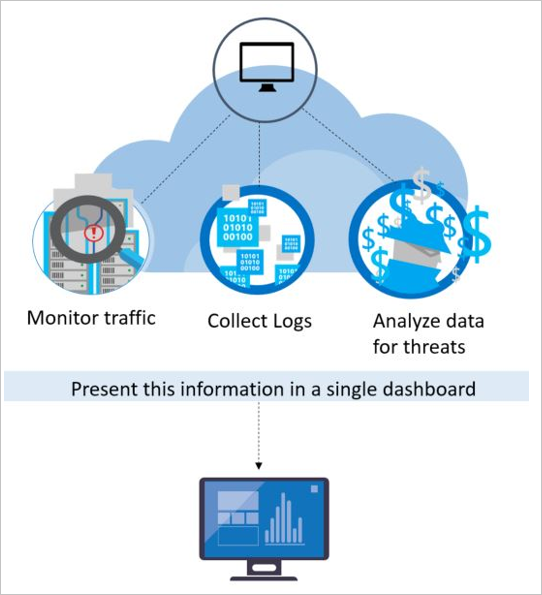

Jak Defender for Cloud detekuje hrozby?

Pokud chcete detekovat skutečné hrozby a snížit falešně pozitivní výsledky, Defender for Cloud monitoruje prostředky, shromažďuje a analyzuje data o hrozbách, často souvisí s daty z více zdrojů.

Iniciativy Microsoftu

Microsoft Defender pro cloud přináší výhody z oblasti výzkumu zabezpečení a datových věd v celém Microsoftu, kteří nepřetržitě monitorují změny v oblasti hrozeb. To zahrnuje následující iniciativy:

Odborníci na zabezpečení společnosti Microsoft: Průběžné zapojování týmů v rámci společnosti Microsoft, které pracují ve specializovaných oblastech zabezpečení, například forenzní analýza nebo detekce webových útoků.

Výzkum zabezpečení Microsoftu: Naši vědci neustále hledají hrozby. Vzhledem k naší globální přítomnosti v cloudu a místním prostředí máme přístup k rozsáhlé sadě telemetrických dat. Široká a různorodá kolekce datových sad nám umožňuje objevit nové vzory útoků a trendy v našich místních spotřebitelských a podnikových produktech a také v našich online služby. V důsledku toho může Defender for Cloud rychle aktualizovat své algoritmy detekce, protože útočníci vydávají nové a stále sofistikovanější zneužití. Tento přístup pomáhá udržet krok s rychle se rozvíjejícím prostředím hrozeb.

Monitorování analýzy hrozeb: Analýza hrozeb zahrnuje mechanismy, indikátory, důsledky a užitečné rady k existujícím nebo vznikajícím hrozbám. Tyto informace se sdílí v bezpečnostní komunitě a společnost Microsoft kanály analýzy hrozeb z interních i externích zdrojů nepřetržitě monitoruje.

Sdílení signálů: Přehledy z týmů zabezpečení v širokém portfoliu cloudových a místních služeb, serverů a zařízení koncových bodů klienta od Microsoftu se sdílejí a analyzují.

Optimalizace detekce: V datových sadách reálných zákazníků se spouští algoritmy a výzkumníci z oblasti bezpečnosti pracují se zákazníky na ověřování výsledků. Pravdivě a falešně pozitivní výsledky pak slouží ke zlepšování algoritmů strojového učení.

Tyto kombinované úsilí se projeví v nových a vylepšených detekcích, které můžete okamžitě využít – neexistuje žádná akce, kterou byste mohli provést.

Analytika zabezpečení

Defender for Cloud využívá pokročilou analýzu zabezpečení, která přesahuje přístupy založené na podpisech. Využívá objevy v oblasti zpracování velkých objemů dat a strojového učení k vyhodnocování událostí v rámci všech prostředků cloudové infrastruktury – a pomocí manuálních metod a předvídání vývoje útoků detekuje hrozby, které by jinak nebylo možné identifikovat. Do této analýzy zabezpečení patří:

Integrovaná analýza hrozeb

Společnost Microsoft má k dispozici rozsáhlé zdroje globální analýzy hrozeb. Telemetrie proudí z několika zdrojů, jako jsou Azure, Microsoft 365, aplikace Microsoft CRM online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU) a Microsoft Security Response Center (MSRC). Výzkumní pracovníci také dostávají informace o analýze hrozeb, které jsou sdíleny mezi hlavními poskytovateli cloudových služeb a informačními kanály od jiných třetích stran. Microsoft Defender for Cloud vás může pomocí těchto informací upozornit na hrozby známých zlých herců.

Analýza chování

Behaviorální analýza je technika, která analyzuje a porovnává data se sadou známých schémat. Tato schémata však nepředstavují jednoduché příznaky. Určují se prostřednictvím komplexních algoritmů strojového učení, které se aplikují na rozsáhlé datové sady. Určují se také prostřednictvím pečlivé analýzy škodlivého chování, kterou provádí zkušení analytici. Microsoft Defender pro cloud může pomocí analýzy chování identifikovat ohrožené prostředky na základě analýzy protokolů virtuálních počítačů, protokolů zařízení virtuální sítě, protokolů prostředků infrastruktury a dalších zdrojů.

Detekce anomálií

Defender for Cloud také používá detekci anomálií k identifikaci hrozeb. Na rozdíl od analýzy chování, která závisí na známých vzorech odvozených z velkých datových sad, je detekce anomálií "přizpůsobená" a zaměřuje se na standardní hodnoty specifické pro vaše nasazení. Pomocí strojového učení se určí běžné úrovně aktivity pro vaše nasazení a poté se vygenerují pravidla definující neobvyklé hodnoty, které by mohly představovat událost zabezpečení.

Export výstrah

Máte řadu možností zobrazení upozornění mimo Defender for Cloud, včetně:

- Stažení sestavy CSV na řídicím panelu upozornění poskytuje jednorázový export do sdíleného svazku clusteru.

- Průběžný export z nastavení prostředí umožňuje konfigurovat streamy výstrah zabezpečení a doporučení pro pracovní prostory služby Log Analytics a službu Event Hubs. Další informace.

- Konektor Microsoft Sentinel streamuje výstrahy zabezpečení z Microsoft Defenderu pro cloud do Microsoft Sentinelu. Další informace.

Přečtěte si informace o upozorněních streamování na řešení SIEM, SOAR nebo IT Service Management a o tom, jak průběžně exportovat data.

Další kroky

V tomto článku jste se dozvěděli o různých typech výstrah dostupných v defenderu pro cloud. Další informace naleznete v tématu:

- Výstrahy zabezpečení v protokolu aktivit Azure – Kromě dostupnosti na webu Azure Portal nebo prostřednictvím kódu programu se výstrahy zabezpečení a incidenty auditují jako události v protokolu aktivit Azure.

- Referenční tabulka upozornění Defenderu pro cloud

- Reakce na výstrahy zabezpečení

- Zjistěte, jak spravovat incidenty zabezpečení v defenderu pro cloud.