Konfigurace společně existujících připojení ExpressRoute a site-to-site pomocí PowerShellu

Tento článek vám pomůže nakonfigurovat expressRoute a připojení VPN typu site-to-site, která existují společně. Možnost konfigurace sítě VPN typu site-to-site a ExpressRoute má několik výhod. Vpn typu site-to-site můžete nakonfigurovat jako zabezpečenou cestu převzetí služeb při selhání pro ExpressRoute nebo použít sítě VPN typu site-to-site pro připojení k lokalitám, které nejsou připojené přes ExpressRoute. V tomto článku nabízíme postupy konfigurace pro oba scénáře. Tento článek se týká modelu nasazení Resource Manager.

Konfigurace společně existujících připojení VPN typu site-to-site a ExpressRoute má několik výhod:

- Síť VPN typu site-to-site můžete nakonfigurovat jako zabezpečenou cestu převzetí služeb při selhání pro ExpressRoute.

- Alternativně můžete použít sítě VPN typu site-to-site pro připojení k webům, které nejsou připojené přes ExpressRoute.

V tomto článku jsou postupy konfigurace pro oba scénáře. Tento článek se týká modelu nasazení Resource Manager a používá PowerShell. Tyto scénáře můžete nakonfigurovat také pomocí webu Azure Portal, i když dokumentace ještě není k dispozici. Bránu můžete nejprve nakonfigurovat. Při přidávání nové brány nebo připojení brány se obvykle neprostoje.

Poznámka:

Pokud chcete vytvořit síť VPN typu site-to-site přes okruh ExpressRoute, přečtěte si téma Vpn typu site-to-site přes partnerský vztah Microsoftu.

Omezení

- Podporována je pouze brána VPN na základě tras. Musíte použít bránu VPN založenou na směrování. Můžete také použít bránu VPN založenou na směrování s připojením VPN nakonfigurovaným pro selektory provozu založené na zásadách, jak je popsáno v tématu Připojení k více zařízením VPN založeným na zásadách.

- Konfigurace služby ExpressRoute-VPN Gateway nejsou podporované společně s veřejnou IP adresou skladové položky Basic.

- Pokud chcete použít směrování přenosu mezi ExpressRoute a VPN, musí být ASN služby Azure VPN Gateway nastavená na 65515 a měl by se použít Azure Route Server. Azure VPN Gateway podporuje směrovací protokol BGP. Aby ExpressRoute a Azure VPN fungovaly společně, musíte ponechat číslo autonomního systému brány Azure VPN ve výchozí hodnotě 65515. Pokud jste dříve vybrali jiný název ASN než 65515 a změnili jste nastavení na 65515, musíte bránu VPN resetovat, aby se nastavení projevilo.

- Podsíť brány musí být /27 nebo kratší předpona, například /26, /25, nebo se při přidání brány virtuální sítě ExpressRoute zobrazí chybová zpráva.

Návrhy konfigurace

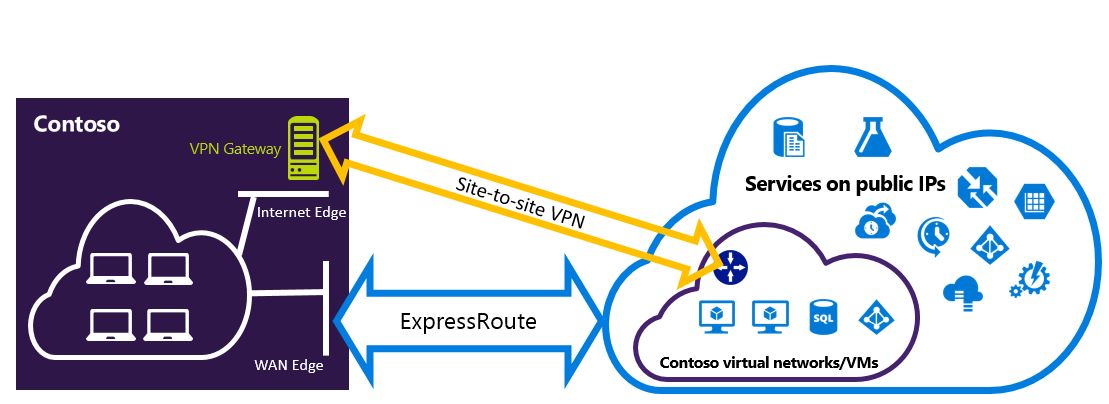

Konfigurace sítě VPN typu site-to-site jako cesty převzetí služeb při selhání pro ExpressRoute

Připojení VPN typu site-to-site můžete nakonfigurovat jako zálohu připojení ExpressRoute. Toto připojení platí jenom pro virtuální sítě, které jsou propojené s cestou soukromého partnerského vztahu Azure. Neexistuje žádné řešení převzetí služeb při selhání založené na síti VPN pro služby přístupné prostřednictvím partnerského vztahu Azure Microsoftu. Okruh ExpressRoute je vždy primárním propojením. Data procházejí cestou VPN typu site-to-site pouze v případě, že okruh ExpressRoute selže. Aby se zabránilo asymetrickým směrováním, měla by konfigurace místní sítě upřednostňovat také okruh ExpressRoute před vpn typu site-to-site. Cestu ExpressRoute můžete preferovat nastavením vyšší místní předvolby pro trasy přijímané přes ExpressRoute.

Poznámka:

Pokud máte povolený partnerský vztah Microsoftu ExpressRoute, můžete na připojení ExpressRoute obdržet veřejnou IP adresu brány Azure VPN. Pokud chcete nastavit připojení VPN typu site-to-site jako zálohu, musíte nakonfigurovat místní síť tak, aby bylo připojení VPN směrováno na internet.

I když je cesta okruhu ExpressRoute upřednostňovaná před vpn typu site-to-site, když jsou obě trasy stejné, Azure používá nejdelší shodu předpony k výběru trasy směrem k cíli paketu.

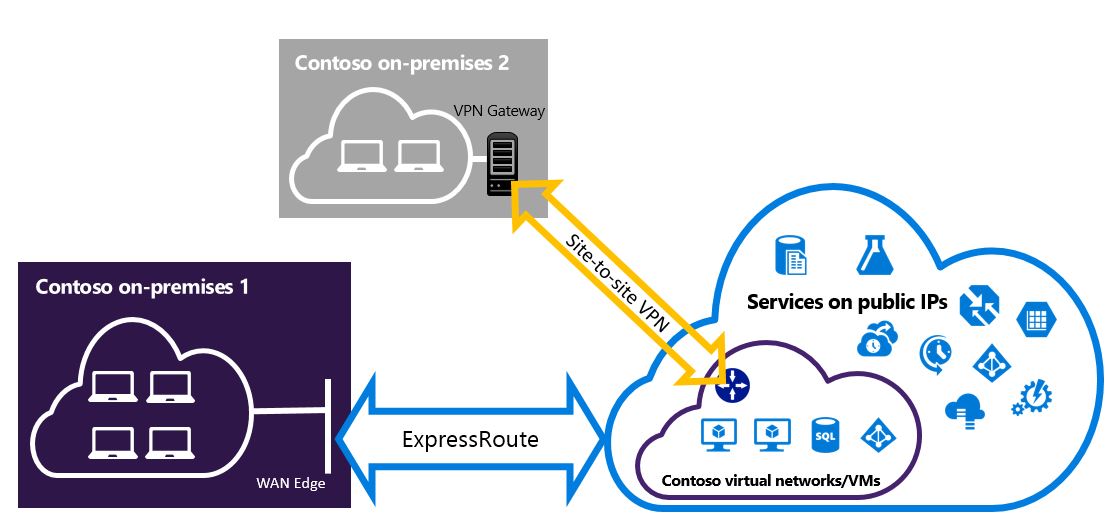

Konfigurace sítě VPN typu site-to-site pro připojení k lokalitám, které nejsou připojené přes ExpressRoute

Můžete nakonfigurovat síť, kde se některé lokality připojují přímo k Azure přes vpn typu site-to-site a některé lokality se připojují přes ExpressRoute.

Výběr kroků k použití

Existují dvě různé sady postupů, ze kterých si můžete vybrat. Postup konfigurace, který vyberete, závisí na tom, jestli máte existující virtuální síť, ke které se chcete připojit, nebo chcete vytvořit novou virtuální síť.

Nemám virtuální síť a potřebuji ji vytvořit.

Pokud ještě nemáte virtuální síť, tento postup vás provede vytvořením nové virtuální sítě pomocí modelu nasazení Resource Manager a vytvořením nových připojení ExpressRoute a vpn typu site-to-site.

Už mám virtuální síť modelu nasazení Resource Manager.

Možná už máte virtuální síť s existujícím připojením VPN typu site-to-site nebo připojením ExpressRoute. Pokud je v tomto scénáři předpona podsítě brány /28 nebo delší (/29, /30 atd.), musíte stávající bránu odstranit. Postup konfigurace spoluexistujícího připojení pro již existující oddíl virtuální sítě vás provede odstraněním brány a následným vytvořením nových připojení VPN Typu ExpressRoute a site-to-site.

Pokud bránu odstraníte a znovu vytvoříte, dojde k výpadkům připojení mezi místními sítěmi. Vaše virtuální počítače a služby se ale můžou připojit přes internet, když nakonfigurujete bránu, pokud jsou nakonfigurované tak.

Než začnete

Kroky a příklady v tomto článku používají moduly Az Azure PowerShellu. Pokud chcete moduly Az nainstalovat místně do počítače, přečtěte si téma Instalace Azure PowerShellu. Další informace o novém modulu Az najdete v tématu Představení nového modulu Az Azure PowerShellu. Rutiny PowerShellu se často aktualizují. Pokud nepoužíváte nejnovější verzi, může dojít k selhání hodnot zadaných v pokynech. K vyhledání nainstalovaných verzí PowerShellu ve vašem systému použijte rutinu Get-Module -ListAvailable Az .

Azure Cloud Shell můžete použít ke spuštění většiny rutin PowerShellu a příkazů rozhraní příkazového řádku místo místní instalace Azure PowerShellu nebo rozhraní příkazového řádku. Azure Cloud Shell je bezplatné interaktivní prostředí, které má předinstalované běžné nástroje Azure a je nakonfigurované pro použití s vaším účtem. Pokud chcete spustit jakýkoli kód obsažený v tomto článku v Azure Cloud Shellu, otevřete relaci Cloud Shellu, pomocí tlačítka Kopírovat v bloku kódu kód zkopírujte a vložte ho do relace Cloud Shellu pomocí Ctrl+Shift+V ve Windows a Linuxu nebo Cmd+Shift+V v macOS. Vložený text se nespustí automaticky, stisknutím klávesy Enter spusťte kód.

Existuje několik způsobů, jak Cloud Shell spustit:

| Možnost | Odkaz |

|---|---|

| Klikněte na Vyzkoušet v pravém horním rohu bloku kódu. |  |

| Otevřete Cloud Shell ve vašem prohlížeči. |  |

| Klikněte na tlačítko Cloud Shell v nabídce v pravé horní části webu Azure Portal. |  |

Tento postup vás provede vytvořením virtuální sítě a připojení typu site-to-site a ExpressRoute, která existují společně. Rutiny, které použijete pro tuto konfiguraci, se můžou mírně lišit od těch, co znáte. Ujistěte se, že používáte rutiny určené v těchto pokynech.

Přihlaste se a vyberte své předplatné.

Pokud používáte Azure Cloud Shell, přihlásíte se k účtu Azure automaticky po kliknutí na Vyzkoušet. Pokud se chcete přihlásit místně, otevřete konzolu PowerShellu se zvýšenými oprávněními a spusťte rutinu pro připojení.

Connect-AzAccountPokud máte více než jedno předplatné, získejte seznam předplatných Azure.

Get-AzSubscriptionUrčete předplatné, které chcete použít.

Select-AzSubscription -SubscriptionName "Name of subscription"Definujte proměnné a vytvořte skupinu prostředků.

$location = "Central US" $resgrp = New-AzResourceGroup -Name "ErVpnCoex" -Location $location $VNetASN = 65515Vytvořte virtuální síť včetně .

GatewaySubnetDalší informace o vytváření virtuálních sítí najdete v tématu Vytvoření virtuální sítě. Další informace o vytváření podsítí najdete v tématu Vytvoření podsítě.Důležité

Podsíť brány musí být /27 nebo kratší předpona, například /26 nebo /25.

Vytvořte novou virtuální síť.

$vnet = New-AzVirtualNetwork -Name "CoexVnet" -ResourceGroupName $resgrp.ResourceGroupName -Location $location -AddressPrefix "10.200.0.0/16"Přidejte dvě podsítě s názvem App a GatewaySubnet.

Add-AzVirtualNetworkSubnetConfig -Name "App" -VirtualNetwork $vnet -AddressPrefix "10.200.1.0/24" Add-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet -AddressPrefix "10.200.255.0/24"Uložte konfiguraci virtuální sítě.

$vnet = Set-AzVirtualNetwork -VirtualNetwork $vnetDále vytvořte bránu VPN typu site-to-site. Další informace o konfiguraci brány VPN najdete v tématu Konfigurace virtuální sítě s připojením typu site-to-site. GatewaySku podporují pouze následující brány VPN: VpnGw1, VpnGw2, VpnGw3, Standard a HighPerformance. Konfigurace služby ExpressRoute-VPN Gateway nejsou v základní SKU podporované. VpnType musí být RouteBased.

$gwSubnet = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet $gwIP = New-AzPublicIpAddress -Name "VPNGatewayIP" -ResourceGroupName $resgrp.ResourceGroupName -Location $location -AllocationMethod Dynamic $gwConfig = New-AzVirtualNetworkGatewayIpConfig -Name "VPNGatewayIpConfig" -SubnetId $gwSubnet.Id -PublicIpAddressId $gwIP.Id New-AzVirtualNetworkGateway -Name "VPNGateway" -ResourceGroupName $resgrp.ResourceGroupName -Location $location -IpConfigurations $gwConfig -GatewayType "Vpn" -VpnType "RouteBased" -GatewaySku "VpnGw1"Brána Azure VPN podporuje směrovací protokol BGP. AsN (AS Number) pro virtuální síť můžete zadat přidáním příznaku

-Asnv následujícím příkazu. Nezadání výchozího parametruAsnna číslo AS na 65515.$azureVpn = New-AzVirtualNetworkGateway -Name "VPNGateway" -ResourceGroupName $resgrp.ResourceGroupName -Location $location -IpConfigurations $gwConfig -GatewayType "Vpn" -VpnType "RouteBased" -GatewaySku "VpnGw1"Poznámka:

U existujících bran musíte použít výchozí ASN 65515. Další informace najdete v tématu omezení a omezení.

Ip adresu partnerského vztahu protokolu BGP a číslo AS, které Azure používá pro bránu VPN, najdete spuštěním

$azureVpn.BgpSettings.BgpPeeringAddressa$azureVpn.BgpSettings.Asn. Další informace najdete v tématu Konfigurace protokolu BGP pro bránu VPN Azure.Vytvořte entitu brány VPN místního webu. Tento příkaz neprovede konfiguraci vaší místní brány VPN. Místo toho umožní zadat nastavení místní brány, jako je například veřejná IP adresa a místní adresní prostor, aby se brána Azure VPN k nim mohla připojit.

Pokud vaše místní zařízení VPN podporuje pouze statické směrování, můžete nakonfigurovat statické trasy následujícím způsobem:

$MyLocalNetworkAddress = @("10.100.0.0/16","10.101.0.0/16","10.102.0.0/16") $localVpn = New-AzLocalNetworkGateway -Name "LocalVPNGateway" -ResourceGroupName $resgrp.ResourceGroupName -Location $location -GatewayIpAddress *<Public IP>* -AddressPrefix $MyLocalNetworkAddressPokud vaše místní zařízení VPN podporuje protokol BGP a chcete povolit dynamické směrování, musíte znát IP adresu partnerského vztahu protokolu BGP a číslo AS vašeho místního zařízení VPN.

$localVPNPublicIP = "<Public IP>" $localBGPPeeringIP = "<Private IP for the BGP session>" $localBGPASN = "<ASN>" $localAddressPrefix = $localBGPPeeringIP + "/32" $localVpn = New-AzLocalNetworkGateway -Name "LocalVPNGateway" -ResourceGroupName $resgrp.ResourceGroupName -Location $location -GatewayIpAddress $localVPNPublicIP -AddressPrefix $localAddressPrefix -BgpPeeringAddress $localBGPPeeringIP -Asn $localBGPASNNakonfigurujte místní zařízení VPN pro připojení k nové bráně Azure VPN. Další informace o konfiguraci zařízení VPN najdete v tématu Konfigurace zařízení VPN.

Propojte bránu VPN typu site-to-site v Azure s místní bránou.

$azureVpn = Get-AzVirtualNetworkGateway -Name "VPNGateway" -ResourceGroupName $resgrp.ResourceGroupName New-AzVirtualNetworkGatewayConnection -Name "VPNConnection" -ResourceGroupName $resgrp.ResourceGroupName -Location $location -VirtualNetworkGateway1 $azureVpn -LocalNetworkGateway2 $localVpn -ConnectionType IPsec -SharedKey <yourkey>Pokud se připojujete k existujícímu okruhu ExpressRoute, přeskočte kroky 8 a 9 a přejděte ke kroku 10. Nakonfigurujte okruhy ExpressRoute. Další informace o konfiguraci okruhu ExpressRoute najdete v tématu o vytvoření okruhu ExpressRoute.

Nakonfigurujte soukromý partnerský vztah Azure přes okruh ExpressRoute. Další informace o konfiguraci soukromého partnerského vztahu Azure přes okruh ExpressRoute najdete v tématu o konfiguraci partnerského vztahu.

Vytvořte bránu ExpressRoute. Další informace o konfiguraci brány ExpressRoute najdete v tématu Konfigurace brány ExpressRoute. GatewaySKU musí být Standard, HighPerformance nebo UltraPerformance.

$gwSubnet = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet $gwIP = New-AzPublicIpAddress -Name "ERGatewayIP" -ResourceGroupName $resgrp.ResourceGroupName -Location $location -AllocationMethod Dynamic $gwConfig = New-AzVirtualNetworkGatewayIpConfig -Name "ERGatewayIpConfig" -SubnetId $gwSubnet.Id -PublicIpAddressId $gwIP.Id $gw = New-AzVirtualNetworkGateway -Name "ERGateway" -ResourceGroupName $resgrp.ResourceGroupName -Location $location -IpConfigurations $gwConfig -GatewayType "ExpressRoute" -GatewaySku StandardPropojte bránu ExpressRoute s okruhem ExpressRoute. Po dokončení tohoto kroku bude připojení mezi místní sítí a Azure prostřednictvím ExpressRoute vytvořeno. Další informace o operaci propojení najdete v tématu Propojení virtuálních sítí s ExpressRoute.

$ckt = Get-AzExpressRouteCircuit -Name "YourCircuit" -ResourceGroupName "YourCircuitResourceGroup" New-AzVirtualNetworkGatewayConnection -Name "ERConnection" -ResourceGroupName $resgrp.ResourceGroupName -Location $location -VirtualNetworkGateway1 $gw -PeerId $ckt.Id -ConnectionType ExpressRoute

Přidání konfigurace point-to-site k bráně VPN

Tímto postupem můžete do brány VPN přidat konfiguraci typu point-to-site v koexistence. Pokud chcete nahrát kořenový certifikát VPN, musíte powershell nainstalovat místně do počítače nebo použít Azure Portal.

Přidejte fond adres klienta VPN.

$azureVpn = Get-AzVirtualNetworkGateway -Name "VPNGateway" -ResourceGroupName $resgrp.ResourceGroupName Set-AzVirtualNetworkGateway -VirtualNetworkGateway $azureVpn -VpnClientAddressPool "10.251.251.0/24"Nahrajte kořenový certifikát VPN do Azure pro bránu VPN. V tomto příkladu předpokládáme, že kořenový certifikát se uloží na místním počítači, kde se spustí následující rutiny PowerShellu a že používáte PowerShell místně. Certifikát můžete nahrát také pomocí webu Azure Portal.

$p2sCertFullName = "RootErVpnCoexP2S.cer" $p2sCertMatchName = "RootErVpnCoexP2S" $p2sCertToUpload=get-childitem Cert:\CurrentUser\My | Where-Object {$_.Subject -match $p2sCertMatchName} if ($p2sCertToUpload.count -eq 1){write-host "cert found"} else {write-host "cert not found" exit} $p2sCertData = [System.Convert]::ToBase64String($p2sCertToUpload.RawData) Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $p2sCertFullName -VirtualNetworkGatewayname $azureVpn.Name -ResourceGroupName $resgrp.ResourceGroupName -PublicCertData $p2sCertData

Další informace o VPN typu point-to-site najdete v tématu Konfigurace připojení typu point-to-site.

Povolení směrování přenosu mezi ExpressRoute a Azure VPN

Pokud chcete povolit připojení mezi jednou z vašich místních sítí připojených k ExpressRoute a jinou místní sítí, která je připojená k připojení VPN typu site-to-site, musíte nastavit Azure Route Server.

Další kroky

Další informace o ExpressRoute najdete v tématu ExpressRoute – nejčastější dotazy.