Šifrování neaktivních uložených dat Azure

Microsoft Azure zahrnuje nástroje pro ochranu dat podle potřeb vaší společnosti v oblasti zabezpečení a dodržování předpisů. Tento dokument se zaměřuje na:

- Ochrana neaktivních uložených dat v Microsoft Azure

- Popisuje různé komponenty, které se podílejí na implementaci ochrany dat,

- Kontroluje výhody a nevýhody různých přístupů ochrany správy klíčů.

Šifrování neaktivních uložených dat je běžným požadavkem na zabezpečení. V Azure můžou organizace šifrovat neaktivní uložená data bez rizika nebo nákladů na vlastní řešení správy klíčů. Organizace mají možnost nechat Azure plně spravovat šifrování neaktivních uložených dat. Organizace mají navíc různé možnosti pro úzkou správu šifrovacích klíčů nebo šifrovacích klíčů.

Co je šifrování neaktivních uložených dat?

Šifrování je zabezpečené kódování dat používaných k ochraně důvěrnosti dat. Návrhy šifrování neaktivních uložených dat v Azure používají symetrické šifrování k rychlému šifrování a dešifrování velkých objemů dat podle jednoduchého konceptuálního modelu:

- Symetrický šifrovací klíč slouží k šifrování dat při zápisu do úložiště.

- Stejný šifrovací klíč se používá k dešifrování dat, protože jsou čtená pro použití v paměti.

- Data můžou být rozdělená na oddíly a pro každý oddíl se můžou používat různé klíče.

- Klíče musí být uložené v zabezpečeném umístění pomocí řízení přístupu na základě identit a zásad auditu. Šifrovací klíče dat uložené mimo zabezpečená umístění se šifrují pomocí šifrovacího klíče klíče uloženého v zabezpečeném umístění.

V praxi vyžadují scénáře správy klíčů a řízení i záruky škálování a dostupnosti další konstrukce. Koncepty a komponenty služby Microsoft Azure Encryption v klidovém stavu jsou popsané níže.

Účel šifrování neaktivních uložených dat

Šifrování neaktivních uložených dat poskytuje ochranu dat pro uložená data (neaktivní uložená data). Mezi útoky na neaktivní uložená data patří pokusy o získání fyzického přístupu k hardwaru, na kterém jsou uložená data, a pak ohrozit obsažená data. V takovém útoku mohl být pevný disk serveru během údržby nesprávně ošetřen, což útočníkovi umožňuje odebrat pevný disk. Později by útočník vložil pevný disk do počítače pod jeho kontrolou, aby se pokusil o přístup k datům.

Šifrování neaktivních uložených dat je navržené tak, aby zabránilo útočníkovi v přístupu k nešifrovaným datům tím, že zajistí šifrování dat na disku. Pokud útočník získá pevný disk se zašifrovanými daty, ale ne šifrovacími klíči, musí porazit šifrování pro čtení dat. Tento útok je mnohem složitější a spotřeba prostředků než přístup k nešifrovaným datům na pevném disku. Z tohoto důvodu se důrazně doporučuje šifrování neaktivních uložených dat a je to požadavek na vysokou prioritu pro mnoho organizací.

Šifrování neaktivních uložených dat může vyžadovat také potřeba organizace pro zásady správného řízení dat a dodržování předpisů. Oborové a vládní předpisy, jako jsou HIPAA, PCI a FedRAMP, stanoví zvláštní bezpečnostní opatření týkající se ochrany dat a požadavků na šifrování. Šifrování neaktivních uložených dat je povinné opatření vyžadované pro dodržování některých těchto předpisů. Další informace o přístupu Společnosti Microsoft k ověřování FIPS 140-2 naleznete v článku Publikace FIPS (Federal Information Processing Standard) 140-2.

Kromě splnění požadavků na dodržování předpisů a zákonných požadavků poskytuje šifrování neaktivních uložených dat ochranu. Microsoft Azure poskytuje kompatibilní platformu pro služby, aplikace a data. Poskytuje také komplexní zařízení a fyzické zabezpečení, řízení přístupu k datům a auditování. V případě, že některá z ostatních bezpečnostních opatření selže a šifrování neaktivních uložených dat, je však důležité poskytnout další "překrývající se" bezpečnostní opatření.

Společnost Microsoft se zavazuje šifrování neaktivních uložených dat napříč cloudovými službami a poskytuje zákazníkům kontrolu nad šifrovacími klíči a protokoly použití klíče. Kromě toho Microsoft ve výchozím nastavení pracuje na šifrování všech neaktivních uložených dat zákazníků.

Azure Encryption at Rest Components

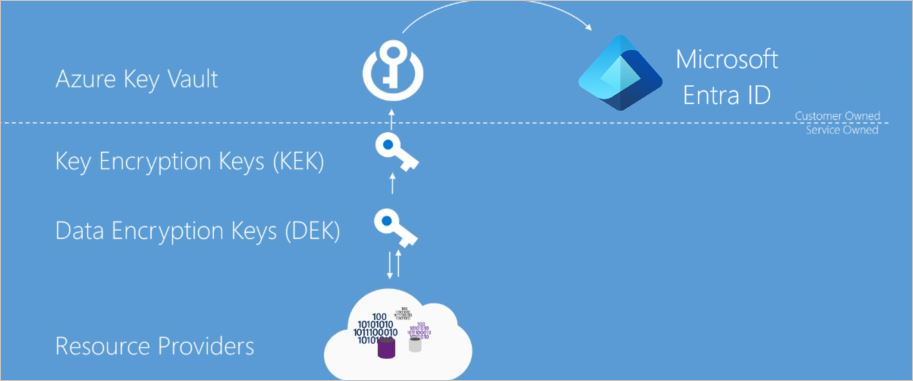

Jak jsme popsali dříve, cílem šifrování neaktivních uložených dat je, že data, která jsou uložená na disku, jsou šifrovaná pomocí tajného šifrovacího klíče. Aby bylo možné dosáhnout tohoto cíle, musí být k dispozici zabezpečené vytvoření klíče, úložiště, řízení přístupu a správa šifrovacích klíčů. I když se podrobnosti můžou lišit, šifrování služeb Azure při nečinnosti je možné popsat z hlediska znázornění v následujícím diagramu.

Azure Key Vault

Umístění šifrovacích klíčů a řízení přístupu k těmto klíčům je centrální pro model šifrování neaktivních uložených dat. Klíče musí být vysoce zabezpečené, ale spravovatelné zadanými uživateli a dostupné pro konkrétní služby. Pro služby Azure je doporučeným řešením úložiště klíčů Azure Key Vault a poskytuje společné prostředí pro správu napříč službami. Klíče se ukládají a spravují v trezorech klíčů a přístup k trezoru klíčů je možné uživatelům nebo službám přidělit. Azure Key Vault podporuje vytváření klíčů zákazníka nebo import klíčů zákazníků pro použití ve scénářích šifrovacích klíčů spravovaných zákazníkem.

Microsoft Entra ID

Oprávnění k používání klíčů uložených ve službě Azure Key Vault, ať už ke správě nebo přístupu k nim pro šifrování neaktivních uložených a dešifrování, je možné udělit účtům Microsoft Entra.

Šifrování obálky s hierarchií klíčů

V implementaci neaktivních uložených dat se používá více než jeden šifrovací klíč. Uložení šifrovacího klíče ve službě Azure Key Vault zajišťuje zabezpečený přístup ke klíčům a centrální správu klíčů. Místní přístup k šifrovacím klíčům služby je ale efektivnější pro hromadné šifrování a dešifrování než interakce se službou Key Vault pro každou operaci dat, což umožňuje silnější šifrování a lepší výkon. Omezení použití jednoho šifrovacího klíče snižuje riziko ohrožení klíče a náklady na opětovné šifrování, když je nutné klíč nahradit. Modely šifrování neaktivních uložených dat používají šifrování obálky, kde šifrovací klíč klíče šifruje šifrovací klíč dat. Tento model tvoří klíčovou hierarchii, která je lépe schopná řešit požadavky na výkon a zabezpečení:

- Šifrovací klíč dat (DEK) – symetrický klíč AES256 používaný k šifrování oddílu nebo bloku dat, někdy označovaný také jako jednoduchý datový klíč. Jeden prostředek může mít mnoho oddílů a mnoho šifrovacích klíčů dat. Šifrování každého bloku dat pomocí jiného klíče ztěžuje útoky kryptografických analýz. A zachování místních deks pro službu šifrování a dešifrování dat maximalizuje výkon.

- Šifrovací klíč klíče (KEK) – šifrovací klíč používaný k šifrování šifrovacích klíčů dat pomocí šifrování obálky, označovaný také jako zabalení. Použití šifrovacího klíče klíče, který nikdy neopustí Key Vault, umožňuje šifrování a řízení šifrovacích klíčů dat. Entita, která má přístup k klíči KEK, se může lišit od entity, která vyžaduje klíč DEK. Entita může zprostředkovat přístup k klíči DEK, aby omezila přístup jednotlivých DEK na konkrétní oddíl. Vzhledem k tomu, že se KEK vyžaduje k dešifrování sad DEK, můžou zákazníci kryptograficky vymazat sady DEK a data zakázáním klíče KEK.

Poskytovatelé prostředků a instance aplikací ukládají šifrované šifrovací klíče dat jako metadata. Tyto šifrovací klíče dat může dešifrovat pouze entita s přístupem k šifrovacímu klíči klíče. Podporují se různé modely úložiště klíčů. Další informace najdete v tématu Modely šifrování dat.

Šifrování neaktivních uložených dat v cloudových službách Microsoftu

Cloudové služby Microsoftu se používají ve všech třech cloudových modelech: IaaS, PaaS, SaaS. Níže najdete příklady toho, jak se vejdou do jednotlivých modelů:

- Softwarové služby označované jako Software jako služba nebo SaaS, které mají aplikace poskytované cloudem, jako je Microsoft 365.

- Služby platformy, ve kterých zákazníci používají cloud pro funkce úložiště, analýzy a služby Service Bus ve svých aplikacích.

- Služby infrastruktury nebo infrastruktura jako služba (IaaS), ve kterých zákazník nasazuje operační systémy a aplikace hostované v cloudu a případně využívají další cloudové služby.

Šifrování neaktivních uložených dat pro zákazníky SaaS

Zákazníci se softwarem jako službou (SaaS) obvykle mají šifrování neaktivních uložených dat povolené nebo dostupné v každé službě. Microsoft 365 nabízí zákazníkům několik možností, jak ověřit nebo povolit šifrování neaktivních uložených dat. Informace o službách Microsoftu 365 najdete v tématu Šifrování v Microsoftu 365.

Šifrování neaktivních uložených dat pro zákazníky PaaS

Data zákazníka typu Platforma jako služba (PaaS) se obvykle nacházejí ve službě úložiště, jako je blob Storage, ale můžou být také uložená v mezipaměti nebo uložená v spouštěcím prostředí aplikace, jako je například virtuální počítač. Pokud chcete zobrazit dostupné možnosti šifrování neaktivních uložených dat, projděte si modely šifrování dat pro platformy úložiště a aplikací, které používáte.

Šifrování neaktivních uložených dat pro zákazníky IaaS

Zákazníci typu Infrastruktura jako služba (IaaS) můžou používat celou řadu služeb a aplikací. Služby IaaS můžou povolit šifrování neaktivních uložených virtuálních počítačů a virtuálních pevných disků Azure pomocí služby Azure Disk Encryption.

Šifrované úložiště

Podobně jako PaaS můžou řešení IaaS využívat další služby Azure, které ukládají neaktivní uložená data zašifrovaná. V těchto případech můžete povolit podporu šifrování neaktivních uložených dat, jak poskytuje každá spotřebovaná služba Azure. Modely šifrování dat vyčíslí hlavní platformy úložiště, služeb a aplikací a model šifrování neaktivních uložených dat.

Šifrované výpočetní prostředky

Všechny Spravované disky, snímky a image se šifrují pomocí šifrování služby Storage pomocí klíče spravovaného službou. Ucelenější řešení šifrování neaktivních uložených dat zajišťuje, že se data nikdy neuchovávají v nezašifrované podobě. Při zpracování dat na virtuálním počítači je možné data zachovat do stránkovacího souboru windows nebo linuxového stránkovacího souboru, výpisu stavu systému nebo do protokolu aplikace. Aby se zajistilo šifrování neaktivních uložených dat, můžou aplikace IaaS používat Službu Azure Disk Encryption na virtuálním počítači Azure IaaS (Windows nebo Linux) a virtuálním disku.

Vlastní šifrování neaktivních uložených dat

Kdykoli je to možné, doporučujeme, aby aplikace IaaS využívaly možnosti služby Azure Disk Encryption a Šifrování neaktivních uložených dat, které poskytují všechny spotřebované služby Azure. V některých případech, jako jsou nepravidelné požadavky na šifrování nebo úložiště mimo Azure, může vývojář aplikace IaaS potřebovat implementovat šifrování neaktivních uložených dat. Vývojáři řešení IaaS můžou lépe integrovat se správou Azure a očekáváními zákazníků s využitím určitých komponent Azure. Konkrétně by vývojáři měli použít službu Azure Key Vault k zajištění zabezpečeného úložiště klíčů a poskytnout svým zákazníkům konzistentní možnosti správy klíčů s většinou služeb platformy Azure. Kromě toho by vlastní řešení měla používat identity spravovaných služeb Azure k povolení přístupu k šifrovacím klíčům účtům služeb. Informace o vývojářích o službě Azure Key Vault a identitách spravovaných služeb najdete v příslušných sadách SDK.

Podpora modelu šifrování poskytovatelů prostředků Azure

Služby Microsoft Azure podporují jeden nebo více modelů šifrování neaktivních uložených dat. U některých služeb ale nemusí být možné použít jeden nebo více modelů šifrování. U služeb, které podporují scénáře klíčů spravovaných zákazníkem, můžou podporovat pouze podmnožinu typů klíčů, které Azure Key Vault podporuje pro šifrovací klíče klíčů. Kromě toho mohou služby vydávat podporu pro tyto scénáře a klíčové typy v různých plánech. Tato část popisuje podporu šifrování neaktivních uložených dat v době psaní tohoto zápisu pro každou z hlavních služeb úložiště dat Azure.

Šifrování disků Azure

Každý zákazník, který používá funkce Azure Infrastructure as a Service (IaaS), může prostřednictvím služby Azure Disk Encryption dosáhnout šifrování neaktivních uložených virtuálních počítačů a disků IaaS. Další informace o službě Azure Disk Encryption najdete v tématu Azure Disk Encryption pro virtuální počítače s Linuxem nebo Azure Disk Encryption pro virtuální počítače s Windows.

Úložiště Azure

Všechny služby Azure Storage (Blob Storage, Queue Storage, Table Storage a Azure Files) podporují šifrování neaktivních uložených dat na straně serveru; některé služby navíc podporují klíče spravované zákazníkem a šifrování na straně klienta.

- Na straně serveru: Všechny služby Azure Storage ve výchozím nastavení umožňují šifrování na straně serveru pomocí klíčů spravovaných službou, což je pro aplikaci transparentní. Další informace najdete v tématu Šifrování služby Azure Storage pro neaktivní uložená data. Azure Blob Storage a Azure Files také podporují 2048bitové klíče spravované zákazníkem ve službě Azure Key Vault. Další informace najdete v tématu Šifrování služby Storage pomocí klíčů spravovaných zákazníkem ve službě Azure Key Vault.

- Na straně klienta: Objekty blob, tabulky a fronty Azure podporují šifrování na straně klienta. Při šifrování na straně klienta šifrují zákazníci data a nahrají je jako šifrovaný objekt blob. Správa klíčů provádí zákazník. Další informace najdete v tématu Šifrování na straně klienta a Azure Key Vault pro Microsoft Azure Storage.

Azure SQL Database

Azure SQL Database v současné době podporuje šifrování neaktivních uložených dat pro scénáře šifrování na straně služby spravované Microsoftem a šifrování na straně klienta.

Podpora šifrování serveru je aktuálně poskytována prostřednictvím funkce SQL označované jako transparentní šifrování dat. Jakmile zákazník azure SQL Database povolí transparentní šifrování dat, klíče se pro ně automaticky vytvoří a spravují. Šifrování neaktivních uložených dat je možné povolit na úrovni databáze a serveru. Od června 2017 je pro nově vytvořené databáze ve výchozím nastavení povolená transparentní šifrování dat (TDE). Azure SQL Database podporuje v Azure Key Vaultu 2048bitové klíče spravované zákazníkem RSA. Další informace najdete v tématu transparentní šifrování dat s podporou funkce Přineste si vlastní klíč pro Azure SQL Database a Data Warehouse.

Šifrování dat Azure SQL Database na straně klienta se podporuje prostřednictvím funkce Always Encrypted . Funkce Always Encrypted používá klíč, který je vytvořen a uložen klientem. Zákazníci můžou hlavní klíč uložit do úložiště certifikátů Windows, azure Key Vaultu nebo místního modulu hardwarového zabezpečení. Pomocí aplikace SQL Server Management Studio si uživatelé SQL vyberou, jaký klíč by chtěli použít k šifrování sloupce.

Závěr

Ochrana zákaznických dat uložených ve službách Azure má pro Microsoft zásadní význam. Všechny hostované služby Azure se zavázaly poskytovat možnosti šifrování neaktivních uložených dat. Služby Azure podporují klíče spravované službou, klíče spravované zákazníkem nebo šifrování na straně klienta. Služby Azure široce vylepšují dostupnost šifrování v klidovém stavu a v nadcházejících měsících se plánují nové možnosti pro verzi Preview a obecnou dostupnost.

Další kroky

- Další informace o klíčích spravovaných službou a klíčích spravovaných zákazníkem najdete v modelech šifrování dat.

- Zjistěte, jak Azure používá dvojité šifrování ke zmírnění hrozeb, které jsou součástí šifrování dat.

- Zjistěte, co Microsoft dělá, aby zajistil integritu platformy a zabezpečení hostitelů procházejících kanály build-out hardwaru a firmwaru, integrace, zprovoznění a opravy.