Automatické vytváření incidentů z výstrah zabezpečení Microsoftu

Výstrahy aktivované v řešeních zabezpečení Microsoftu, která jsou připojená k Microsoft Sentinelu, jako je Microsoft Defender for Cloud Apps a Microsoft Defender for Identity, automaticky nevytvářají incidenty v Microsoft Sentinelu. Ve výchozím nastavení se při připojování řešení Microsoftu k Microsoft Sentinelu ingestuje a uloží všechna upozornění vygenerovaná v této službě v tabulce SecurityAlert v pracovním prostoru Microsoft Sentinelu. Tato data pak můžete použít stejně jako jakákoli jiná nezpracovaná data, která ingestujete do Služby Microsoft Sentinel.

Microsoft Sentinel můžete snadno nakonfigurovat tak, aby automaticky vytvářel incidenty při každém aktivaci výstrahy v připojeném řešení zabezpečení Microsoftu podle pokynů v tomto článku.

Důležité

Tento článek se nevztahuje , pokud máte:

- Povolení integrace incidentů XDR v programu Microsoft Defender nebo

- Onboarded Microsoft Sentinel to the unified security operations platform.

V těchto scénářích XDR v programu Microsoft Defender vytváří incidenty z výstrah generovaných v služby Microsoft.

Pokud používáte pravidla vytváření incidentů pro jiná řešení zabezpečení nebo produkty Microsoftu, které nejsou integrované do XDR v programu Defender, například Správa insiderských rizik Microsoft Purview, a plánujete připojit se k sjednocené platformě operací zabezpečení na portálu Defender, nahraďte pravidla vytváření incidentů naplánovanými analytickými pravidly.

Požadavky

Připojte řešení zabezpečení instalací vhodného řešení z centra obsahu v Microsoft Sentinelu a nastavením datového konektoru. Další informace najdete v tématu Zjišťování a správa zastaralého obsahu Microsoft Sentinelu a datových konektorů Microsoft Sentinelu.

Povolení automatického generování incidentů v datovém konektoru

Nejpřímější způsob, jak automaticky vytvářet incidenty z výstrah generovaných z řešení zabezpečení Microsoftu, je nakonfigurovat datový konektor řešení tak, aby vytvářel incidenty:

Připojení zdroje dat řešení zabezpečení Microsoftu

V části Vytvořit incidenty – Doporučeno vyberte Povolit, pokud chcete povolit výchozí analytické pravidlo, které automaticky vytváří incidenty z výstrah generovaných ve službě zabezpečení připojené. Toto pravidlo pak můžete upravit v části Analýza a pak aktivní pravidla.

Důležité

Pokud tuto část nevidíte, jak je znázorněno, pravděpodobně jste povolili integraci incidentů v konektoru XDR v programu Microsoft Defender nebo jste microsoft Sentinel nasadili na sjednocenou platformu operací zabezpečení na portálu Microsoft Defender.

V obou případech se tento článek nevztahuje na vaše prostředí, protože incidenty jsou vytvořeny korelačním modulem Microsoft Defenderu místo Microsoft Sentinelu.

Vytvoření pravidel vytváření incidentů ze šablony zabezpečení Microsoftu

Microsoft Sentinel poskytuje připravené šablony pravidel pro vytváření pravidel zabezpečení Microsoftu. Každé zdrojové řešení Microsoftu má vlastní šablonu. Existuje například jeden pro Microsoft Defender for Endpoint, jeden pro Microsoft Defender for Cloud atd. Vytvořte pravidlo z každé šablony, které odpovídá řešením ve vašem prostředí, pro které chcete automaticky vytvářet incidenty. Upravte pravidla tak, aby definovala konkrétnější možnosti filtrování, které výstrahy by měly vést k incidentům. Můžete se například rozhodnout vytvářet incidenty Microsoft Sentinelu automaticky pouze z výstrah s vysokou závažností z Microsoft Defenderu for Identity.

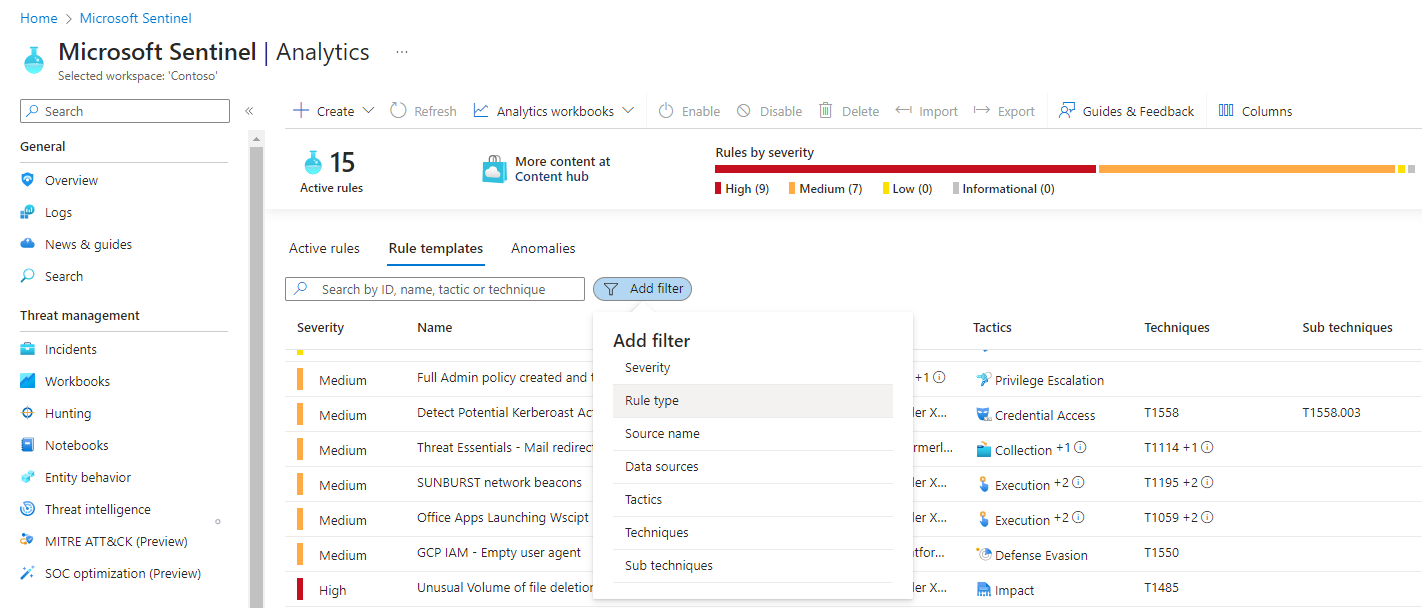

V navigační nabídce Služby Microsoft Sentinel v části Konfigurace vyberte Analýza.

Výběrem karty Šablony pravidel zobrazíte všechny šablony analytických pravidel. Pokud chcete najít další šablony pravidel, přejděte do centra obsahu v Microsoft Sentinelu.

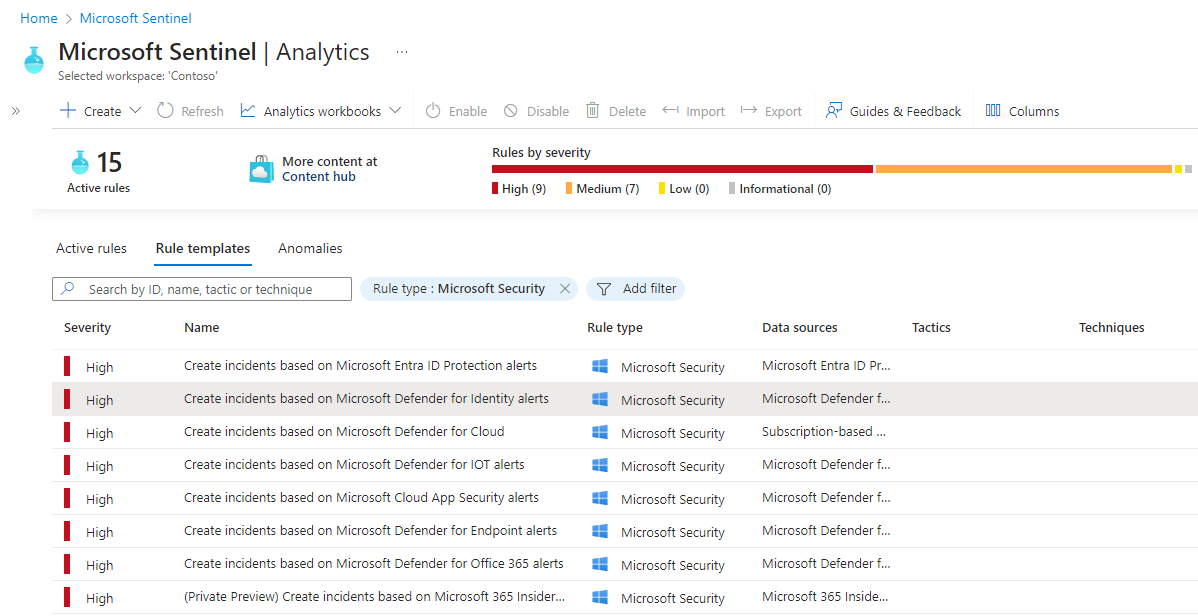

Vyfiltrujte seznam pro typ pravidla zabezpečení Microsoftu a zobrazte šablony analytických pravidel pro vytváření incidentů z výstrah Microsoftu.

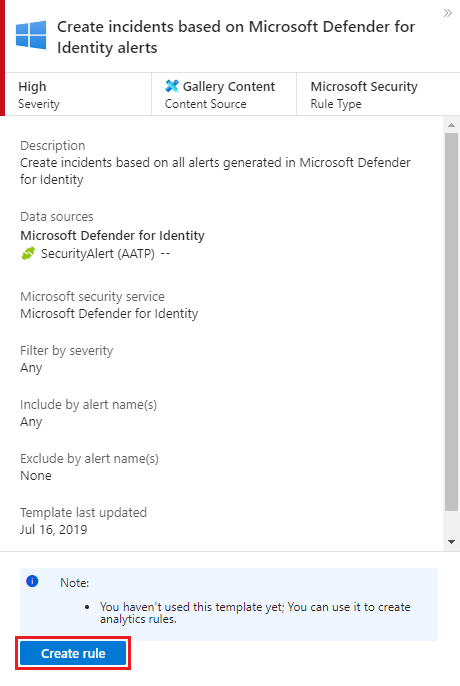

Vyberte šablonu pravidla pro zdroj upozornění, pro který chcete vytvořit incidenty. Potom v podokně podrobností vyberte Vytvořit pravidlo.

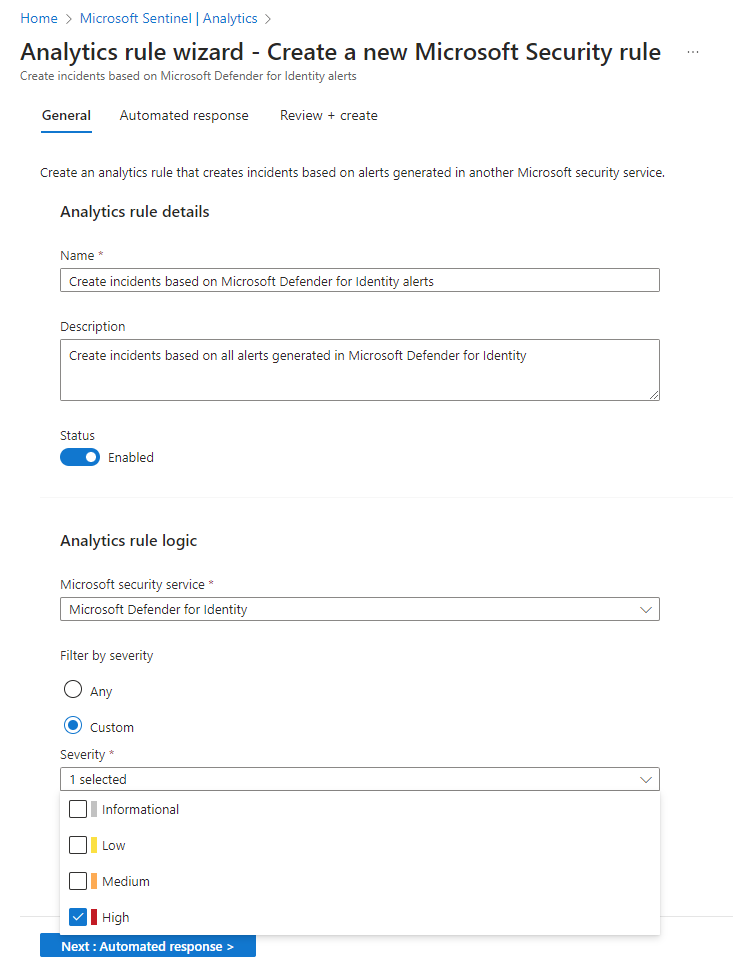

Upravte podrobnosti pravidla a vyfiltrujte výstrahy, které budou vytvářet incidenty podle závažnosti výstrahy nebo podle textu obsaženého v názvu výstrahy.

Pokud například zvolíte Microsoft Defender for Identity v poli Služby zabezpečení Microsoftu a zvolíte v poli Filtrovat podle závažnosti, automaticky se v Microsoft Sentinelu vytvoří incidenty pouze s vysokou závažností výstrah zabezpečení.

Stejně jako u jiných typů analytických pravidel vyberte kartu Automatizovaná odpověď a definujte pravidla automatizace, která se spouštějí při vytváření incidentů tímto pravidlem.

Vytvoření pravidel vytváření incidentů od začátku

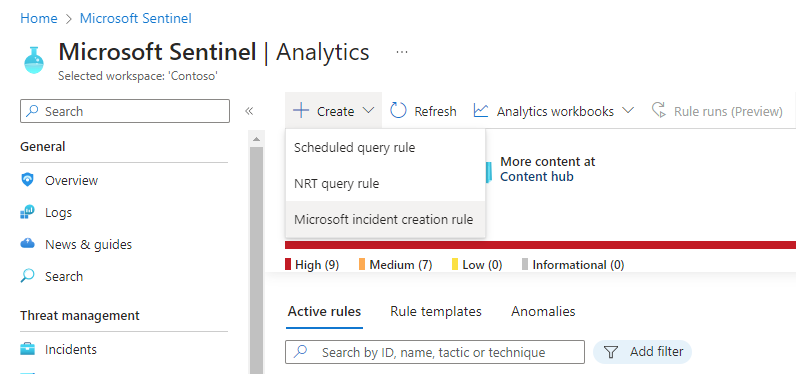

Můžete také vytvořit nové pravidlo zabezpečení Microsoftu, které filtruje výstrahy z různých služeb zabezpečení Microsoftu. Na stránce Analýza vyberte Vytvořit pravidlo vytvoření > incidentu Microsoftu.

Pro každý typ služby zabezpečení Microsoftu můžete vytvořit více než jedno pravidlo analýzy zabezpečení Microsoftu. Tím nedojde k vytvoření duplicitních incidentů, pokud použijete filtry u každého pravidla, které navzájem vylučují.

Další kroky

- Abyste mohli začít s Microsoft Sentinelem, potřebujete předplatné Microsoft Azure. Pokud nemáte předplatné, můžete si zaregistrovat bezplatnou zkušební verzi.

- Zjistěte, jak připojit data k Microsoft Sentinelu a získat přehled o vašich datech a potenciálních hrozbách.