Připojení systému SAP k Microsoft Sentinelu

Aby řešení Microsoft Sentinel pro aplikace SAP fungovalo správně, musíte nejprve získat data SAP do Microsoft Sentinelu. Můžete to udělat buď nasazením agenta datového konektoru SAP pro Microsoft Sentinel, nebo propojením datového konektoru microsoft Sentinelu bez agentů pro SAP. Vyberte možnost v horní části stránky, která odpovídá vašemu prostředí.

Tento článek popisuje třetí krok nasazení jednoho z řešení Microsoft Sentinel pro aplikace SAP.

Obsah v tomto článku je relevantní pro vaše týmy zabezpečení, infrastruktury a SAP BASIS . Nezapomeňte provést kroky v tomto článku v pořadí, ve kterém jsou prezentovány.

Obsah v tomto článku je relevantní pro váš bezpečnostní tým s využitím informací poskytovaných týmy SAP BASIS .

Důležité

Řešení Bez agentů Microsoft Sentinelu je ve verzi Limited Preview jako předem připravený produkt, který se může podstatně upravit před komerčním vydáním. Společnost Microsoft neposkytuje žádné záruky vyjádřené ani předpokládané, pokud jde o informace uvedené zde. Přístup k řešení bez agentů také vyžaduje registraci a je k dispozici jenom schváleným zákazníkům a partnerům během období Preview. Další informace naleznete v tématu Microsoft Sentinel pro SAP jde bez agentů .

Požadavky

Než připojíte systém SAP k Microsoft Sentinelu:

- Ujistěte se, že jsou splněné všechny požadavky na nasazení. Další informace najdete v tématu Požadavky pro nasazení řešení Microsoft Sentinel pro aplikace SAP.

Ujistěte se, že máte v pracovním prostoru Microsoft Sentinel nainstalované řešení Microsoft Sentinel pro aplikaceSAP.

Ujistěte se, že je váš systém SAP plně připravený pro nasazení.

Pokud nasazujete agenta datového konektoru pro komunikaci s Microsoft Sentinelem přes SNC, ujistěte se, že jste dokončili konfiguraci systému tak, aby používal SNC pro zabezpečená připojení.

Ujistěte se, že máte v pracovním prostoru Microsoft Sentinel nainstalované řešení SAP BEZ agenta Microsoft Sentinelu.

Ujistěte se, že je váš systém SAP plně připravený pro nasazení.

Ujistěte se, že je řadič domény nakonfigurovaný podle popisu v části Instalace řešení z centra obsahu.

Podívejte se na ukázku

Podívejte se na jedno z následujících video ukázek procesu nasazení popsaného v tomto článku.

Podrobné informace o možnostech portálu:

Obsahuje další podrobnosti o používání služby Azure KeyVault. Žádný zvuk, ukázka pouze s titulky:

Vytvoření virtuálního počítače a konfigurace přístupu k vašim přihlašovacím údajům

Doporučujeme vytvořit vyhrazený virtuální počítač pro kontejner agenta datového konektoru, abyste zajistili optimální výkon a vyhnuli se potenciálním konfliktům. Další informace najdete v tématu Požadavky na systém pro kontejner agenta datového konektoru.

Doporučujeme ukládat tajné kódy SAP a ověřování do trezoru klíčů Azure. Způsob přístupu k trezoru klíčů závisí na tom, kde je váš virtuální počítač nasazený:

| Metoda nasazení | Metoda přístupu |

|---|---|

| Kontejner na virtuálním počítači Azure | Pro přístup ke službě Azure Key Vault doporučujeme použít spravovanou identitu přiřazenou systémem Azure. Pokud spravovanou identitu přiřazenou systémem nejde použít, může se kontejner také ověřit ve službě Azure Key Vault pomocí instančního objektu zaregistrované aplikace Microsoft Entra NEBO jako poslední možnost konfiguračního souboru. |

| Kontejner na místním virtuálním počítači nebo virtuálním počítači v cloudovém prostředí třetí strany | Ověřte se ve službě Azure Key Vault pomocí instančního objektu zaregistrovaného v aplikaci Microsoft Entra. |

Pokud nemůžete použít zaregistrovanou aplikaci nebo instanční objekt, použijte ke správě přihlašovacích údajů konfigurační soubor, i když tato metoda není upřednostňovaná. Další informace najdete v tématu Nasazení datového konektoru pomocí konfiguračního souboru.

Další informace naleznete v tématu:

- Ověřování ve službě Azure Key Vault

- Co jsou spravované identity pro prostředky Azure?

- Přehled objektů aplikace a instančního objektu v Microsoft Entra ID

Váš virtuální počítač obvykle vytváří váš tým infrastruktury . Konfigurace přístupu k přihlašovacím údajům a správa trezorů klíčů obvykle provádí váš bezpečnostní tým.

Vytvoření spravované identity pomocí virtuálního počítače Azure

Spuštěním následujícího příkazu vytvořte virtuální počítač v Azure a nahraďte skutečné názvy z vašeho prostředí následujícím příkazem:

<placeholders>az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Další informace najdete v tématu Rychlý start: Vytvoření virtuálního počítače s Linuxem pomocí Azure CLI.

Důležité

Po vytvoření virtuálního počítače nezapomeňte použít všechny požadavky na zabezpečení a postupy posílení zabezpečení, které platí pro vaši organizaci.

Tento příkaz vytvoří prostředek virtuálního počítače a vytvoří výstup, který vypadá takto:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Zkopírujte identifikátor GUID systemAssignedIdentity, protože se použije v následujících krocích. Toto je vaše spravovaná identita.

Vytvořte trezor klíčů.

Tento postup popisuje, jak vytvořit trezor klíčů pro ukládání informací o konfiguraci agenta, včetně tajných kódů ověřování SAP. Pokud používáte existující trezor klíčů, přeskočte přímo ke kroku 2.

Vytvoření trezoru klíčů:

Spusťte následující příkazy a nahraďte skutečné názvy

<placeholder>hodnot.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Zkopírujte název trezoru klíčů a název jeho skupiny prostředků. Budete je potřebovat, když přiřadíte přístupová oprávnění trezoru klíčů a v dalších krocích spustíte skript nasazení.

Přiřazení přístupových oprávnění trezoru klíčů

V trezoru klíčů přiřaďte roli Čtenář tajných kódů služby Azure Key Vault k identitě, kterou jste vytvořili a zkopírovali dříve.

Ve stejném trezoru klíčů přiřaďte uživateli, který konfiguruje agenta datového konektoru, následující role Azure:

- Přispěvatel služby Key Vault pro nasazení agenta

- Key Vault Secrets Officer pro přidání nových systémů

Nasazení agenta datového konektoru z portálu (Preview)

Teď, když jste vytvořili virtuální počítač a key Vault, je dalším krokem vytvoření nového agenta a připojení k některému ze systémů SAP. I když můžete na jednom počítači spustit více agentů datového konektoru, doporučujeme začít jenom s jedním, monitorovat výkon a pak pomalu zvýšit počet konektorů.

Tento postup popisuje, jak vytvořit nového agenta a připojit ho k systému SAP pomocí portálů Azure nebo Defender. Doporučujeme, aby váš bezpečnostní tým provedl tento postup s pomocí týmu SAP BASIS .

Nasazení agenta datového konektoru z portálu se podporuje na webu Azure Portal i na portálu Defender, pokud jste pracovní prostor nasadili na sjednocenou platformu operací zabezpečení.

I když je nasazení podporováno také z příkazového řádku, doporučujeme použít portál pro typická nasazení. Agenti datového konektoru nasazení pomocí příkazového řádku je možné spravovat pouze přes příkazový řádek, a ne přes portál. Další informace najdete v tématu Nasazení agenta datového konektoru SAP z příkazového řádku.

Důležité

Nasazení kontejneru a vytváření připojení k systémům SAP z portálu je aktuálně ve verzi PREVIEW. Dodatkové podmínky Azure Preview zahrnují další právní podmínky, které se vztahují na funkce Azure, které jsou v beta verzi, preview nebo které ještě nejsou vydány v obecné dostupnosti.

Požadavky:

K nasazení agenta datového konektoru přes portál potřebujete:

- Ověřování prostřednictvím spravované identity nebo registrované aplikace

- Přihlašovací údaje uložené ve službě Azure Key Vault

Pokud tyto požadavky nemáte, nasaďte agenta datového konektoru SAP z příkazového řádku .

K nasazení agenta datového konektoru potřebujete také oprávnění sudo nebo root na počítači agenta datového konektoru.

Pokud chcete ingestovat protokoly Netweaver/ABAP přes zabezpečené připojení pomocí SNC (Secure Network Communications), potřebujete:

- Cesta k binárnímu souboru a

libsapcrypto.soknihovněsapgenpse - Podrobnosti o klientském certifikátu

Další informace najdete v tématu Konfigurace systému pro použití SNC pro zabezpečená připojení.

- Cesta k binárnímu souboru a

Nasazení agenta datového konektoru:

Přihlaste se k nově vytvořenému virtuálnímu počítači, na který instalujete agenta, jako uživatel s oprávněními sudo.

Stáhněte a/nebo přeneste sadu SAP NetWeaver SDK do počítače.

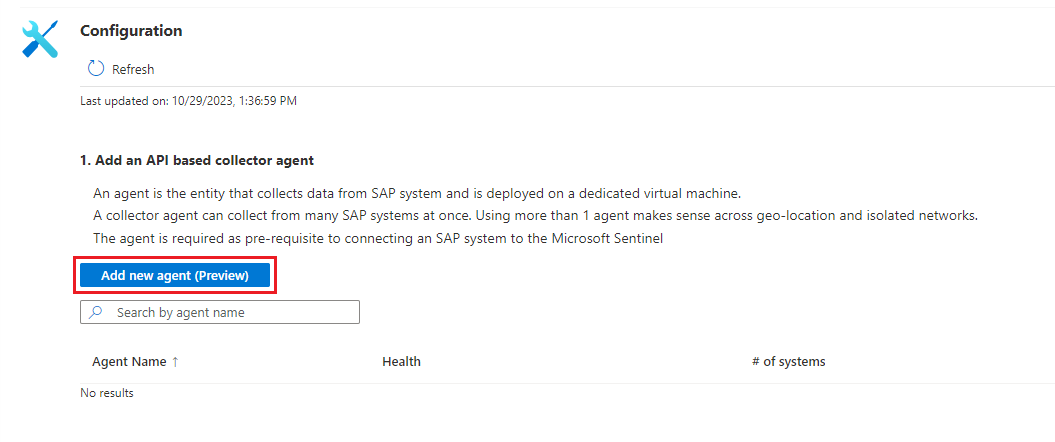

V Microsoft Sentinelu vyberte konektory konfiguračních> dat.

Na panelu hledání zadejte SAP. Ve výsledcích hledání vyberte Microsoft Sentinel pro SAP a pak otevřete stránku konektoru.

V oblasti Konfigurace vyberte Přidat nového agenta (Preview).

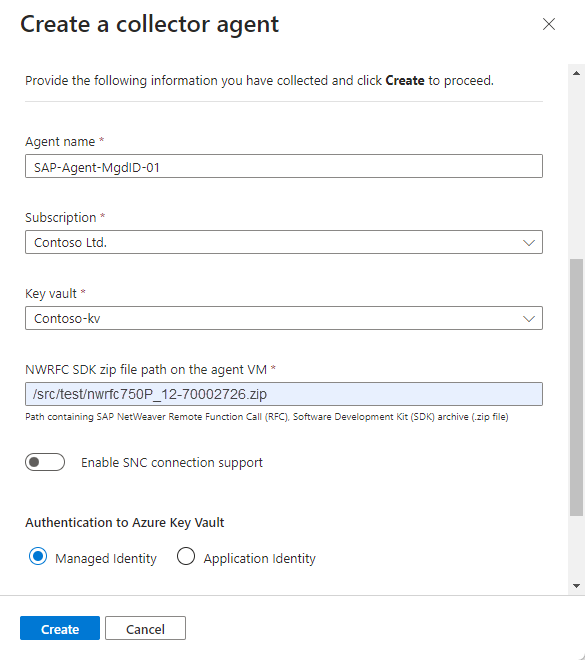

V podokně Vytvořit agenta kolektoru zadejte následující podrobnosti agenta:

Název Popis Název agenta Zadejte smysluplný název agenta pro vaši organizaci. Nedoporučujeme žádné konkrétní zásady vytváření názvů, s tím rozdílem, že název může obsahovat pouze následující typy znaků: - a-z

- A–Z

- 0–9

- _ (podtržítko)

- . (tečka)

- - (pomlčka)

Trezor klíčů předplatného / V příslušných rozevíracích sadě vyberte předplatné a trezor klíčů. Cesta k souboru ZIP sady NWRFC SDK na virtuálním počítači agenta Zadejte cestu do virtuálního počítače, který obsahuje archiv (.zip souboru) SADY SDK (REMOTE Function Call) SAP NetWeaver Remote Function Call (RFC).

Ujistěte se, že tato cesta obsahuje číslo verze sady SDK v následující syntaxi:<path>/NWRFC<version number>.zip. Například:/src/test/nwrfc750P_12-70002726.zip.Povolení podpory připojení SNC Vyberte možnost ingestovat protokoly NetWeaver/ABAP přes zabezpečené připojení pomocí SNC.

Pokud vyberete tuto možnost, zadejte cestu, která obsahuje binární soubor alibsapcrypto.soknihovnusapgenpse, v části Cesta k kryptografické knihovně SAP na virtuálním počítači agenta.

Pokud chcete použít připojení SNC, nezapomeňte v této fázi vybrat možnost Povolit podporu připojení SNC, protože se nemůžete vrátit a povolit připojení SNC po dokončení nasazení agenta. Pokud chcete toto nastavení později změnit, doporučujeme místo toho vytvořit nového agenta.Ověřování ve službě Azure Key Vault Pokud se chcete ověřit ve vašem trezoru klíčů pomocí spravované identity, ponechte vybranou výchozí možnost Spravované identity . Pokud se chcete ověřit v trezoru klíčů pomocí registrované aplikace, vyberte Identitu aplikace.

Musíte mít předem nastavenou spravovanou identitu nebo zaregistrovanou aplikaci. Další informace najdete v tématu Vytvoření virtuálního počítače a konfigurace přístupu k vašim přihlašovacím údajům.Příklad:

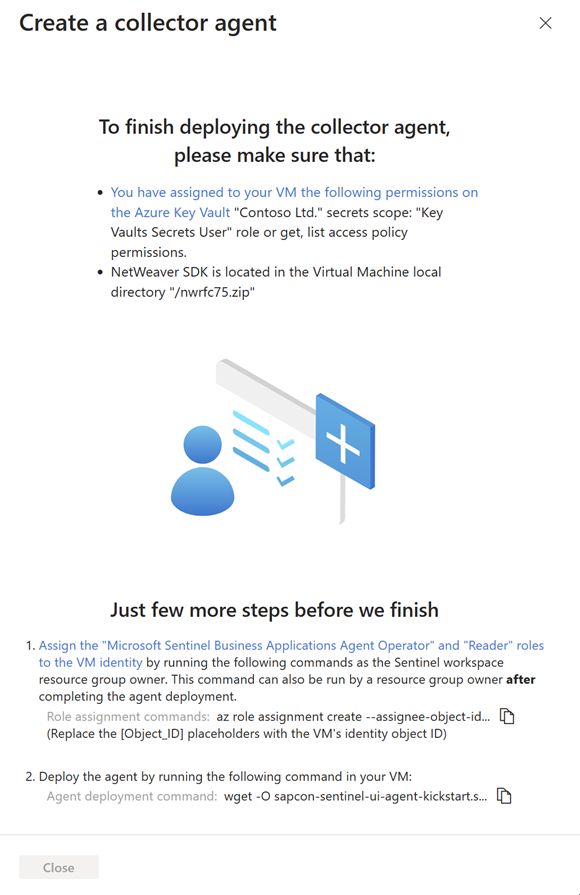

Před dokončením nasazení vyberte Vytvořit a zkontrolujte doporučení:

Nasazení agenta datového konektoru SAP vyžaduje, abyste identitě virtuálního počítače vašeho agenta udělili konkrétní oprávnění k pracovnímu prostoru Služby Microsoft Sentinel pomocí rolí operátora agenta obchodních aplikací a čtenáře microsoft Sentinelu.

Pokud chcete příkazy spustit v tomto kroku, musíte být vlastníkem skupiny prostředků v pracovním prostoru Microsoft Sentinelu. Pokud nejste vlastníkem skupiny prostředků ve vašem pracovním prostoru, můžete tento postup provést také po dokončení nasazení agenta.

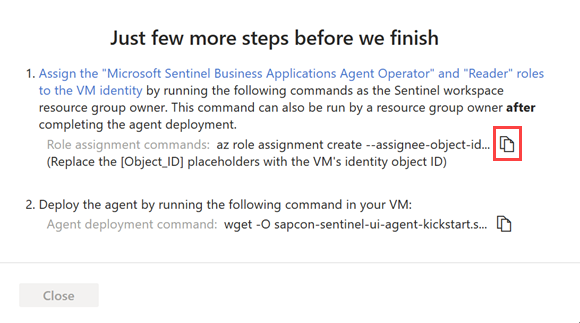

V části Jen několik dalších kroků před dokončením zkopírujte příkazy přiřazení role z kroku 1 a spusťte je na virtuálním počítači agenta a nahraďte

[Object_ID]zástupný symbol ID objektu identity virtuálního počítače. Příklad:

Vyhledání ID objektu identity virtuálního počítače v Azure:

U spravované identity je ID objektu uvedené na stránce Identita virtuálního počítače.

V případě instančního objektu přejděte do podnikové aplikace v Azure. Vyberte Všechny aplikace a pak vyberte virtuální počítač. ID objektu se zobrazí na stránce Přehled .

Tyto příkazy přiřazují roli operátora obchodních aplikací Microsoft Sentinelu a čtenáři Azure ke spravované identitě virtuálního počítače nebo k identitě aplikace, včetně pouze rozsahu dat zadaného agenta v pracovním prostoru.

Důležité

Přiřazení rolí operátora a čtenáře obchodních aplikací služby Microsoft Sentinel prostřednictvím rozhraní příkazového řádku přiřadí role pouze v rozsahu dat zadaného agenta v pracovním prostoru. Jedná se o nejbezpečnější a proto doporučenou možnost.

Pokud musíte role přiřadit prostřednictvím webu Azure Portal, doporučujeme přiřadit role v malém rozsahu, například jenom v pracovním prostoru Služby Microsoft Sentinel.

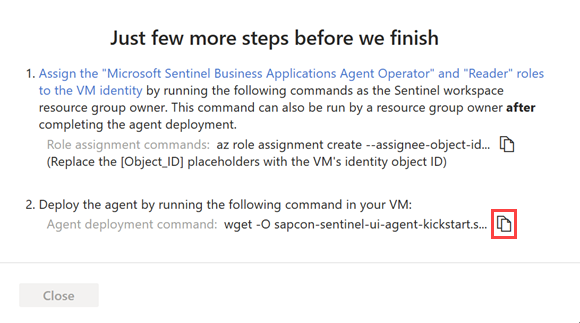

Vyberte Kopírovat

vedle příkazu Nasazení agenta v kroku 2. Příklad:

vedle příkazu Nasazení agenta v kroku 2. Příklad:

Zkopírujte příkazový řádek do samostatného umístění a pak vyberte Zavřít.

Relevantní informace o agentech se nasadí do služby Azure Key Vault a nový agent se zobrazí v tabulce v části Přidání agenta kolektoru založeného na rozhraní API.

V této fázi je stav agenta neúplná instalace. Postupujte podle pokynů". Po úspěšné instalaci agenta se stav změní na Agent v pořádku. Tato aktualizace může trvat až 10 minut. Příklad:

Poznámka:

V tabulce se zobrazí název agenta a stav jenom těch agentů, které nasadíte prostřednictvím webu Azure Portal. Agenti nasazení pomocí příkazového řádku se tady nezobrazují. Další informace najdete na kartě Příkazového řádku.

Na virtuálním počítači, na kterém chcete agenta nainstalovat, otevřete terminál a spusťte příkaz nasazení agenta, který jste zkopírovali v předchozím kroku. Tento krok vyžaduje oprávnění sudo nebo root na počítači agenta datového konektoru.

Skript aktualizuje komponenty operačního systému a nainstaluje Azure CLI, software Dockeru a další požadované nástroje, jako je jq, netcat a curl.

Podle potřeby zadejte do skriptu další parametry pro přizpůsobení nasazení kontejneru. Další informace o dostupných možnostech příkazového řádku najdete v referenčních informacích ke skriptu Kickstart.

Pokud potřebujete příkaz zkopírovat znovu, vyberte Zobrazit

napravo od sloupce Stav a zkopírujte příkaz vedle příkazu Nasazení agenta v pravém dolním rohu.

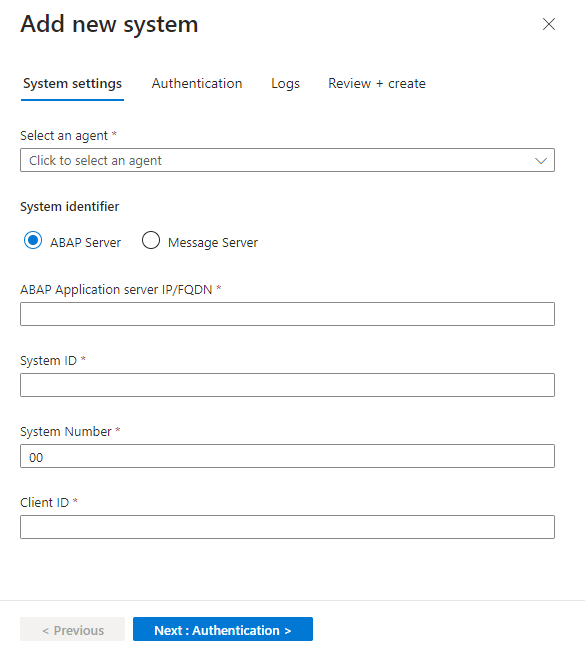

napravo od sloupce Stav a zkopírujte příkaz vedle příkazu Nasazení agenta v pravém dolním rohu.Na stránce datového konektoru aplikace SAP v řešení Microsoft Sentinel vyberte v oblasti Konfigurace možnost Přidat nový systém (Preview) a zadejte následující podrobnosti:

V části Vybrat agenta vyberte agenta, který jste vytvořili dříve.

V části Identifikátor systému vyberte typ serveru:

- ABAP Server

- Server zpráv pro použití serveru zpráv jako součást služby ABAP SAP Central Services (ASCS).

Pokračujte definováním souvisejících podrobností pro váš typ serveru:

- Pro server ABAP zadejte IP adresu/plně kvalifikovaný název domény aplikačního serveru ABAP, ID systému a číslo klienta.

- Pro server zpráv zadejte IP adresu nebo plně kvalifikovaný název domény serveru zpráv, číslo portu nebo název služby a přihlašovací skupinu.

Až budete hotovi, vyberte Další: Ověřování.

Příklad:

Na kartě Ověřování zadejte následující podrobnosti:

- Pro základní ověřování zadejte uživatele a heslo.

- Pokud jste při nastavování agenta vybrali připojení SNC, vyberte SNC a zadejte podrobnosti o certifikátu.

Až budete hotovi, vyberte Další: Protokoly.

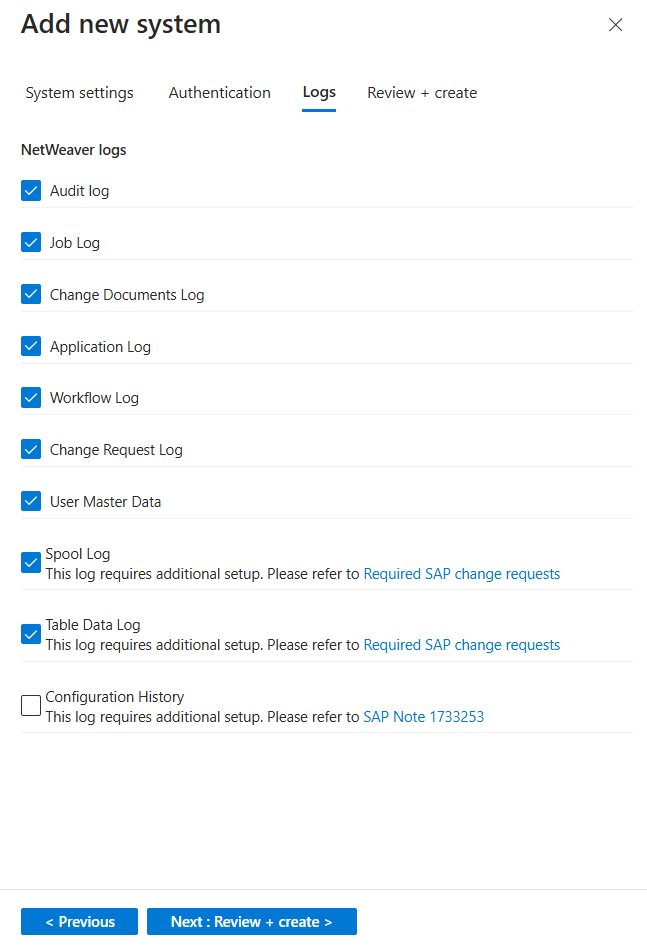

Na kartě Protokoly vyberte protokoly, které chcete ingestovat ze SAP, a pak vyberte Další: Zkontrolovat a vytvořit. Příklad:

(Volitelné) Pokud chcete dosáhnout optimálních výsledků při monitorování tabulky SAP PAHI, vyberte Historie konfigurace. Další informace naleznete v tématu Ověření, zda je tabulka PAHI aktualizována v pravidelných intervalech.

Zkontrolujte nastavení, která jste definovali. Vyberte Předchozí , pokud chcete upravit všechna nastavení, nebo vyberte Nasadit a nasaďte systém.

Konfigurace systému, kterou jste definovali, se nasadí do trezoru klíčů Azure, který jste definovali během nasazení. Teď můžete zobrazit podrobnosti o systému v tabulce v části Konfigurace systému SAP a přiřadit ho agentu kolektoru. Tato tabulka zobrazuje přidružený název agenta, ID systému SAP (SID) a stav systémů, které jste přidali přes portál nebo jinak.

V této fázi je stav systému čeká na vyřízení. Pokud se agent úspěšně aktualizuje, přetáhne konfiguraci ze služby Azure Key Vault a stav se změní na Stav v pořádku systému. Tato aktualizace může trvat až 10 minut.

Připojení datového konektoru bez agentů

V Microsoft Sentinelu přejděte na stránku Konektory konfiguračních> dat a vyhledejte SAP ABAP a S/4 prostřednictvím datového konektoru cloudu (Preview).

V oblasti Konfigurace v části Připojit integrační sadu SAP k Microsoft Sentinelu vyberte Přidat připojení.

V bočním podokně připojení bez agenta zadejte následující podrobnosti:

Pole Popis Název cíle RFC Název cíle RFC, převzatý z cíle BTP. ID klienta bez agenta SAP Hodnota clientid převzatá ze souboru JSON klíče služby Process Integration Runtime. Tajný klíč klienta bez agentů SAP Hodnota clientsecret převzatá ze souboru JSON klíče služby Process Integration Runtime. Adresa URL autorizačního serveru Hodnota tokenurlurl převzatá ze souboru JSON klíče služby Process Integration Runtime. Příklad: https://your-tenant.authentication.region.hana.ondemand.com/oauth/tokenKoncový bod integrační sady Hodnota adresy URL převzatá ze souboru JSON klíče služby Process Integration Runtime. Příklad: https://your-tenant.it-account-rt.cfapps.region.hana.ondemand.com

Kontrola připojení a stavu

Po nasazení datového konektoru SAP zkontrolujte stav a připojení agenta. Další informace najdete v tématu Monitorování stavu a role systémů SAP.

Další krok

Po nasazení konektoru pokračujte konfigurací řešení Microsoft Sentinel pro obsah aplikací SAP. Konkrétně konfigurace podrobností v seznamu ke zhlédnutí představuje zásadní krok při povolování detekcí a ochrany před hrozbami.