Referenční příručka k operacím zásad správného řízení Microsoft Entra ID

Tato část referenční příručky k operacím Microsoft Entra popisuje kontroly a akce, které byste měli provést k vyhodnocení a otestování přístupu uděleného neprivilegovanými a privilegovanými identitami, auditem a kontrolou změn prostředí.

Poznámka

Tato doporučení jsou aktuální k datu publikování, ale můžou se v průběhu času měnit. Organizace by měly průběžně vyhodnocovat své postupy zásad správného řízení, protože produkty a služby Microsoftu se v průběhu času vyvíjejí.

Klíčové provozní procesy

Přiřazení vlastníků k klíčovým úkolům

Správa MICROSOFT Entra ID vyžaduje průběžné provádění klíčových provozních úkolů a procesů, které nemusí být součástí projektu uvedení. Je stále důležité nastavit tyto úlohy tak, aby optimalizovaly vaše prostředí. Mezi klíčové úkoly a jejich doporučené vlastníky patří:

| Úkol | Vlastník |

|---|---|

| Archivace protokolů auditu Microsoft Entra v systému SIEM | Provozní tým InfoSec |

| Zjišťování aplikací, které se spravují mimo dodržování předpisů | Provozní tým IAM |

| Pravidelně kontrolovat přístup k aplikacím | Tým architektury InfoSec |

| Pravidelně kontrolujte přístup k externím identitám. | Tým architektury InfoSec |

| Pravidelně kontrolujte, kdo má privilegované role. | Tým architektury InfoSec |

| Definování bran zabezpečení pro aktivaci privilegovaných rolí | Tým architektury InfoSec |

| Pravidelně kontrolovat udělení souhlasu | Tým architektury InfoSec |

| Návrh katalogů a přístupových balíčků pro aplikace a prostředky založené na zaměstnancích v organizaci | Vlastníci aplikací |

| Definování zásad zabezpečení pro přiřazení uživatelů k přístup k balíčkům | Tým InfoSec + Vlastníci aplikací |

| Pokud zásady zahrnují schvalovací pracovní postupy, pravidelně kontrolujte schválení pracovních postupů. | Vlastníci aplikací |

| Kontrola výjimek v zásadách zabezpečení, jako jsou zásady podmíněného přístupu, pomocí kontrol přístupu | Provozní tým InfoSec |

Při kontrole seznamu možná budete muset buď přiřadit vlastníka k úkolům, u které chybí vlastník, nebo upravit vlastnictví úkolů s vlastníky, kteří nejsou v souladu s poskytnutými doporučeními.

Doporučené čtení vlastníka

Testování změn konfigurace

Existují změny, které při testování vyžadují zvláštní aspekty– od jednoduchých technik, jako je zavedení cílové podmnožina uživatelů pro nasazení změny v tenantovi paralelního testu. Pokud jste ještě implementovali testovací strategii, měli byste definovat testovací přístup na základě pokynů v tabulce:

| Scénář | Doporučení |

|---|---|

| Změna typu ověřování z federovaného na PHS/PTA nebo naopak | Použití fázovaného zavedení k otestování účinku změny typu ověřování. |

| Zavádění nových zásad podmíněného přístupu | Vytvořte novou zásadu podmíněného přístupu a přiřaďte testovací uživatele. |

| Připojení testovacího prostředí aplikace | Přidejte aplikaci do produkčního prostředí, skryjte ji z panelu MyApps a přiřaďte ji testovacím uživatelům během fáze kontroly kvality (QA). |

| Změna pravidel synchronizace | Proveďte změny v testovací službě Microsoft Entra Connect se stejnou konfigurací, která je aktuálně v produkčním prostředí, označovaná také jako pracovní režim, a analyzujte výsledky exportu. Pokud jste spokojení, přehození do produkčního prostředí, až bude připraveno. |

| Změna brandingu | Otestujte v samostatném testovacím tenantovi. |

| Uvedení nové funkce | Pokud tato funkce podporuje zavedení cílové sady uživatelů, identifikujte pilotní uživatele a sestavte. Samoobslužné resetování hesla a vícefaktorové ověřování může například cílit na konkrétní uživatele nebo skupiny. |

| Přechod na aplikaci z místního zprostředkovatele identity (IDP), například Ze služby Active Directory, na Microsoft Entra ID | Pokud aplikace podporuje více konfigurací zprostředkovatele identity, například Salesforce, nakonfigurujte a otestujte ID Microsoft Entra během okna změn (v případě, že aplikace zavádí stránku). Pokud aplikace nepodporuje více zprostředkovatele identity, naplánujte testování během okna řízení změn a výpadku programu. |

| Pravidla aktualizace pro dynamické skupiny členství | Vytvořte paralelní dynamickou skupinu s novým pravidlem. Porovnejte s počítaným výsledkem, například spusťte PowerShell se stejnou podmínkou. Pokud test projdete, prohodíte místa, kde byla použita stará skupina (pokud je to možné). |

| Migrace licencí na produkty | Přečtěte si informace o změně licence pro jednoho uživatele v licencované skupině v Microsoft Entra ID. |

| Změna pravidel služby AD FS, jako je autorizace, vystavování, vícefaktorové ověřování | Pomocí deklarace identity skupiny můžete cílit na podmnožinu uživatelů. |

| Změna prostředí ověřování služby AD FS nebo podobných změn v celé farmě | Vytvořte paralelní farmu se stejným názvem hostitele, implementujte změny konfigurace, otestujte z klientů pomocí souboru HOSTS, pravidel směrování NLB nebo podobného směrování. Pokud cílová platforma nepodporuje soubory HOSTS (například mobilní zařízení), změňte kontrolu. |

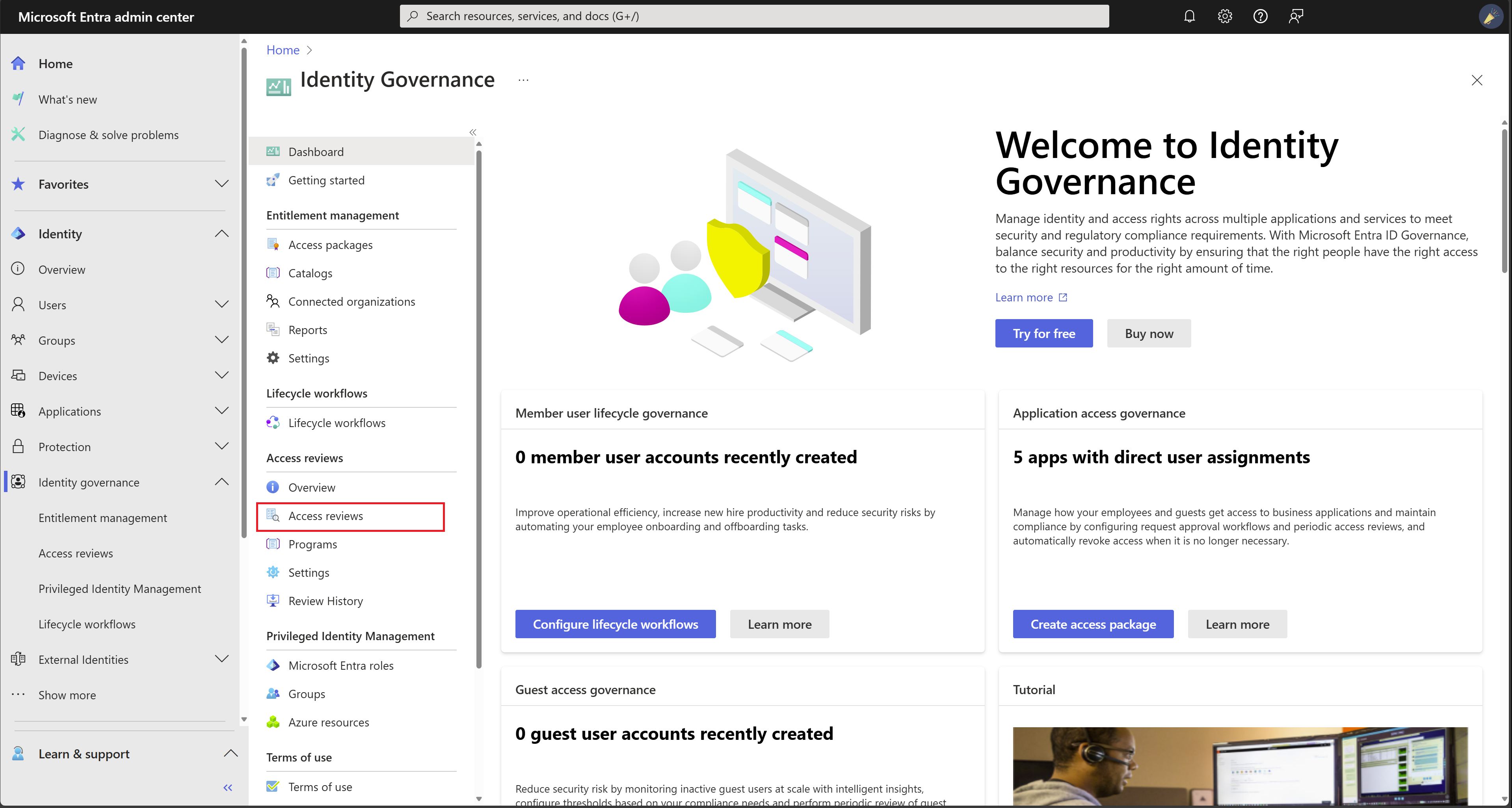

Kontroly přístupu

Kontroly přístupu k aplikacím

Uživatelé můžou v průběhu času shromažďovat přístup k prostředkům v různých týmech a pozicích. Je důležité, aby vlastníci prostředků pravidelně kontrolují přístup k aplikacím. Tento proces kontroly může zahrnovat odebrání oprávnění, která už nejsou potřebná v průběhu životního cyklu uživatelů. Kontroly přístupu Microsoft Entra umožňují organizacím efektivně spravovat členství ve skupinách, přístup k podnikovým aplikacím a přiřazení rolí. Vlastníci prostředků by měli pravidelně kontrolovat přístup uživatelů, abyste měli jistotu, že k přístupu budou mít dál přístup jenom ti správní uživatelé. V ideálním případě byste měli zvážit použití kontrol přístupu Microsoft Entra pro tento úkol.

Poznámka

Každý uživatel, který pracuje s recenzemi přístupu, musí mít placenou licenci Microsoft Entra ID P2.

Kontroly přístupu k externím identitám

Je nezbytné zachovat přístup k externím identitám omezeným pouze na prostředky, které jsou potřeba během potřebné doby. Vytvořte pravidelný automatizovaný proces kontroly přístupu pro všechny externí identity a přístup k aplikacím pomocí kontrol přístupu Microsoft Entra. Pokud už proces existuje místně, zvažte použití kontrol přístupu Microsoft Entra. Jakmile je aplikace vyřazena nebo už ji nepoužíváte, odeberte všechny externí identity, které měly přístup k aplikaci.

Poznámka

Každý uživatel, který pracuje s recenzemi přístupu, musí mít placenou licenci Microsoft Entra ID P2.

Privileged Account Management

Využití privilegovaného účtu

Hackeři často cílí na účty správců a další prvky privilegovaného přístupu, aby rychle získali přístup k citlivým datům a systémům. Vzhledem k tomu, že uživatelé s privilegovanými rolemi mají tendenci se hromadit v průběhu času, je důležité pravidelně kontrolovat a spravovat přístup správce a poskytovat privilegovaný přístup k microsoft Entra ID a prostředkům Azure za běhu.

Pokud ve vaší organizaci neexistuje žádný proces pro správu privilegovaných účtů nebo aktuálně máte správce, kteří ke správě služeb a prostředků používají jejich běžné uživatelské účty, měli byste okamžitě začít používat samostatné účty. Například jeden pro běžné každodenní aktivity a druhý pro privilegovaný přístup a nakonfigurovaný pomocí vícefaktorového ověřování. Ještě lepší, pokud má vaše organizace předplatné Microsoft Entra ID P2, měli byste okamžitě nasadit Microsoft Entra Privileged Identity Management (PIM). Ve stejném tokenu byste také měli tyto privilegované účty zkontrolovat a v případě potřeby přiřadit méně privilegované role .

Dalším aspektem správy privilegovaných účtů, který by se měl implementovat, je definování kontrol přístupu pro tyto účty, a to buď ručně, nebo automatizovat prostřednictvím PIM.

Doporučené čtení pro správu privilegovaných účtů

Účty pro nouzový přístup

Microsoft doporučuje, aby organizace měly dva účty pro nouzový přístup jen pro cloud trvale přiřazené roli globálního správce . Tyto účty jsou vysoce privilegované a nepřiřazují se konkrétním jednotlivcům. Účty jsou omezené na scénáře tísňového volání nebo prolomení skla, kdy se nedají použít normální účty nebo všichni ostatní správci jsou omylem uzamčeni. Tyto účty by se měly vytvořit podle doporučení k účtu pro nouzový přístup.

Privilegovaný přístup k portálu Azure EA

Portál Azure smlouva Enterprise (Azure EA) umožňuje vytvářet předplatná Azure pro hlavní smlouva Enterprise, což je výkonná role v rámci podniku. Vytvoření tohoto portálu je běžné spustit ještě před tím, než začnete používat ID Microsoft Entra. V tomto případě je nutné používat identity Microsoft Entra k uzamčení, odebrání osobních účtů z portálu, zajištění správného delegování a zmírnění rizika uzamčení.

Pokud je úroveň autorizace portálu EA aktuálně nastavená na smíšený režim, musíte odebrat všechny účty Microsoft ze všech privilegovaných přístupů na portálu EA a nakonfigurovat portál EA tak, aby používal pouze účty Microsoft Entra. Pokud nejsou nakonfigurované delegované role portálu EA, měli byste také vyhledat a implementovat delegované role pro oddělení a účty.

Doporučené čtení s privilegovaným přístupem

Správa nároků

Správa nároků (EM) umožňuje vlastníkům aplikací seskupit prostředky a přiřadit je konkrétním osobám v organizaci (interním i externím). EM umožňuje samoobslužnou registraci a delegování firemním vlastníkům a přitom zachovat zásady správného řízení pro udělení přístupu, nastavení doby trvání přístupu a povolení pracovních postupů schválení.

Poznámka

Microsoft Entra Entitlement Management vyžaduje licence Microsoft Entra ID P2.

Shrnutí

Zabezpečení zásad správného řízení identit má osm aspektů. Tento seznam vám pomůže identifikovat akce, které byste měli provést k vyhodnocení a otestování přístupu uděleného neprivilegovaným a privilegovaným identitám, auditování a řízení změn prostředí.

- Přiřaďte vlastníky k klíčovým úkolům.

- Implementujte testovací strategii.

- Pomocí kontrol přístupu Microsoft Entra můžete efektivně spravovat členství ve skupinách, přístup k podnikovým aplikacím a přiřazení rolí.

- Vytvořte pravidelný automatizovaný proces kontroly přístupu pro všechny typy externích identit a přístupu k aplikacím.

- Vytvořte proces kontroly přístupu, který pravidelně kontroluje a spravuje přístup správce a poskytuje privilegovaný přístup za běhu k prostředkům Microsoft Entra ID a Azure.

- Zřiďte účty tísňového volání, aby bylo možné spravovat ID Microsoft Entra pro neočekávané výpadky.

- Uzamkněte přístup k portálu Azure EA.

- Implementujte správu nároků, která poskytuje řízený přístup ke kolekci prostředků.

Další kroky

Začněte s provozními kontrolami a akcemi Microsoft Entra.