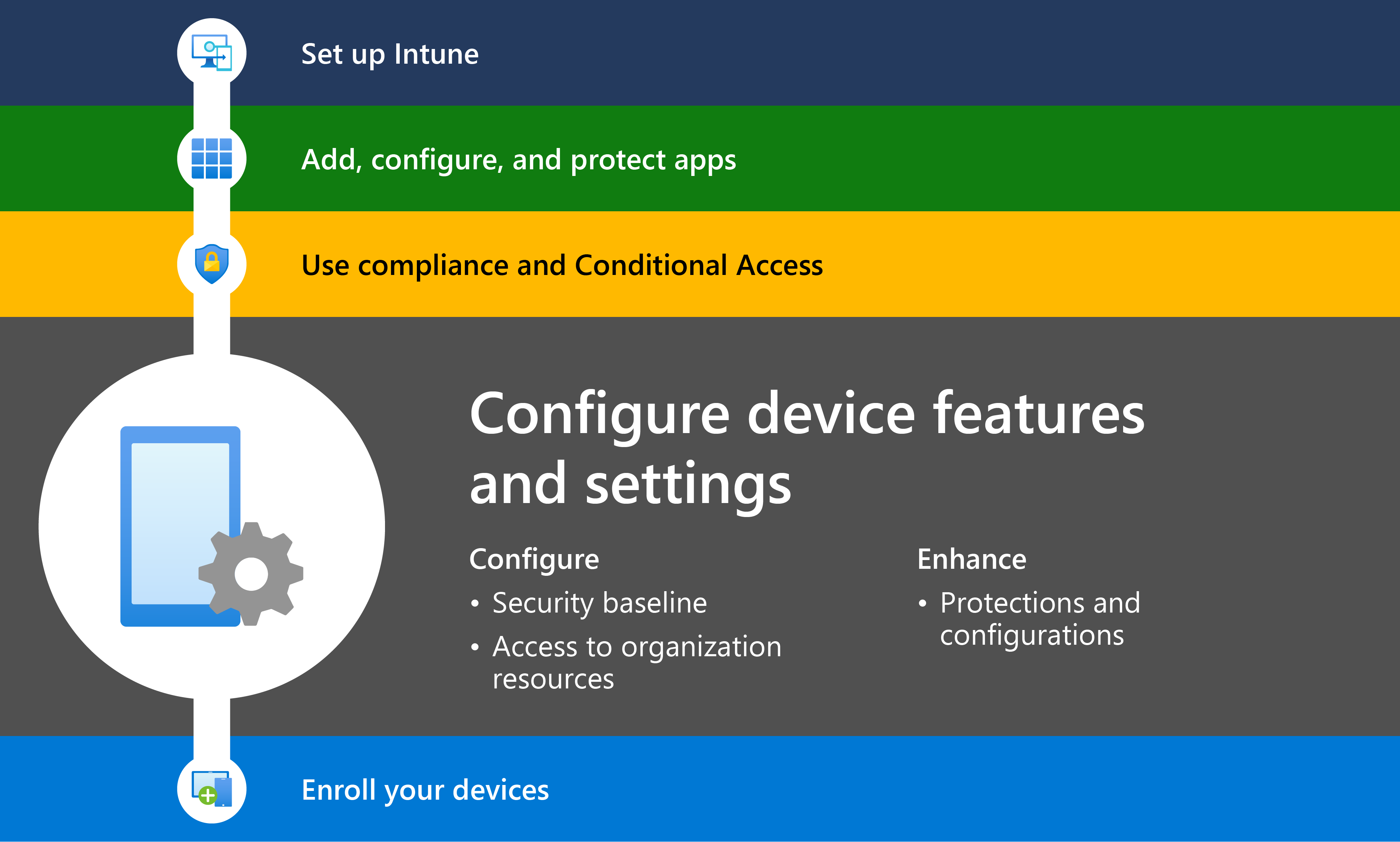

Krok 4 – Konfigurace funkcí a nastavení zařízení pro zabezpečení zařízení a přístup k prostředkům

Zatím jste nastavili předplatné Intune, vytvořili zásady ochrany aplikací a vytvořili zásady dodržování předpisů zařízením.

V tomto kroku jste připraveni nakonfigurovat minimální nebo základní sadu funkcí zabezpečení a zařízení, které musí mít všechna zařízení.

Tento článek se týká:

- Android

- iOS/iPadOS

- macOS

- Windows

Při vytváření profilů konfigurace zařízení jsou k dispozici různé úrovně a typy zásad. Tyto úrovně představují minimální doporučené zásady Microsoftu. Mějte na jistotu, že vaše prostředí a obchodní potřeby se můžou lišit.

Úroveň 1 – minimální konfigurace zařízení: Na této úrovni Microsoft doporučuje vytvořit zásady, které:

- Zaměřte se na zabezpečení zařízení, včetně instalace antivirového softwaru, vytvoření zásad silného hesla a pravidelné instalace aktualizací softwaru.

- Udělte uživatelům přístup k e-mailu organizace a řízený zabezpečený přístup k vaší síti, ať jsou kdekoli.

Úroveň 2 – vylepšená konfigurace zařízení: Na této úrovni microsoft doporučuje vytvořit zásady, které:

- Rozbalte zabezpečení zařízení, včetně konfigurace šifrování disku, povolení zabezpečeného spouštění a přidání dalších pravidel hesel.

- Pomocí předdefinovaných funkcí a šablon můžete nakonfigurovat další nastavení, která jsou pro vaši organizaci důležitá, včetně analýzy místních objektů zásad skupiny (GPO).

Úroveň 3 – vysoká konfigurace zařízení: Na této úrovni Microsoft doporučuje vytvořit zásady, které:

- Přejděte na ověřování bez hesla, včetně použití certifikátů, konfigurace jednotného přihlašování (SSO) k aplikacím, povolení vícefaktorového ověřování (MFA) a konfigurace tunelu Microsoft.

- Přidejte další vrstvy zabezpečení pomocí režimu společných kritérií Androidu nebo vytváření zásad DFCI pro zařízení s Windows.

- Pomocí integrovaných funkcí můžete nakonfigurovat zařízení v beznabídkovém režimu, vyhrazená zařízení, sdílená zařízení a další specializovaná zařízení.

- Nasaďte existující skripty prostředí.

Tento článek obsahuje seznam různých úrovní zásad konfigurace zařízení, které by organizace měly používat. Většina těchto zásad v tomto článku se zaměřuje na přístup k prostředkům organizace a zabezpečení.

Tyto funkce se konfigurují v profilech konfigurace zařízení v Centru pro správu Microsoft Intune. Až budou profily Intune připravené, můžete je přiřadit uživatelům a zařízením.

Úroveň 1 – Vytvoření standardních hodnot zabezpečení

Abyste zajistili zabezpečení dat a zařízení vaší organizace, vytvoříte různé zásady, které se zaměřují na zabezpečení. Měli byste vytvořit seznam funkcí zabezpečení, které musí mít všichni uživatelé nebo všechna zařízení. Tento seznam je vaším standardním plánem zabezpečení.

Ve standardních hodnotách Microsoft doporučuje minimálně následující zásady zabezpečení:

- Instalace antivirového softwaru a pravidelné vyhledávání malwaru

- Použití detekce a odezvy

- Zapnutí brány firewall

- Pravidelné instalace aktualizací softwaru

- Vytvoření zásad silného KÓDU PIN nebo hesla

Tato část obsahuje seznam služeb Intune a Microsoftu, které můžete použít k vytvoření těchto zásad zabezpečení.

Podrobnější seznam nastavení Windows a jejich doporučených hodnot najdete v článku Standardní hodnoty zabezpečení Windows.

Antivirová ochrana a kontrola

✅ Instalace antivirového softwaru a pravidelné vyhledávání malwaru

Všechna zařízení by měla mít nainstalovaný antivirový software a měla by být pravidelně kontrolována na přítomnost malwaru. Intune se integruje se službami ochrany před mobilními hrozbami (MTD) třetích stran, které poskytují kontrolu av a hrozeb. V systémech macOS a Windows jsou antivirová ochrana a kontrola integrované do Intune pomocí Microsoft Defenderu for Endpoint.

Možnosti zásad:

| Platforma | Typ zásady |

|---|---|

| Android Enterprise | – Partner ochrany před mobilními hrozbami – Microsoft Defender for Endpoint pro Android může vyhledat malware |

| iOS/iPadOS | Partner ochrany před mobilními hrozbami |

| macOS | Antivirový profil Intune Endpoint Security (Microsoft Defender for Endpoint) |

| Klient Windows | – Standardní hodnoty zabezpečení Intune (doporučeno) – Antivirový profil Intune Endpoint Security (Microsoft Defender for Endpoint) – Partner ochrany před mobilními hrozbami |

Další informace o těchto funkcích najdete tady:

- Android Enterprise:

- Integrace ochrany před mobilními hrozbamipro iOS/iPadOS

- Zásady antivirové ochrany promacOS

- Windows:

Detekce a reakce

✅ Detekce útoků a reakce na tyto hrozby

Když rychle detekujete hrozby, můžete minimalizovat dopad hrozby. Když tyto zásady zkombinujete s podmíněným přístupem, můžete uživatelům a zařízením zablokovat přístup k prostředkům organizace, pokud je zjištěna hrozba.

Možnosti zásad:

| Platforma | Typ zásady |

|---|---|

| Android Enterprise | – Partner ochrany před mobilními hrozbami – Microsoft Defender for Endpoint na Androidu |

| iOS/iPadOS | – Partner ochrany před mobilními hrozbami – Microsoft Defender for Endpoint v iOS/iPadOS |

| macOS | Není k dispozici |

| Klient Windows | – Standardní hodnoty zabezpečení Intune (doporučeno) – Profil detekce a odezvy koncového bodu Intune (Microsoft Defender for Endpoint) – Partner ochrany před mobilními hrozbami |

Další informace o těchto funkcích najdete tady:

- Android Enterprise:

- iOS/iPadOS:

- Windows:

Brána firewall

✅ Povolení brány firewall na všech zařízeních

Některé platformy mají integrovanou bránu firewall a na jiných je možné, že budete muset bránu firewall nainstalovat samostatně. Intune se integruje se službami ochrany před mobilními hrozbami (MTD) třetích stran, které můžou spravovat bránu firewall pro zařízení s Androidem a iOS/iPadOS. Pro macOS a Windows je zabezpečení brány firewall integrované v Intune pomocí Microsoft Defenderu for Endpoint.

Možnosti zásad:

| Platforma | Typ zásady |

|---|---|

| Android Enterprise | Partner ochrany před mobilními hrozbami |

| iOS/iPadOS | Partner ochrany před mobilními hrozbami |

| macOS | Profil brány firewall zabezpečení koncového bodu Intune (Microsoft Defender for Endpoint) |

| Klient Windows | - Standardní hodnoty zabezpečení Intune (doporučeno) – Profil brány firewall Intune Endpoint Security (Microsoft Defender for Endpoint) – Partner ochrany před mobilními hrozbami |

Další informace o těchto funkcích najdete tady:

- Integrace ochrany před mobilními hrozbamiv Androidu Enterprise

- Integrace ochrany před mobilními hrozbamipro iOS/iPadOS

- Zásady brány firewall promacOS

- Windows:

Zásady hesel

✅ Vytvoření zásad silného hesla nebo PIN kódu a blokování jednoduchých hesel

Pin kódy odemykají zařízení. Na zařízeních, která přistupují k datům organizace, včetně zařízení v osobním vlastnictví, byste k odemknutí zařízení měli vyžadovat silné PIN kódy a hesla a podporovat biometriku. Použití biometriky je součástí přístupu bez hesla, který se doporučuje.

Intune používá profily omezení zařízení k vytvoření a konfiguraci požadavků na heslo.

Možnosti zásad:

| Platforma | Typ zásady |

|---|---|

| Android Enterprise | Profil omezení zařízení Intune pro správu: - Heslo zařízení - Heslo pracovního profilu |

| Android Open-Source Project (AOSP) | Profil omezení zařízení Intune |

| iOS/iPadOS | Profil omezení zařízení Intune |

| macOS | Profil omezení zařízení Intune |

| Klient Windows | – Standardní hodnoty zabezpečení Intune (doporučeno) – Profil omezení zařízení Intune |

Seznam nastavení, která můžete konfigurovat, najdete tady:

- Profil omezení zařízení s Androidem Enterprise:

- Android AOSPProfil > omezení zařízení Heslo zařízení

- iOS/iPadOSProfil > omezení zařízení Heslo

- macOS – Profil > omezení zařízení – Heslo

- Windows:

Aktualizace softwaru

✅ Pravidelná instalace aktualizací softwaru

Všechna zařízení by se měla pravidelně aktualizovat a měly by se vytvořit zásady, aby se zajistilo, že se tyto aktualizace úspěšně nainstalují. Pro většinu platforem má Intune nastavení zásad, které se zaměřují na správu a instalaci aktualizací.

Možnosti zásad:

| Platforma | Typ zásady |

|---|---|

| Zařízení s AndroidEm Enterprise vlastněná organizací | Nastavení aktualizace systému pomocí profilu omezení zařízení Intune |

| Zařízení s Androidem Enterprise v osobním vlastnictví | Není k dispozici Může použít zásady dodržování předpisů k nastavení minimální úrovně oprav, minimální/maximální verze operačního systému atd. |

| iOS/iPadOS | Zásady aktualizace Intune |

| macOS | Zásady aktualizace Intune |

| Klient Windows | – Zásady aktualizací funkcí Intune – Zásady urychlených aktualizací v Intune |

Další informace o těchto funkcích nebo nastaveních, která můžete konfigurovat, najdete tady:

- Profil > omezení zařízenís Androidem Enterprise Aktualizace systému

- Zásady aktualizací softwaru pro iOS/iPadOS

- zásady aktualizace softwaru promacOS

- Windows:

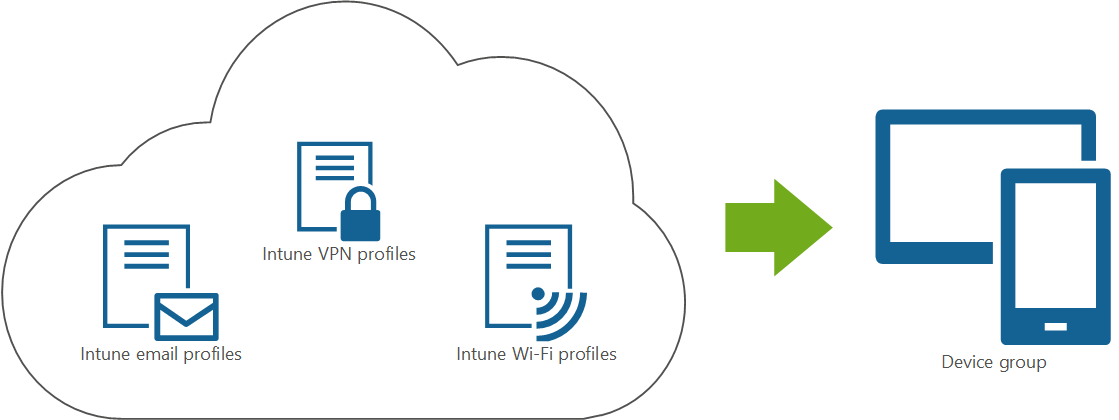

Úroveň 1 – Přístup k e-mailu organizace, připojení k síti VPN nebo Wi-Fi

Tato část se zaměřuje na přístup k prostředkům ve vaší organizaci. Mezi tyto prostředky patří:

- E-mail pro pracovní nebo školní účty

- Připojení VPN pro vzdálené připojení

- Wi-Fi připojení pro místní připojení

Mnoho organizací nasazuje e-mailové profily s předkonfigurovanými nastaveními do uživatelských zařízení.

✅ Automatické připojení k e-mailovým účtům uživatelů

Profil obsahuje nastavení konfigurace e-mailu, které se připojuje k vašemu e-mailovému serveru.

V závislosti na nastavení, která nakonfigurujete, může e-mailový profil také automaticky připojit uživatele k jejich individuálním nastavením e-mailového účtu.

✅ Použití e-mailových aplikací na podnikové úrovni

E-mailové profily v Intune používají běžné a oblíbené e-mailové aplikace, jako je Outlook. E-mailová aplikace se nasadí do uživatelských zařízení. Po nasazení aplikace nasadíte konfigurační profil e-mailového zařízení s nastavením, která nakonfigurují e-mailovou aplikaci.

Konfigurační profil e-mailového zařízení obsahuje nastavení, která se připojují k vašemu Exchangi.

✅ Přístup k pracovnímu nebo školnímu e-mailu

Vytvoření e-mailového profilu je běžnou minimální základní zásadou pro organizace s uživateli, kteří používají e-mail na svých zařízeních.

Intune má integrované nastavení e-mailu pro klientská zařízení s Androidem, iOS/iPadOS a Windows. Když uživatelé otevřou svou e-mailovou aplikaci, můžou se automaticky připojit, ověřit a synchronizovat e-mailové účty organizace na svých zařízeních.

✅ Nasadit kdykoli

Na nových zařízeních doporučujeme nasadit e-mailovou aplikaci během procesu registrace. Po dokončení registrace nasaďte zásady konfigurace e-mailového zařízení.

Pokud máte existující zařízení, nasaďte e-mailovou aplikaci kdykoli a nasaďte zásady konfigurace e-mailového zařízení.

Začínáme s e-mailovými profily

Jak začít:

Nasaďte e-mailovou aplikaci do svých zařízení. Některé pokyny najdete v článku Přidání nastavení e-mailu do zařízení pomocí Intune.

Vytvořte v Intune konfigurační profil e-mailového zařízení. V závislosti na e-mailové aplikaci, která vaše organizace používá, nemusí být konfigurační profil e-mailového zařízení potřeba.

Některé pokyny najdete v článku Přidání nastavení e-mailu do zařízení pomocí Intune.

V konfiguračním profilu e-mailového zařízení nakonfigurujte nastavení pro vaši platformu:

Zařízení s Androidem Enterprise v osobním vlastnictví s nastavením e-mailu s pracovním profilem

Zařízení s Androidem Enterprise vlastněná organizací nepoužívají e-mailové konfigurační profily zařízení.

Přiřaďte konfigurační profil e-mailového zařízení uživatelům nebo skupinám uživatelů.

Integrace VPN

Řada organizací nasazuje profily SÍTĚ VPN s předkonfigurovanými nastaveními do uživatelských zařízení. Síť VPN připojí vaše zařízení k interní síti organizace.

Pokud vaše organizace používá cloudové služby s moderním ověřováním a zabezpečenými identitami, pravděpodobně profil VPN nepotřebujete. Služby nativní pro cloud nevyžadují připojení VPN.

Pokud vaše aplikace nebo služby nejsou cloudové nebo nativní pro cloud, nasaďte profil SÍTĚ VPN pro připojení k interní síti organizace.

✅ Pracujte odkudkoli

Vytvoření profilu SÍTĚ VPN je běžná minimální základní zásada pro organizace se vzdálenými pracovními procesy a hybridními pracovními procesy.

Protože uživatelé pracují odkudkoli, můžou se pomocí profilu VPN bezpečně připojit k síti vaší organizace a získat přístup k prostředkům.

Intune má integrované nastavení sítě VPN pro klientská zařízení s Androidem, iOS/iPadOS, macOS a Windows. Na uživatelských zařízeních se vaše připojení VPN zobrazuje jako dostupné připojení. Uživatelé ji vyberou. A v závislosti na nastavení ve vašem profilu VPN se uživatelé můžou automaticky ověřovat a připojovat se k síti VPN na svých zařízeních.

✅ Použití aplikací VPN na podnikové úrovni

Profily VPN v Intune používají běžné podnikové aplikace VPN, jako je Check Point, Cisco, Microsoft Tunnel a další. Aplikace VPN se nasadí do uživatelských zařízení. Po nasazení aplikace nasadíte profil připojení VPN s nastavením, které nakonfiguruje aplikaci VPN.

Konfigurační profil zařízení VPN obsahuje nastavení, která se připojují k serveru VPN.

✅ Nasadit kdykoli

Na nových zařízeních doporučujeme nasadit aplikaci VPN během procesu registrace. Po dokončení registrace nasaďte zásady konfigurace zařízení VPN.

Pokud máte existující zařízení, nasaďte aplikaci VPN kdykoli a pak nasaďte zásady konfigurace zařízení VPN.

Začínáme s profily VPN

Jak začít:

Nasaďte do svých zařízení aplikaci VPN.

- Seznam podporovaných aplikací VPN najdete v tématu Podporované aplikace připojení VPN v Intune.

- Postup přidání aplikací do Intune najdete v tématu Přidání aplikací do Microsoft Intune.

V konfiguračním profilu zařízení VPN nakonfigurujte nastavení pro vaši platformu:

Přiřaďte konfigurační profil zařízení VPN uživatelům nebo skupinám uživatelů.

Wi-Fi

Mnoho organizací nasazuje Wi-Fi profily s předkonfigurovanými nastaveními do uživatelských zařízení. Pokud má vaše organizace jen vzdálené pracovníky, nemusíte nasazovat Wi-Fi profily připojení. Wi-Fi profily jsou volitelné a používají se k místnímu připojení.

✅ Bezdrátové připojení

Když uživatelé pracují z různých mobilních zařízení, můžou pomocí profilu Wi-Fi bezdrátově a bezpečně se připojovat k síti vaší organizace.

Profil obsahuje nastavení konfigurace Wi-Fi, která se automaticky připojují k síti nebo identifikátoru SSID (service set identifier). Uživatelé nemusí ručně konfigurovat nastavení Wi-Fi.

✅ Podpora mobilních zařízení v místním prostředí

Vytvoření profilu Wi-Fi je běžnou minimální základní zásadou pro organizace s mobilními zařízeními, které fungují místně.

Intune má integrované nastavení Wi-Fi pro klientská zařízení s Androidem, iOS/iPadOS, macOS a Windows. Na uživatelských zařízeních se vaše Wi-Fi připojení zobrazuje jako dostupné připojení. Uživatelé ji vyberou. V závislosti na nastavení v profilu Wi-Fi se uživatelé můžou automaticky ověřovat a připojovat se k Wi-Fi na svých zařízeních.

✅ Nasadit kdykoli

Na nových zařízeních doporučujeme nasadit zásady konfigurace Wi-Fi zařízení, když se zařízení zaregistrují do Intune.

Pokud máte existující zařízení, můžete kdykoli nasadit zásady konfigurace Wi-Fi zařízení.

Začínáme s profily Wi-Fi

Jak začít:

Nakonfigurujte nastavení pro vaši platformu:

Přiřaďte konfigurační profil zařízení Wi-Fi uživatelům nebo skupinám uživatelů.

Úroveň 2 – Rozšířená ochrana a konfigurace

Tato úroveň rozšiřuje to, co jste nakonfigurovali na úrovni 1, a zvyšuje zabezpečení vašich zařízení. V této části vytvoříte sadu zásad úrovně 2, která pro vaše zařízení nakonfiguruje další nastavení zabezpečení.

Microsoft doporučuje následující zásady zabezpečení úrovně 2:

Povolte na svých zařízeních šifrování disků, zabezpečené spouštění a ČIP TPM . Tyto funkce v kombinaci se zásadami silného PIN kódu nebo biometrickým odemykáním se doporučují na této úrovni.

Na zařízeních s Androidem může být šifrování disků a Samsung Knox integrované do operačního systému. Šifrování disku se může povolit automaticky , když nakonfigurujete nastavení zamykací obrazovky. V Intune můžete vytvořit zásadu omezení zařízení, která nakonfiguruje nastavení zamykací obrazovky.

Seznam nastavení hesla a zamykací obrazovky, které můžete nakonfigurovat, najdete v následujících článcích:

Vypršení platnosti hesel a regulace opakovaného použádání starých hesel Na úrovni 1 jste vytvořili zásadu silného KÓDU PIN nebo hesla. Pokud jste to ještě neudělali, nezapomeňte nakonfigurovat pin kódy & hesla tak, aby vypršela platnost, a nastavili některá pravidla pro opakované použití hesla.

Pomocí Intune můžete vytvořit zásadu omezení zařízení nebo zásadu katalogu nastavení , která tato nastavení konfiguruje. Další informace o nastavení hesla, které můžete nakonfigurovat, najdete v následujících článcích:

Na zařízeních s Androidem můžete pomocí zásad omezení zařízení nastavit pravidla hesel:

Intune obsahuje stovky nastavení, která můžou spravovat funkce a nastavení zařízení, jako je zakázání integrované kamery, ovládání oznámení, povolení Bluetooth, blokování her a další.

K zobrazení a konfiguraci nastavení můžete použít předdefinované šablony nebo katalog nastavení .

Šablony omezení zařízení mají mnoho integrovaných nastavení, která můžou řídit různé části zařízení, včetně zabezpečení, hardwaru, sdílení dat a dalších.

Tyto šablony můžete použít na následujících platformách:

- Android

- iOS/iPadOS

- macOS

- Windows

Pomocí katalogu Nastavení můžete zobrazit a nakonfigurovat všechna dostupná nastavení. Katalog nastavení můžete použít na následujících platformách:

- iOS/iPadOS

- macOS

- Windows

Použijte předdefinované šablony pro správu, podobně jako konfigurace šablon ADMX místně. Šablony ADMX můžete použít na následující platformě:

- Windows

Pokud používáte místní objekty zásad skupiny a chcete zjistit, jestli jsou stejná nastavení dostupná i v Intune, použijte analýzu zásad skupiny. Tato funkce analyzuje vaše objekty zásad skupiny a v závislosti na analýze je může importovat do zásad katalogu nastavení Intune.

Další informace najdete v tématu Analýza místních objektů zásad skupiny a jejich importu v Intune.

Úroveň 3 – Vysoká ochrana a konfigurace

Tato úroveň rozšiřuje to, co jste nakonfigurovali v úrovních 1 a 2. Přidává další funkce zabezpečení používané v organizacích na podnikové úrovni.

Rozšiřte ověřování bez hesla na další služby používané vašimi pracovníky. Na úrovni 1 jste povolili biometriku, aby se uživatelé mohli ke svým zařízením přihlašovat pomocí otisku prstu nebo rozpoznávání obličeje. Na této úrovni rozbalte bez hesla do dalších částí organizace.

K ověřování e-mailu, sítě VPN a Wi-Fi připojení použijte certifikáty. Certifikáty se nasazují uživatelům a zařízením a uživatelé je pak používají k získání přístupu k prostředkům ve vaší organizaci prostřednictvím e-mailu, sítě VPN a Wi-Fi připojení.

Další informace o používání certifikátů v Intune najdete tady:

Nakonfigurujte jednotné přihlašování (SSO) pro plynulejší prostředí, když uživatelé otevřou obchodní aplikace, jako jsou aplikace Microsoft 365. Uživatelé se přihlásí jednou a pak se automaticky přihlásí ke všem aplikacím, které podporují konfiguraci jednotného přihlašování.

Další informace o používání jednotného přihlašování v Intune a Id Microsoft Entra najdete tady:

Použijte vícefaktorové ověřování (MFA). Když přejdete na bez hesla, vícefaktorové ověřování přidá další vrstvu zabezpečení a pomůže chránit vaši organizaci před útoky phishing. MFA můžete používat s ověřovacími aplikacemi, jako je Microsoft Authenticator, nebo s telefonním hovorem nebo textovou zprávou. MFA můžete použít také při registraci zařízení v Intune.

Vícefaktorové ověřování je funkce Microsoft Entra ID a dá se používat s účty Microsoft Entra. Další informace najdete v článku:

Nastavte Microsoft Tunnel pro zařízení s Androidem a iOS/iPadOS. Microsoft Tunnel pomocí Linuxu umožňuje těmto zařízením přístup k místním prostředkům pomocí moderního ověřování a podmíněného přístupu.

Microsoft Tunnel používá Intune, Microsoft Entra ID a Active Directory Federation Services (AD FS). Další informace najdete v tématu Microsoft Tunnel for Microsoft Intune.

Kromě Tunelu Microsoft pro zařízení zaregistrovaná v Intune můžete pomocí tunelu Microsoft Tunnel for Mobile Application Management (Tunel pro MAM) rozšířit možnosti tunelu na zařízení s Androidem a iOS/iPadem, která nejsou zaregistrovaná v Intune. Tunel pro MAM je k dispozici jako doplněk Intune, který vyžaduje další licenci.

Další informace najdete v tématu Použití funkcí doplňků sady Intune.

Ke správě a zálohování integrovaného účtu místního správce na zařízeních s Windows použijte zásadu LAPS (Local Administrator Password Solution). Vzhledem k tomu, že účet místního správce nejde odstranit a má úplná oprávnění k zařízení, je správa integrovaného účtu správce Windows důležitým krokem při zabezpečení vaší organizace. Zásady Intune pro Windows LAPS používají možnosti, které jsou k dispozici pro zařízení s Windows s verzí 21h2 nebo novější.

Další informace najdete v tématu Podpora Intune pro Windows LAPS.

Pomocí správy oprávnění koncového bodu (EPM) v Microsoft Intune snižte prostor pro útoky na vaše zařízení s Windows. EPM umožňuje uživatelům, kteří běží jako standardní uživatelé (bez oprávnění správce), ale zůstávají produktivní, protože určuje, kdy tito uživatelé můžou spouštět aplikace v kontextu se zvýšenými oprávněními.

Pravidla zvýšení oprávnění EPM můžou být založená na hodnotě hash souborů, pravidlech certifikátů a dalších. Pravidla, která nakonfigurujete, pomáhají zajistit, aby se se zvýšenými oprávněními mohly běžet jenom očekávané a důvěryhodné aplikace, které povolíte. Pravidla můžou:

- Spravujte podřízené procesy, které aplikace vytváří.

- Žádosti uživatelů o podporu pro zvýšení úrovně spravovaného procesu

- Povolte automatické zvýšení oprávnění souborů, které stačí spustit bez přerušení uživatele.

Správa oprávnění koncového bodu je dostupná jako doplněk Intune, který vyžaduje další licenci. Další informace najdete v tématu Použití funkcí doplňků sady Intune.

Na zařízeních s Androidem, která používají vysoce citlivé organizace, jako jsou státní instituce, používejte režim společných kritérií Androidu.

Další informace o této funkci najdete v režimu Běžná kritéria androidu.

Vytvořte zásady, které platí pro vrstvu firmwaru Windows. Tyto zásady můžou zabránit malwaru v komunikaci s procesy operačního systému Windows.

Další informace o této funkci najdete v tématu Použití profilů DFCI (Device Firmware Configuration Interface) na zařízeních s Windows.

Konfigurace veřejného terminálu, sdílených zařízení a dalších specializovaných zařízení:

Android Enterprise:

Registrace správce zařízení s Androidem

Používání a správa zařízení Zebra s rozšířeními Zebra Mobility

Nastavení zařízení pro spuštění jako veřejný terminál

Důležité

31. prosince 2024 končí podpora správy správců zařízení s Androidem na zařízeních s přístupem k Google Mobile Services (GMS). Po tomto datu nebude registrace zařízení, technická podpora, opravy chyb a opravy zabezpečení k dispozici. Pokud aktuálně používáte správu správce zařízení, doporučujeme před ukončením podpory přepnout na jinou možnost správy Androidu v Intune. Další informace najdete v tématu Ukončení podpory správce zařízení s Androidem na zařízeních GMS.

Nasazení skriptů prostředí:

Postupujte podle minimálních doporučených zásad směrného plánu.

- Nastavení Microsoft Intune

- Přidání, konfigurace a ochrana aplikací

- Plánování zásad dodržování předpisů

- 🡺 Konfigurace funkcí zařízení (tady jste)

- Zápis zařízení