Přehled připojení k síti Microsoftu 365

Tento článek se týká Microsoft 365 Enterprise i Office 365 Enterprise.

Microsoft 365 je distribuovaný cloud SaaS (software jako služba), který poskytuje scénáře produktivity a spolupráce prostřednictvím různorodé sady mikroslužeb a aplikací. Klientské komponenty Microsoftu 365, jako je Outlook, Word a PowerPoint, běží na uživatelských počítačích a připojují se k dalším komponentám Microsoftu 365, které běží v datacentrech Microsoftu. Nejvýznamnějším faktorem, který určuje kvalitu prostředí koncového uživatele Microsoftu 365, je spolehlivost sítě a nízká latence mezi klienty Microsoftu 365 a front doory služeb Microsoft 365.

V tomto článku se dozvíte o cílech sítí Microsoftu 365 a o tom, proč sítě Microsoft 365 vyžadují jiný přístup k optimalizaci než obecný internetový provoz.

Cíle sítí Microsoftu 365

Konečným cílem sítí Microsoftu 365 je optimalizovat prostředí koncových uživatelů tím, že mezi klienty a nejbližšími koncovými body Microsoftu 365 povolíte nejméně omezující přístup. Kvalita prostředí koncového uživatele přímo souvisí s výkonem a odezvou aplikace, kterou uživatel používá. Microsoft Teams například spoléhá na nízkou latenci, takže uživatelské telefonní hovory, konference a spolupráce na sdílené obrazovce jsou bezproblémové, a Outlook spoléhá na skvělé síťové připojení pro funkce okamžitého vyhledávání, které používají funkce indexování na straně serveru a AI.

Primárním cílem návrhu sítě by mělo být minimalizace latence zkrácením doby odezvy (RTT) z klientských počítačů do sítě Microsoft Global Network, což je páteřní veřejná síť Microsoftu, která propojuje všechna datacentra Microsoftu s nízkou latencí a vysoce dostupnými vstupními body cloudových aplikací po celém světě. Další informace o globální síti Microsoftu najdete v tématu Jak Microsoft vytváří svou rychlou a spolehlivou globální síť.

Optimalizace výkonu sítě Microsoft 365 nemusí být složitá. Nejlepšího možného výkonu dosáhnete pomocí několika klíčových principů:

- Identifikace síťového provozu Microsoftu 365

- Povolit odchozí přenos dat z místní větve síťového provozu Microsoftu 365 na internet z každého umístění, kde se uživatelé připojují k Microsoftu 365

- Povolit provozu Microsoftu 365 obcházet proxy servery a zařízení pro kontrolu paketů

Další informace o principech síťového připojení Microsoftu 365 najdete v tématu Principy síťového připojení Microsoftu 365.

Tradiční síťové architektury a SaaS

Principy tradiční síťové architektury pro úlohy klienta/serveru vycházejí z předpokladu, že provoz mezi klienty a koncovými body nebude přesahovat mimo hraniční síť společnosti. V mnoha podnikových sítích také všechna odchozí internetová připojení procházejí podnikovou sítí a odchozí přenosy z centrálního umístění.

V tradičních síťových architekturách je vyšší latence obecného internetového provozu nezbytným kompromisem pro zachování zabezpečení hraniční sítě a optimalizace výkonu internetového provozu obvykle zahrnuje upgrade nebo horizontální navýšení kapacity zařízení v bodech výchozího přenosu sítě. Tento přístup ale neřeší požadavky na optimální výkon sítě u služeb SaaS, jako je Microsoft 365.

Identifikace síťového provozu Microsoftu 365

Usnadňujeme identifikaci síťového provozu Microsoftu 365 a zjednodušujeme správu identifikace sítě.

- Nové kategorie síťových koncových bodů, které odlišují vysoce kritický síťový provoz od síťového provozu, na který nemají vliv latence internetu. V nejdůležitější kategorii Optimalizace je jen několik adres URL a podpůrných IP adres.

- Webové služby pro použití skriptů nebo přímou konfiguraci zařízení a správu změn identifikace sítě Microsoft 365. Změny jsou dostupné z webové služby, ve formátu RSS nebo v e-mailu pomocí šablony Microsoft Flow.

- Office 365 programu Network partner s partnery Microsoftu, kteří poskytují zařízení nebo služby, které se řídí principy síťového připojení Microsoftu 365 a mají jednoduchou konfiguraci.

Zabezpečení připojení Microsoft 365

Cílem tradičního zabezpečení sítě je posílit perimetr podnikové sítě proti vniknutí a zneužití. Většina podnikových sítí vynucuje zabezpečení sítě pro internetový provoz pomocí technologií, jako jsou proxy servery, brány firewall, přerušení a kontrola PROTOKOLU SSL, hloubková kontrola paketů a systémy ochrany před únikem informací. Tyto technologie poskytují důležité zmírnění rizik u obecných internetových požadavků, ale můžou výrazně snížit výkon, škálovatelnost a kvalitu prostředí koncového uživatele, pokud jsou použity na koncové body Microsoftu 365.

Microsoft 365 pomáhá vyhovět potřebám vaší organizace v oblasti zabezpečení obsahu a dodržování předpisů při používání dat pomocí integrovaných funkcí zabezpečení a zásad správného řízení navržených speciálně pro funkce a úlohy Microsoftu 365. Další informace o zabezpečení a dodržování předpisů v Microsoftu 365 najdete v tématu řešení Microsoft Defender pro Office 365 a Microsoft Purview pro rizika a dodržování předpisů. Další informace o doporučeních a pozici podpory společnosti Microsoft k pokročilým síťovým řešením, která provádějí pokročilé zpracování provozu Microsoft 365, najdete v tématu Použití síťových zařízení nebo řešení třetích stran pro Office 365 přenosy.

Proč se sítě Microsoftu 365 liší?

Microsoft 365 je navržený pro optimální výkon s využitím zabezpečení koncových bodů a šifrovaných síťových připojení, což snižuje potřebu vynucování zabezpečení hraniční sítě. Datacentra Microsoftu 365 se nacházejí po celém světě a služba je navržená tak, aby používala různé metody pro připojení klientů k nejlepším dostupným koncovým bodům služby. Vzhledem k tomu, že uživatelská data a jejich zpracování se distribuují mezi mnoho datových center Microsoftu, neexistuje jediný koncový bod sítě, ke kterému by se klientské počítače mohly připojit. Ve skutečnosti jsou data a služby ve vašem tenantovi Microsoft 365 dynamicky optimalizované službou Microsoft Global Network, aby se přizpůsobily geografickým umístěním, ze kterých k nim přistupují koncoví uživatelé.

Některé běžné problémy s výkonem se vytvářejí, když provoz Microsoftu 365 podléhá kontrole paketů a centralizované výchozí přenosy dat:

- Vysoká latence může způsobit nízký výkon streamů videa a zvuku a pomalou odezvu načítání dat, vyhledávání, spolupráce v reálném čase, informací o volném čase v kalendáři, obsahu v produktu a dalších služeb

- Odchozí připojení z centrálního umístění porazí možnosti dynamického směrování globální sítě Microsoft 365 a přidávají latenci a dobu odezvy

- Dešifrování síťového provozu zabezpečeného protokolem SSL v Microsoftu 365 a jeho opětovné šifrování může způsobit chyby protokolu a má riziko zabezpečení.

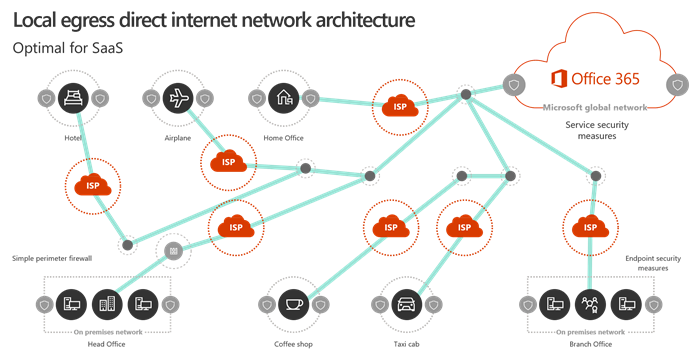

Zkrácení síťové cesty ke vstupním bodům Microsoftu 365 tím, že povolíte přenos dat klientům co nejblíže k jejich zeměpisné poloze, může zlepšit výkon připojení a prostředí koncových uživatelů v Microsoftu 365. Může také pomoct snížit dopad budoucích změn architektury sítě na výkon a spolehlivost Microsoftu 365. Optimálním modelem připojení je vždy poskytovat výchozí síťový přenos dat v umístění uživatele bez ohledu na to, jestli se jedná o podnikovou síť nebo vzdálená umístění, jako jsou domovy, hotely, kavárny a letiště. Obecný internetový provoz a podnikový síťový provoz založený na síti WAN by se směroval samostatně a nepoužíval by se model místního přímého výchozího přenosu dat. Tento model místního přímého výchozího přenosu dat je znázorněn v následujícím diagramu.

Architektura místního výchozího přenosu dat má pro síťový provoz Microsoftu 365 oproti tradičnímu modelu následující výhody:

- Poskytuje optimální výkon Microsoftu 365 optimalizací délky trasy. Připojení koncových uživatelů jsou dynamicky směrována do nejbližšího vstupního bodu Microsoftu 365 infrastrukturou služby Distributed Service Front Door v globální síti Microsoftu a provoz se pak interně směruje do datových koncových bodů a koncových bodů služeb přes vlákno s vysokou dostupností společnosti Microsoft s ultra nízkou latencí.

- Snižuje zatížení infrastruktury podnikové sítě tím, že povoluje místní výchozí přenos dat pro provoz Microsoftu 365, obchází proxy servery a zařízení pro kontrolu provozu.

- Zabezpečuje připojení na obou koncích použitím funkcí zabezpečení koncového bodu klienta a cloudového zabezpečení, aby nedocházelo k použití redundantních technologií zabezpečení sítě.

Poznámka

Infrastruktura služby Distributed Service Front Door je vysoce dostupná a škálovatelná síťová hrana globální sítě Microsoftu s geograficky distribuovanými umístěními. Ukončuje připojení koncových uživatelů a efektivně je směruje v rámci sítě Microsoft Global Network. Další informace o globální síti Microsoftu najdete v tématu Jak Microsoft vytváří svou rychlou a spolehlivou globální síť.

Další informace o principech síťového připojení Microsoftu 365 a jejich použití najdete v tématu Principy síťového připojení Microsoftu 365.

Závěr

Optimalizace výkonu sítě Microsoft 365 skutečně spočívá v odstranění zbytečných překážek. Když připojení Microsoft 365 považujete za důvěryhodný provoz, můžete zabránit tomu, aby se latence zavedla kontrolou paketů a soupeření o šířku pásma proxy serveru. Povolení místních připojení mezi klientskými počítači a koncovými body Office 365 umožňuje dynamicky směrovat provoz přes globální síť Microsoftu.

Příbuzná témata

Principy síťového připojení Microsoftu 365

Správa koncových bodů Office 365

Rozsahy adres IP a URL Office 365.

Webová služba adres URL a IP adres Office 365

Vyhodnocování síťového připojení Microsoftu 365

Plánování sítě a ladění výkonu pro Microsoft 365

Office 365 ladění výkonu pomocí standardních hodnot a historie výkonu

Plán řešení potíží s výkonem pro Office 365

Test připojení k Microsoftu 365

Jak Microsoft vytváří svou rychlou a spolehlivou globální síť