Reakce na incidenty na portálu Microsoft Defender

Incident na portálu Microsoft Defender je kolekce souvisejících výstrah a přidružených dat, která tvoří příběh útoku. Je to také soubor případu, který váš SOC může použít k prošetření útoku a správě, implementaci a zdokumentování reakce na něj.

Služby Microsoft Sentinel a Microsoft Defender vytvářejí výstrahy, když zjistí podezřelou nebo škodlivou událost nebo aktivitu. Jednotlivá upozornění poskytují cenné důkazy o dokončeného nebo probíhajícím útoku. Stále rozšířenější a sofistikovanější útoky však obvykle používají různé techniky a vektory proti různým typům entit prostředků, jako jsou zařízení, uživatelé a poštovní schránky. Výsledkem je několik výstrah z více zdrojů pro více entit aktiv v digitálních aktivech.

Vzhledem k tomu, že jednotlivá upozornění vyprávějí jenom část příběhu, a protože ruční seskupení jednotlivých výstrah za účelem získání přehledu o útoku může být náročné a časově náročné, sjednocená platforma operací zabezpečení automaticky identifikuje související výstrahy – ze služby Microsoft Sentinel i Microsoft Defender XDR – a agreguje je a jejich přidružené informace do incidentu.

Seskupením výstrah souvisejících do incidentu získáte komplexní přehled o útoku. Můžete například vidět:

- Kde útok začal.

- Jaká taktika byla použita.

- Jak daleko útok zašel do vašeho digitálního majetku.

- Rozsah útoku, například počet ovlivněných zařízení, uživatelů a poštovních schránek

- Všechna data spojená s útokem.

Jednotná platforma operací zabezpečení na portálu Microsoft Defender obsahuje metody pro automatizaci a pomoc při třídění, vyšetřování a řešení incidentů.

Microsoft Copilot v programu Defender využívá AI k podpoře analytiků se složitými a časově náročnými každodenními pracovními postupy, včetně komplexního vyšetřování incidentů a reakce na ně pomocí jasně popsaných scénářů útoku, podrobných pokynů k nápravě a souhrnných sestav aktivit incidentů, proaktivního vyhledávání KQL v přirozeném jazyce a odborné analýzy kódu – optimalizace efektivity SOC napříč daty Microsoft Sentinelu a XDR defenderu.

Tato funkce doplňuje další funkce založené na umělé inteligenci, které Microsoft Sentinel přináší na jednotnou platformu, a to v oblastech analýzy chování uživatelů a entit, detekce anomálií, detekce vícefázových hrozeb a dalších.

Automatizované přerušení útoku využívá vysoce důvěryhodné signály shromážděné z Microsoft Defender XDR a Microsoft Sentinelu k automatickému přerušení aktivních útoků rychlostí počítače, které hrozbu obsahují a omezují jejich dopad.

Pokud je tato možnost povolená, může Microsoft Defender XDR automaticky zkoumat a řešit výstrahy ze zdrojů Microsoft 365 a Entra ID prostřednictvím automatizace a umělé inteligence. K vyřešení útoku můžete také provést další nápravné kroky.

Pravidla automatizace služby Microsoft Sentinel můžou automatizovat třídění, přiřazování a správu incidentů bez ohledu na jejich zdroj. Můžou použít značky na incidenty na základě jejich obsahu, potlačit hlučné (falešně pozitivní) incidenty a zavřít vyřešené incidenty, které splňují příslušná kritéria, určit důvod a přidat komentáře.

Důležité

Microsoft Sentinel je teď obecně dostupný v rámci sjednocené platformy microsoftu pro operace zabezpečení na portálu Microsoft Defender. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Incidenty a výstrahy na portálu Microsoft Defender

Incidenty spravujete z vyšetřování & reakce > Incidenty & výstrahy > Incidenty na rychlém spuštění portálu Microsoft Defender. Tady je příklad:

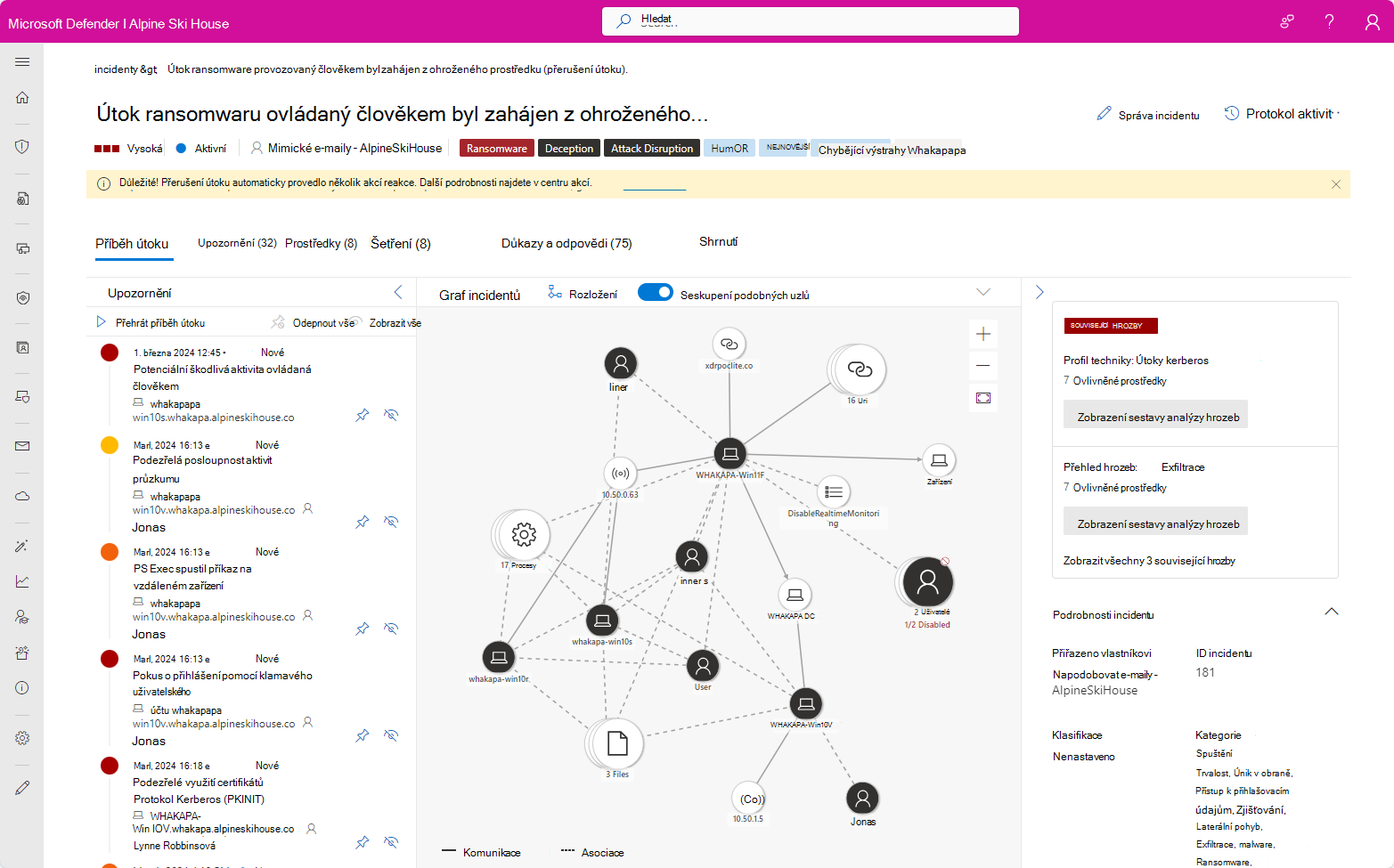

Když vyberete název incidentu, zobrazí se stránka incidentu, která začíná celým příběhem útoku incidentu, včetně:

Stránka upozornění v rámci incidentu: Rozsah výstrah souvisejících s incidentem a jejich informace na stejné kartě.

Graf: Vizuální znázornění útoku, které propojuje různé podezřelé entity, které jsou součástí útoku, s entitami prostředků, které tvoří cíle útoku, jako jsou uživatelé, zařízení, aplikace a poštovní schránky.

Podrobnosti o aktivu a dalších entitách můžete zobrazit přímo z grafu a pracovat s nimi pomocí možností odpovědi, jako je zakázání účtu, odstranění souboru nebo izolace zařízení.

Stránka incidentu se skládá z následujících karet:

Příběh útoku

Výše uvedená karta obsahuje časovou osu útoku, včetně všech výstrah, entit prostředků a nápravných akcí.

Upozornění

Všechny výstrahy související s incidentem, jejich zdroji a informacemi

Aktiva

Všechny prostředky (chráněné entity, jako jsou zařízení, uživatelé, poštovní schránky, aplikace a cloudové prostředky), které byly identifikovány jako součást incidentu nebo s ním souvisejí.

Vyšetřování

Všechna automatizovaná šetření aktivovaná výstrahami v incidentu, včetně stavu vyšetřování a jejich výsledků.

Evidence a reakce

Všechny podezřelé entity v výstrahách incidentu, které představují důkazy podporující příběh útoku. Tyto entity můžou zahrnovat IP adresy, soubory, procesy, adresy URL, klíče registru a hodnoty a další.

Souhrn

Rychlý přehled ovlivněných prostředků přidružených k výstrahám

Poznámka

Pokud se zobrazí stav upozornění typu Nepodporovaný , znamená to, že funkce automatizovaného vyšetřování nemůžou tuto výstrahu vyzvednout, aby spustily automatizované šetření. Tyto výstrahy ale můžete prozkoumat ručně.

Příklad pracovního postupu reakce na incidenty na portálu Microsoft Defender

Tady je příklad pracovního postupu pro reakci na incidenty v Microsoftu 365 pomocí portálu Microsoft Defender.

Průběžně identifikujte incidenty s nejvyšší prioritou pro analýzu a řešení ve frontě incidentů a připravte je k reakci. Toto je kombinace:

- Posouzení pro určení incidentů s nejvyšší prioritou prostřednictvím filtrování a řazení fronty incidentů

- Incidenty můžete spravovat tak, že upravíte jejich název, přiřadíte je analytikům a přidáte značky a komentáře.

Pomocí pravidel automatizace služby Microsoft Sentinel můžete automaticky určit prioritu a spravovat (a dokonce i reagovat) na některé incidenty při jejich vytváření. Tím zabráníte tomu, aby nejsnadnější incidenty zabíjely místo ve vaší frontě.

Pro vlastní pracovní postup reakce na incidenty zvažte tyto kroky:

| Etapa | Kroky |

|---|---|

| U každého incidentu zahajte šetření a analýzu útoku a výstrah. |

|

| Po analýze nebo během analýzy proveďte uzavření, abyste snížili jakýkoli další dopad útoku a vymýcení bezpečnostní hrozby. | Například, |

| Pokud je to možné, obnovte se z útoku obnovením prostředků tenanta do stavu, ve který byly před incidentem. | |

| Vyřešte incident a zdokumentujte svá zjištění. | Udělejte si čas na to, aby se po incidentu naučili: |

Pokud s analýzou zabezpečení teprve začínáte, přečtěte si úvod k reakci na první incident , kde najdete další informace a postup mezi ukázkovými incidenty.

Další informace o reakcích na incidenty napříč produkty Microsoftu najdete v tomto článku.

Integrace operací zabezpečení na portálu Microsoft Defender

Tady je příklad integrace procesů operací zabezpečení (SecOps) na portálu Microsoft Defender.

Mezi každodenní úkoly patří:

- Správa incidentů

- Kontrola akcí automatizovaného šetření a reakce (AIR) v Centru akcí

- Kontrola nejnovější analýzy hrozeb

- Reakce na incidenty

Měsíční úkoly můžou zahrnovat:

- Kontrola nastavení AIR

- Kontrola skóre zabezpečení a správy ohrožení zabezpečení v programu Microsoft Defender

- Vytváření sestav do vašeho řetězce správy zabezpečení IT

Čtvrtletní úkoly mohou zahrnovat zprávu a instruktážní výsledky zabezpečení pro hlavního pracovníka pro zabezpečení informací (CISO).

Roční úkoly můžou zahrnovat provedení závažného incidentu nebo porušení zabezpečení za účelem testování zaměstnanců, systémů a procesů.

Denní, měsíční, čtvrtletní a roční úkoly je možné použít k aktualizaci nebo upřesňování procesů, zásad a konfigurací zabezpečení.

Další podrobnosti najdete v tématu Integrace Microsoft DefenderU XDR do operací zabezpečení .

Prostředky SecOps napříč produkty Microsoftu

Další informace o nástroji SecOps v produktech Microsoftu najdete v těchto zdrojích informací:

Oznámení o incidentech e-mailem

Portál Microsoft Defender můžete nastavit tak, aby informoval zaměstnance e-mailem o nových incidentech nebo aktualizacích stávajících incidentů. Můžete se rozhodnout, že chcete dostávat oznámení na základě:

- Závažnost upozornění

- Zdroje upozornění

- Skupina zařízení

Informace o nastavení e-mailových oznámení pro incidenty najdete v tématu Získání e-mailových oznámení o incidentech.

Školení pro analytiky zabezpečení

V tomto výukovém modulu z Microsoft Learn se dozvíte, jak používat Microsoft Defender XDR ke správě incidentů a upozornění.

| Školení: | Vyšetřování incidentů pomocí Microsoft DefenderU XDR |

|---|---|

|

Microsoft Defender XDR sjednocuje data hrozeb z více služeb a pomocí umělé inteligence je kombinuje do incidentů a výstrah. Zjistěte, jak minimalizovat dobu mezi incidentem a jeho správou pro následnou reakci a řešení. 27 min - 6 jednotek |

Další kroky

Použijte uvedené kroky na základě vaší úrovně zkušeností nebo role v týmu zabezpečení.

Úroveň zkušeností

Podle této tabulky získáte úroveň zkušeností s analýzou zabezpečení a reakcí na incidenty.

| Úroveň | Kroky |

|---|---|

| Nový |

|

| Zkušený |

|

Role týmu zabezpečení

Postupujte podle této tabulky na základě role bezpečnostního týmu.

| Role | Kroky |

|---|---|

| Reakce na incidenty (vrstva 1) | Začněte s frontou incidentů na stránce Incidenty na portálu Microsoft Defender. Tady můžete:

|

| Bezpečnostní vyšetřovatel nebo analytik (vrstva 2) |

|

| Pokročilý analytik zabezpečení nebo lovec hrozeb (vrstva 3) |

|

| Manažer SOC | Podívejte se, jak integrovat Microsoft Defender XDR do služby Security Operations Center (SOC). |

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.