Welche Bedrohungen sucht ATA?

Gilt für: Advanced Threat Analytics, Version 1.9

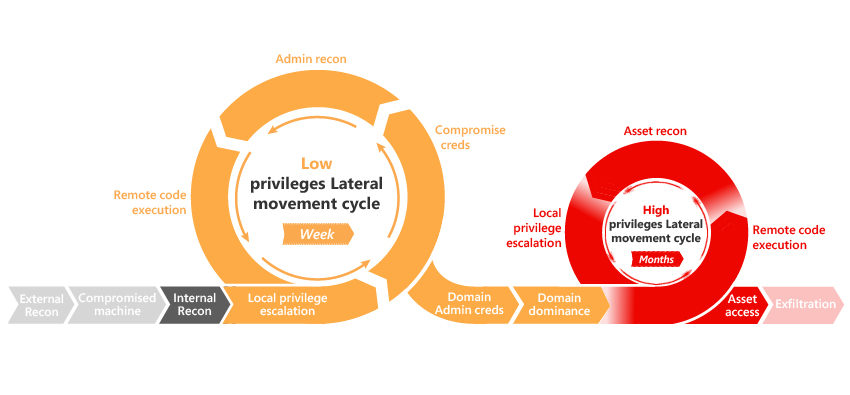

ATA bietet Erkennung für die folgenden verschiedenen Phasen eines erweiterten Angriffs: Aufklärung, Kompromittierung von Anmeldeinformationen, Lateralbewegung, Berechtigungseskalation, Domain Dominance und andere. Diese Erkennungen zielen darauf ab, erweiterte Angriffe und Insider-Bedrohungen zu erkennen, bevor sie Schaden an Ihrer Organisation verursachen. Die Erkennung jeder Phase führt zu mehreren verdächtigen Aktivitäten, die für die betreffende Phase relevant sind, wobei jede verdächtige Aktivität mit verschiedenen Arten möglicher Angriffe korreliert. Diese Phasen in der Kill-Chain, in denen ATA derzeit Erkennungen bereitstellt, werden in der folgenden Abbildung hervorgehoben:

Weitere Informationen finden Sie unter Arbeiten mit verdächtigen Aktivitäten und dem ATA-Leitfaden für verdächtige Aktivitäten.

Wie geht es weiter?

Weitere Informationen dazu, wie ATA in Ihr Netzwerk passt: ATA-Architektur

So beginnen Sie mit der Bereitstellung von ATA: Installieren von ATA