Aktivieren von benutzerdefinierten Domänen für Azure Active Directory B2C

Vorbereitung: Wählen Sie mithilfe des Selektors Richtlinientyp auswählen den Typ der einzurichtenden Richtlinie aus. Azure Active Directory B2C bietet zwei Methoden zum Definieren der Benutzerinteraktion mit Ihren Anwendungen: vordefinierte Benutzerflows oder vollständig konfigurierbare benutzerdefinierte Richtlinien. Die Schritte, die in diesem Artikel erforderlich sind, unterscheiden sich für jede Methode.

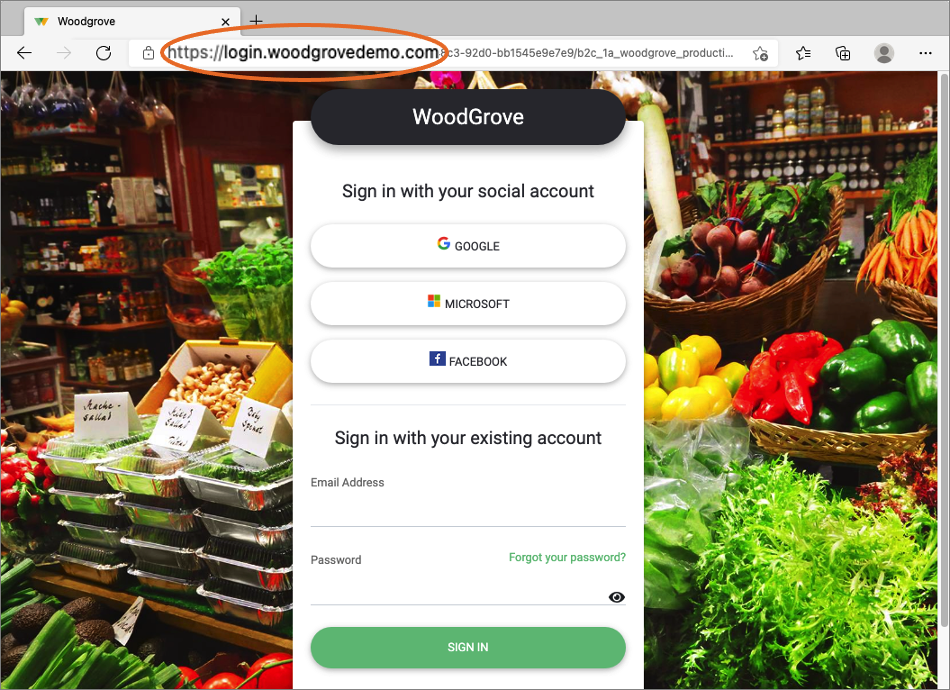

In diesem Artikel wird beschrieben, wie Sie benutzerdefinierte Domänen in Umleitungs-URLs für Azure Active Directory B2C (Azure AD B2C) aktivieren. Die Verwendung einer verifizierten benutzerdefinierten Domäne bietet beispielsweise die folgenden Vorteile:

Sie bietet ein nahtloses Benutzererlebnis. Aus der Perspektive der Benutzer*innen bleiben diese während des Anmeldevorgangs in Ihrer Domäne und werden nicht in die Azure AD B2C-Standarddomäne <Mandantenname>.b2clogin.com umgeleitet.

Indem Sie während der Anmeldung in derselben Domäne für Ihre Anwendung bleiben, verringern Sie die Auswirkungen der Blockierung von Drittanbietercookies.

Sie haben die Möglichkeit, die Anzahl von Objekten (Benutzerkonten und Anwendungen), die Sie in Ihrem Azure AD B2C-Mandanten erstellen können, von 1,25 Millionen (Standardwert) auf 5,25 Millionen zu erhöhen.

Übersicht über benutzerdefinierte Domänen

Sie können benutzerdefinierte Domänen für Azure AD B2C mithilfe von Azure Front Door aktivieren. Azure Front Door ist ein globaler Einstiegspunkt, der es ermöglicht, über das globale Microsoft-Edge-Netzwerk schnelle, sichere und umfassend skalierbare Webanwendungen zu erstellen. Sie können Azure AD B2C-Inhalte hinter Azure Front Door rendern und dann eine Option in Azure Front Door konfigurieren, um die Inhalte über eine benutzerdefinierte Domäne in der URL Ihrer Anwendung bereitzustellen.

Sehen Sie sich dieses Video an, um mehr über die benutzerdefinierte Azure AD B2C-Domäne zu erfahren.

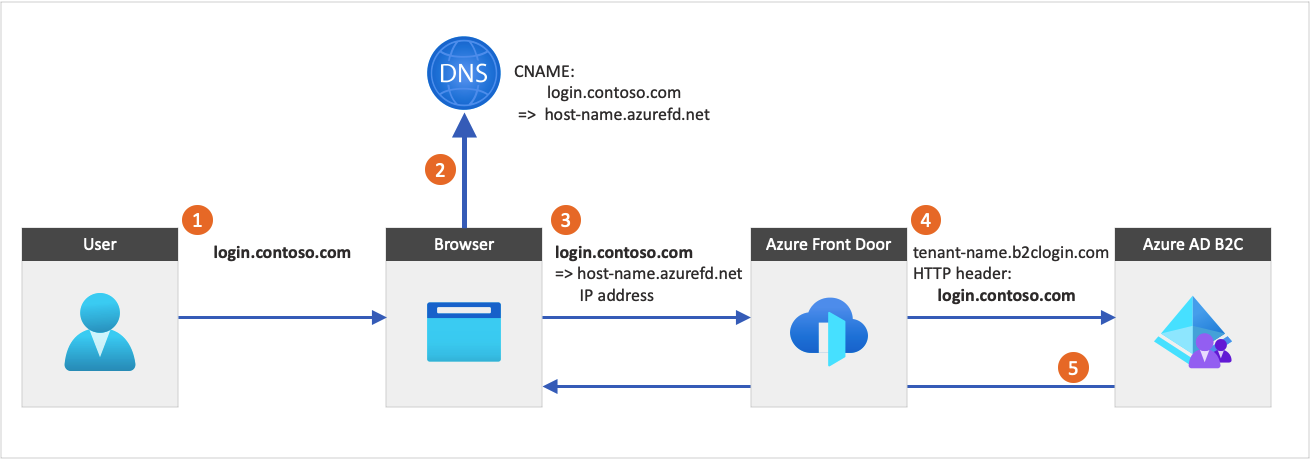

Die Integration in Azure Front Door wird in der Abbildung unten veranschaulicht:

- Ein Benutzer wählt die Anmeldeschaltfläche in einer Anwendung aus, über die er auf die Azure AD B2C-Anmeldeseite gelangt. Auf dieser Seite ist ein benutzerdefinierter Domänenname angegeben.

- Der benutzerdefinierte Domänenname wird im Webbrowser in die IP-Adresse von Azure Front Door aufgelöst. Bei der DNS-Auflösung zeigt ein kanonischer Namenseintrag (CNAME-Eintrag) mit einem benutzerdefinierten Domänennamen auf den standardmäßigen Front Door-Front-End-Host (z. B.

contoso-frontend.azurefd.net). - Der an die benutzerdefinierte Domäne (z. B.

login.contoso.com) gerichtete Datenverkehr wird an den angegebenen standardmäßigen Front Door-Front-End-Host (contoso-frontend.azurefd.net) weitergeleitet. - In Azure Front Door werden die Azure AD B2C-Inhalte über die Azure AD B2C-Standarddomäne

<tenant-name>.b2clogin.comaufgerufen. Die Anforderung an den Azure AD B2C-Endpunkt enthält den ursprünglichen benutzerdefinierten Domänennamen. - In Azure AD B2C wird durch Anzeigen der relevanten Inhalte und der ursprünglichen benutzerdefinierten Domäne auf die Anforderung geantwortet.

Wichtig

Die Verbindung zwischen dem Browser und Azure Front Door sollte immer über IPv4 und nicht über IPv6 erfolgen.

Bei der Verwendung von benutzerdefinierten Domänen ist Folgendes zu beachten:

- Sie können mehrere benutzerdefinierte Domänen einrichten. Informationen zur maximalen Anzahl unterstützter benutzerdefinierter Domänen finden Sie unter Dienst- und andere Einschränkungen für Microsoft Entra B2C und unter Einschränkungen für Azure-Abonnements und Dienste, Kontingente und Einschränkungen für Azure Front Door.

- Azure Front Door ist ein separater Azure-Dienst, sodass zusätzliche Gebühren anfallen. Weitere Informationen finden Sie unter Azure Front Door – Preise.

- Nachdem Sie benutzerdefinierte Domänen konfiguriert haben, können Benutzer weiterhin auf den Azure AD B2C-Standarddomänennamen <Mandantenname>.b2clogin.com zugreifen (es sei denn, Sie verwenden eine benutzerdefinierte Richtlinie und blockieren den Zugriff).

- Wenn Sie mehrere Anwendungen verwenden, migrieren Sie alle in die benutzerdefinierte Domäne, da die Azure AD B2C-Sitzung im Browser unter dem aktuell verwendeten Domänennamen gespeichert wird.

Voraussetzungen

- Erstellen Sie einen Benutzerflow, damit sich Benutzer bei Ihrer Anwendung registrieren und anmelden können.

- Registrieren Sie eine Webanwendung.

- Führen Sie die unter Erste Schritte mit benutzerdefinierten Richtlinien in Active Directory B2C beschriebenen Schritte aus.

- Registrieren Sie eine Webanwendung.

Schritt 1: Hinzufügen eines benutzerdefinierten Domänennamens zum Azure AD B2C-Mandanten

Jeder neue Azure AD B2C-Mandant verfügt über den anfänglichen Domänennamen „<domänenname>.onmicrosoft.com“. Der anfängliche Domänenname kann nicht geändert oder gelöscht werden, Sie können jedoch einen benutzerdefinierten Domänennamen hinzufügen.

Führen Sie die folgenden Schritte aus, um Ihrem Mandanten eine benutzerdefinierte Azure AD B2C-Domäne hinzuzufügen:

Fügen Sie Microsoft Entra ID Ihren benutzerdefinierten Domänennamen hinzu.

Wichtig

Melden Sie sich zum Ausführen dieser Schritte bei Ihrem Azure AD B2C-Mandanten an, und wählen Sie den Dienst Microsoft Entra ID aus.

Hinzufügen Ihrer DNS-Informationen in der Domänenregistrierungsstelle. Nachdem Sie Ihren benutzerdefinierten Domänennamen zu Microsoft Entra ID hinzugefügt haben, erstellen Sie einen DNS-

TXT- oder -MX-Eintrag für Ihre Domäne. Über die Erstellung dieses DNS-Eintrags wird der Besitz des Domänennamens bestätigt.Die folgenden Beispiele zeigen TXT-Einträge für login.contoso.com und account.contoso.com:

Name (Hostname) Typ Daten login TXT MS=ms12345678 account TXT MS=ms87654321 Der TXT-Eintrag muss der Unterdomäne oder dem Hostnamen der Domäne zugeordnet sein. Beispielsweise dem Teil login der Domäne contoso.com. Wenn der Hostname leer oder

@ist, kann Microsoft Entra ID die von Ihnen hinzugefügte benutzerdefinierte Domäne nicht überprüfen. In den folgenden Beispielen sind beide Einträge falsch konfiguriert.Name (Hostname) Typ Daten TXT MS=ms12345678 @ TXT MS=ms12345678 Tipp

Sie können Ihre benutzerdefinierte Domäne mit einem beliebigen öffentlich verfügbaren DNS-Dienst wie GoDaddy verwalten. Wenn Sie über keinen DNS-Server verfügen, können Sie eine Azure DNS-Zone oder App Service-Domänen verwenden.

Überprüfen des benutzerdefinierten Domänennamens. Überprüfen Sie alle Unterdomänen oder Hostnamen, die Sie verwenden möchten. Für die Anmeldung bei login.contoso.com und account.contoso.com müssen Sie beispielsweise beide Unterdomänen und nicht nur die Domäne der obersten Ebene (contoso.com) überprüfen.

Wichtig

Löschen Sie nach dem Überprüfen der Domäne den erstellten DNS-TXT-Eintrag.

Schritt 2: Erstellen einer neuen Azure Front Door-Instanz

Führen Sie die folgenden Schritte aus, um eine Azure Front Door-Instanz zu erstellen:

Melden Sie sich beim Azure-Portal an.

Um das Verzeichnis auszuwählen, das das Azure-Abonnement enthält, das Sie für Azure Front Door verwenden möchten, und nicht das Verzeichnis, das Ihren Azure AD B2C-Mandanten enthält, wählen Sie im oberen Menü das Symbol Einstellungen aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Führen Sie die Schritte in Front Door-Profil erstellen: Schnellerstellung aus, um eine Front Door-Instanz für Ihren Azure AD B2C-Mandanten mithilfe der folgenden Einstellungen zu erstellen:

Schlüssel Wert Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie eine vorhandene Ressourcengruppe aus, oder erstellen Sie eine neue. Name Geben Sie dem Profil einen Namen, z. B. b2cazurefrontdoor.Tarif Wählen Sie entweder die Standard- oder Premium-Ebene aus. Die Standard-Ebene ist für die Inhaltsbereitstellung optimiert. Die Premium-Ebene baut auf die Standard-Ebene auf und konzentriert sich auf die Sicherheit. Siehe Vergleich der Dienstebenen. Endpunktname Geben Sie einen global eindeutigen Namen für Ihren Endpunkt ein, z. B. b2cazurefrontdoor. Der Endpunkthostname wird automatisch generiert.Ursprungstyp Wählen Sie Customaus.Ursprungshostname Geben Sie <tenant-name>.b2clogin.comein. Ersetzen Sie<tenant-name>durch den Namen Ihres Azure AD B2C-Mandanten, z. B.contoso.b2clogin.com.Lassen Sie die Zwischenspeicherungs- und WAF-Richtlinie leer.

Nachdem die Azure Front Door-Ressource erstellt wurde, wählen Sie Übersicht aus und kopieren den Endpunkthostnamen. Der Wert sollte etwa wie folgt aussehen:

b2cazurefrontdoor-ab123e.z01.azurefd.net.Stellen Sie sicher, dass der Hostname und der Ursprungshostheader Ihres Ursprungs denselben Wert aufweisen:

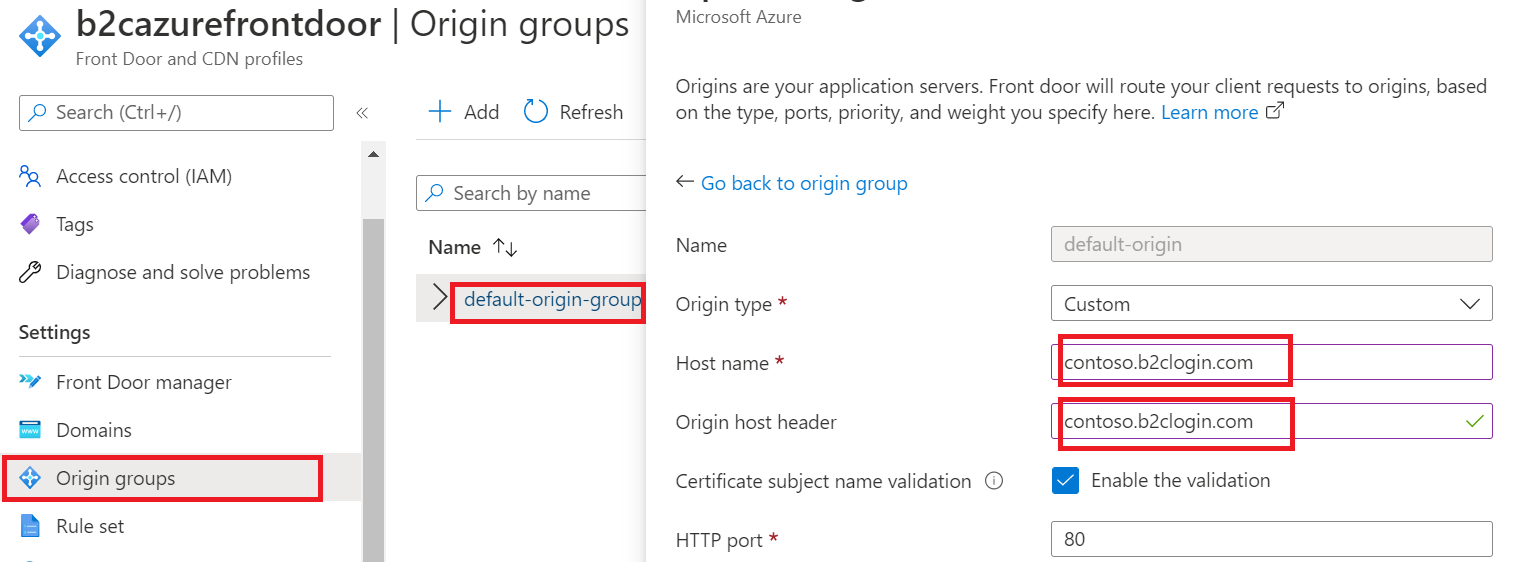

- Wählen Sie unter Einstellungen die Option Ursprungsgruppen aus.

- Wählen Sie Ihre Ursprungsgruppe aus der Liste aus, z. B. default-origin-group.

- Wählen Sie im rechten Bereich Ihren Ursprungshostnamen aus, z. B.

contoso.b2clogin.com. - Aktualisieren Sie im Bereich Ursprung aktualisieren den Hostnamen und den Ursprungshostheader auf denselben Wert.

Schritt 3: Einrichten der benutzerdefinierten Domäne in Azure Front Door

In diesem Schritt fügen Sie die benutzerdefinierte Domäne hinzu, die Sie in Schritt 1 für Azure Front Door registriert haben.

3.1. Erstellen eines CNAME-DNS-Eintrags

Um die benutzerdefinierte Domäne hinzuzufügen, erstellen einen kanonischen Namenseintrags (CNAME-Eintrag) bei Ihrem Domänenanbieter. Ein CNAME-Eintrag ist eine Art von DNS-Eintrag, mit dem ein Quelldomänenname einem Zieldomänennamen zugeordnet wird (Alias). Für Azure Front Door ist der Quelldomänenname Ihr benutzerdefinierter Domänenname und der Zieldomänenname der Name Ihres Front Door-Standardhosts, den Sie in Schritt 2: Erstellen einer neuen Azure Front Door-Instanz konfiguriert haben. Beispiel: b2cazurefrontdoor-ab123e.z01.azurefd.net.

Nachdem der von Ihnen erstellte CNAME-Eintrag von Front Door überprüft wurde, wird der für die benutzerdefinierte Quelldomäne (z. B. login.contoso.com) bestimmte Datenverkehr an den angegebenen Ziel-Front-End-Standardhost von Front Door Service weitergeleitet (z. B. contoso-frontend.azurefd.net). Weitere Informationen finden Sie unter Hinzufügen einer benutzerdefinierten Domäne zu Front Door.

Erstellen Sie wie folgt einen CNAME-Eintrag für Ihre benutzerdefinierten Domäne:

Melden Sie sich an der Website des Domänenanbieters für Ihre benutzerdefinierte Domäne an.

Suchen Sie die Seite für die Verwaltung von DNS-Einträgen mithilfe der Dokumentation des Anbieters, oder suchen Sie nach Bereichen der Website mit der Bezeichnung Domänennamen, DNS, oder Namensserververwaltung.

Erstellen Sie einen CNAME-Eintrag für Ihre benutzerdefinierte Domäne, und füllen Sie die Felder wie in der folgenden Tabelle gezeigt aus (Feldnamen können variieren):

`Source` type Destination <login.contoso.com>CNAME contoso-frontend.azurefd.netQuelle: Geben Sie den Namen Ihrer benutzerdefinierten Domäne ein (z. B. login.contoso.com).

Typ: Geben Sie CNAME ein.

Ziel: Geben Sie den in Schritt 2 erstellten Front Door-Front-End-Standardhost ein. Der Host muss im folgenden Format angegeben werden: <hostname> .azurefd.net. Beispiel:

contoso-frontend.azurefd.net.

Speichern Sie die Änderungen.

3.2. Zuordnen der benutzerdefinierten Domäne zu Ihrer Azure Front Door Service-Konfiguration

Suchen Sie auf der Startseite im Azure-Portal nach der Azure Front Door-Ressource

myb2cazurefrontdoor, und wählen Sie sie aus, um sie zu öffnen.Wählen Sie im Menü links unter Einstellungen die Option Domänen aus.

Wählen Sie Domäne hinzufügen aus.

Wählen Sie für DNS-Verwaltung die Option Alle anderen DNS-Dienste aus.

Geben Sie für Benutzerdefinierte Domäne Ihre benutzerdefinierte Domäne ein, z. B.

login.contoso.com.Behalten Sie für die anderen Werte die Standardwerte bei, und wählen Sie dann Hinzufügen aus. Ihre benutzerdefinierte Domäne wird der Liste hinzugefügt.

Wählen Sie unter Überprüfungsstatus der Domäne, die Sie gerade hinzugefügt haben, die Option Ausstehend aus. Ein Bereich mit einem TXT-Datensatz mit Informationen wird geöffnet.

Melden Sie sich an der Website des Domänenanbieters für Ihre benutzerdefinierte Domäne an.

Suchen Sie die Seite für die Verwaltung von DNS-Einträgen mithilfe der Dokumentation des Anbieters, oder suchen Sie nach Bereichen der Website mit der Bezeichnung Domänennamen, DNS, oder Namensserververwaltung.

Erstellen Sie einen neuen TXT-DNS-Eintrag, und füllen Sie die Felder wie unten dargestellt aus:

- Name:

_dnsauth.contoso.com, Sie müssen aber nur_dnsautheingeben. - Typ:

TXT - Wert: etwas wie

75abc123t48y2qrtsz2bvk.......

Nachdem Sie den TXT-DNS-Eintrag hinzugefügt haben, ändert sich der Überprüfungsstatus der Front Door-Ressource schließlich von Ausstehend in Genehmigt. Möglicherweise müssen Sie die Seite neu laden, damit die Änderung angezeigt wird.

- Name:

Navigieren Sie zurück zum Azure-Portal. Wählen Sie unter Endpunktzuordnung für die Domäne, die Sie gerade hinzugefügt haben, die Option Nicht zugeordnet aus.

Wählen Sie für Endpunkt auswählen den Hostnamenendpunkt in der Dropdownliste aus.

Wählen Sie für die Liste Routen auswählen die Standardroute und dann Zuordnen aus.

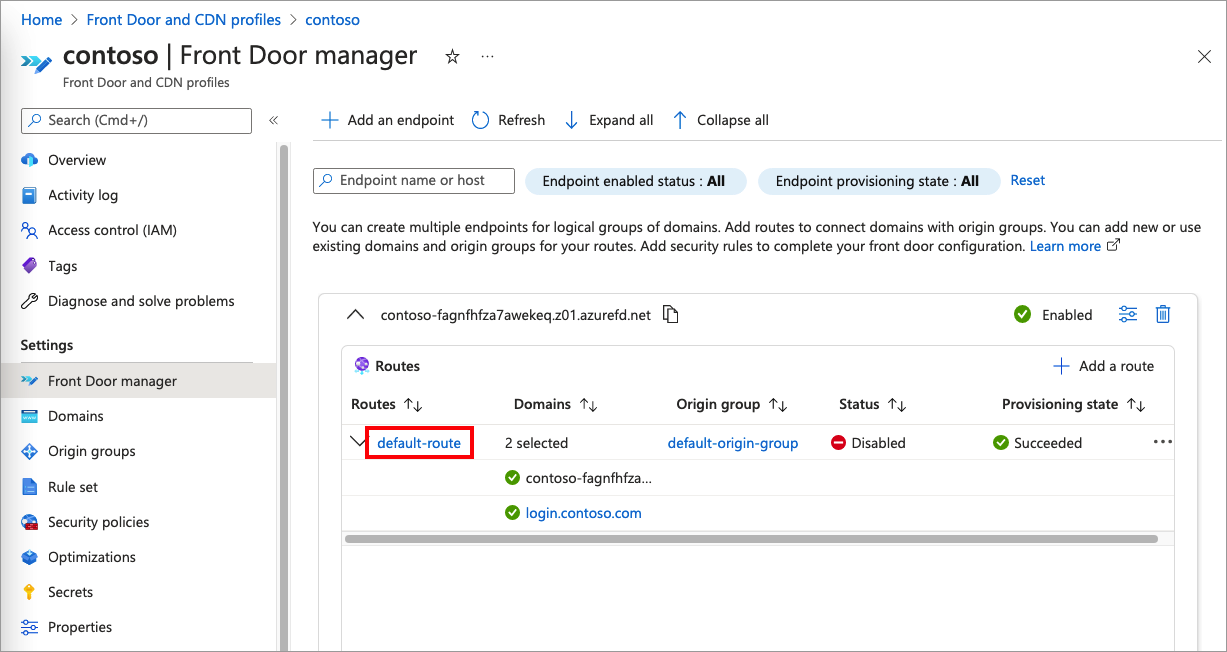

3.3. Aktivieren der Route

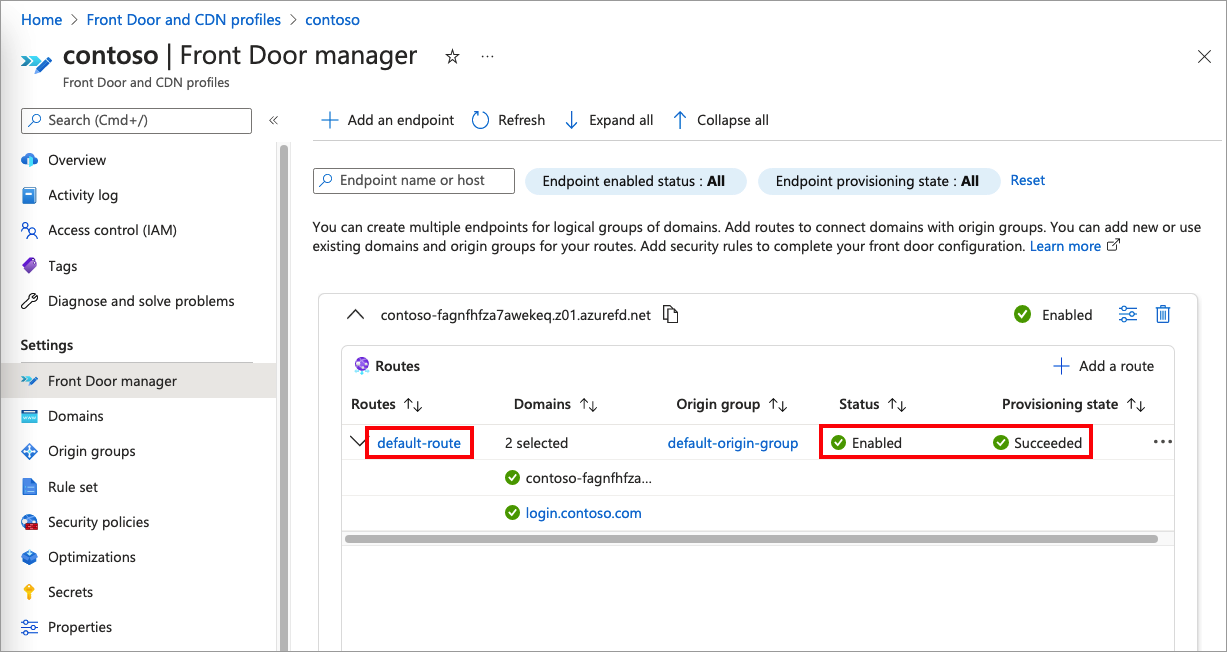

Die Standardroute leitet den Datenverkehr vom Client an Azure Front Door weiter. Anschließend verwendet Azure Front Door Ihre Konfiguration, um den Datenverkehr an Azure AD B2C zu senden. Führen Sie die folgenden Schritte aus, um die Standardroute zu aktivieren.

Wählen Sie Front Door-Manager aus.

Um eine Standardroute hinzuzufügen, erweitern Sie im Front Door-Manager zunächst einen Endpunkt in der Liste der Endpunkte. Wählen Sie dann die Standardroute aus.

Der folgende Screenshot zeigt die Auswahl der Standardroute.

Aktivieren Sie das Kontrollkästchen Route aktivieren.

Wählen Sie Aktualisieren aus, um die Änderung zu speichern.

Schritt 4: Konfigurieren von CORS

Wenn Sie die Azure AD B2C-Benutzeroberfläche mit einer HTML-Vorlage anpassen, müssen Sie CORS mit Ihrer benutzerdefinierten Domäne konfigurieren.

Führen Sie die folgenden Schritte aus, um Azure Blob Storage für die Ressourcenfreigabe zwischen verschiedenen Ursprüngen (Cross-Origin Resource Sharing, CORS) zu konfigurieren:

- Navigieren Sie im Azure-Portal zu Ihrem Speicherkonto.

- Wählen Sie im Menü CORS aus.

- Geben Sie für Zulässige Ursprünge den Wert

https://your-domain-nameein. Ersetzen Sieyour-domain-namedurch Ihren Domänennamen. Beispiel:https://login.contoso.com. Verwenden Sie bei der Eingabe Ihres Mandantennamens ausschließlich Kleinbuchstaben. - Wählen Sie für Zulässige Methoden sowohl

GETals auchOPTIONSaus. - Geben Sie für Zulässige Header ein Sternchen (*) ein.

- Geben Sie für Verfügbar gemachte Header ein Sternchen (*) ein.

- Für Max. Alter geben Sie 200 ein.

- Wählen Sie Speichern aus.

Testen Ihrer benutzerdefinierten Domäne

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

Wählen Sie unter Richtlinien die Option Benutzerflows (Richtlinien) aus.

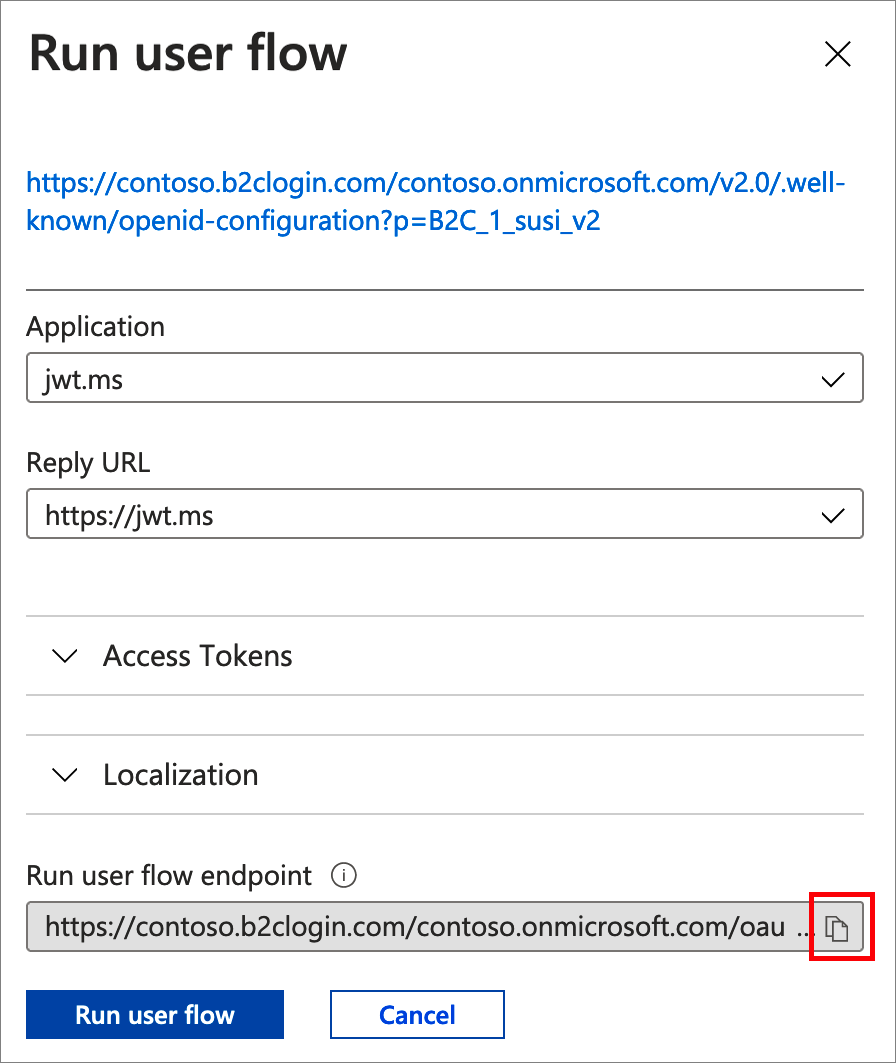

Wählen Sie einen Benutzerflow und dann Benutzerflow ausführen aus.

Wählen Sie für Anwendung die Webanwendung webapp1 aus, die Sie zuvor registriert haben. Als Antwort-URL sollte

https://jwt.msangezeigt werden.Kopieren Sie die URL unter Benutzerflow-Endpunkt ausführen.

Um eine Anmeldung mit Ihrer benutzerdefinierten Domäne zu simulieren, öffnen Sie einen Webbrowser und verwenden die kopierte URL. Ersetzen Sie die Azure AD B2C-Domäne ( <Mandantenname> .b2clogin.com) durch Ihre benutzerdefinierte Domäne.

Verwenden Sie anstelle von

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginsondern:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginVergewissern Sie sich, dass Azure AD B2C ordnungsgemäß geladen wurde. Melden Sie sich dann mit einem lokalen Konto an.

Wiederholen Sie den Test mit den restlichen Richtlinien.

Konfigurieren des Identitätsanbieters

Wenn sich Benutzer*innen mit einem sozialen Netzwerk als Identitätsanbieter anmelden möchten, wird in Azure AD B2C eine Autorisierungsanforderung initiiert, und die Benutzer*innen werden zum Durchführen des Anmeldevorgangs an den ausgewählten Identitätsanbieter weitergeleitet. In der Autorisierungsanforderung wird redirect_uri mit dem Azure AD B2C-Standarddomänennamen angegeben:

https://<tenant-name>.b2clogin.com/<tenant-name>/oauth2/authresp

Wenn Sie die Richtlinie so konfiguriert haben, dass die Anmeldung mit einem externen Identitätsanbieter zulässig ist, aktualisieren Sie die OAuth-Umleitungs-URIs mit der benutzerdefinierten Domäne. Bei den meisten Identitätsanbietern können Sie mehrere Umleitungs-URIs registrieren. Es wird empfohlen, Umleitungs-URIs hinzuzufügen, anstatt sie zu ersetzen, damit Sie die benutzerdefinierte Richtlinie testen können, ohne dass sich dies auf Anwendungen auswirkt, in denen der Azure AD B2C-Standarddomänenname verwendet wird.

Gehen Sie beim folgenden Umleitungs-URI wie folgt vor:

https://<custom-domain-name>/<tenant-name>/oauth2/authresp

- Ersetzen Sie <custom-domain-name> durch Ihren benutzerdefinierten Domänennamen.

- Ersetzen Sie <tenant-name> durch den Namen Ihres Mandanten oder Ihre Mandanten-ID.

Das folgende Beispiel zeigt einen gültigen OAuth-Umleitungs-URI:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/authresp

Wenn Sie die Mandanten-ID verwenden, sieht ein gültiger OAuth-Umleitungs-URI wie im folgenden Beispiel aus:

https://login.contoso.com/11111111-1111-1111-1111-111111111111/oauth2/authresp

Die Metadaten der SAML-Identitätsanbieter sehen wie im folgenden Beispiel aus:

https://<custom-domain-name>.b2clogin.com/<tenant-name>/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Konfigurieren der Anwendung

Nach dem Konfigurieren und Testen der benutzerdefinierten Domäne können Sie Ihre Anwendungen aktualisieren, um die URL zu laden, die anstelle der Azure AD B2C-Domäne die benutzerdefinierte Domäne als Hostname angibt.

Die Integration der benutzerdefinierten Domäne gilt für Authentifizierungsendpunkte, bei denen zur Authentifizierung von Benutzern Azure AD B2C-Richtlinien (Benutzerflows oder benutzerdefinierte Richtlinien) verwendet werden. Diese Endpunkte können wie im folgenden Beispiel aussehen:

https://<custom-domain>/<tenant-name>/<policy-name>/v2.0/.well-known/openid-configurationhttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/authorizehttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/token

Ersetzen Sie:

- custom-domain durch die benutzerdefinierte Domäne

- tenant-name durch den Namen oder die ID Ihres Mandanten

- policy-name durch den Namen Ihrer Richtlinie. Erfahren Sie mehr über Azure AD B2C-Richtlinien.

Die Metadaten des SAML-Dienstanbieters können wie im folgenden Beispiel aussehen:

https://custom-domain-name/tenant-name/policy-name/Samlp/metadata

(Optional:) Verwenden der Mandanten-ID

Sie können den Namen des B2C-Mandanten in der URL durch die GUID der Mandanten-ID ersetzen, um alle Verweise auf „b2c“ in der URL zu entfernen. Die GUID der Mandanten ID finden Sie auf der B2C-Übersichtsseite im Azure-Portal.

Ändern Sie zum Beispiel https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ in https://account.contosobank.co.uk/<tenant ID GUID>/.

Wenn Sie die Mandanten-ID anstelle des Mandantennamens verwenden, müssen Sie die OAuth-Umleitungs-URIs des Identitätsanbieters entsprechend aktualisieren. Weitere Informationen finden Sie unter Konfigurieren des Identitätsanbieters.

Tokenausstellung

Der Anspruch für den Namen des Tokenausstellers (iss) wird basierend auf der verwendeten benutzerdefinierten Domäne geändert. Beispiel:

https://<domain-name>/11111111-1111-1111-1111-111111111111/v2.0/

(Optional:) Blockieren des Zugriffs auf den Standarddomänennamen

Nachdem Sie die benutzerdefinierte Domäne hinzugefügt und die Anwendung konfiguriert haben, können Benutzer weiterhin auf die Domäne <Mandantenname>.b2clogin.com zugreifen. Um den Zugriff zu verhindern, können Sie die Richtlinie so konfigurieren, dass der Hostname in der Autorisierungsanforderung anhand einer zulässigen Liste von Domänen überprüft wird. Der Hostname ist der Domänenname, der in der URL angezeigt wird. Der Hostname ist über {Context:HostName}Anspruchskonfliktlöser verfügbar. Anschließend kann eine benutzerdefinierte Fehlermeldung angezeigt werden.

- Rufen Sie über GitHub das Beispiel für eine Richtlinie für bedingten Zugriff ab, mit der der Hostname überprüft wird.

- Ersetzen Sie in jeder Datei die Zeichenfolge

yourtenantdurch den Namen Ihres Azure AD B2C-Mandanten. Wenn der Name des B2C-Mandanten z.B. contosob2c lautet, werden alle Instanzen vonyourtenant.onmicrosoft.comzucontosob2c.onmicrosoft.com. - Laden Sie die Richtliniendateien in der folgenden Reihenfolge hoch:

B2C_1A_TrustFrameworkExtensions_HostName.xmlund dannB2C_1A_signup_signin_HostName.xml.

(Optional:) Erweiterte Azure Front Door-Konfiguration

Sie können die erweiterte Konfiguration in Azure Front Door verwenden, z. B. die Azure Web Application Firewall (WAF). Azure WAF bietet zentralisierten Schutz Ihrer Webanwendungen vor allgemeinen Exploits und Sicherheitsrisiken.

Bei der Verwendung von benutzerdefinierten Domänen ist Folgendes zu beachten:

- Die WAF-Richtlinie muss sich auf der gleichen Ebene wie das Azure Front Door-Profil befinden. Weitere Informationen zum Erstellen einer WAF-Richtlinie für die Verwendung mit Azure Front Door finden Sie unter Konfigurieren einer WAF-Richtlinie.

- Das Feature für verwaltete WAF-Regeln wird nicht offiziell unterstützt, da es zu False Positive-Ergebnissen führen und verhindern kann, dass legitime Anforderungen übergeben werden, sodass benutzerdefinierte WAF-Regeln nur verwendet werden, wenn sie Ihre Anforderungen erfüllen.

Problembehandlung

In Azure AD B2C wird die Fehlermeldung „Seite nicht gefunden“ zurückgegeben

- Symptom: Sie haben eine benutzerdefinierte Domäne konfiguriert, wenn Sie sich aber bei der Domäne anmelden möchten, wird eine HTTP 404-Fehlermeldung ausgegeben.

- Mögliche Ursachen: Dieses Problem kann mit der DNS-Konfiguration oder der Konfiguration des Azure Front Door-Back-Ends zusammenhängen.

- Lösung:

- Stellen Sie sicher, dass die benutzerdefinierte Domäne in Ihrem Azure AD B2C-Mandanten registriert und erfolgreich überprüft wurde.

- Vergewissern Sie sich, dass die benutzerdefinierte Domäne ordnungsgemäß konfiguriert ist. Der

CNAME-Eintrag für die benutzerdefinierte Domäne muss auf den standardmäßigen Azure Front Door-Front-End-Host zeigen (z. B. contoso.azurefd.net).

Unsere Dienste sind derzeit nicht verfügbar.

Symptom: Sie konfigurieren eine benutzerdefinierte Domäne, aber wenn Sie versuchen, sich mit der benutzerdefinierten Domäne anzumelden, erhalten Sie die folgende Fehlermeldung: Unsere Dienste sind derzeit nicht verfügbar. Wir arbeiten daran, alle Dienste so schnell wie möglich wiederherzustellen. Versuchen Sie es später noch einmal.

Mögliche Ursachen: Dieses Problem kann mit der Routenkonfiguration in Azure Front Door zusammenhängen.

Lösung: Überprüfen Sie den Status der Standardroute. Wenn sie deaktiviert ist, aktivieren Sie die Route. Der folgende Screenshot zeigt, wie die Standardroute aussehen sollte:

Azure AD B2C gibt zurück, dass die gesuchte Ressource entfernt oder umbenannt wurde oder dass sie vorübergehend nicht zur Verfügung steht.

- Symptom: Sie haben eine benutzerdefinierte Domäne konfiguriert, wenn Sie aber versuchen, sich mit der benutzerdefinierten Domäne anzumelden, wird die Fehlermeldung Die gesuchte Ressource wurde entfernt oder umbenannt, oder sie steht vorübergehend nicht zur Verfügung angezeigt.

- Mögliche Ursachen: Dieses Problem kann mit der Überprüfung von benutzerdefinierten Microsoft Entra-Domäne zusammenhängen.

- Lösung: Stellen Sie sicher, dass die benutzerdefinierte Domäne in Ihrem Azure AD B2C-Mandanten registriert und erfolgreich überprüft wurde.

Identitätsanbieter gibt einen Fehler zurück

- Symptom: Nach dem Konfigurieren einer benutzerdefinierten Domäne können Sie sich mit lokalen Konten anmelden. Wenn Sie sich jedoch mit den Anmeldeinformationen externer Identitätsanbieter für soziale Netzwerke oder Unternehmen anmelden, gibt der Identitätsanbieter eine Fehlermeldung aus.

- Mögliche Ursachen: Wenn der Benutzer in Azure AD B2C zur Anmeldung bei einem Verbundidentitätsanbieter weitergeleitet wird, wird der Umleitungs-URI angegeben. Der Umleitungs-URI ist der Endpunkt, an dem der Identitätsanbieter das Token zurückgibt. Der Umleitungs-URI ist die gleiche Domäne, die in Ihrer Anwendung für die Autorisierungsanforderung verwendet wird. Wenn der Umleitungs-URI noch nicht beim Identitätsanbieter registriert ist, wird der neue Umleitungs-URI möglicherweise nicht als vertrauenswürdig eingestuft, sodass eine Fehlermeldung ausgegeben wird.

- Lösung: Führen Sie die Schritte unter Konfigurieren des Identitätsanbieters aus, um den neuen Umleitungs-URI hinzuzufügen.

Häufig gestellte Fragen

Warum wird die benutzerdefinierte Domäne nicht angezeigt, wenn ich die Richtlinie über „Jetzt ausführen“ ausführen möchte?

Kopieren Sie die URL, ändern Sie den Domänennamen manuell, und fügen Sie sie dann wieder im Browser ein.

Welche IP-Adresse wird an Azure AD B2C übermittelt? Die IP-Adresse des Benutzers oder die IP-Adresse von Azure Front Door?

Mit Azure Front Door wird die ursprüngliche IP-Adresse des Benutzers übergeben. Dies ist die IP-Adresse, die in Überwachungsberichten oder in der benutzerdefinierten Richtlinie angezeigt wird.

Wichtig

Wenn der Client einen x-forwarded-for-Header an Azure Front Door sendet, verwendet Azure AD B2C die x-forwarded-for des Absenders als IP-Adresse des Benutzers für die Auswertung des bedingten Zugriffs und den {Context:IPAddress}Anspruchslöser.

Kann eine Web Application Firewall (WAF) eines Drittanbieters mit B2C verwendet werden?

Ja, Azure AD B2C unterstützt BYO-WAF (Bring Your Own Web Application Firewall). Sie müssen die WAF jedoch testen, um sicherzustellen, dass sie keine legitimen Anforderungen an Azure AD B2C-Benutzerflows oder benutzerdefinierte Richtlinien blockiert oder Warnungen dazu ausgibt. Erfahren Sie, wie Sie Akamai WAF und Cloudflare WAF mit Azure AD B2C konfigurieren.

Kann meine Azure Front Door-Instanz in einem anderen Abonnement als meinem Azure AD B2C-Mandanten gehostet werden?

Ja, Azure Front Door kann sich in einem anderen Abonnement befinden.

Nächste Schritte

Informationen zu OAuth-Autorisierungsanforderungen