Konfigurieren einer Netzwerksicherheitsgruppe für Azure Managed Lustre-Dateisysteme

Netzwerksicherheitsgruppen können so konfiguriert werden, dass eingehender und ausgehender Netzwerkdatenverkehr zu und von Azure-Ressourcen in einem virtuellen Azure-Netzwerk gefiltert wird. Eine Netzwerksicherheitsgruppe kann Sicherheitsregeln enthalten, die den Netzwerkdatenverkehr nach IP-Adresse, Port und Protokoll filtern. Wenn eine Netzwerksicherheitsgruppe einem Subnetz zugeordnet ist, werden Sicherheitsregeln auf Ressourcen angewendet, die in diesem Subnetz bereitgestellt werden.

In diesem Artikel wird beschrieben, wie Sie Netzwerksicherheitsgruppenregeln konfigurieren, um den Zugriff auf einen Azure Managed Lustre-Dateisystemcluster als Teil einer Zero Trust-Strategie zu sichern.

Voraussetzungen

- Ein Azure-Abonnement. Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

- Ein virtuelles Netzwerk mit einem Subnetz, das für die Unterstützung des Azure Managed Lustre-Dateisystems konfiguriert ist. Weitere Informationen finden Sie unter Netzwerkvoraussetzungen.

- Ein azure Managed Lustre-Dateisystem, das in Ihrem Azure-Abonnement bereitgestellt wird. Weitere Informationen finden Sie unter Erstellen eines Azure Managed Lustre-Dateisystems.

Erstellen und Konfigurieren einer Netzwerksicherheitsgruppe

Sie können eine Azure-Netzwerksicherheitsgruppe verwenden, um Netzwerkdatenverkehr zwischen Azure-Ressourcen in einem virtuellen Azure-Netzwerk zu filtern. Eine Netzwerksicherheitsgruppe enthält Sicherheitsregeln, die eingehenden Netzwerkdatenverkehr an verschiedene Typen von Azure-Ressourcen oder ausgehenden Netzwerkdatenverkehr von diesen zulassen oder verweigern. Für jede Regel können Sie die Quelle und das Ziel, den Port und das Protokoll angeben.

Führen Sie die folgenden Schritte aus, um eine Netzwerksicherheitsgruppe im Azure-Portal zu erstellen:

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppen ein. Wählen Sie in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie + Erstellen aus.

Geben Sie auf der Seite Netzwerksicherheitsgruppe erstellen auf der Registerkarte Grundlagen die folgenden Werte ein, bzw. wählen Sie sie aus:

Einstellung Aktion Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Resource group Wählen Sie eine vorhandene Ressourcengruppe aus, oder erstellen Sie eine neue, indem Sie den Link Neu erstellen auswählen. In diesem Beispiel wird die Beispiel-rg-Ressourcengruppe verwendet. Instanzendetails Name der Netzwerksicherheitsgruppe Geben Sie einen Namen für die Netzwerksicherheitsgruppe ein, die Sie erstellen. Region Wählen Sie die gewünschte Region aus. Klicken Sie auf Überprüfen + erstellen.

Wenn die Meldung Überprüfung erfolgreich angezeigt wird, wählen Sie Erstellen aus.

Zuordnen der Netzwerksicherheitsgruppe zu einem Subnetz

Nachdem die Netzwerksicherheitsgruppe erstellt wurde, können Sie sie dem eindeutigen Subnetz in Ihrem virtuellen Netzwerk zuordnen, in dem das Azure Managed Lustre-Dateisystem vorhanden ist. Führen Sie die folgenden Schritte aus, um die Netzwerksicherheitsgruppe mit dem Azure-Portal einem Subnetz zuzuordnen:

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppe ein, und wählen Sie in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie den Namen Ihrer Netzwerksicherheitsgruppe und dann Subnetze aus.

Wenn Sie dem Subnetz eine Netzwerksicherheitsgruppe zuordnen möchten, wählen Sie + Zuordnen und dann Ihr virtuelles Netzwerk und das Subnetz aus, dem Sie die Netzwerksicherheitsgruppe zuordnen möchten. Wählen Sie OK aus.

Konfigurieren von Regeln für Netzwerksicherheitsgruppen

Um Netzwerksicherheitsgruppenregeln für die Unterstützung des Azure Managed Lustre-Dateisystems zu konfigurieren, können Sie ein- und ausgehende Sicherheitsregeln zur Netzwerksicherheitsgruppe hinzufügen, die dem Subnetz zugeordnet ist, in dem Ihr Azure Managed Lustre-Dateisystem bereitgestellt wird. In den folgenden Abschnitten wird beschrieben, wie Die eingehenden und ausgehenden Sicherheitsregeln erstellt und konfiguriert werden, die die Unterstützung des Azure Managed Lustre-Dateisystems ermöglichen.

Hinweis

Die in diesem Abschnitt gezeigten Sicherheitsregeln werden basierend auf einer Azure Managed Lustre-Dateisystemtestbereitstellung in der Region Ost-USA konfiguriert, wobei die Blob Storage-Integration aktiviert ist. Sie müssen die Regeln basierend auf Ihrer Bereitstellungsregion, der IP-Adresse des virtuellen Netzwerks und anderen Konfigurationseinstellungen für das Azure Managed Lustre-Dateisystem anpassen.

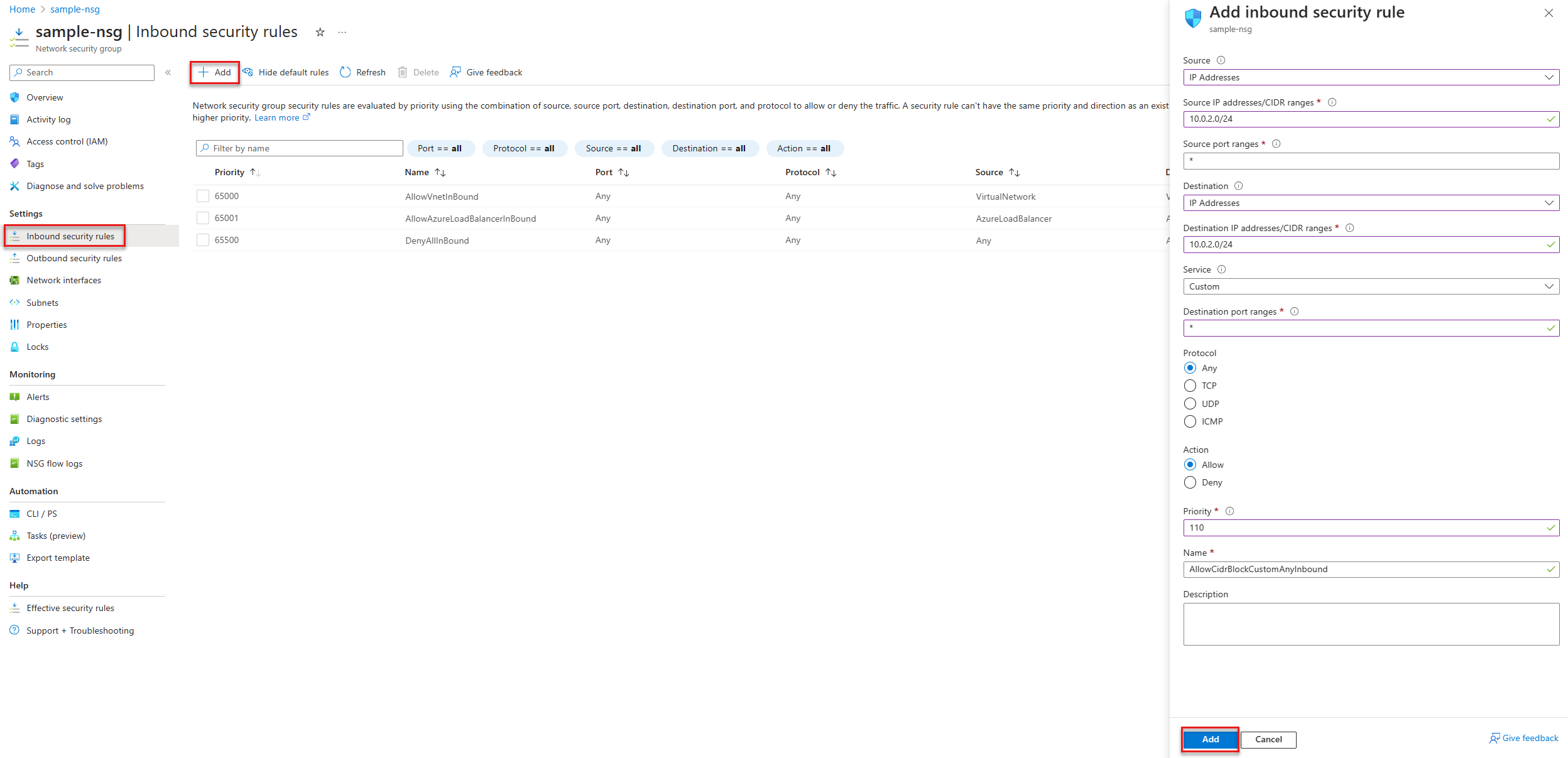

Erstellen eingehender Sicherheitsregeln

Sie können eingehende Sicherheitsregeln im Azure-Portal erstellen. Das folgende Beispiel zeigt, wie Sie eine neue eingehende Sicherheitsregel erstellen und konfigurieren:

- Öffnen Sie im Azure-Portal die Netzwerksicherheitsgruppenressource, die Sie im vorherigen Schritt erstellt haben.

- Wählen Sie unter "Einstellungen" die Option "Eingehende Sicherheitsregeln" aus.

- Wählen Sie + Hinzufügen aus.

- Konfigurieren Sie im Bereich "Eingehende Sicherheitsregel hinzufügen" die Einstellungen für die Regel, und wählen Sie "Hinzufügen" aus.

Fügen Sie der Netzwerksicherheitsgruppe die folgenden eingehenden Regeln hinzu:

| Priority | Name | Port(s) | Protokoll | Quelle | Ziel | Aktion | Beschreibung |

|---|---|---|---|---|---|---|---|

| 110 | Regelname | Any | Any | IP-Adresse/CIDR-Bereich für Azure Managed Lustre Dateisystem-Subnetz | IP-Adresse/CIDR-Bereich für Azure Managed Lustre Dateisystem-Subnetz | Zulassen | Protokoll- oder Portflüsse zwischen Hosts im Azure Managed Lustre-Dateisystem-Subnetz zulassen. Das System verwendet z. B. TCP-Port 22 (SSH) für die anfängliche Bereitstellung und Konfiguration. |

| 111 | Regelname | 988, 1019-1023 | TCP | IP-Adresse/CIDR-Bereich für Lustre-Client-Subnetz | IP-Adresse/CIDR-Bereich für Azure Managed Lustre Dateisystem-Subnetz | Zulassen | Zulassen der Kommunikation zwischen dem Lustre-Client-Subnetz und dem Azure Managed Lustre-Dateisystem-Subnetz. Lässt nur DIE TCP-Ports 988 und 1019-1023 für Quelle und Ziel zu. |

| 112 | Regelname | Any | TCP | AzureMonitor |

VirtualNetwork |

Allow | Zulassen von eingehenden Flüssen aus dem AzureMonitor-Diensttag. Nur TCP-Quellport 443 zulassen. |

| 120 | Regelname | Any | Any | Any | Any | Verweigern | Alle anderen eingehenden Flüsse verweigern. |

Die eingehenden Sicherheitsregeln in der Azure-Portal sollten dem folgenden Screenshot ähneln. Der Screenshot wird als Beispiel bereitgestellt. in der Tabelle finden Sie die vollständige Liste der Regeln. Sie sollten den Subnetz-IP-Adresse/CIDR-Bereich und andere Einstellungen basierend auf Ihrer Bereitstellung anpassen:

Erstellen ausgehender Sicherheitsregeln

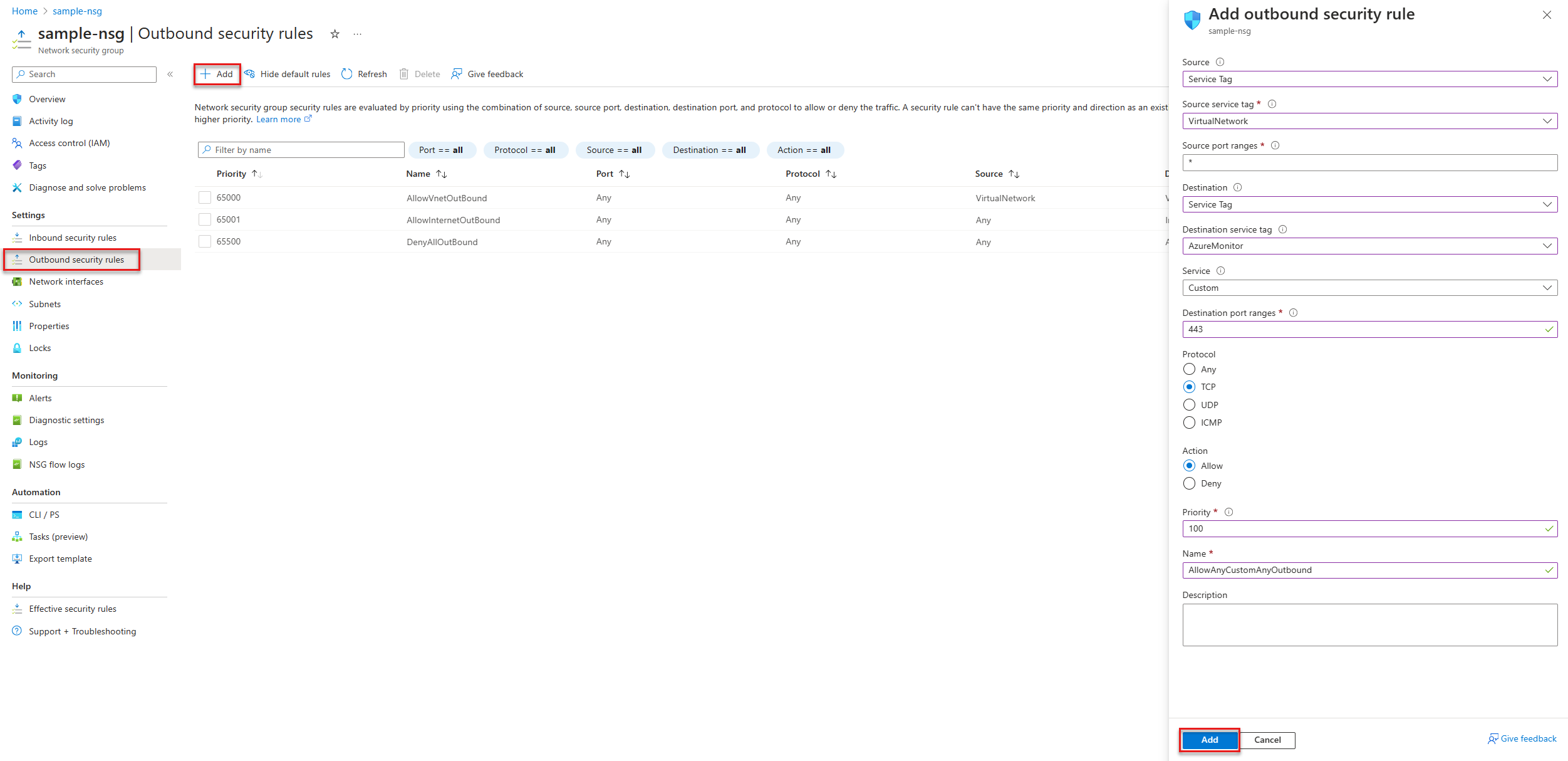

Sie können ausgehende Sicherheitsregeln im Azure-Portal erstellen. Das folgende Beispiel zeigt, wie Sie eine neue ausgehende Sicherheitsregel erstellen und konfigurieren:

- Öffnen Sie im Azure-Portal die Netzwerksicherheitsgruppenressource, die Sie in einem früheren Schritt erstellt haben.

- Wählen Sie unter Einstellungen die Option Ausgangssicherheitsregeln aus.

- Wählen Sie + Hinzufügen aus.

- Konfigurieren Sie im Bereich "Ausgehende Sicherheitsregel hinzufügen" die Einstellungen für die Regel, und wählen Sie "Hinzufügen" aus.

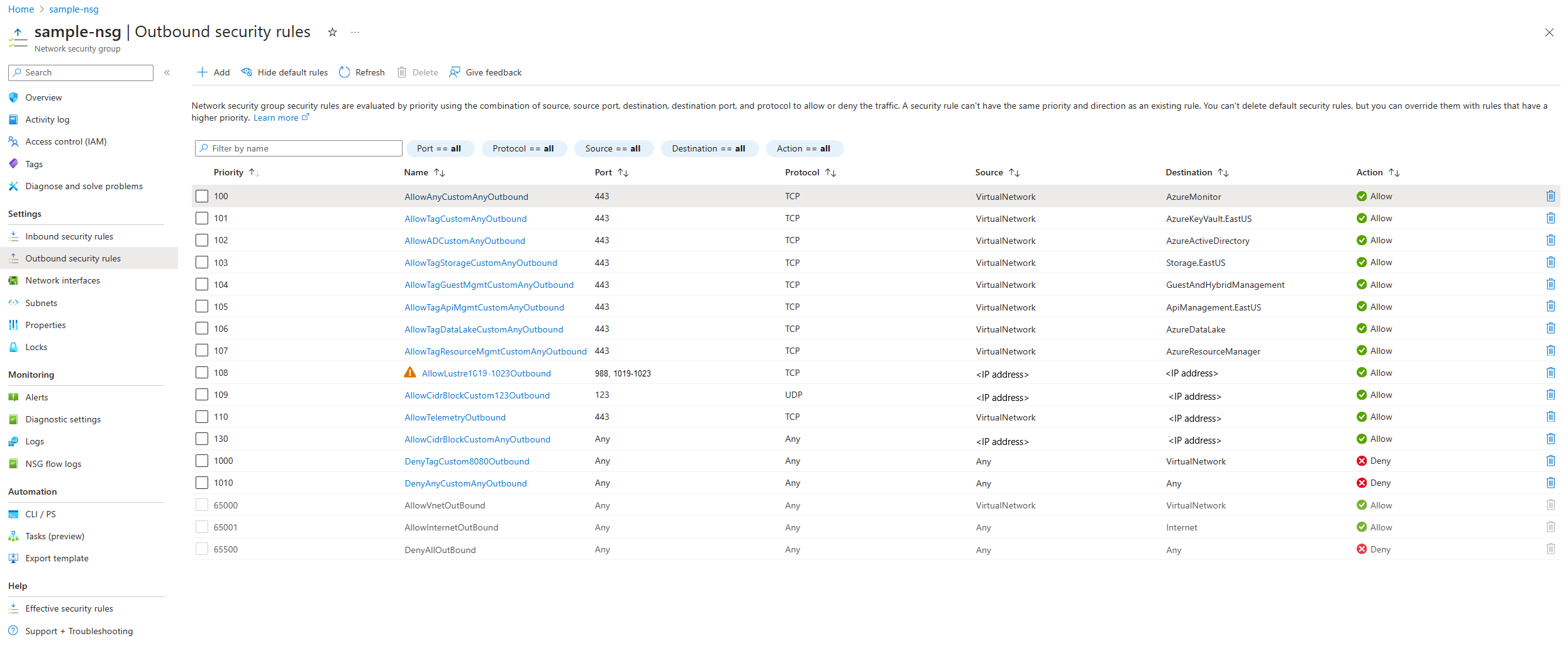

Fügen Sie der Netzwerksicherheitsgruppe die folgenden ausgehenden Regeln hinzu:

| Priority | Name | Port(s) | Protokoll | Quelle | Ziel | Aktion | Beschreibung |

|---|---|---|---|---|---|---|---|

| 100 | Regelname | 443 | TCP | VirtualNetwork |

AzureMonitor |

Allow | Zulassen ausgehender Flüsse an das AzureMonitor Diensttag. Nur TCP-Zielport 443. |

| 101 | Regelname | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

Allow | Zulassen ausgehender Flüsse an das AzureKeyVault.EastUS Diensttag. Nur TCP-Zielport 443. |

| 102 | Regelname | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

Allow | Zulassen ausgehender Flüsse an das AzureActiveDirectory Diensttag. Nur TCP-Zielport 443. |

| 103 | Regelname | 443 | TCP | VirtualNetwork |

Storage.EastUS |

Allow | Zulassen ausgehender Flüsse an das Storage.EastUS Diensttag. Nur TCP-Zielport 443. |

| 104 | Regelname | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

Allow | Ermöglicht ausgehende Flüsse an das GuestAndHybridManagement Diensttag. Nur TCP-Zielport 443. |

| 105 | Regelname | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

Allow | Zulassen ausgehender Flüsse an das ApiManagement.EastUS Diensttag. Nur TCP-Zielport 443. |

| 106 | Regelname | 443 | TCP | VirtualNetwork |

AzureDataLake |

Allow | Zulassen ausgehender Flüsse an das AzureDataLake Diensttag. Nur TCP-Zielport 443. |

| 107 | Regelname | 443 | TCP | VirtualNetwork |

AzureResourceManager |

Allow | Ermöglicht ausgehende Flüsse an das AzureResourceManager Diensttag. Nur TCP-Zielport 443. |

| 108 | Regelname | 988, 1019-1023 | TCP | IP-Adresse/CIDR-Bereich für Azure Managed Lustre Dateisystem-Subnetz | IP-Adresse/CIDR-Bereich für Lustre-Client-Subnetz | Zulassen | Lassen Sie ausgehende Flüsse für das Azure Managed Lustre-Dateisystem dem Lustre-Client zu. Lässt nur DIE TCP-Ports 988 und 1019-1023 für Quelle und Ziel zu. |

| 109 | Regelname | 123 | UDP | IP-Adresse/CIDR-Bereich für Azure Managed Lustre Dateisystem-Subnetz | 168.61.215.74/32 | Zulassen | Zulassen ausgehender Flüsse an MS NTP-Server (168.61.215.74). Nur UDP-Zielport 123. |

| 110 | Regelname | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | Zulassen | Zulassen ausgehender Flüsse für Azure Managed Lustre Telemetrie (20.45.120.0/21). Nur TCP-Zielport 443. |

| 111 | Regelname | Any | Any | IP-Adresse/CIDR-Bereich für Azure Managed Lustre Dateisystem-Subnetz | IP-Adresse/CIDR-Bereich für Azure Managed Lustre Dateisystem-Subnetz | Zulassen | Protokoll- oder Portflüsse zwischen Hosts im Azure Managed Lustre-Dateisystem-Subnetz zulassen. Das System verwendet z. B. TCP-Port 22 (SSH) für die anfängliche Bereitstellung und Konfiguration. |

| 112 | Regelname | 443 | TCP | VirtualNetwork |

EventHub |

Allow | Ermöglicht ausgehende Flüsse an das EventHub Diensttag. Nur TCP-Zielport 443. |

| 1.000 | Regelname | Any | Any | VirtualNetwork |

Internet |

Verweigern | Verweigern ausgehender Flüsse ins Internet. |

| 1010 | Regelname | Any | Any | Any | Any | Verweigern | Alle anderen ausgehenden Flüsse verweigern. |

Die ausgehenden Sicherheitsregeln in der Azure-Portal sollten dem folgenden Screenshot ähneln. Der Screenshot wird als Beispiel bereitgestellt. in der Tabelle finden Sie die vollständige Liste der Regeln. Sie sollten den Subnetz-IP-Adresse/CIDR-Bereich und andere Einstellungen basierend auf Ihrer Bereitstellung anpassen:

Nächste Schritte

Weitere Informationen zu Azure Managed Lustre finden Sie in den folgenden Artikeln:

Weitere Informationen zu Azure-Netzwerksicherheitsgruppen finden Sie in den folgenden Artikeln: