Voraussetzungen für das Azure Managed Lustre-Dateisystem

In diesem Artikel werden die Voraussetzungen erläutert, die Sie konfigurieren müssen, bevor Sie ein Azure Managed Lustre-Dateisystem erstellen.

Netzwerkvoraussetzungen

Azure Managed Lustre-Dateisysteme befinden sich im Subnetz eines virtuellen Netzwerks. Das Subnetz enthält den Lustre-Verwaltungsdienst (Management Service, MGS) und wickelt alle Clientinteraktionen mit dem virtuellen Lustre-Cluster ab.

Sie können ein Dateisystem nicht aus einem Netzwerk oder Subnetz in ein anderes verschieben, nachdem Sie das Dateisystem erstellt haben.

Azure Managed Lustre akzeptiert nur IPv4-Adressen. ICv6 wird nicht unterstützt.

Größenanforderungen für das Netzwerk

Die benötigte Subnetzgröße hängt von der Größe des erstellten Dateisystems ab. Die folgende Tabelle enthält eine grobe Schätzung der mindestens erforderlichen Subnetzgröße für Azure Managed Lustre-Dateisysteme mit unterschiedlichen Größen.

| Speicherkapazität | Empfohlener CIDR-Präfixwert |

|---|---|

| 4 TiB bis 16 TiB | /27 oder größer |

| 20 TiB bis 40 TiB | /26 oder größer |

| 44 TiB bis 92 TiB | /25 oder größer |

| 96 TiB bis 196 TiB | /24 oder größer |

| 200 TiB bis 400 TiB | /23 oder größer |

Weitere Überlegungen zur Netzwerkgröße

Wenn Sie Ihr virtuelles Netzwerk und Ihr Subnetz planen, berücksichtigen Sie die Anforderungen für alle anderen Dienste, die Sie im Azure Managed Lustre-Subnetz oder im virtuellen Netzwerk suchen möchten.

Wenn Sie einen Azure Kubernetes Service (AKS)-Cluster mit Ihrem Azure Managed Lustre-Dateisystem verwenden, können Sie den AKS-Cluster im selben Subnetz wie das Dateisystem suchen. In diesem Fall müssen Sie zusätzlich zum Adressraum für das Lustre-Dateisystem genügend IP-Adressen für die AKS-Knoten und -Pods bereitstellen. Wenn Sie mehrere AKS-Cluster innerhalb des virtuellen Netzwerks verwenden, stellen Sie sicher, dass das virtuelle Netzwerk über genügend Kapazität für alle Ressourcen in allen Clustern verfügt. Weitere Informationen zu Netzwerkstrategien für Azure Managed Lustre und AKS finden Sie unter AKS-Subnetzzugriff.

Wenn Sie beabsichtigen, ihre Compute-VMs im selben virtuellen Netzwerk zu hosten, überprüfen Sie die Anforderungen für diesen Prozess, bevor Sie das virtuelle Netzwerk und das Subnetz für Ihr Azure Managed Lustre-System erstellen. Bei der Planung mehrerer Cluster innerhalb desselben Subnetzes muss ein Adressraum verwendet werden, der groß genug ist, um die Gesamtanforderungen für alle Cluster zu erfüllen.

Subnetzzugriff und Berechtigungen

Standardmäßig müssen für die Aktivierung von Azure Managed Lustre keine spezifischen Änderungen vorgenommen werden. Wenn Ihre Umgebung eingeschränkte Netzwerk- oder Sicherheitsrichtlinien enthält, muss Folgendes berücksichtigt werden:

| Zugriffstyp | Erforderliche Netzwerkeinstellungen |

|---|---|

| DNS-Zugriff | Verwenden Sie den standardmäßigen Azure-basierten DNS-Server. |

| Zugriff zwischen Hosts | Lassen Sie zwischen Hosts im Azure Managed Lustre-Subnetz Zugriff auf ein- und ausgehenden Datenverkehr zu. Für die Clusterbereitstellung ist beispielsweise Zugriff auf den TCP-Port 22 (SSH) erforderlich. |

| Zugriff auf den Azure-Clouddienst | Konfigurieren Sie Ihre Netzwerksicherheitsgruppe so, dass das Azure Managed Lustre-Dateisystem innerhalb des Dateisystemsubnetzes auf Azure-Clouddienste zugreifen kann. Fügen Sie eine Ausgangssicherheitsregel mit folgenden Eigenschaften hinzu: - Port: Beliebig - Protokoll: Beliebig - Quelle: Virtuelles Netzwerk - Ziel: Diensttag „AzureCloud“ - Aktion: Zulassen Hinweis: Durch Konfigurieren des Azure-Clouddiensts wird auch die erforderliche Konfiguration des Azure-Warteschlangendiensts aktiviert. Weitere Informationen finden Sie unter Diensttags für virtuelle Netzwerke. |

| Lustre-Netzwerkportzugriff | Ihre Netzwerksicherheitsgruppe muss Zugriff auf ein- und ausgehenden Datenverkehr am Port 988 und an den Ports 1019–1023 zulassen. Keine anderen Dienste dürfen diese Ports in Ihren Lustre-Clients reservieren oder nutzen. Die Standardregeln 65000 AllowVnetInBound und 65000 AllowVnetOutBound erfüllen diese Anforderung. |

Eine ausführliche Anleitung zum Konfigurieren einer Netzwerksicherheitsgruppe für Azure Managed Lustre-Dateisysteme finden Sie unter Erstellen und Konfigurieren einer Netzwerksicherheitsgruppe.

Bekannte Einschränkungen

Die folgenden bekannten Einschränkungen gelten für virtuelle Netzwerkeinstellungen für Azure Managed Lustre-Dateisysteme:

- Azure Managed Lustre- und Azure NetApp Files-Ressourcen können kein Subnetz freigeben. Wenn Sie den Azure NetApp Files-Dienst verwenden, müssen Sie Ihr Azure Managed Lustre-Dateisystem in einem separaten Subnetz erstellen. Die Bereitstellung schlägt fehl, wenn Sie versuchen, ein Azure Managed Lustre-Dateisystem in einem Subnetz zu erstellen, das derzeit Azure NetApp Files-Ressourcen enthält oder zuvor enthalten ist.

- Wenn Sie den

ypbindDaemon auf Ihren Clients verwenden, um Netzwerkinformationsdienste (NIS)-Bindungsinformationen beizubehalten, müssen Sie sicherstellen, dassypbindport 988 nicht reserviert wird. Sie können entweder die vonypbindreservierten Ports manuell anpassen oder sicherstellen, dass Ihre Systemstartinfrastruktur die Lustre-Clienteinbindung vorypbindstartet.

Hinweis

Nach der Erstellung Ihres Azure Managed Lustre-Dateisystems enthält die Ressourcengruppe des Dateisystems mehrere neue Netzwerkschnittstellen. Ihre Namen beginnen mit amlfs- und enden mit -snic. Ändern Sie keine der Einstellungen für diese Schnittstellen. Behalten Sie vor allem den Standardwert Aktiviert für die Einstellung Beschleunigter Netzwerkbetrieb bei. Wenn Sie den beschleunigten Netzwerkbetrieb für diese Netzwerkschnittstellen deaktivieren, wirkt sich dies negativ auf die Leistung des Dateisystems aus.

Voraussetzungen für die Blobintegration (optional)

Wenn Sie Ihr Azure Managed Lustre-Dateisystem und Azure Blob Storage integrieren möchten, müssen vor der Erstellung des Dateisystems die folgenden Voraussetzungen erfüllt sein.

Weitere Informationen zur BLOB-Integration finden Sie unter Verwenden von Azure Blob Storage mit einem Azure Managed Lustre-Dateisystem.

Azure Managed Lustre arbeitet mit Speicherkonten mit hierarchischen Namespaces und Speicherkonten mit einem nicht hierarchischen oder flachen Namespace. Die folgenden geringfügigen Unterschiede gelten:

- Für ein Speicherkonto mit aktiviertem hierarchischen Namespace liest Azure Managed Lustre POSIX-Attribute aus dem Blobheader.

- Für ein Speicherkonto, das keinen hierarchischen Namespace aktiviert hat, liest Azure Managed Lustre POSIX-Attribute aus den BLOB-Metadaten. Eine separate, leere Datei mit demselben Namen wie der Inhalt des BLOB-Containers wird erstellt, um die Metadaten zu speichern. Diese Datei ist ein gleichgeordnetes Datenverzeichnis im Azure Managed Lustre-Dateisystem.

Um Azure Blob Storage und Ihr Azure Managed Lustre-Dateisystem zu integrieren, müssen vor der Erstellung des Dateisystems die folgenden Ressourcen erstellt oder konfiguriert werden:

Speicherkonto

Sie müssen ein Speicherkonto erstellen oder ein vorhandenes Konto verwenden. Das Speicherkonto muss über folgende Einstellungen verfügen:

- Kontotyp: Ein kompatibler Speicherkontotyp. Weitere Informationen finden Sie unter "Unterstützte Speicherkontotypen".

- Zugriffsrollen: Rollenzuweisungen, mit denen das Azure Managed Lustre-System Daten ändern kann. Weitere Informationen finden Sie unter "Erforderliche Zugriffsrollen".

- Zugriffsschlüssel: Für das Speicherkonto muss die Zugriffseinstellung für den Speicherkontoschlüssel auf Aktiviert festgelegt sein.

Unterstützte Speicherkontotypen

Folgende Speicherkontotypen können mit Azure Managed Lustre-Dateisystemen verwendet werden:

| Speicherkontotyp | Redundanz |

|---|---|

| Standard | Lokal redundanter Speicher (LRS), georedundanter Speicher (GRS) Zonenredundanter Speicher (ZRS), georedundanter Speicher mit Lesezugriff (RA-GRS), geozonenredundanter Speicher (GZRS), geozonenredundanter Speicher mit Lesezugriff (RA-GZRS) |

| Premium: Blockblobs | LRS, ZRS |

Weitere Informationen zu Arten von Speicherkonten finden Sie unter Speicherkontentypen.

Zugriffsrollen für die BLOB-Integration

Azure Managed Lustre benötigt eine Autorisierung für den Zugriff auf Ihr Speicherkonto. Verwenden Sie die rollenbasierte Zugriffssteuerung von Azure (Azure Role-Based Access Control, Azure RBAC), um dem Dateisystem Zugriff auf Ihren Blobspeicher zu gewähren.

Ein Speicherkontobesitzer muss vor der Erstellung des Dateisystems folgende Rollen hinzufügen:

Wichtig

Sie müssen diese Rollen hinzufügen, bevor Sie Ihr Azure Managed Lustre-Dateisystem erstellen. Wenn das Dateisystem nicht auf Ihren BLOB-Container zugreifen kann, schlägt die Dateisystemerstellung fehl. Die Überprüfung, die vor der Erstellung des Dateisystems ausgeführt wurde, kann keine Probleme mit containerzugriffsberechtigungen erkennen. Es kann bis zu fünf Minuten dauern, bis die Rolleneinstellungen über die Azure-Umgebung verteilt werden.

Führen Sie die folgenden Schritte aus, um die Rollen für den Dienstprinzipal HPC Cache-Ressourcenanbieter hinzuzufügen:

- Navigieren Sie zu Ihrem Speicherkonto, und wählen Sie im linken Navigationsbereich die Option Zugriffssteuerung (IAM) aus.

- Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen aus, um die Seite Rollenzuweisung hinzufügen zu öffnen.

- Weisen Sie die Rolle zu.

- Fügen Sie HPC Cache-Ressourcenanbieter zu dieser Rolle hinzu.

Tipp

Sollten Sie den HPC Cache-Ressourcenanbieter nicht finden, suchen Sie stattdessen nach storagecache. storagecache-Ressourcenanbieter war der Dienstprinzipalname vor der allgemeinen Verfügbarkeit des Produkts.

- Wiederholen Sie die Schritte 3 und 4, um die einzelnen Rollen hinzuzufügen.

Ausführliche Informationen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Blobcontainer

Sie müssen über zwei separate Blobcontainer im gleichen Speicherkonto verfügen. Diese werden für folgende Zwecke verwendet:

- Datencontainer: Ein Blobcontainer im Speicherkonto, der die Dateien enthält, die Sie im Azure Managed Lustre-Dateisystem verwenden möchten.

- Protokollierungscontainer: Ein zweiter Container für Import-/Exportprotokolle im Speicherkonto. Die Protokolle dürfen nicht im Datencontainer gespeichert werden.

Hinweis

Dateien können dem Dateisystem später über Clients hinzugefügt werden. Dateien, die dem ursprünglichen Blobcontainer nach Erstellung des Dateisystems hinzugefügt werden, werden allerdings nicht in das Azure Managed Lustre-Dateisystem importiert, es sei denn, Sie erstellen einen Importauftrag.

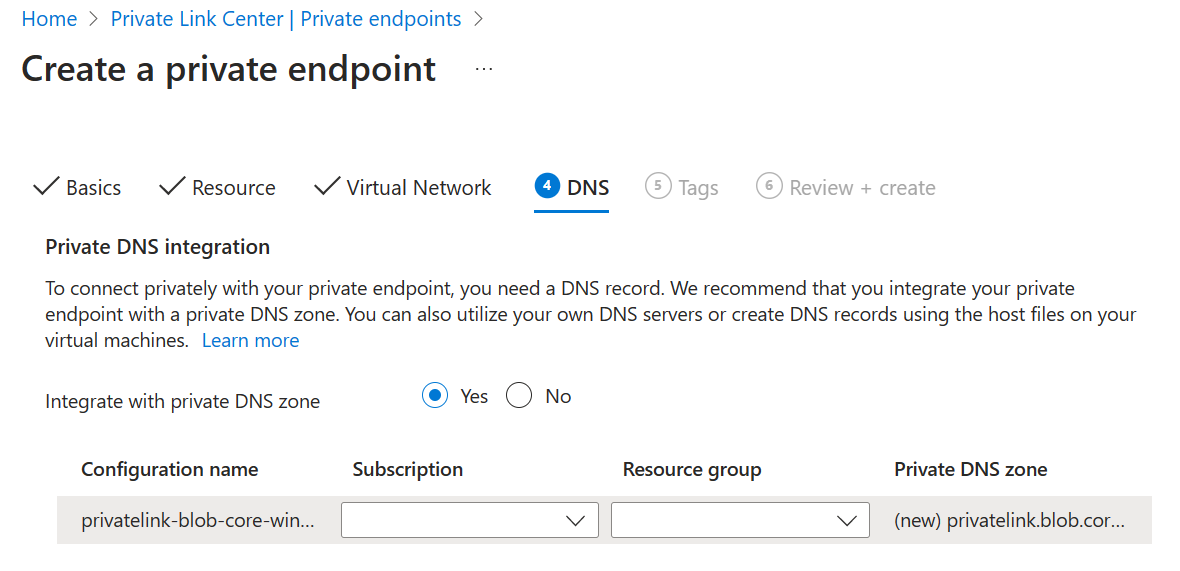

Private Endpunkte (optional)

Wenn Sie einen privaten Endpunkt mit Ihrem BLOB-Setup verwenden, um sicherzustellen, dass Azure Managed Lustre den SA-Namen auflösen kann, müssen Sie die Einstellung für private Endpunkte bei der Erstellung eines neuen Endpunkts in private DNS-Zone integrieren.

- Integration in Privates DNS Zone: Muss auf "Ja" festgelegt sein.