Registrieren einer App zum Anfordern von Autorisierungstoken und Arbeiten mit APIs

Um auf Azure-REST-APIs wie die Log Analytics-API zuzugreifen oder benutzerdefinierte Metriken zu senden, können Sie ein Autorisierungstoken generieren, das auf einer Client-ID und einem Geheimnis basiert. Das Token wird dann in Ihrer REST-API-Anforderung übergeben. In diesem Artikel erfahren Sie, wie Sie eine Client-App registrieren und einen geheimen Clientschlüssel erstellen, damit Sie ein Token generieren können.

Registrieren einer App

Erstellen Sie einen Dienstprinzipal, und registrieren Sie eine App mit dem Azure-Portal, der Azure CLI oder PowerShell.

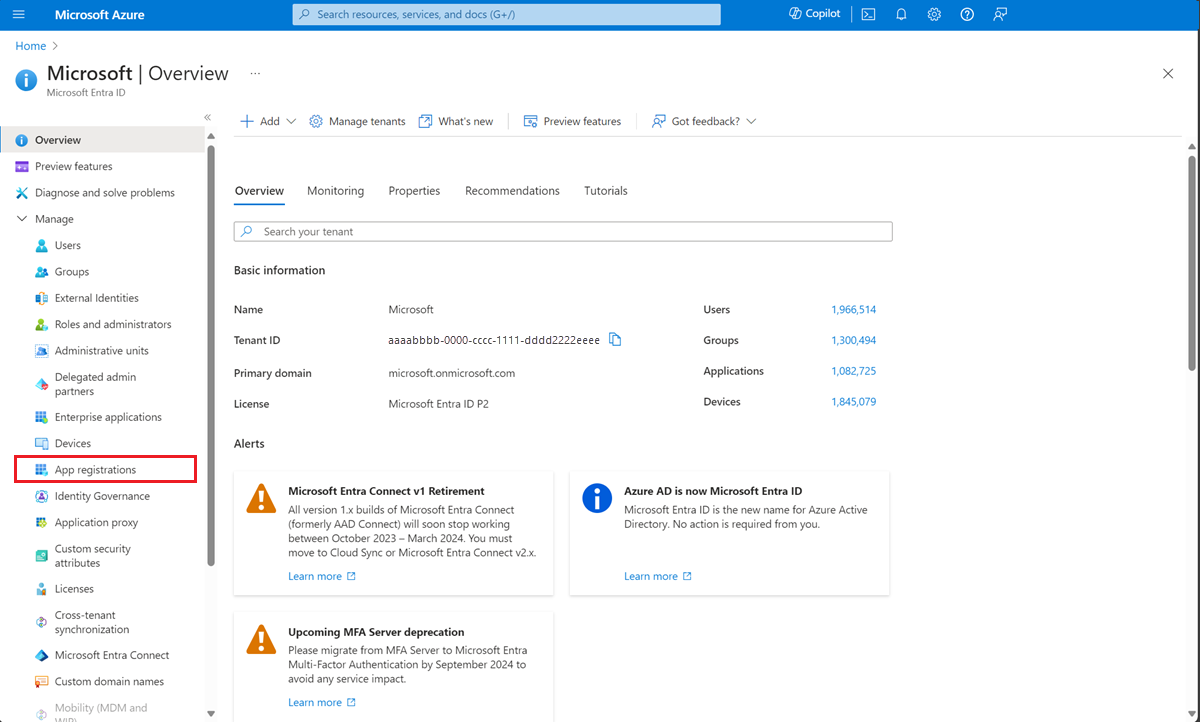

Um eine App zu registrieren, öffnen Sie die Übersichtsseite von Active Directory im Azure-Portal.

Wählen Sie in der Seitenleiste App-Registrierungen aus.

Wählen Sie Neue Registrierung aus.

Geben Sie auf der Seite „Anwendung registrieren“ einen Namen für die Anwendung ein.

Wählen Sie Registrieren aus.

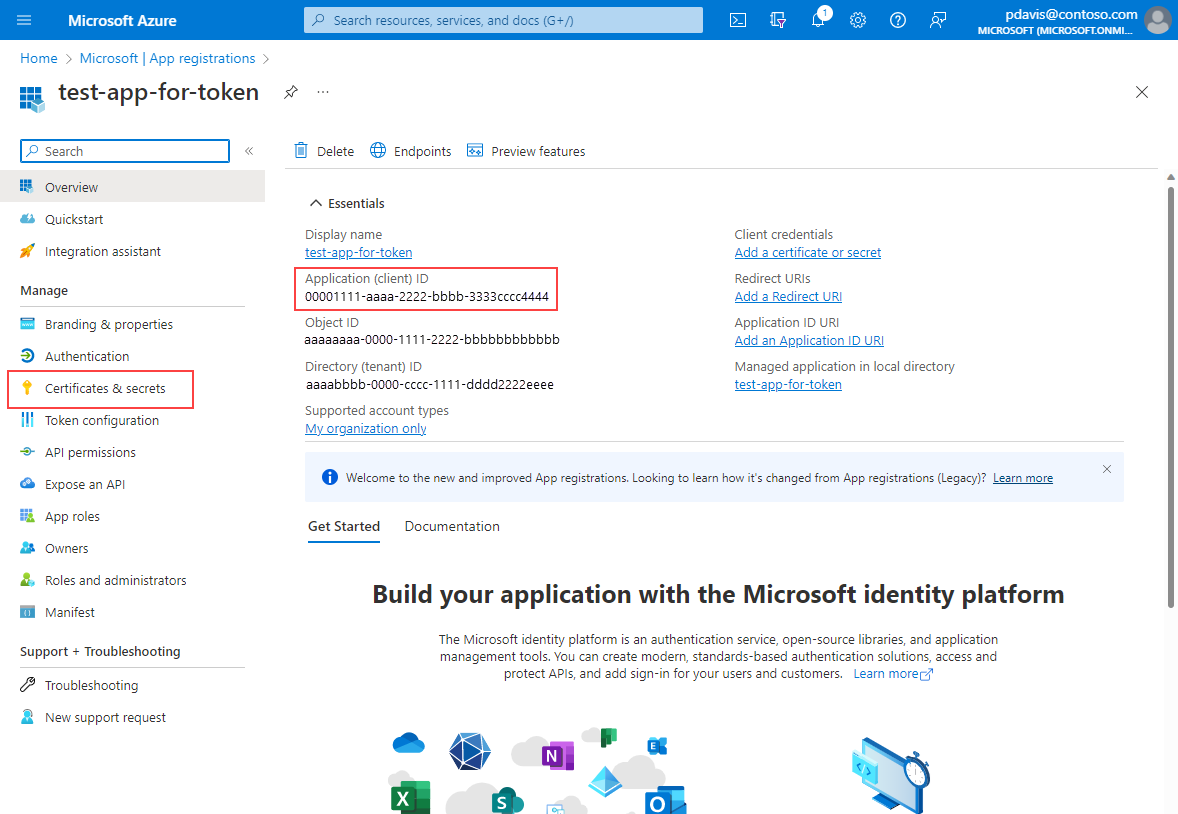

Wählen Sie auf der Übersichtsseite der App Zertifikate und Geheimnisse aus.

Notieren Sie sich die Anwendungs-ID (Client-ID). Sie wird in der HTTP-Anforderung für ein Token verwendet.

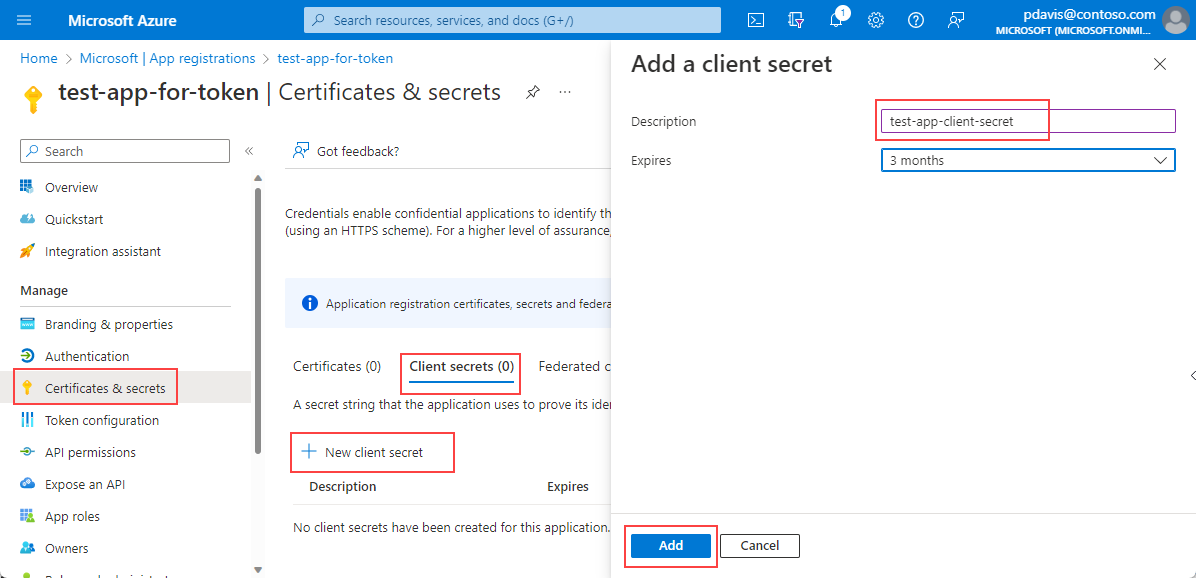

Wählen Sie auf der Registerkarte Geheime Clientschlüssel die Option Neuer geheimer Clientschlüssel aus.

Geben Sie eine Beschreibung ein, und wählen Sie Hinzufügen aus.

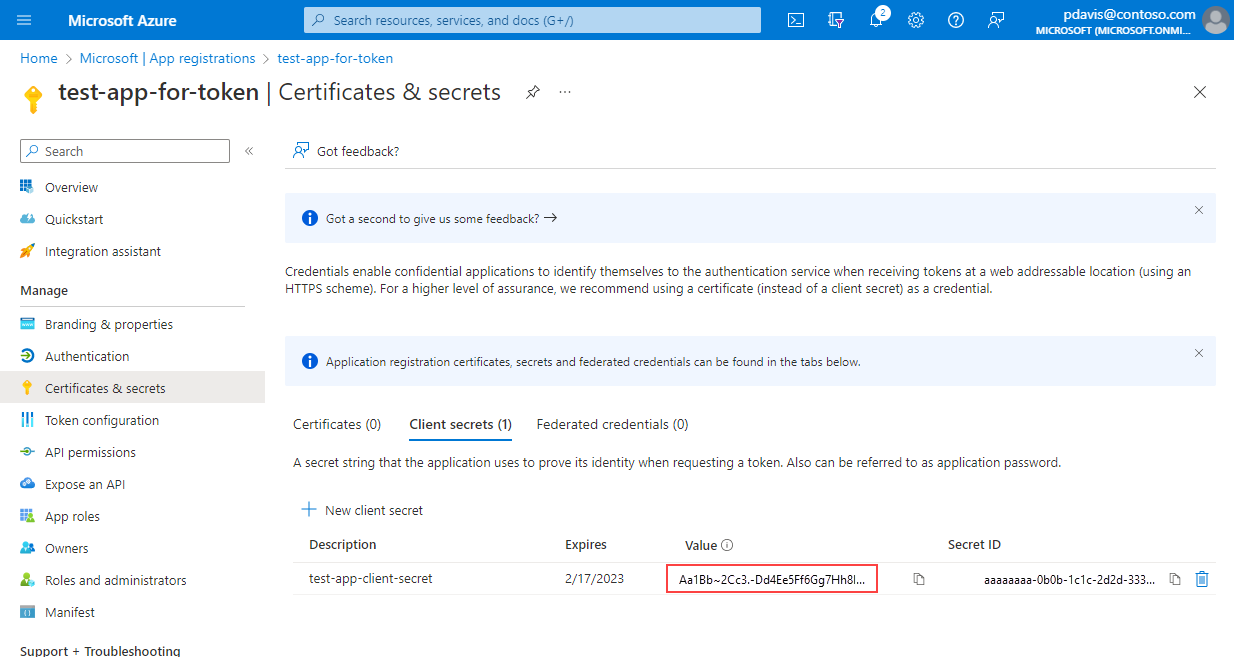

Kopieren und speichern Sie den Wert des geheimen Clientschlüssels.

Hinweis

Werte von geheimen Clientschlüsseln können nur unmittelbar nach der Erstellung angezeigt werden. Speichern Sie das Geheimnis unbedingt, bevor Sie die Seite verlassen.

Nächste Schritte

Bevor Sie ein Token mit Ihrer App, Ihrer Client-ID und Ihrem Geheimnis generieren können, weisen Sie die App für die Ressource, auf die Sie zugreifen möchten, mithilfe der Zugriffssteuerung (IAM) einer Rolle zu. Die Rolle hängt vom Ressourcentyp und der API ab, die Sie verwenden möchten.

Beispiel:

Um Ihrer App Lesezugriff aus einem Log Analytics-Arbeitsbereich zu gewähren, fügen Sie Ihre App für Ihren Log Analytics-Arbeitsbereich mithilfe der Zugriffssteuerung (IAM) der Rolle Leser als Mitglied hinzu. Weitere Informationen finden Sie unter Zugreifen auf die API.

Um Zugriff zum Senden benutzerdefinierter Metriken für eine Ressource zu gewähren, fügen Sie Ihre App für Ihre Ressource mithilfe der Zugriffssteuerung (IAM) der Rolle Herausgeber von Überwachungsmetriken als Mitglied hinzu. Weitere Informationen finden Sie unter Senden von Metriken an die Azure Monitor-Metrikdatenbank mithilfe einer REST-API.

Weitere Informationen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Nachdem Sie eine Rolle zugewiesen haben, können Sie Ihre App, Ihre Client-ID und Ihren geheimen Clientschlüssel verwenden, um ein Bearertoken für den Zugriff auf die REST-API zu generieren.

Hinweis

Wenn Sie die Microsoft Entra-Authentifizierung verwenden, kann es bis zu 60 Minuten dauern, bis die Azure Application Insights-REST-API neue Berechtigungen für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) erkennt. Während der Weitergabe von Berechtigungen können REST-API-Aufrufe mit dem Fehlercode 403 fehlschlagen.