Konfigurieren der Multi-User-Autorisierung mit Resource Guard in Azure Backup

In diesem Artikel wird beschrieben, wie Sie die Multi-User-Autorisierung (MUA) für Azure Backup konfigurieren, um kritische Vorgänge auf Ihren Recovery Services-Tresoren zusätzlich zu schützen.

Dieser Artikel demonstriert die Erstellung von Resource Guard in einem anderen Mandanten, der maximalen Schutz bietet. Außerdem wird gezeigt, wie Sie Anforderungen für die Durchführung kritischer Vorgänge mithilfe von Microsoft Entra Privileged Identity Management in dem Mandanten, in dem sich Resource Guard befindet, anfordern und genehmigen. Sie können optional andere Mechanismen verwenden, um JIT-Berechtigungen für die Resource Guard-Instanz zu verwalten, gemäß Ihrem Setup.

Hinweis

- Die Multi-User-Autorisierung für Azure Backup ist in allen öffentlichen Azure-Regionen verfügbar.

- Mehrbenutzerautorisierung mithilfe von Resource Guard für einen Sicherungstresor ist jetzt allgemein verfügbar. Weitere Informationen

Bevor Sie beginnen

- Stellen Sie sicher, dass die Resource Guard-Instanz und der Recovery Services-Tresor sich in derselben Azure-Region befinden.

- Stellen Sie sicher, dass der Backupadministrator keine Berechtigungen als Mitwirkender, MUA-Backupadministrator oder MUA-Backupoperator für Resource Guard hat. Sie können sich entscheiden, die Resource Guard-Instanz in einem anderen Abonnement desselben Verzeichnisses oder in einem anderen Verzeichnis auszuführen, um maximale Isolation sicherzustellen.

- Stellen Sie sicher, dass Ihre Abonnements, die den Recovery Services-Tresor sowie Resource Guard (in verschiedenen Abonnements oder Mandanten) enthalten, für die Verwendung der Anbieter Microsoft.RecoveryServices und Microsoft.DataProtection registriert sind. Weitere Informationen finden Sie unter Azure-Ressourcenanbieter und -typen.

Erfahren Sie mehr über verschiedene MUA-Nutzungsszenarien.

Erstellen einer Resource Guard-Instanz

Der Sicherheitsadministrator erstellt die Resource Guard-Instanz. Es wird empfohlen, sie in einem anderen Abonnement oder einem anderen Mandanten als den Tresor zu erstellen. Sie sollte sich jedoch in der gleichen Region wie der Tresor befinden. Der Backupadministrator darf KEINEN Zugriff als Mitwirkender, MUA-Backupadministrator oder MUA-Backupoperator auf die Resource Guard-Instanz oder das Abonnement haben, das sie enthält.

Auswählen eines Clients

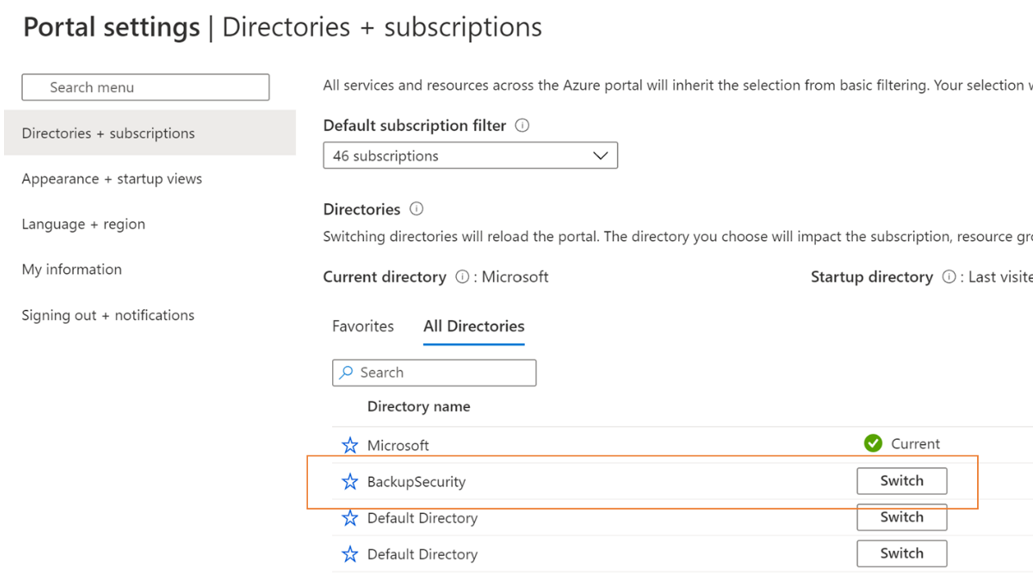

Um den Ressourcenwächter in einem anderen Mandanten als dem Tresormandanten zu erstellen, gehen Sie wie folgt vor:

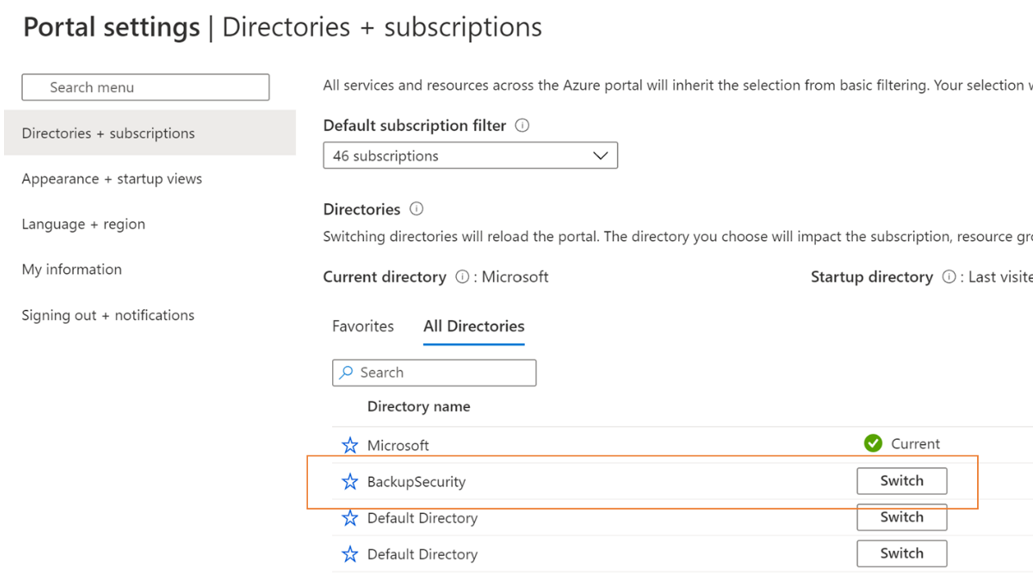

Wechseln Sie im Azure-Portal zu dem Verzeichnis, in dem Sie die Resource Guard-Instanz erstellen möchten.

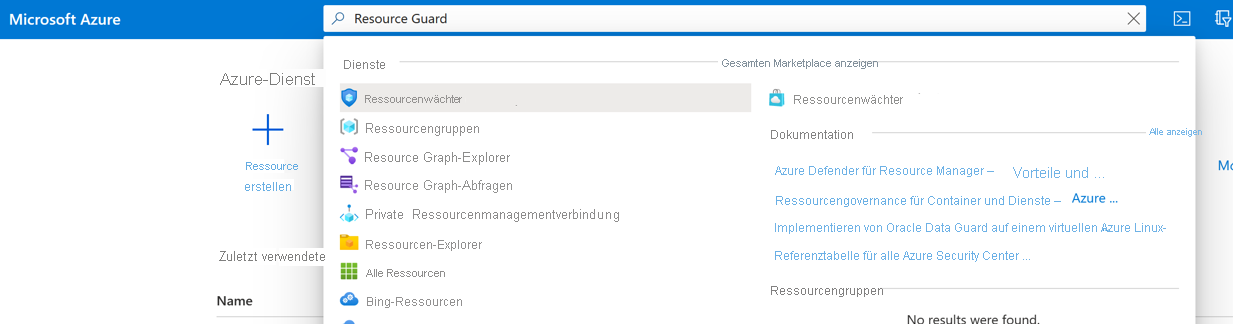

Suchen Sie in der Suchleiste nach Resource Guards, und wählen Sie in der Dropdownliste den entsprechenden Eintrag aus.

- Wählen Sie Erstellen aus, um mit der Erstellung einer Resource Guard-Instanz zu beginnen.

- Geben Sie auf dem Blatt „Erstellen“ die erforderlichen Details für diese Resource Guard-Instanz ein.

- Vergewissern Sie sich, dass sich die Resource Guard-Instanz in der gleichen Azure-Region wie der Recovery Services-Tresor befindet.

- Außerdem ist es nützlich, eine Beschreibung hinzuzufügen, wie Sie bei Bedarf Zugriff zum Ausführen von Aktionen für zugeordnete Tresore erhalten oder anfordern. Diese Beschreibung wird auch in den zugeordneten Tresoren angezeigt, um den Backupadministrator beim Abrufen der erforderlichen Berechtigungen zu leiten. Sie können die Beschreibung bei Bedarf später bearbeiten, es ist jedoch empfehlenswert, jederzeit eine klar definierte Beschreibung zu haben.

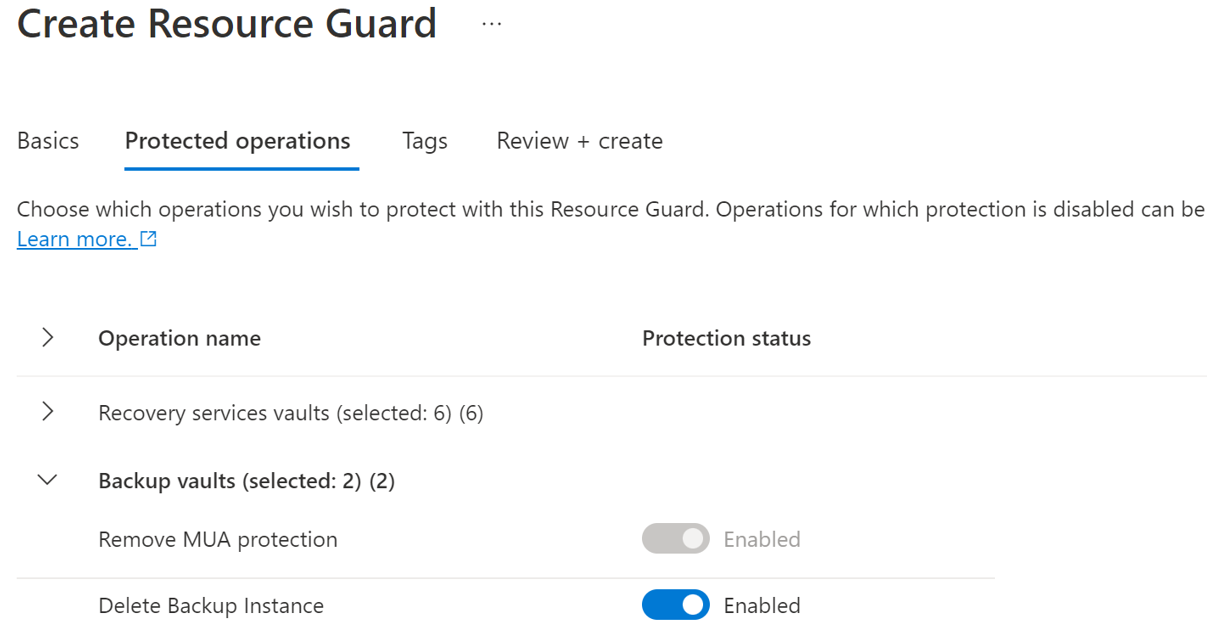

Wählen Sie auf der Registerkarte Geschützte Vorgänge die Vorgänge aus, die Sie mit dieser Resource Guard-Instanz schützen müssen.

Sie können die zu schützenden Vorgänge auch auswählen, nachdem Sie die Resource Guard-Instanz erstellt haben.

Fügen Sie optional alle Tags zu Resource Guard hinzu, die den Anforderungen entsprechen.

Wählen Sie Überprüfen und erstellen aus, und folgen Sie den Benachrichtigungen zum Status und zur erfolgreichen Erstellung der Resource Guard-Instanz.

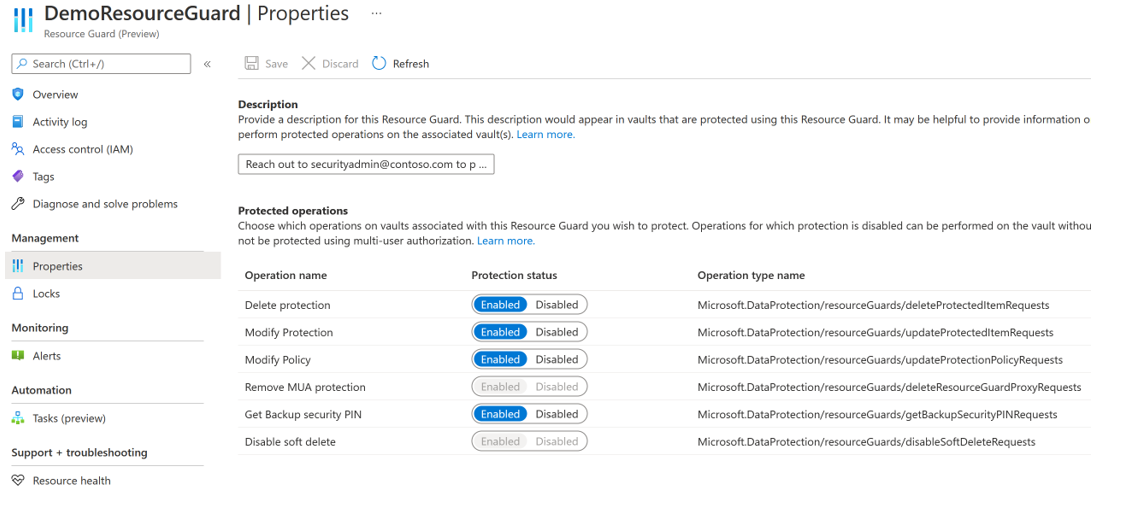

Auswählen von Vorgängen zum Schützen durch Resource Guard

Wählen Sie unter allen unterstützten kritischen Vorgängen diejenigen aus, die Sie mit der Resource Guard-Instanz schützen möchten. Standardmäßig sind alle unterstützten kritischen Vorgänge aktiviert. Jedoch können Sie (als Sicherheitsadministrator) bestimmte Vorgänge von der Kontrolle durch die Mehrbenutzerautorisierung mithilfe des Ressourcenwächters ausschließen.

Auswählen eines Clients

Führen Sie die folgenden Schritte aus, um Vorgänge auszuschließen:

Wechseln Sie in der oben erstellten Resource Guard-Instanz zu Eigenschaften>Registerkarte „Recovery Services-Tresor“.

Wählen Sie Deaktivieren für Vorgänge aus, die Sie von der Autorisierung mithilfe der Resource Guard-Instanz ausnehmen möchten.

Hinweis

Sie können die geschützten Vorgänge nicht deaktivieren – Deaktivieren Sie das vorläufige Löschen, und entfernen Sie den MUA-Schutz.

Optional können Sie auf diesem Blatt auch die Beschreibung für die Resource Guard-Instanz aktualisieren.

Wählen Sie Speichern aus.

Zuweisen von Berechtigungen für den Backupadministrator in der Resource Guard-Instanz zum Aktivieren von MUA

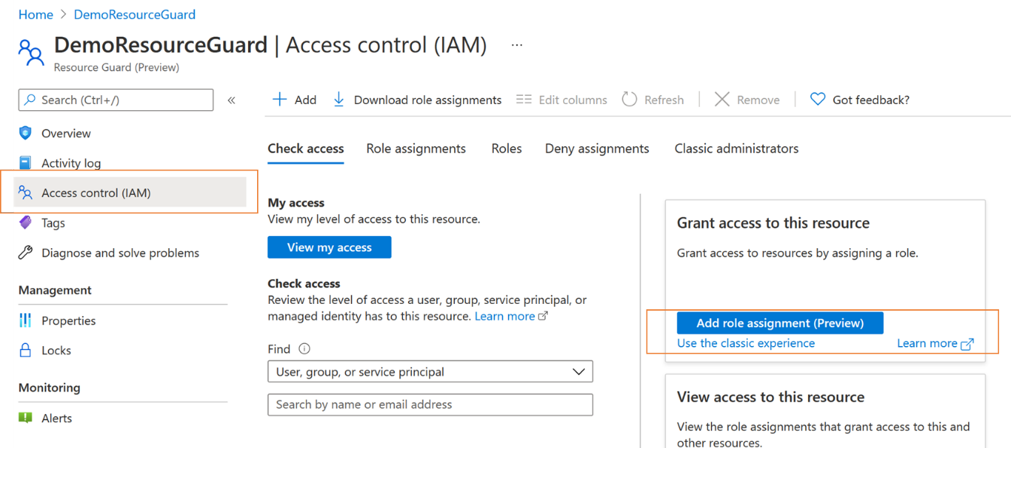

Zum Aktivieren von MUA für einen Tresor muss der Administrator des Tresors über die Rolle Leser in der Resource Guard-Instanz oder dem Abonnement verfügen, das die Resource Guard-Instanz enthält. So weisen Sie die Rolle Leser in der Resource Guard-Instanz zu:

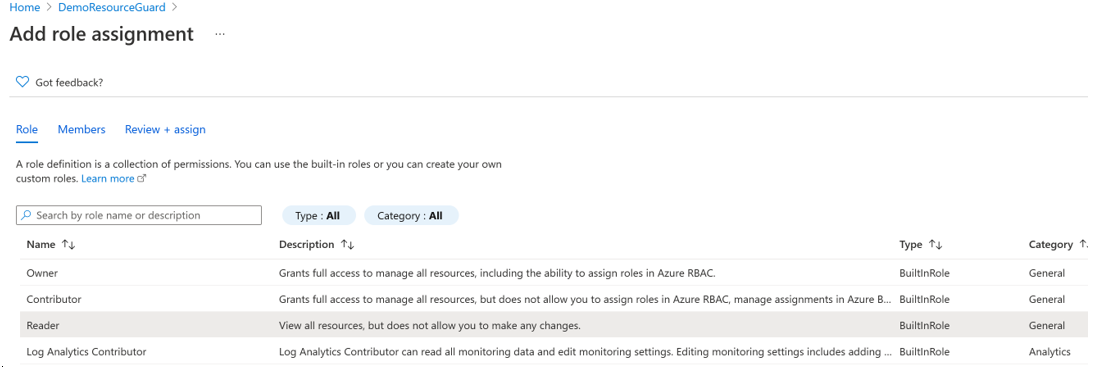

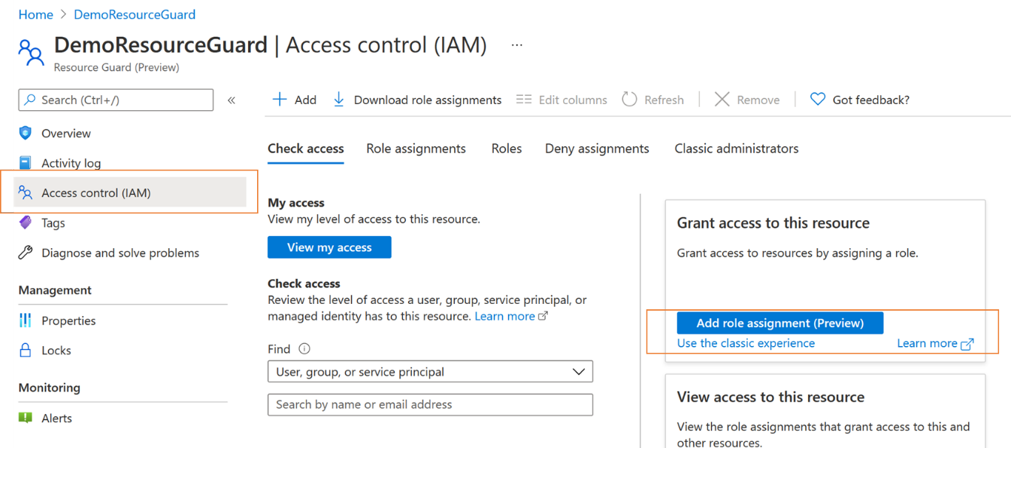

Wechseln Sie in der oben erstellten Resource Guard-Instanz zum Blatt Zugriffssteuerung (IAM) und dann zu Rollenzuweisung hinzufügen.

Wählen Sie in der Liste der integrierten Rollen Leser und dann Weiter aus.

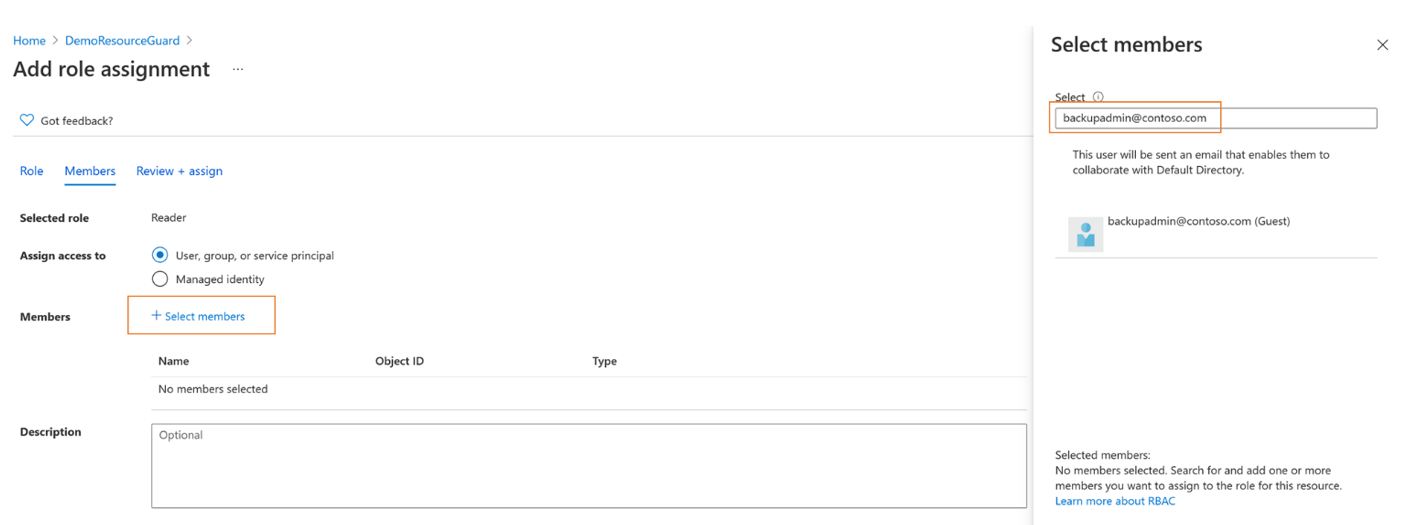

Klicken Sie auf Mitglieder auswählen, und fügen Sie die E-Mail-ID des Backupadministrators ein, um ihn als den Leser hinzuzufügen. Da sich der Backupadministrator in diesem Fall in einem anderen Mandanten befindet, wird er dem Mandanten, der die Resource Guard-Instanz enthält, als Gast hinzugefügt.

Klicken Sie auf Auswählen, und fahren Sie dann mit Überprüfen + zuweisen fort, um die Rollenzuweisung abzuschließen.

Aktivieren von MUA für einen Recovery Services-Tresor

Nach Zuweisen der Rolle „Leser“ zum Ressourcenwächter aktivieren Sie (als Sicherungsadministrator) die Mehrbenutzerautorisierung für Tresore, die Sie verwalten.

Auswählen eines Clients

Führen Sie die folgenden Schritte aus, um die Mehrbenutzerautorisierung für die Tresore zu aktivieren.

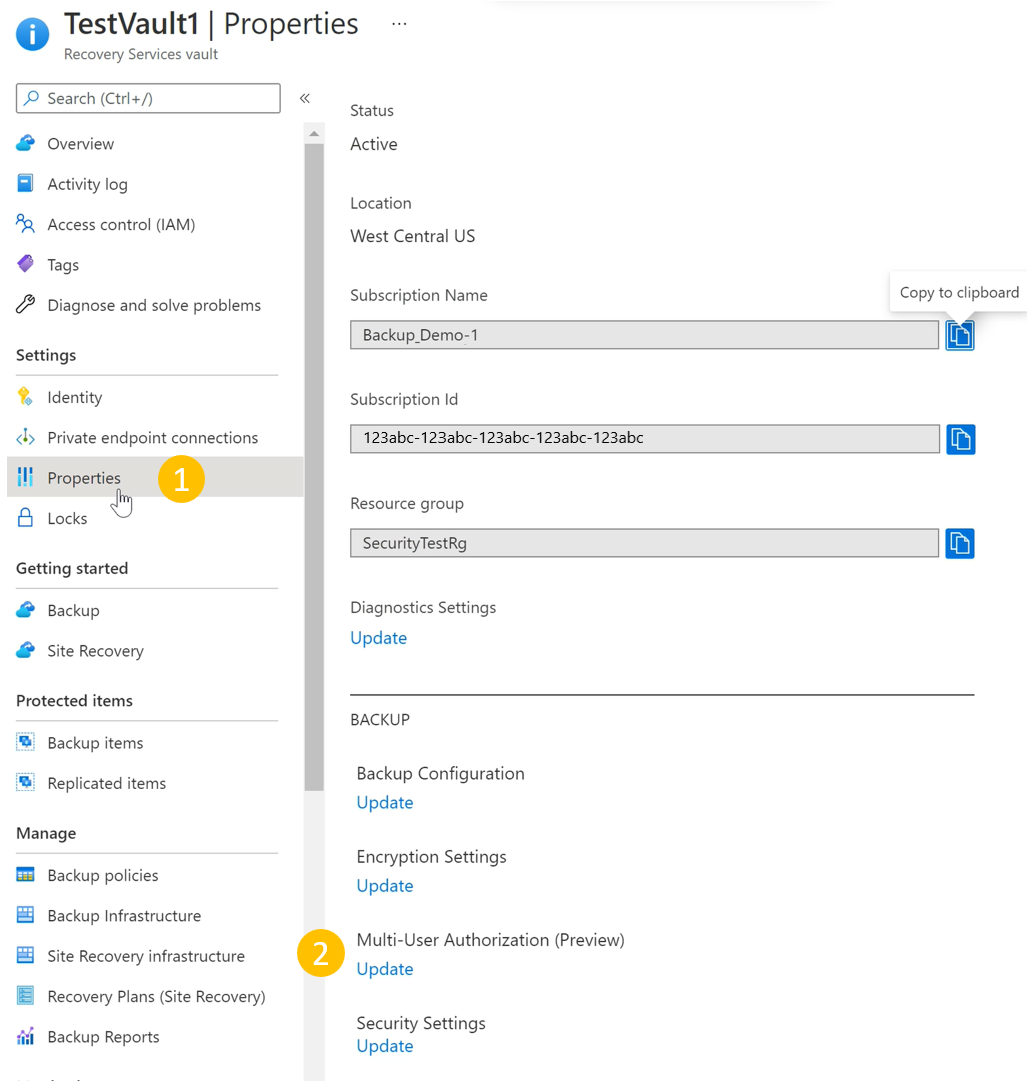

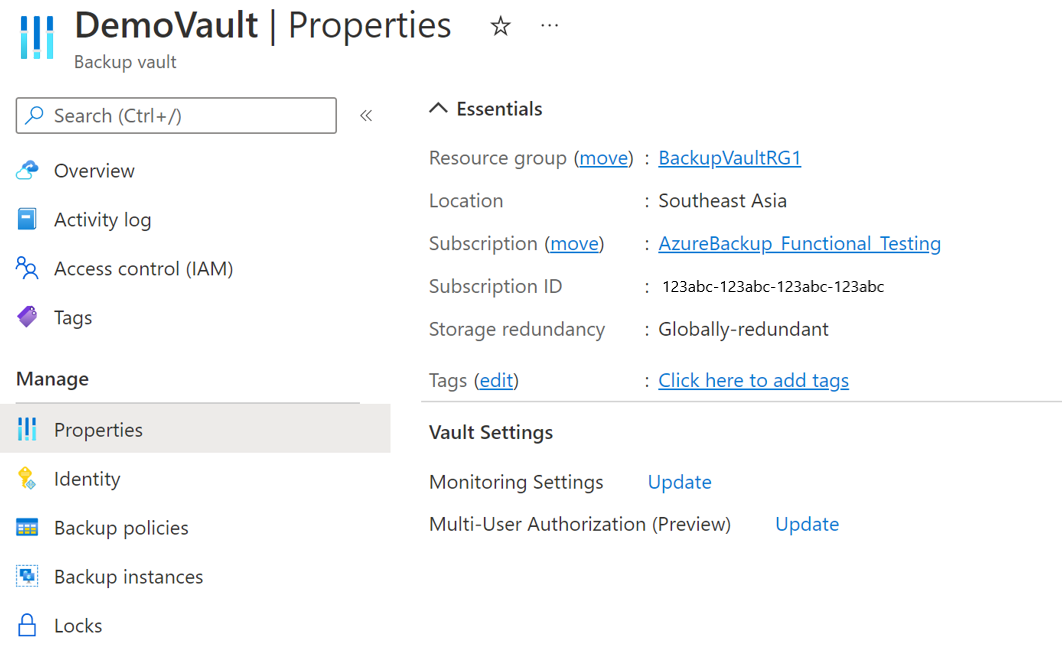

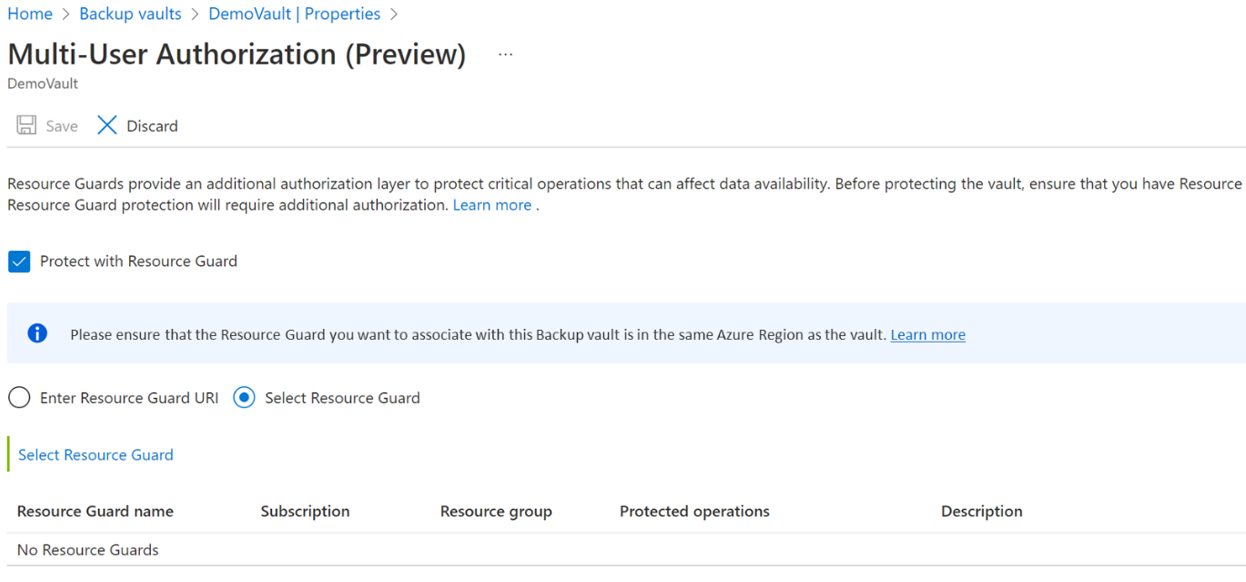

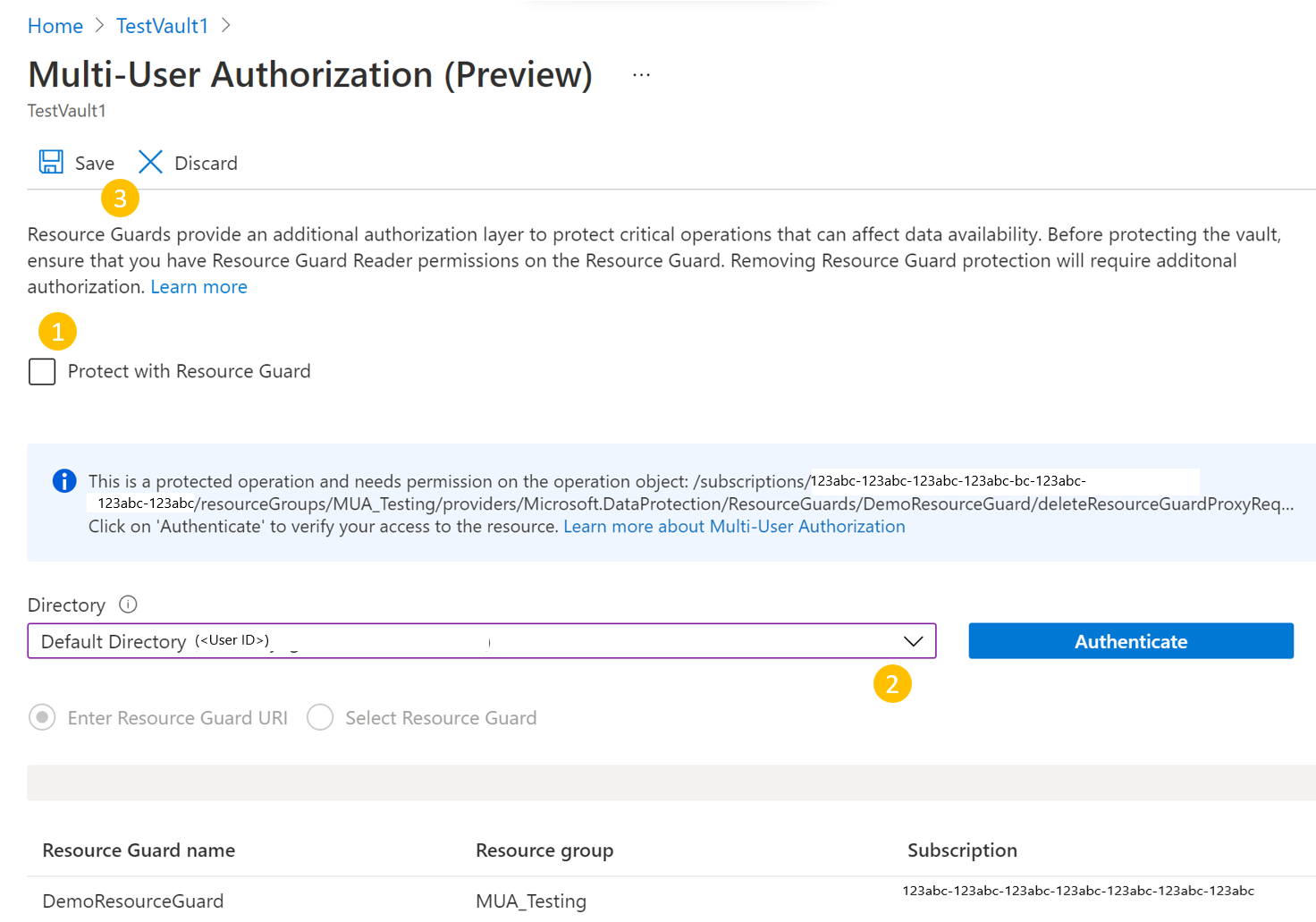

Navigieren Sie zum Recovery Services-Tresor. Wechseln Sie in der linken Navigationsleiste zu Eigenschaften, dann zu Mehrbenutzerautorisierung, und wählen Sie Aktualisieren aus.

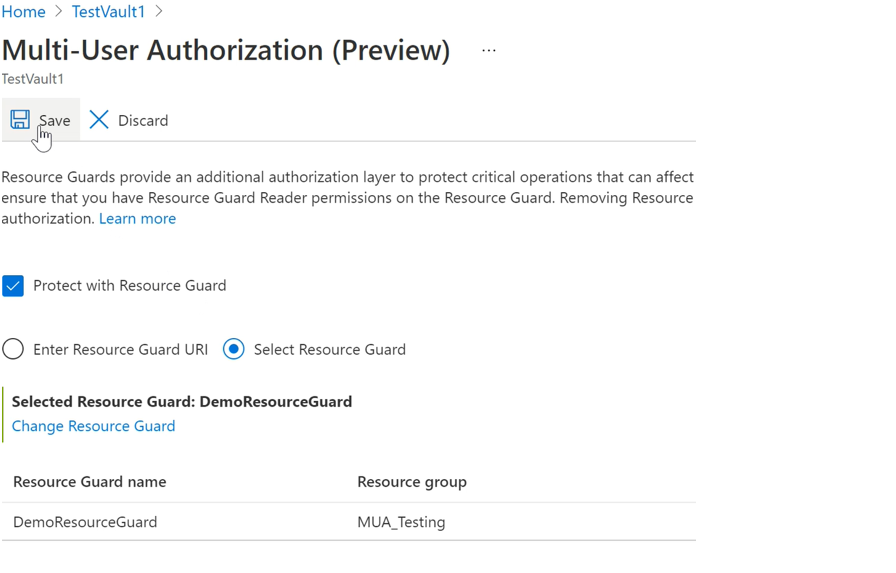

Jetzt wird Ihnen die Option zum Aktivieren von MUA und zum Auswählen einer Resource Guard-Instanz mit einem der folgenden Verfahren vorgestellt:

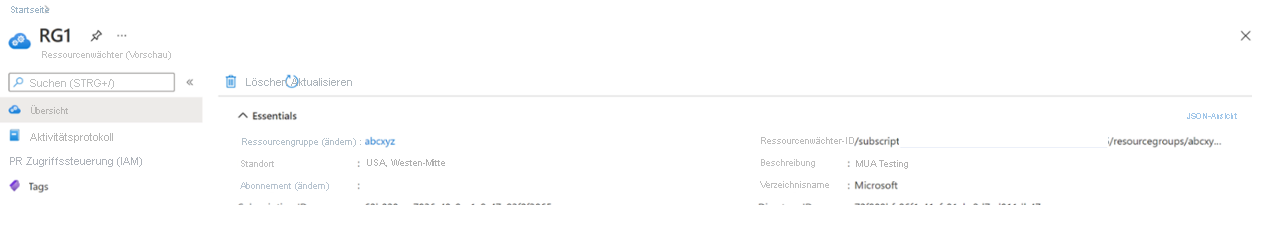

Sie können einerseits den URI der Resource Guard-Instanz angeben. Achten Sie darauf, dass Sie den URI einer Resource Guard-Instanz angeben, auf die Sie Zugriff als Leser haben, und dass sie sich in der gleichen Region wie der Tresor befindet. Sie finden den URI (Resource Guard-ID) der Resource Guard-Instanz auf dem Übersichtsbildschirm:

Alternativ können Sie die Resource Guard-Instanz in der Liste der Resource Guard-Instanzen auswählen, auf die Sie Zugriff als Leser haben und die in der Region verfügbar sind.

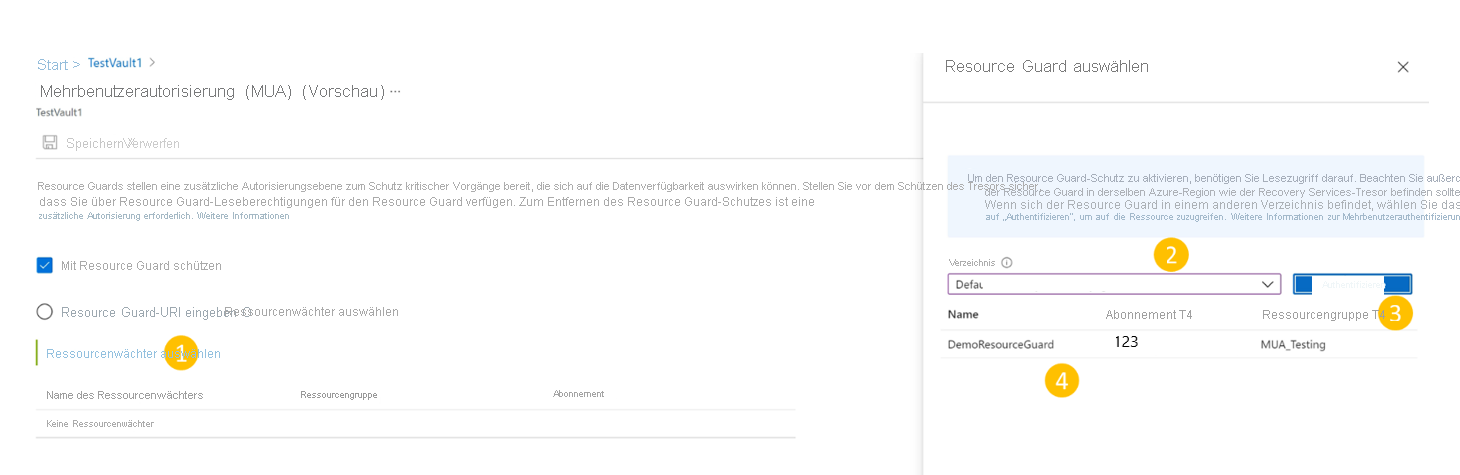

- Klicken Sie auf Ressource Guard auswählen

- Klicken Sie auf die Dropdownliste, und wählen Sie das Verzeichnis aus, in dem sich die Resource Guard-Instanz befindet.

- Wählen Sie Authentifizieren aus, um Ihre Identität und den Zugriff zu überprüfen.

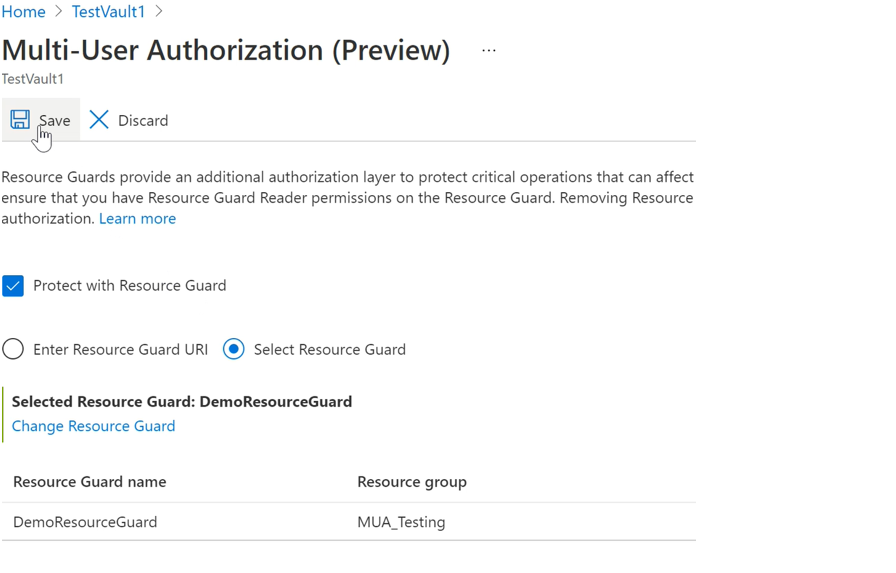

- Wählen Sie nach der Authentifizierung die Resource Guard-Instanz in der angezeigten Liste aus.

Wählen Sie Speichern aus, wenn Sie fertig sind, um MUA zu aktivieren.

Geschützte Vorgänge mit MUA

Nachdem Sie MUA aktiviert haben, werden die Vorgänge im Bereich für den Tresor eingeschränkt, wenn der Backupadministrator ihre Ausführung versucht, ohne im Besitz der erforderlichen Rolle (d. h. der Rolle MUA-Backupoperator) für die Resource Guard-Instanz zu sein.

Hinweis

Wir empfehlen dringend, das Setup nach der Aktivierung von MUA zu testen, um sicherzustellen, dass geschützte Vorgänge wie erwartet blockiert werden und MUA ordnungsgemäß konfiguriert ist.

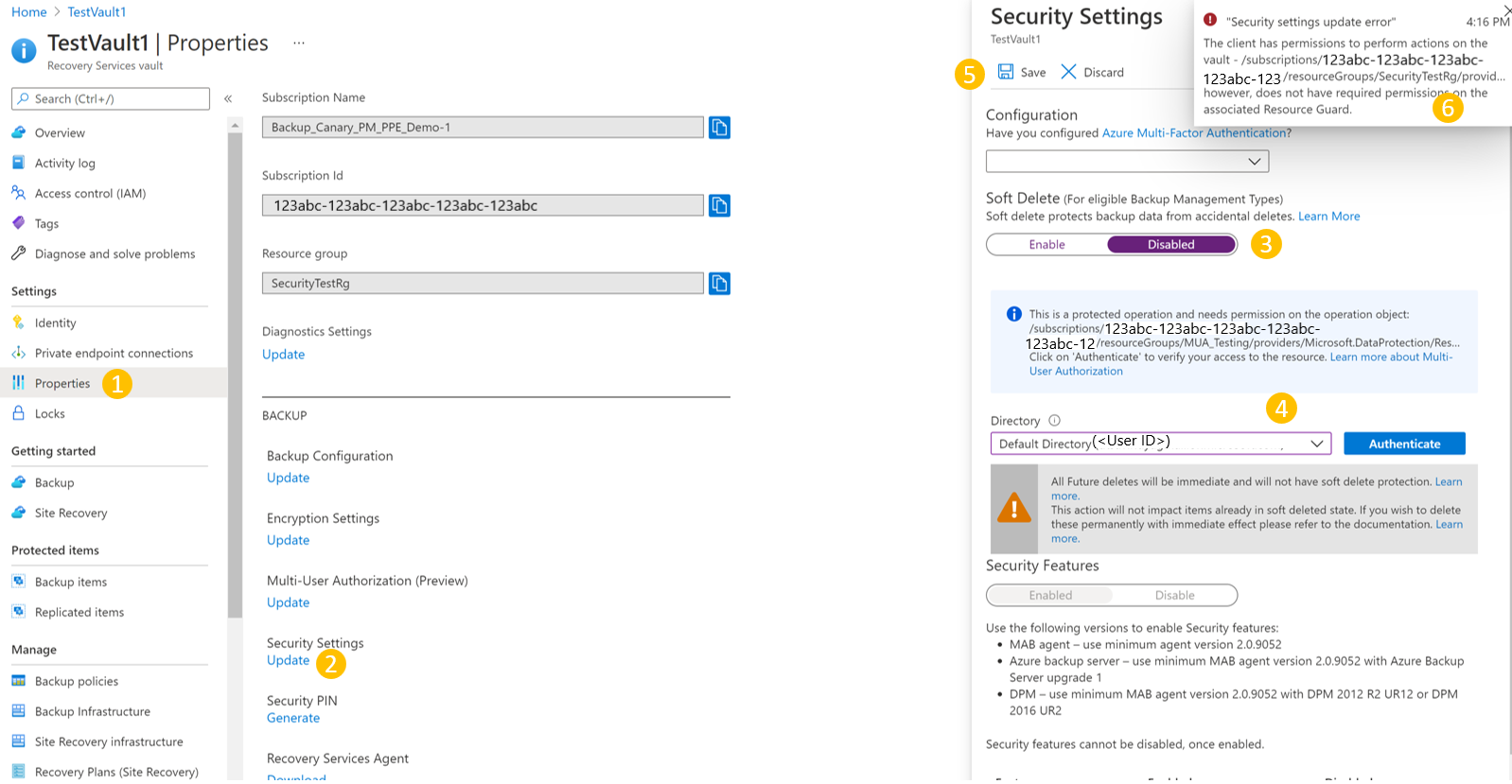

Die Abbildung weiter unten zeigt, was geschieht, wenn der Sicherungsadministrator versucht, einen solchen geschützten Vorgang auszuführen (hier ist z. B. das Deaktivieren von vorläufigem Löschen dargestellt. Das Verhalten für andere geschützte Vorgänge ist ähnlich). Die folgenden Schritte werden von einem Backupadministrator ohne erforderliche Berechtigungen ausgeführt.

Wechseln Sie zum Deaktivieren des vorläufigen Löschens zum Recovery Services-Tresor >Eigenschaften>Sicherheitseinstellungen, und wählen Sie Aktualisieren aus, wodurch die Sicherheitseinstellungen angezeigt werden.

Deaktivieren Sie das vorläufige Löschen mithilfe des Schiebereglers. Sie werden darüber informiert, dass es sich um einen geschützten Vorgang handelt und Sie dessen Zugriff auf die Resource Guard-Instanz bestätigen müssen.

Wählen Sie das Verzeichnis aus, das die Resource Guard-Instanz enthält, und authentifizieren Sie sich. Dieser Schritt ist möglicherweise nicht erforderlich, wenn sich die Resource Guard-Instanz im gleichen Verzeichnis wie der Tresor befindet.

Fahren Sie fort mit Speichern. Bei der Anforderung tritt ein Fehler auf, der Sie darüber informiert, dass Sie nicht über die erforderlichen Berechtigungen auf der Resource Guard-Instanz verfügen, um diesen Vorgang auszuführen.

Autorisieren kritischer (geschützte) Vorgänge mit Microsoft Entra Privileged Identity Management

In den folgenden Abschnitten wird das Autorisieren dieser Anforderungen mit PIM erläutert. Es gibt Fälle, in denen Sie möglicherweise kritische Vorgänge für Ihre Sicherungen ausführen müssen, und MUA kann Ihnen helfen, sicherzustellen, dass diese nur ausgeführt werden, wenn die richtigen Genehmigungen oder Berechtigungen vorhanden sind. Wie bereits erwähnt, muss der Backupadministrator über die Rolle MUA-Backupoperator für Resource Guard verfügen, um kritische Vorgänge im von Resource Guard abgedeckten Bereich ausführen zu können. Eine der Möglichkeiten, Just-In-Time für solche Vorgänge zuzulassen, bietet die Verwendung von Microsoft Entra Privileged Identity Management.

Hinweis

Die Verwendung von Microsoft Entra PIM stellt zwar den empfohlenen Ansatz dar, jedoch können Sie auch manuelle oder benutzerdefinierte Methoden für die Verwaltung des Zugriffs von Sicherungsadministrator*innen auf Resource Guard verwenden. Um den Zugriff auf Resource Guard manuell zu verwalten, verwenden Sie die Einstellung „Zugriffskontrolle (IAM)“ in der linken Navigationsleiste von Resource Guard und erteilen dem Backupadministrator die Rolle MUA-Backupoperator.

Erstellen einer berechtigten Zuweisung für Sicherungsadministrator*innen (bei Verwendung von Microsoft Entra Privileged Identity Management)

Der Sicherheitsadministrator kann PIM verwenden, um eine berechtigte Zuweisung für den Backupadministrator zu erstellen und die Rolle als MUA-Backupoperator für Resource Guard zuzuweisen. Dadurch kann der Backupadministrator eine Anforderung (für die Rolle MUA-Backupoperator) erstellen, wenn ein geschützter Vorgang ausgeführt werden muss. Dazu geht der Sicherheitsadministrator wie folgt vor:

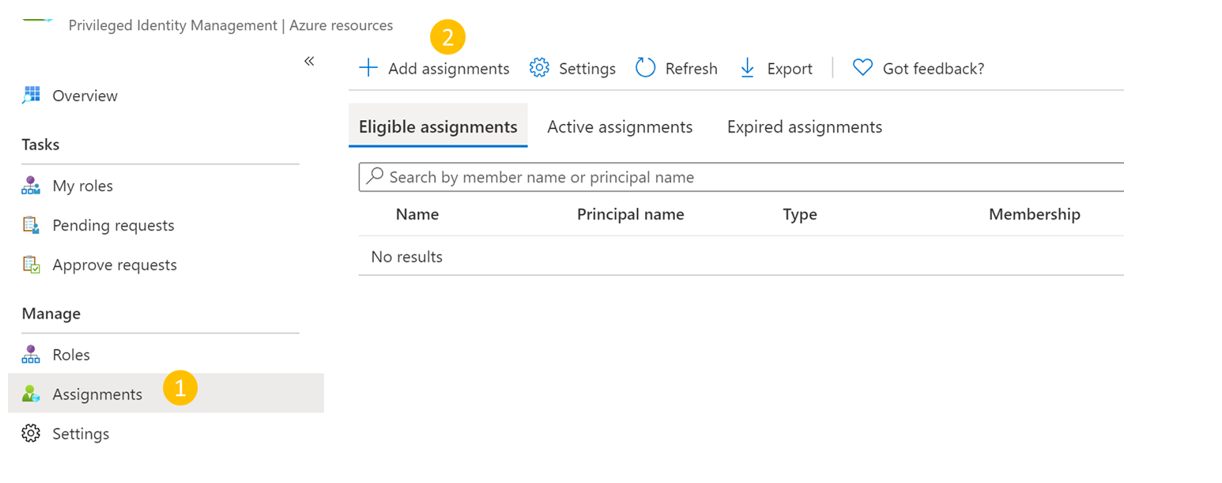

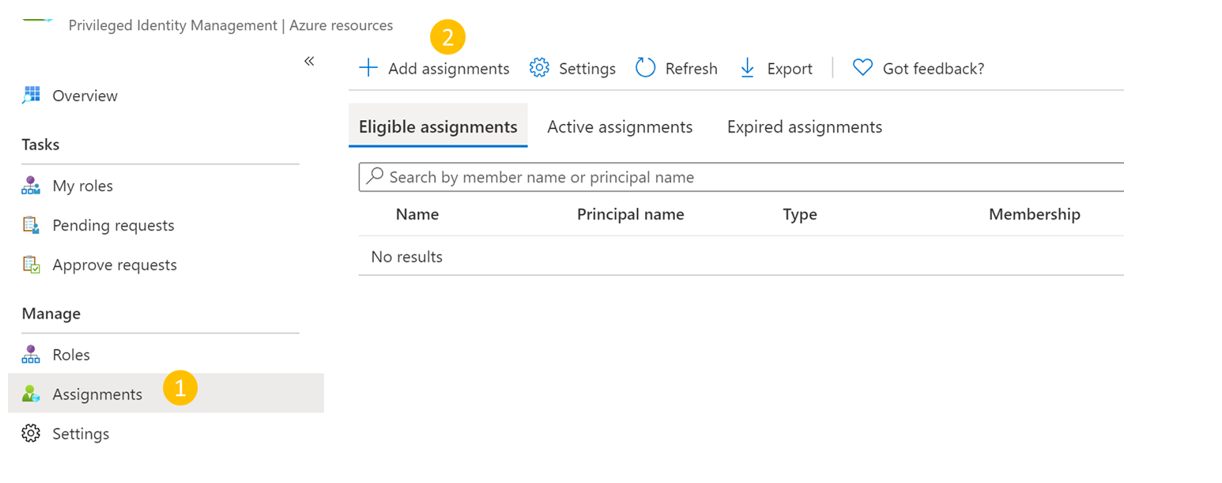

Wechseln Sie im Sicherheits-Mandanten (der die Resource Guard-Instanz enthält) zu Privileged Identity Management (suchen Sie danach in der Suchleiste im Azure-Portal) und dann zu Azure-Ressourcen (im linken Menü unter Verwalten).

Wählen Sie die Ressource (die Resource Guard-Instanz oder das enthaltende Abonnement bzw. die Ressourcengruppe) aus, der Sie die Rolle MUA-Backupoperator zuweisen möchten.

Wenn die entsprechende Ressource nicht in der Liste der Ressourcen angezeigt wird, achten Sie darauf, das enthaltende Abonnement hinzuzufügen, damit es von PIM verwaltet wird.

Wechseln Sie in der ausgewählten Ressource zu Zuweisungen (im linken Menü unter Verwalten), und gehen Sie zu Zuweisungen hinzufügen.

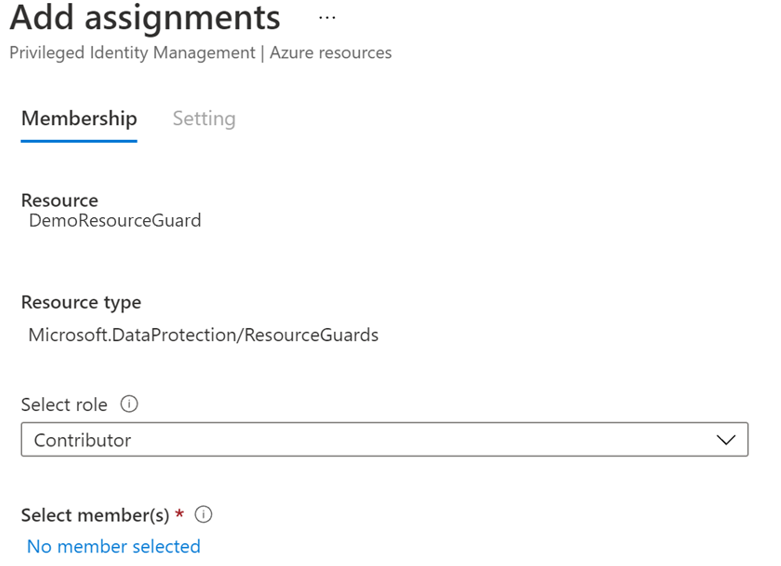

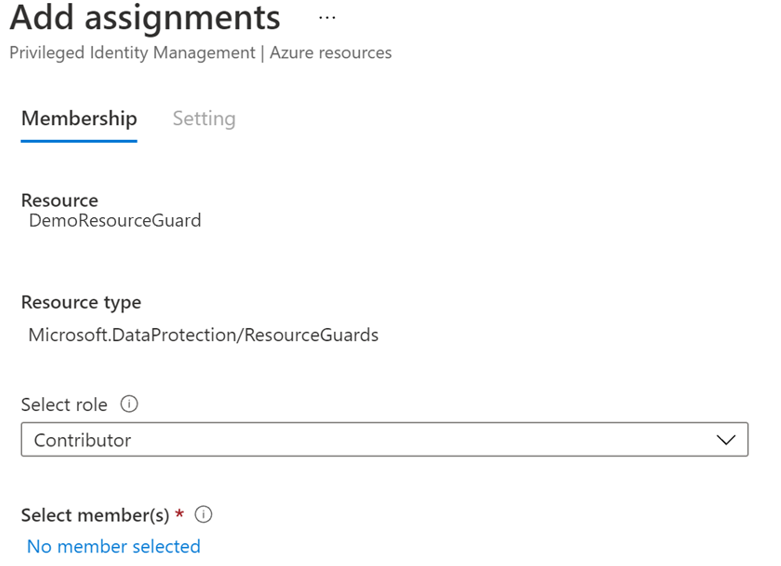

Unter „Zuweisungen hinzufügen“:

- Wählen Sie die Rolle als MUA-Backupoperator aus.

- Navigieren Sie zu Mitglieder auswählen, und fügen Sie den Benutzernamen (oder die E-Mail-ID) des Backupadministrators hinzu.

- Klicken Sie auf Weiter.

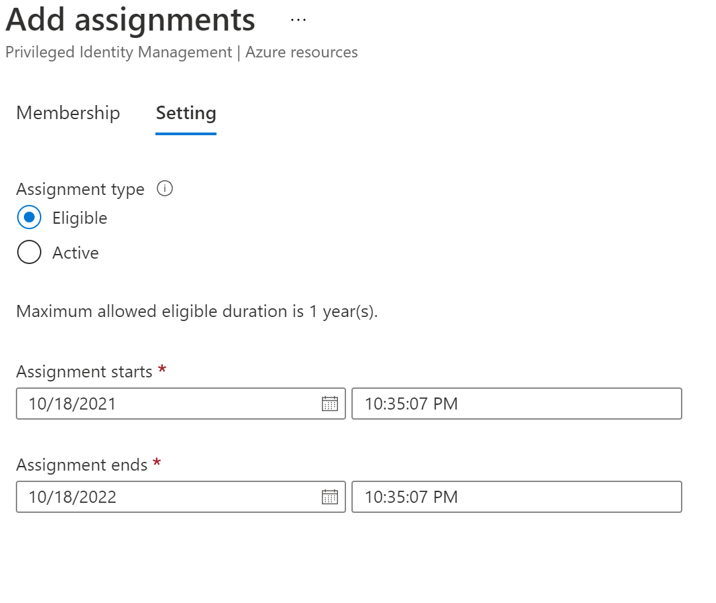

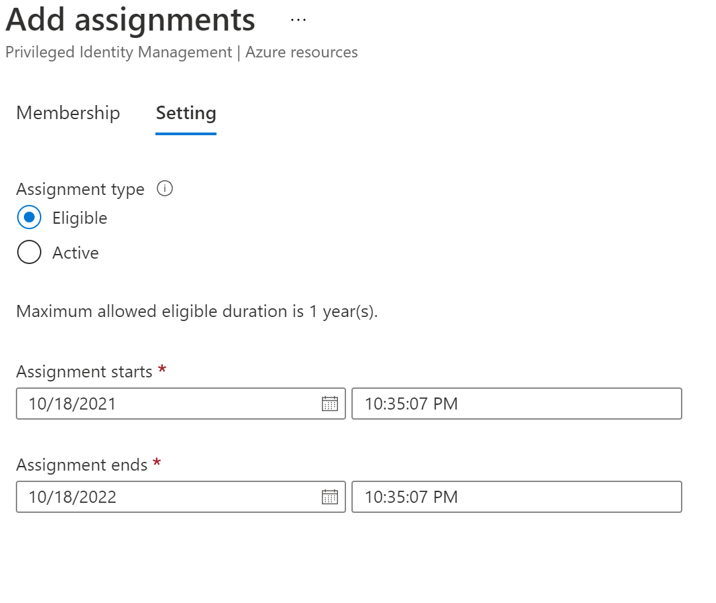

Auf dem nächsten Bildschirm:

- Wählen Sie unter „Zuweisungstyp“ die Option Berechtigt aus.

- Geben Sie die Gültigkeitsdauer für diese Berechtigung an.

- Wählen Sie Zuweisen aus, um die Erstellung der berechtigten Zuweisung abzuschließen.

Einrichten von genehmigenden Personen für das Aktivieren der Rolle „MUA-Backupoperator“

Standardmäßig ist für das Setup oben in PIM möglicherweise keine genehmigende Person (und kein Ablauf der Genehmigungsanforderung) konfiguriert. Damit die genehmigenden Personen über die Rolle MUA-Backupoperator für die Genehmigung von Anforderungen verfügen, muss der Sicherheitsadministrator die folgenden Schritte ausführen:

Hinweis

Ohne diese Konfiguration werden alle Anforderungen automatisch genehmigt, ohne die Überprüfung durch Sicherheitsadministratoren oder eine festgelegte genehmigende Stelle zu durchlaufen. Weitere Informationen dazu finden Sie hier.

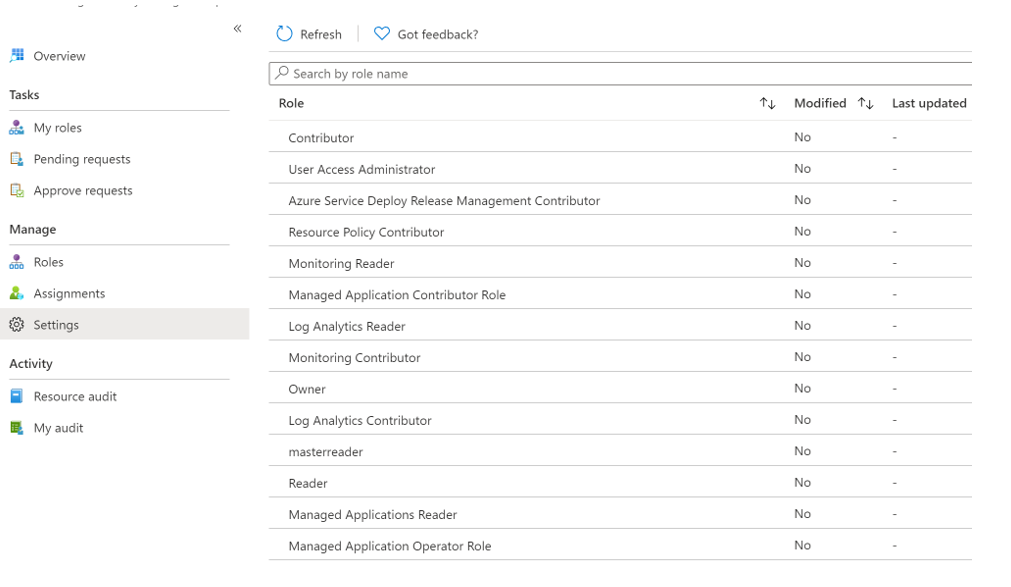

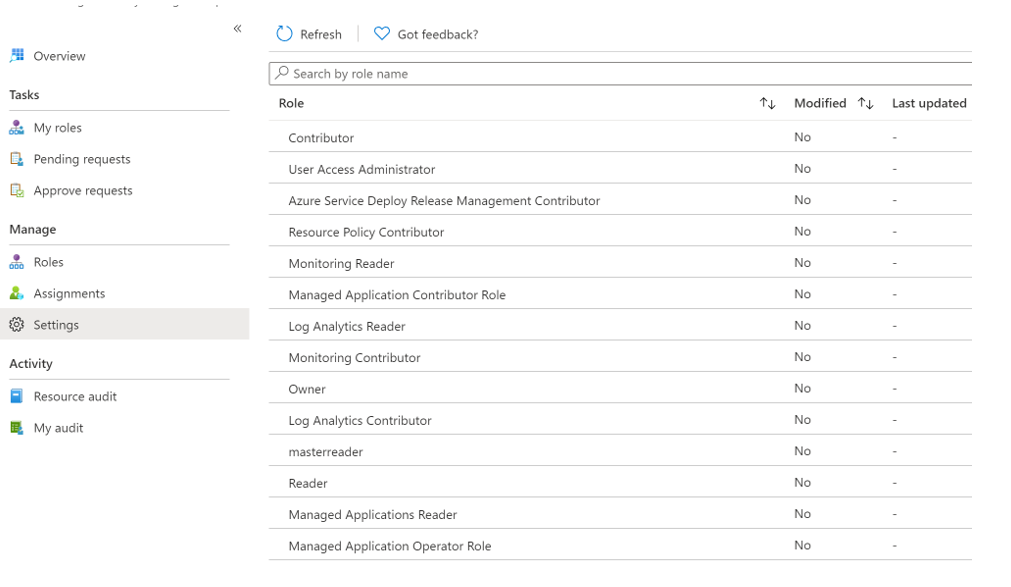

Wählen Sie in Microsoft Entra PIM auf der linken Navigationsleiste Azure-Ressourcen und dann Ihre Resource Guard-Instanz aus.

Wechseln Sie zu Einstellungen, und navigieren Sie dann zur Rolle MUA-Backupoperator.

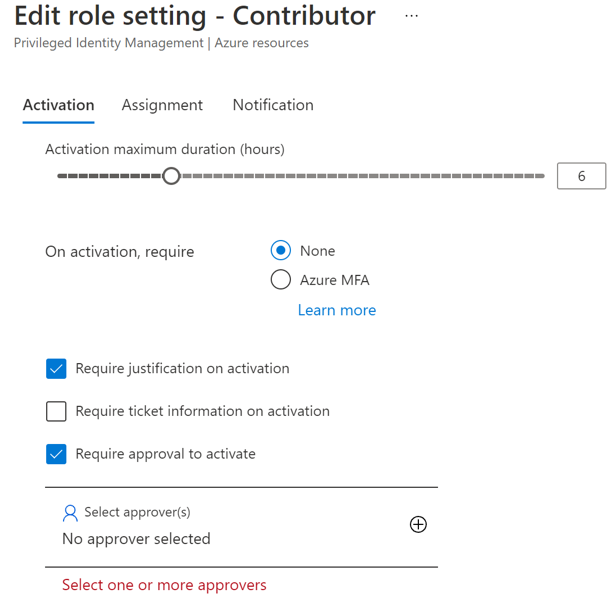

Wählen Sie Bearbeiten aus, um die Prüfer hinzuzufügen, die die Anforderung zur Aktivierung der Rolle MUA-Backupoperator prüfen und genehmigen müssen, falls Sie feststellen, dass bei den genehmigenden Personen „Keine“ oder die falschen genehmigenden Personen angezeigt werden.

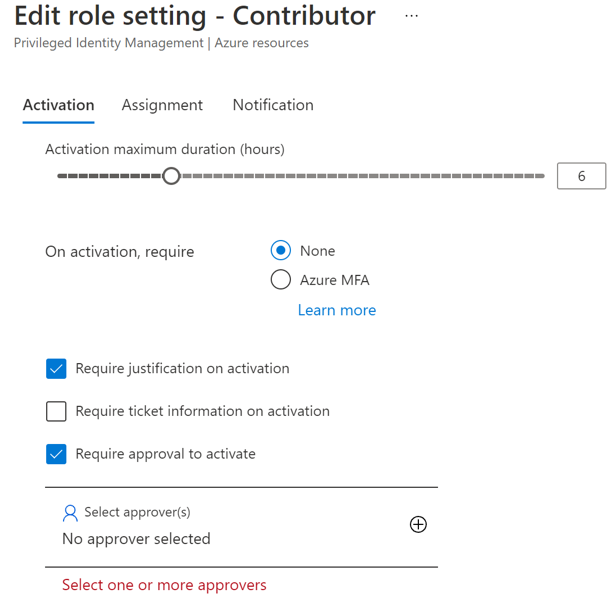

Wählen Sie auf der Registerkarte Aktivierung die Option Erzwingen der Genehmigung für die Aktivierung aus, und fügen Sie die genehmigenden Personen hinzu, die die einzelnen Anforderungen genehmigen müssen.

Wählen Sie Sicherheitsoptionen aus, z. B. Multi-Faktor-Authentifizierung (MFA) oder obligatorisches Ticket, um die Rolle MUA-Backupoperator zu aktivieren.

Wählen Sie auf den Registerkarten Zuweisung und Benachrichtigung die entsprechenden Optionen gemäß Ihren Anforderungen aus.

Wählen Sie Aktualisieren aus, um das Einrichten der genehmigenden Personen zur Aktivierung der Rolle MUA-Backupoperator abzuschließen.

Anfordern der Aktivierung einer berechtigten Zuweisung zum Ausführen kritischer Vorgänge

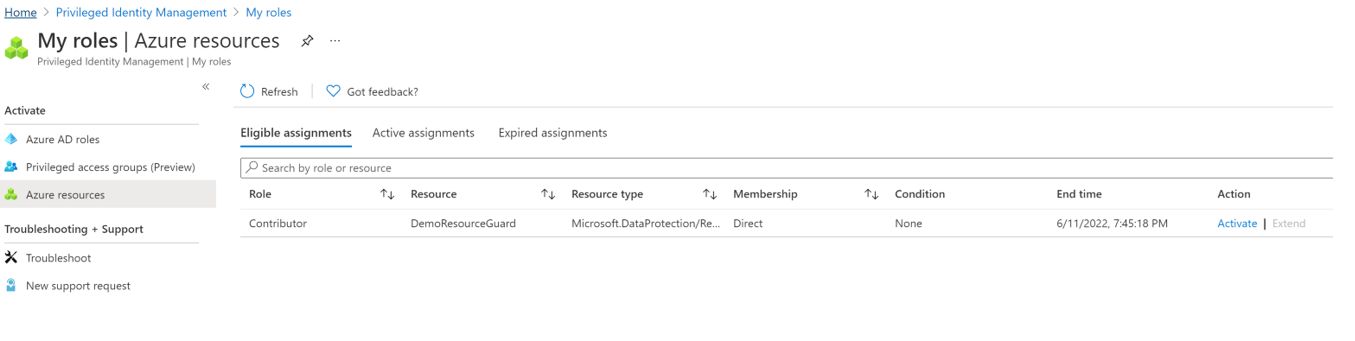

Nachdem der Sicherheitsadministrator eine berechtigte Zuweisung erstellt hat, muss der Backupadministrator die Zuweisung der Rolle MUA-Backupoperator aktivieren, damit geschützte Aktionen ausgeführt werden können.

Führen Sie die folgenden Schritte aus, um die Rollenzuweisung zu aktivieren:

Navigieren Sie zu Microsoft Entra Privileged Identity Management. Wenn sich die Resource Guard-Instanz in einem anderen Verzeichnis befindet, wechseln Sie zu diesem Verzeichnis, und navigieren Sie dann zu Microsoft Entra Privileged Identity Management.

Wechseln Sie im linken Menü zu Meine Rollen>Azure-Ressourcen.

Wählen Sie Aktivieren aus, um die berechtigte Zuweisung für die Rolle MUA-Backupoperator zu aktivieren.

Es wird eine Meldung angezeigt, die besagt, dass die Anforderung zur Genehmigung gesendet wurde.

Genehmigen der Aktivierung von Anforderungen zum Ausführen kritischer Vorgänge

Nachdem der Backupadministrator eine Anforderung zum Aktivieren der Rolle MUA-Backupoperator ausgelöst hat, muss die Anforderung vom Sicherheitsadministrator geprüft und genehmigt werden.

- Wechseln Sie im Sicherheitsmandanten zu Microsoft Entra Privileged Identity Management.

- Wechseln Sie zu Anforderungen genehmigen.

- Unter Azure-Ressourcen wird die Anforderung angezeigt, die vom Backupadministrator ausgelöst wurde und die Aktivierung als MUA-Backupoperator anfordert.

- Überprüfen Sie die Anforderung. Wenn Sie echt ist, wählen Sie die Anforderung und dann Genehmigen aus, um sie zu genehmigen.

- Der Backupadministrator wird per E-Mail (oder über andere Benachrichtigungsmechanismen in der Organisation) darüber informiert, dass seine Anforderung jetzt genehmigt wurde.

- Nach der Genehmigung kann der Backupadministrator für den angeforderten Zeitraum geschützte Vorgänge ausführen.

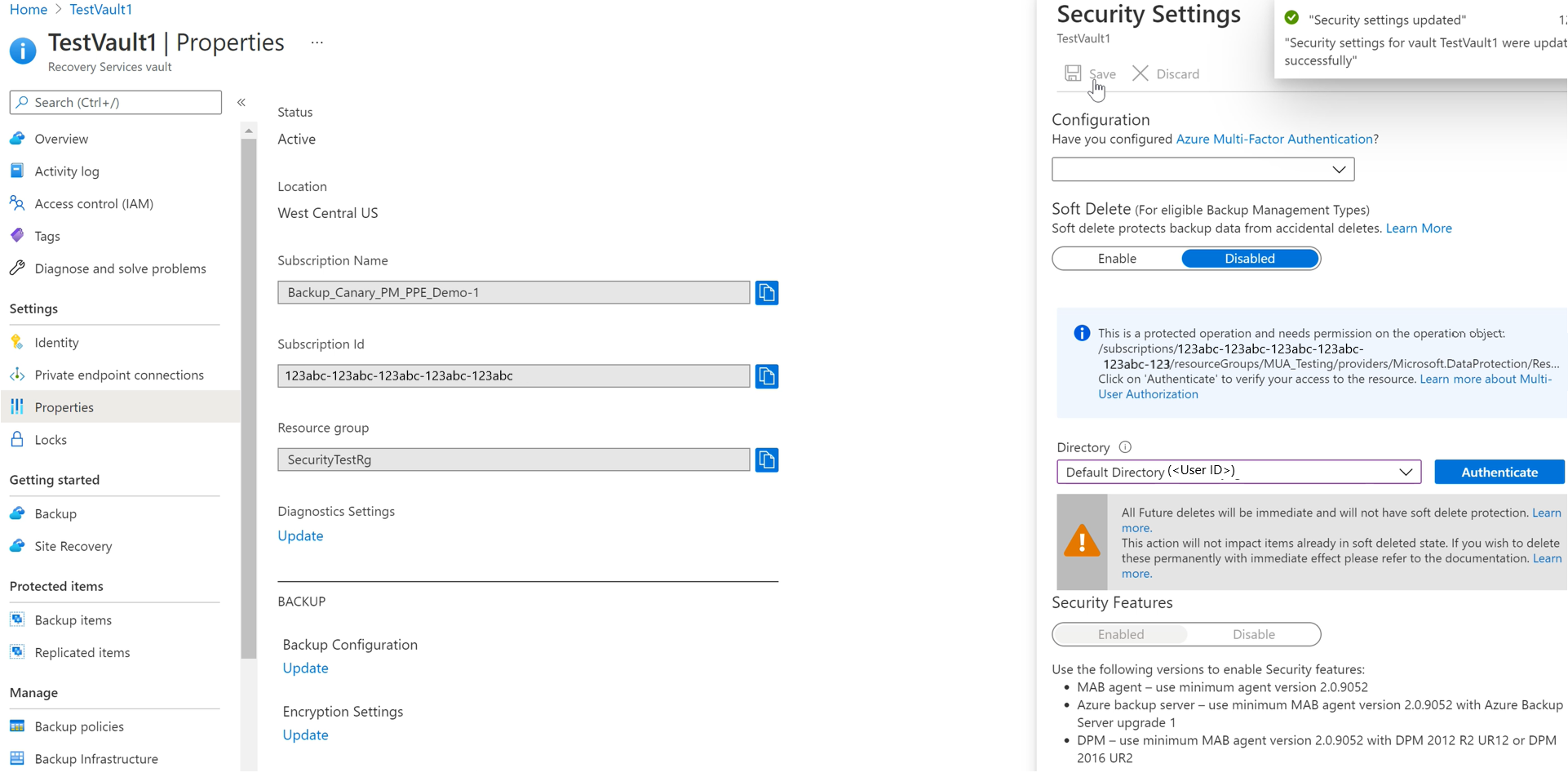

Ausführen eines geschützten Vorgangs nach der Genehmigung

Nachdem die Anforderung der Rolle MUA-Backupoperator des Backupadministrators bei der Resource Guard-Instanz genehmigt wurde, können geschützte Vorgänge für den zugeordneten Tresor durchgeführt werden. Wenn sich die Resource Guard-Instanz in einem anderen Verzeichnis befindet, muss sich der Backupadministrator selbst authentifizieren.

Hinweis

Wenn der Zugriff mithilfe eines JIT-Mechanismus zugewiesen wurde, wird die Rolle MUA-Backupoperator am Ende des genehmigten Zeitraums wieder entzogen. Andernfalls entfernt der Sicherheitsadministrator die dem Backupadministrator zum Ausführen des kritischen Vorgangs zugewiesene Rolle MUA-Backupoperator manuell.

Der folgende Screenshot zeigt ein Beispiel für das Deaktivieren des vorläufigen Löschens für einen MUA-aktivierten Tresor.

Deaktivieren von MUA für einen Recovery Services-Tresor

Die Deaktivierung der Mehrbenutzerautorisierung ist ein geschützter Vorgang, sodass Tresore mittels Mehrbenutzerautorisierung geschützt sind. Wenn Sie (als Backupadministrator) die Mehrbenutzerautorisierung (MUA) deaktivieren möchten, müssen Sie über die erforderliche Rolle MUA-Backupoperator in Resource Guard verfügen.

Auswählen eines Clients

Führen Sie die folgenden Schritte aus, um die Mehrbenutzerautorisierung in einem Tresor zu deaktivieren:

Der Backupadministrator fordert beim Sicherheitsadministrator die Rolle MUA-Backupoperator für Resource Guard an. Sie können dies mithilfe der von der Organisation genehmigten Methoden anfordern, z. B. JIT-Verfahren wie Microsoft Entra Privileged Identity Management oder anderer interner Tools und Verfahren.

Der Sicherheitsadministrator genehmigt die Anforderung (falls die entsprechenden Voraussetzungen vorliegen) und informiert den Backupadministrator. Jetzt verfügt der Backupadministrator über die Rolle MUA-Backupoperator für Resource Guard.

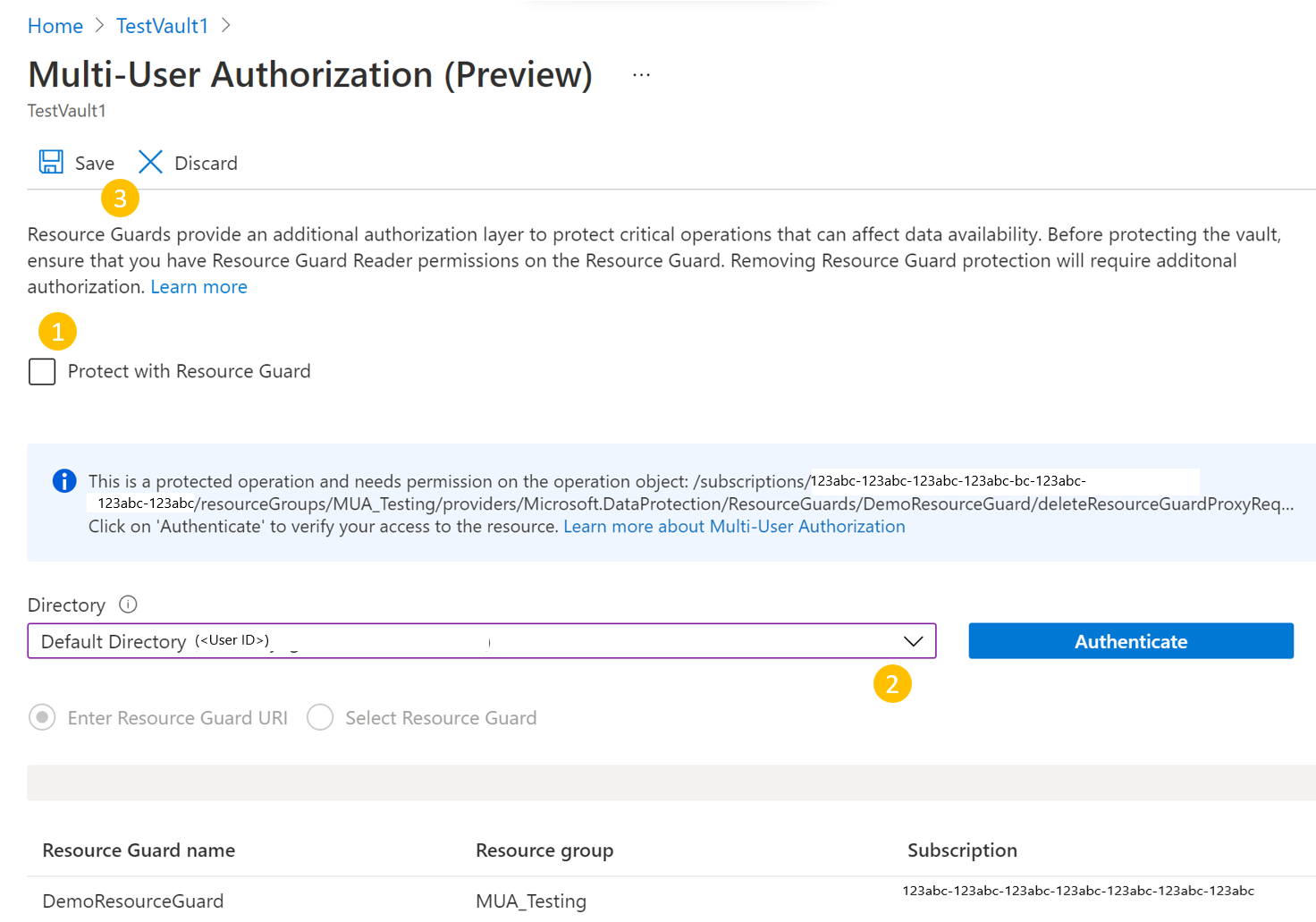

Der Azure Backup-Administrator navigiert zum Tresor >Eigenschaften>Multi-User-Autorisierung.

Wählen Sie Aktualisieren aus.

- Deaktivieren Sie das Kontrollkästchen Mit Resource Guard schützen.

- Wählen Sie das Verzeichnis aus, das die Resource Guard-Instanz enthält, und überprüfen Sie den Zugriff mithilfe der Schaltfläche Authentifizieren (falls zutreffend).

- Wählen Sie nach Authentifizierung die Option Speichern aus. Mit dem richtigen Zugriff sollte die Anforderung erfolgreich abgeschlossen werden.

Die Mandanten-ID ist erforderlich, wenn der Ressourcenwächter in einem anderen Mandanten vorhanden ist.

Beispiel:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

In diesem Artikel wird beschrieben, wie Sie die Mehrbenutzerautorisierung (Multi-User Authorization, MUA) für Azure Backup konfigurieren, um kritische Vorgänge für Ihren Sicherungstresor zusätzlich zu schützen.

Dieser Artikel demonstriert die Erstellung von Resource Guard in einem anderen Mandanten, der maximalen Schutz bietet. Außerdem wird gezeigt, wie Sie Anforderungen für die Durchführung kritischer Vorgänge mithilfe von Microsoft Entra Privileged Identity Management in dem Mandanten, in dem sich Resource Guard befindet, anfordern und genehmigen. Sie können optional andere Mechanismen verwenden, um JIT-Berechtigungen für die Resource Guard-Instanz zu verwalten, gemäß Ihrem Setup.

Hinweis

- Mehrbenutzerautorisierung mithilfe von Resource Guard für einen Sicherungstresor ist jetzt allgemein verfügbar.

- Die Multi-User-Autorisierung für Azure Backup ist in allen öffentlichen Azure-Regionen verfügbar.

Vorbereitung

- Stellen Sie sicher, dass die Resource Guard-Instanz und der Sicherungstresor sich in derselben Azure-Region befinden.

- Stellen Sie sicher, dass der Backupadministrator keine Berechtigungen als Mitwirkender, MUA-Backupadministrator oder MUA-Backupoperator für Resource Guard hat. Sie können sich entscheiden, die Resource Guard-Instanz in einem anderen Abonnement desselben Verzeichnisses oder in einem anderen Verzeichnis auszuführen, um maximale Isolation sicherzustellen.

- Stellen Sie sicher, dass Ihre Abonnements, die den Sicherungstresor sowie Resource Guard (in verschiedenen Abonnements oder Mandanten) enthalten, für die Verwendung des Microsoft.DataProtection4-Anbieters registriert sind. Weitere Informationen finden Sie unter Azure-Ressourcenanbieter und -typen.

Erfahren Sie mehr über verschiedene MUA-Nutzungsszenarien.

Erstellen einer Resource Guard-Instanz

Der Sicherheitsadministrator erstellt die Resource Guard-Instanz. Es wird empfohlen, sie in einem anderen Abonnement oder einem anderen Mandanten als den Tresor zu erstellen. Sie sollte sich jedoch in der gleichen Region wie der Tresor befinden.

Der Backupadministrator darf KEINEN Zugriff als Mitwirkender, MUA-Backupadministrator oder MUA-Backupoperator auf die Resource Guard-Instanz oder das Abonnement haben, das sie enthält.

Um Resource Guard in einem anderen Mandanten als dem Tresormandanten als Sicherheitsadministrator zu erstellen, gehen Sie wie folgt vor:

Wechseln Sie im Azure-Portal zu dem Verzeichnis, in dem Sie die Resource Guard-Instanz erstellen möchten.

Suchen Sie in der Suchleiste nach Resource Guards, und wählen Sie in der Dropdownliste den entsprechenden Eintrag aus.

- Wählen Sie Erstellen aus, um eine Resource Guard-Instanz zu erstellen.

- Geben Sie auf dem Blatt „Erstellen“ die erforderlichen Details für diese Resource Guard-Instanz ein.

- Stellen Sie sicher, dass sich die Resource Guard-Instanz in derselben Azure-Region befindet wie der Sicherungstresor.

- Fügen Sie eine Beschreibung hinzu, wie Sie bei Bedarf Zugriff anfordern, um Aktionen für zugeordnete Tresore durchzuführen. Diese Beschreibung wird in den zugeordneten Tresoren angezeigt, um den Backupadministrator beim Abrufen der erforderlichen Berechtigungen zu leiten.

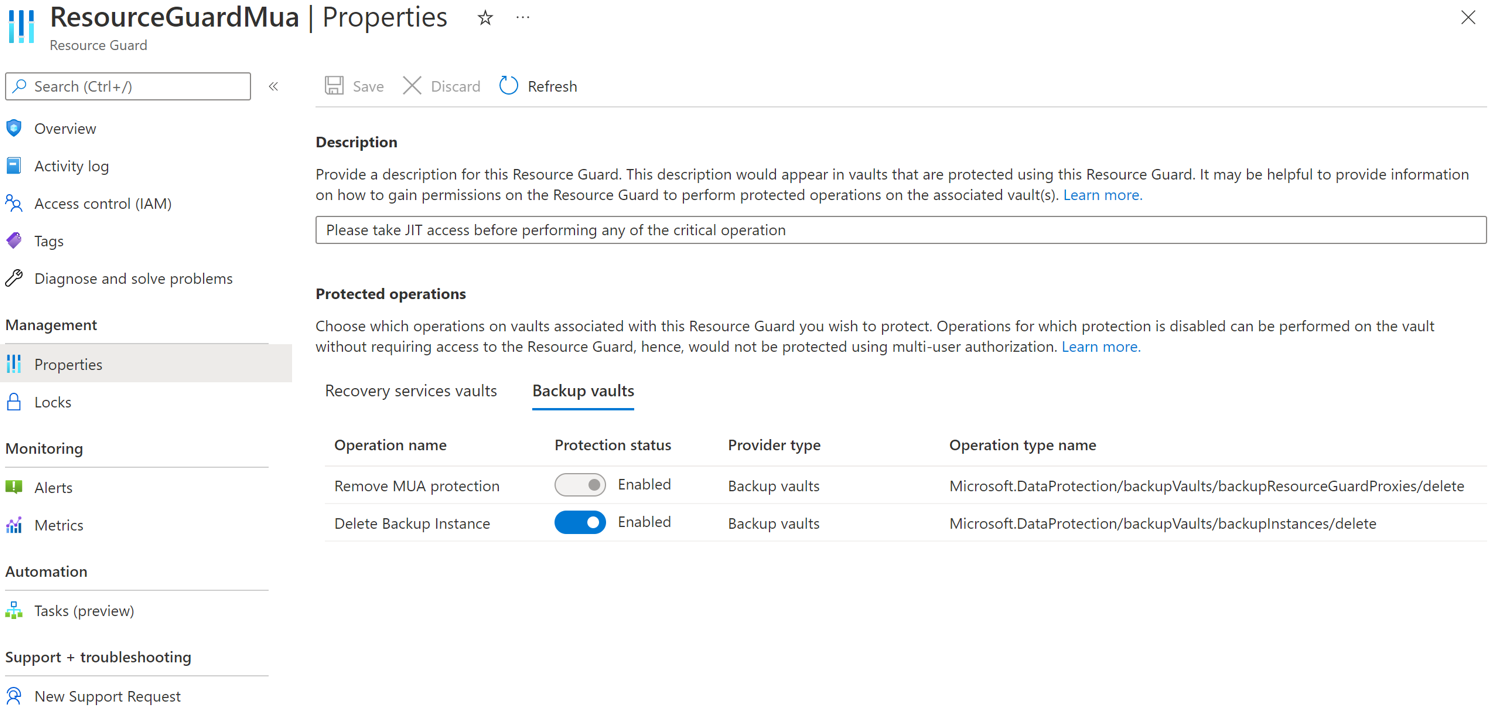

Wählen Sie auf der Registerkarte Geschützte Vorgänge die Vorgänge aus, die Sie mit dieser Resource Guard-Instanz unter der Registerkarte Sicherungstresor schützen müssen.

Derzeit enthält die Registerkarte Geschützte Vorgänge nur die Option Sicherungsinstanz löschen, um sie zu deaktivieren.

Sie können die zu schützenden Vorgänge auch auswählen, nachdem Sie die Resource Guard-Instanz erstellt haben.

Fügen Sie optional alle Tags zu Resource Guard hinzu, die den Anforderungen entsprechen.

Wählen Sie Überprüfen und erstellen aus, und folgen Sie dann den Benachrichtigungen, um den Status und die erfolgreiche Erstellung der Resource Guard-Instanz zu überwachen.

Auswählen von Vorgängen zum Schützen durch Resource Guard

Nach der Erstellung des Tresors kann der Sicherheitsadministrator unter allen unterstützten kritischen Vorgängen auch die Vorgänge auswählen, die mit der Resource Guard-Instanz geschützt werden sollen. Standardmäßig sind alle unterstützten kritischen Vorgänge aktiviert. Jedoch kann der Sicherheitsadministrator bestimmte Vorgänge von der Kontrolle durch MUA mithilfe von Resource Guard ausschließen.

Gehen Sie folgendermaßen vor, um die zu schützenden Vorgänge auszuwählen:

Gehen Sie in der von Ihnen erstellten Resource Guard-Instanz auf die Registerkarte Eigenschaften>Sicherungstresor.

Wählen Sie Deaktivieren für die Vorgänge aus, die Sie von der Autorisierung ausschließen möchten.

Sie können die Vorgänge MUA-Schutz entfernen und Vorläufiges Löschen deaktivieren nicht deaktivieren.

Optional können Sie auf der Registerkarte Sicherungstresore die Beschreibung für Resource Guard aktualisieren.

Wählen Sie Speichern aus.

Zuweisen von Berechtigungen für den Backupadministrator in der Resource Guard-Instanz zum Aktivieren von MUA

Der Backupadministrator muss über die Rolle Leser auf der Resource Guard-Instanz oder im Abonnement verfügen, das die Resource Guard-Instanz enthält, um MUA für einen Tresor zu aktivieren. Der Sicherheitsadministrator muss diese Rolle dem Backupadministrator zuweisen.

Gehen Sie wie folgt vor, um die Rolle Leser zur Resource Guard-Instanz zuzuweisen:

Wechseln Sie in der oben erstellten Resource Guard-Instanz zum Blatt Zugriffssteuerung (IAM) und dann zu Rollenzuweisung hinzufügen.

Wählen Sie in der Liste der integrierten Rollen Leser und dann Weiter aus.

Klicken Sie auf Mitglieder auswählen, und fügen Sie die E-Mail-ID des Backupadministrators ein, um die Rolle Leser zuzuweisen.

Da sich die Backupadministratoren in einem anderen Mandanten befinden, werden sie als Gäste zu dem Mandanten hinzugefügt, der die Resource Guard-Instanz enthält.

Klicken Sie auf Auswählen>Überprüfen und zuweisen, um die Rollenzuweisung abzuschließen.

Aktivieren von MUA für einen Sicherungstresor

Nachdem der Backupadministrator über die Rolle „Leser“ für die Resource Guard-Instanz verfügt, kann er die Autorisierung für mehrere Benutzer für die verwalteten Tresore aktivieren, indem er die folgenden Schritte ausführt:

Wechseln Sie zu dem Sicherungstresor, für den Sie MUA konfigurieren möchten.

Wählen Sie im linken Fensterbereich Eigenschaften aus.

Wechseln Sie zu Multi-User-Autorisierung und wählen Sie Aktualisieren aus.

Führen Sie eine der folgenden Aktionen aus, um MUA zu aktivieren und eine Resource Guard-Instanz auszuwählen:

Sie können den URI der Resource Guard-Instanz angeben. Stellen Sie sicher, dass Sie den URI einer Resource Guard-Instanz angeben, für die Sie über Lesezugriff verfügen und die sich in derselben Region wie der Tresor befindet. Sie finden den URI (Resource Guard-ID) der Resource Guard-Instanz auf der Seite Übersicht.

Alternativ können Sie die Resource Guard-Instanz in der Liste der Resource Guard-Instanzen auswählen, auf die Sie Zugriff als Leser haben und die in der Region verfügbar sind.

- Klicken Sie auf Ressource Guard auswählen.

- Wählen Sie die Dropdownliste und dann das Verzeichnis aus, in dem sich die Resource Guard-Instanz befindet.

- Wählen Sie Authentifizieren aus, um Ihre Identität und den Zugriff zu überprüfen.

- Wählen Sie nach der Authentifizierung die Resource Guard-Instanz in der angezeigten Liste aus.

Wählen Sie Speichern aus, um MUA zu aktivieren.

Geschützte Vorgänge mit MUA

Sobald der Backupadministrator MUA aktiviert hat, werden die Vorgänge im Bereich für den Tresor eingeschränkt, und bei den Vorgängen tritt ein Fehler auf, wenn der Backupadministrator versucht, sie auszuführen, ohne über die Rolle MUA-Backupoperator in Resource Guard zu verfügen.

Hinweis

Wir empfehlen Ihnen dringend, Ihre Einrichtung nach der Aktivierung von MUA zu testen, um Folgendes sicherzustellen:

- Geschützte Vorgänge werden wie erwartet blockiert.

- MUA ist ordnungsgemäß konfiguriert.

Führen Sie die folgenden Schritte aus, um einen geschützten Vorgang durchzuführen (MUA deaktivieren):

Wechseln Sie zu den >Eigenschaften des Tresors im linken Bereich.

Deaktivieren Sie das Kontrollkästchen, um MUA zu deaktivieren.

Sie erhalten eine Benachrichtigung, dass es sich um einen geschützten Vorgang handelt, für den Sie Zugriff auf die Resource Guard-Instanz haben müssen.

Wählen Sie das Verzeichnis aus, das die Resource Guard-Instanz enthält, und authentifizieren Sie sich.

Dieser Schritt ist möglicherweise nicht erforderlich, wenn sich die Resource Guard-Instanz im gleichen Verzeichnis wie der Tresor befindet.

Wählen Sie Speichern aus.

Bei dieser Anforderung erhalten Sie die Fehlermeldung, dass Sie nicht über ausreichende Berechtigungen für die Resource Guard-Instanz verfügen, um diesen Vorgang durchzuführen.

Autorisieren kritischer (geschützte) Vorgänge mit Microsoft Entra Privileged Identity Management

Es gibt Szenarien, in denen Sie kritische Vorgänge mit Ihren Sicherungen durchführen müssen und Sie können diese mit den richtigen Genehmigungen oder Berechtigungen mit MUA durchführen. In den folgenden Abschnitten wird erläutert, wie Sie Anforderungen für kritische Vorgänge mithilfe von Privileged Identity Management (PIM) autorisieren.

Der Backupadministrator muss über die Rolle MUA-Backupoperator in Resource Guard verfügen, um kritische Vorgänge im Bereich von Resource Guard durchzuführen. Eine der Möglichkeiten zum Zulassen von Just-In-Time-Vorgängen (JIT) stellt die Verwendung von Microsoft Entra Privileged Identity Management dar.

Hinweis

Es wird empfohlen, Microsoft Entra PIM zu verwenden. Sie können jedoch auch manuelle oder benutzerdefinierte Methoden verwenden, um den Zugriff für den Backupadministrator auf die Resource Guard-Instanz zu verwalten. Um den Zugriff auf die Resource Guard-Instanz manuell zu verwalten, verwenden Sie die Einstellung Zugriffssteuerung (IAM) im linken Bereich der Resource Guard-Instanz und weisen dem Backupadministrator die Rolle MUA-Backupoperator zu.

Erstellen einer berechtigten Zuweisung für Sicherungsadministrator*innen unter Verwendung von Microsoft Entra Privileged Identity Management

Der Sicherheitsadministrator kann PIM verwenden, um eine berechtigte Zuweisung für den Backupadministrator als MUA-Backupoperator für Resource Guard zu erstellen. Dadurch kann der Backupadministrator eine Anforderung (für die Rolle MUA-Backupoperator) erstellen, wenn ein geschützter Vorgang ausgeführt werden muss.

Führen Sie die folgenden Schritte aus, um eine berechtigte Zuweisung zu erstellen:

Melden Sie sich beim Azure-Portal an.

Wechseln Sie zum Sicherheitsmandanten der Resource Guard-Instanz, und geben Sie in der Suche Privileged Identity Management ein.

Wählen Sie im linken Bereich Verwalten aus, und wechseln Sie zu den Azure-Ressourcen.

Wählen Sie die Ressource (die Resource Guard-Instanz oder das enthaltende Abonnement bzw. die Ressourcengruppe) aus, der Sie die Rolle MUA-Backupoperator zuweisen möchten.

Wenn Sie keine entsprechenden Ressourcen finden, dann fügen Sie das enthaltende Abonnement hinzu, das von PIM verwaltet wird.

Wählen Sie die Ressource aus und wechseln Sie zu Verwalten>Zuweisungen>Zuweisungen hinzufügen.

Unter „Zuweisungen hinzufügen“:

- Wählen Sie die Rolle als MUA-Backupoperator aus.

- Navigieren Sie zu Mitglieder auswählen, und fügen Sie den Benutzernamen (oder die E-Mail-ID) des Backupadministrators hinzu.

- Klicken Sie auf Weiter.

Wählen Sie unter „Zuweisung“ die Option Berechtigt aus, und geben Sie die Gültigkeitsdauer der Berechtigung an.

Wählen Sie Zuweisen aus, um die Erstellung der berechtigten Zuweisung abzuschließen.

Festlegen von genehmigenden Personen für das Aktivieren der Rolle „Mitwirkender“

Standardmäßig ist für das Setup oben in PIM möglicherweise keine genehmigende Person (und kein Ablauf der Genehmigungsanforderung) konfiguriert. Damit die genehmigenden Personen über die Rolle Mitwirkender für die Genehmigung von Anforderungen verfügen, muss der Sicherheitsadministrator die folgenden Schritte ausführen:

Hinweis

Wenn das Setup der genehmigenden Person nicht konfiguriert ist, werden die Anforderungen automatisch genehmigt, ohne dass sie von den Sicherheitsadministratoren oder einer designierten genehmigenden Person geprüft werden müssen. Weitere Informationen

Wählen Sie in Microsoft Entra PIM im linken Bereich Azure-Ressourcen und dann Ihre Resource Guard-Instanz aus.

Wechseln Sie zur Rolle Einstellungen>Mitwirkender.

Wählen Sie Bearbeiten aus, um die Prüfer*innen hinzuzufügen, die die Anforderung zur Aktivierung der Rolle Mitwirkender prüfen und genehmigen müssen, falls Sie feststellen, dass bei den genehmigenden Personen Keine oder die falschen genehmigenden Personen angezeigt werden.

Wählen Sie auf der Registerkarte Aktivierung die Option Erzwingen der Genehmigung für die Aktivierung aus, um die genehmigenden Personen hinzuzufügen, die die einzelnen Anforderungen genehmigen müssen.

Wählen Sie Sicherheitsoptionen aus, z. B. Multi-Faktor-Authentifizierung (MFA) oder obligatorisches Ticket, um die Rolle Mitwirkender zu aktivieren.

Wählen Sie auf den Registerkarten Zuweisung und Benachrichtigung die entsprechenden Optionen entsprechend Ihren Anforderungen aus.

Wählen Sie Aktualisieren aus, um das Einrichten der genehmigenden Personen zur Aktivierung der Rolle Mitwirkender abzuschließen.

Anfordern der Aktivierung einer berechtigten Zuweisung zum Ausführen kritischer Vorgänge

Nachdem der Sicherheitsadministrator eine berechtigte Zuweisung erstellt hat, muss der Backupadministrator die Rollenzuweisung für die Rolle „Mitwirkender“ aktivieren, damit geschützte Aktionen ausgeführt werden können.

Führen Sie die folgenden Schritte aus, um die Rollenzuweisung zu aktivieren:

Navigieren Sie zu Microsoft Entra Privileged Identity Management. Wenn sich die Resource Guard-Instanz in einem anderen Verzeichnis befindet, wechseln Sie zu diesem Verzeichnis, und navigieren Sie dann zu Microsoft Entra Privileged Identity Management.

Wechseln Sie im linken Bereich zu Meine Rollen>Azure-Ressourcen.

Wählen Sie Aktivieren aus, um die berechtigte Zuweisung für die Rolle Mitwirkender zu aktivieren.

Es wird eine Meldung angezeigt, die besagt, dass die Anforderung zur Genehmigung gesendet wurde.

Genehmigen der Aktivierungsanforderungen zum Ausführen kritischer Vorgänge

Sobald der Backupadministrator eine Anforderung zur Aktivierung der Rolle „Mitwirkender“ stellt, muss der Sicherheitsadministrator die Anforderung überprüfen und genehmigen.

Führen Sie die folgenden Schritte aus, um die Anforderung zu überprüfen und zu genehmigen:

Wechseln Sie im Sicherheitsmandanten zu Microsoft Entra Privileged Identity Management.

Wechseln Sie zu Anforderungen genehmigen.

Unter Azure-Ressourcen können Sie die Anforderung sehen, die auf die Genehmigung wartet.

Wählen Sie Genehmigen aus, um die ursprüngliche Anforderung zu überprüfen und zu genehmigen.

Nach der Genehmigung erhält der Backupadministrator eine Benachrichtigung per E-Mail oder andere interne Warnoptionen, dass die Anforderung genehmigt wurde. Jetzt kann der Backupadministrator die geschützten Vorgänge für den angeforderten Zeitraum durchführen.

Ausführen eines geschützten Vorgangs nach der Genehmigung

Sobald der Sicherheitsadministrator die Anforderung des Backupadministrators für die Rolle MUA-Backupoperator in Resource Guard genehmigt hat, können geschützte Vorgänge im zugeordneten Tresor ausgeführt werden. Wenn sich die Resource Guard-Instanz in einem anderen Verzeichnis befindet, muss sich der Backupadministrator selbst authentifizieren.

Hinweis

Wenn der Zugriff mithilfe eines JIT-Mechanismus zugewiesen wurde, wird die Rolle MUA-Backupoperator am Ende des genehmigten Zeitraums wieder entzogen. Andernfalls entfernt der Sicherheitsadministrator die dem Backupadministrator zum Ausführen des kritischen Vorgangs zugewiesene Rolle MUA-Backupoperator manuell.

Der folgende Screenshot zeigt ein Beispiel für das Deaktivieren des vorläufigen Löschens für einen MUA-aktivierten Tresor.

Deaktivieren von MUA für einen Sicherungstresor

Das Deaktivieren von MUA ist ein geschützter Vorgang, der nur vom Backupadministrator ausgeführt werden darf. Dazu muss der Backupadministrator über die erforderliche Rolle MUA-Backupoperator in der Resource Guard-Instanz verfügen. Um diese Berechtigung zu erhalten, muss der Backupadministrator zunächst beim Sicherheitsadministrator die Rolle MUA-Backupoperator für die Resource Guard-Instanz anfordern, und zwar mit einem Just-In-Time-Verfahren (JIT) wie z. B. Microsoft Entra Privileged Identity Management oder mit internen Tools.

Anschließend genehmigt der Sicherheitsadministrator die Anforderung, wenn sie echt ist, und aktualisiert den Backupadministrator, der jetzt über die Rolle MUA-Backupoperator für die Resource Guard-Instanz verfügt. Erfahren Sie mehr darüber, wie Sie diese Rolle erhalten können.

Die Backupadministratoren müssen die folgenden Schritte ausführen, um die MUA zu deaktivieren:

Wechseln Sie zu >Eigenschaften>Multi-User-Autorisierung für den Tresor.

Wählen Sie Aktualisieren aus, und deaktivieren Sie das Kontrollkästchen Mit Resource Guard schützen.

Wählen Sie Authentifizieren (falls zutreffend) aus, um das Verzeichnis auszuwählen, das die Resource Guard-Instanz enthält, und den Zugriff zu überprüfen.

Wählen Sie Speichern aus, um den Vorgang zum Deaktivieren der Multi-User-Autorisierung abzuschließen.

Nächste Schritte

Erfahren Sie mehr über die Multi-User-Autorisierung mithilfe von Resource Guard.