Informationen zur Mehrbenutzerautorisierung mithilfe von Resource Guard

Mit der Mehrbenutzerautorisierung (Multi-User Authorization, MUA) für Azure Backup können Sie eine zusätzliche Schutzebene für kritische Vorgänge in Ihren Recovery Services- und Azure Backup-Tresoren hinzufügen. Für MUA verwendet Azure Backup eine weitere Azure-Ressource namens Resource Guard, um sicherzustellen, dass kritische Vorgänge nur mit geeigneter Autorisierung ausgeführt werden.

Hinweis

Mehrbenutzerautorisierung mithilfe von Resource Guard für einen Sicherungstresor ist jetzt allgemein verfügbar.

Wie funktioniert MUA for Backup?

Azure Backup verwendet Resource Guard als zusätzlichen Autorisierungsmechanismus für einen Recovery Services- oder Azure Backup-Tresor. Zum erfolgreichen Ausführen eines kritischen Vorgangs (wie unten beschrieben), müssen Sie daher auch über ausreichende Berechtigungen für den zugeordneten Resource Guard verfügen.

Wichtig

Um wie vorgesehen zu funktionieren, muss sich die Resource Guard-Instanz im Besitz eines anderen Benutzers befinden, und der Tresoradministrator darf nicht über die Berechtigung Mitwirkender, MUA-Backupadministrator oder MUA-Backupoperator für Resource Guard verfügen. Sie können Resource Guard in einem anderen Abonnement oder Mandanten als dem platzieren, der die Tresore enthält, um einen besseren Schutz zu bieten.

Kritische Vorgänge

In der folgenden Tabelle sind die Vorgänge aufgeführt, die als kritische Vorgänge definiert sind und durch eine Resource Guard-Instanz geschützt werden können. Sie können sich entscheiden, bestimmte Vorgänge vom Schutz durch die Resource Guard-Instanz auszuschließen, wenn sie ihr Tresore zuordnen.

Hinweis

Sie können Vorgänge, die als obligatorisch gekennzeichnet sind, nicht vom Schutz durch Resource Guard für die zugeordneten Tresore ausschließen. Darüber hinaus betrifft der Ausschluss der kritischen Vorgänge alle Tresore, die einer Resource Guard-Instanz zugeordnet sind.

Auswählen eines Tresors

| Vorgang | Obligatorisch/Optional | Beschreibung |

|---|---|---|

| Vorläufiges Löschen oder Sicherheitfeatures deaktivieren | Obligatorisch. | Deaktivieren Sie die Einstellung für vorläufiges Löschen in einem Tresor. |

| MUA-Schutz entfernen | Obligatorisch. | Deaktivieren Sie den MUA-Schutz in einem Tresor. |

| Schutz löschen | Optional | Löschen Sie den Schutz, indem Sie Sicherungen beenden und das Löschen von Daten ausführen. |

| Schutz ändern | Optional | Fügen Sie eine neue Sicherungsrichtlinie mit reduzierter Aufbewahrungs- oder Änderungsrichtlinienhäufigkeit hinzu, um RPO zu erhöhen. |

| Richtlinie ändern | Optional | Ändern Sie eine Sicherungsrichtlinie, um die Aufbewahrungs- oder Änderungsrichtlinienhäufigkeit zu reduzieren und RPO zu erhöhen. |

| Sicherheits-PIN für Sicherungen abrufen | Optional | Ändern Sie die MARS-Sicherheits-PIN. |

| Sicherung beenden und Daten beibehalten | Optional | Löschen Sie den Schutz, indem Sie Sicherungen beenden und Daten für immer oder gemäß der Richtlinie aufbewahren. |

| Unveränderlichkeit deaktivieren | Optional | Deaktivieren Sie die Unveränderlichkeitseinstellung für einen Tresor. |

Konzepte und Prozesse

Die beteiligten Konzepte und Prozesse bei der Verwendung von MUA für Azure Backup werden unten erläutert.

Sehen wir uns die beiden folgenden Personas an, um ein klares Verständnis des Prozesses und der Zuständigkeiten zu erhalten. Auf diese beiden Personas wird in diesem gesamten Artikel verwiesen.

Azure Backup-Administrator: Besitzer des Recovery Services- oder Azure Backup-Tresors, der Verwaltungsvorgänge für den Tresor ausführt. Zunächst darf der Backupadministrator über keinerlei Berechtigungen für die Resource Guard-Instanz verfügen. Dies kann die RBAC-Rolle Backupoperator oder Backupmitwirkender im Recovery Services-Tresor sein.

Sicherheitsadministrator: Besitzer der Resource Guard-Instanz, der als Gatekeeper für kritische Vorgänge im Tresor fungiert. Daher steuert der Sicherheitsadministrator Berechtigungen, die der Backupadministrator benötigt, um kritische Vorgänge für den Tresor auszuführen. Dies kann die RBAC-Rolle MUA-Backupadministrator in Resource Guard sein.

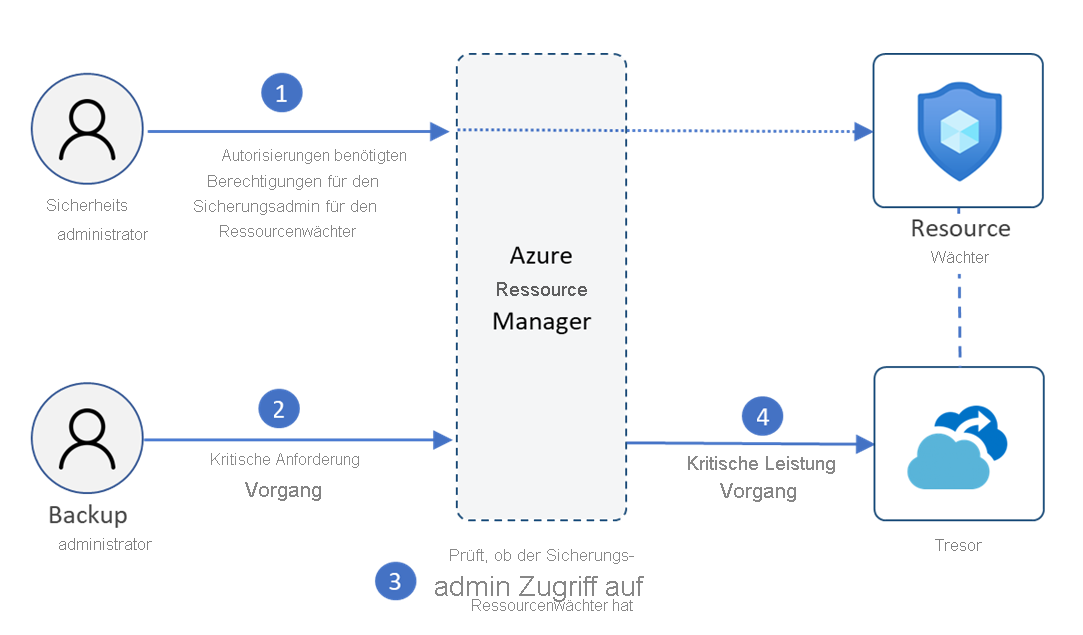

Im Folgenden finden Sie eine Diagrammdarstellung zum Ausführen eines kritischen Vorgangs für einen Tresor, für den MUA mithilfe einer Resource Guard-Instanz konfiguriert wurde.

Dies ist der Ereignisablauf in einem typischen Szenario:

Der Azure Backup-Administrator erstellt den Recovery Services- oder Azure Backup-Tresor.

Der Sicherheitsadministrator erstellt die Resource Guard-Instanz.

Die Resource Guard-Instanz kann in einem anderen Abonnement oder einem anderen Mandanten als der Tresor enthalten sein. Stellen Sie sicher, dass der Backupadministrator keine Berechtigungen als Mitwirkender, MUA-Backupadministrator oder MUA-Backupoperator für Resource Guard hat.

Der Sicherheitsadministrator erteilt dem Backupadministrator die Rolle Leser für die Resource Guard-Instanz (oder einen relevanten Bereich). Der Backupadministrator benötigt die Leserrolle, um MUA für den Tresor zu aktivieren.

Der Azure Backup-Administrator konfiguriert nun den Tresor so, dass er über die Resource Guard-Instanz durch MUA geschützt wird.

Wenn nun der Backupadministrator oder ein Benutzer, der Schreibzugriff auf den Tresor hat, einen kritischen Vorgang ausführen möchte, der mit Resource Guard im Tresor geschützt ist, muss er den Zugriff auf Resource Guard anfordern. Der Backupadministrator kann sich an den Sicherheitsadministrator wenden, um Zugangsdetails zum Ausführen solcher Vorgänge zu erhalten. Sie können dies mithilfe von PIM (Privileged Identity Management) oder anderer Prozesse tun, nach Maßgabe der Organisation. Sie können die RBAC-Rolle „MUA-Backupoperator“ anfordern, sodass Benutzer nur kritische Vorgänge ausführen können, die von Resource Guard geschützt sind und das Löschen von Resource Guard nicht zulassen.

Der Sicherheitsadministrator erteilt dem Backupadministrator vorübergehend die Rolle „MUA-Backupoperator“ für die Resource Guard-Instanz, um kritische Vorgänge auszuführen.

Dann leitet der Backupadministrator den kritischen Vorgang ein.

Azure Resource Manager überprüft, ob der Backupadministrator über ausreichende Berechtigungen verfügt. Da der Backupadministrator jetzt über die Rolle „MUA-Backupoperator“ für die Resource Guard-Instanz verfügt, wird die Anforderung abgeschlossen. Wenn der Azure Backup-Administrator nicht über die erforderlichen Berechtigungen/Rollen verfügt, schlägt die Anforderung fehl.

Der Sicherheitsadministrator muss sich vergewissern, dass die Berechtigungen zum Ausführen kritischer Vorgänge nach dem Ausführen der autorisierten Aktionen oder nach einer definierten Dauer widerrufen werden. Sie können dafür die JIT-Tools von Microsoft Entra Privileged Identity Management verwenden.

Hinweis

- Wenn Sie der Rolle Mitwirkender oder MUA-Backupadministrator in Resource Guard vorübergehend den Zugriff auf den Backupadministrator gewähren, stellt er auch die Löschberechtigungen für Resource Guard bereit. Es wird empfohlen, nur MUA-Backupoperator-Berechtigungen bereitzustellen.

- MUA bietet Schutz für die oben aufgeführten Vorgänge, die nur für die Sicherungen in Tresoren ausgeführt werden. Alle Vorgänge, die direkt für die Datenquelle (d. h. die geschützte Azure-Ressource/Workload) ausgeführt werden, liegen außerhalb des Bereichs der Resource Guard-Instanz.

Verwendungsszenarios

In der folgenden Tabelle sind die Szenarien zum Erstellen Ihre Resource Guard-Instanz und der Tresore (Recovery Services-Tresor und Azure Backup-Tresor) sowie der jeweilige relative Schutz aufgeführt.

Wichtig

Der Backupadministrator darf nicht über die Berechtigungen Mitwirkender, MUA-Backupadministrator oder MUA-Backupoperator verfügen, da dadurch das Hinzufügen von MUA-Schutz auf dem Tresor außer Kraft gesetzt wird.

| Verwendungsszenario | Schutz durch MUA | Einfache Implementierung | Hinweise |

|---|---|---|---|

| Tresor und Resource Guard sind in demselben Abonnement enthalten. Der Backup-Administrator oder die Backup-Administratorin hat keinen Zugriff auf Resource Guard. |

Geringste Isolation zwischen dem Backupadministrator und dem Sicherheitsadministrator. | Relativ einfach zu implementieren, da nur ein Abonnement erforderlich ist. | Berechtigungen/Rollen auf Ressourcenebene müssen unbedingt ordnungsgemäß zugewiesen werden. |

| Tresor und Resource Guard sind in verschiedenen Abonnements, aber in demselben Mandanten, enthalten. Der Azure Backup-Administrator hat keinen Zugriff auf Resource Guard oder das entsprechende Abonnement. |

Mittlere Isolation zwischen dem Backupadministrator und dem Sicherheitsadministrator. | Relativ mittlere Einfachheit der Implementierung, da zwei Abonnements (aber nur ein einzelner Mandant) erforderlich sind. | Stellen Sie sicher, dass die Berechtigungen/Rollen für die Ressource oder das Abonnement ordnungsgemäß zugewiesen sind. |

| Tresor und Resource Guard sind in verschiedenen Mandanten enthalten. Der Azure Backup-Administrator hat keinen Zugriff auf Resource Guard, das entsprechende Abonnement oder den entsprechenden Mandanten. |

Maximale Isolation zwischen dem Backupadministrator und dem Sicherheitsadministrator, daher maximale Sicherheit. | Relativ schwierig zu testen, da zum Testen zwei Mandanten oder Verzeichnisse erforderlich sind. | Stellen Sie sicher, dass die Berechtigungen/Rollen für die Ressource, das Abonnement oder das Verzeichnis ordnungsgemäß zugewiesen sind. |

Nächste Schritte

Konfigurieren der Mehrbenutzerautorisierung mit Resource Guard.