Bedarfsabhängiges Konfigurieren von Azure-Serververwaltungsdiensten

Sie müssen diese beiden Aufgaben abschließen, um das Onboarding für Azure-Serververwaltungsdienste auf Ihren Servern durchzuführen:

- Bereitstellen von Dienst-Agents auf Ihren Servern

- Aktivieren der Verwaltungslösungen

In diesem Artikel werden die drei Prozesse behandelt, die zum Durchführen dieser Aufgaben erforderlich sind:

- Bereitstellen der erforderlichen Agents auf Azure-VMs mit Azure Policy

- Bereitstellen der erforderlichen Agents auf lokalen Servern

- Aktivieren und Konfigurieren der Lösungen

Hinweis

Erstellen Sie den erforderlichen Log Analytics-Arbeitsbereich und das Azure Automation-Konto, bevor Sie das Onboarding von virtuellen Computern für Azure-Serververwaltungsdienste durchführen.

Verwenden von Azure Policy zum Bereitstellen von Erweiterungen für Azure-VMs

Für alle Verwaltungslösungen, die unter Azure-Verwaltungstools und -dienste beschrieben sind, muss der Log Analytics-Agent auf virtuellen Computern in Azure und auf lokalen Servern installiert sein. Sie können das Onboarding für Ihre Azure-VMs mit Azure Policy bedarfsabhängig durchführen. Weisen Sie eine Richtlinie zu, um sicherzustellen, dass der Agent auf Ihren Azure-VMs installiert ist und eine Verbindung mit dem richtigen Log Analytics-Arbeitsbereich besteht.

Azure Policy verfügt über eine integrierte Richtlinieninitiative, die den Log Analytics-Agent und den Microsoft Dependency-Agent umfasst, der für Azure Monitor für VMs benötigt wird.

Hinweis

Weitere Informationen zu den unterschiedlichen Agents für die Überwachung von Azure finden Sie unter Übersicht über die Azure-Überwachungs-Agents.

Zuweisen von Richtlinien

So weisen Sie die im vorherigen Abschnitt beschriebenen Richtlinien zu

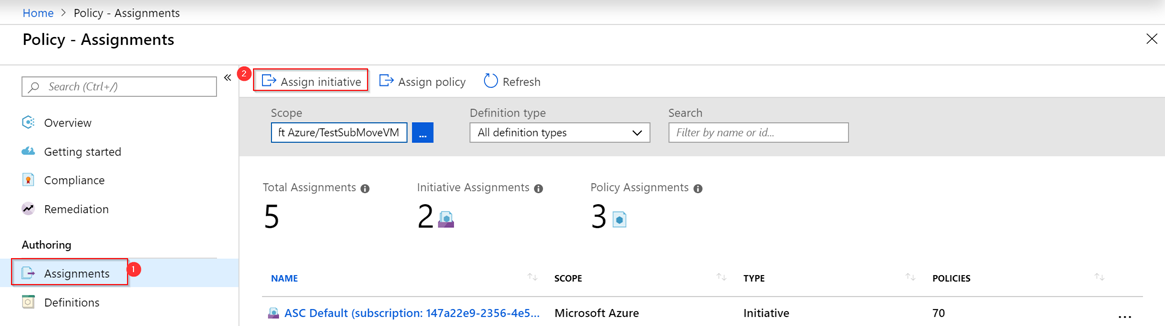

Navigieren Sie im Azure-Portal zu Richtlinie>Zuweisungen>Initiative zuweisen.

Legen Sie auf der Seite Richtlinie zuweisen den Bereich fest, indem Sie auf die Auslassungspunkte ( ... ) klicken und dann entweder eine Verwaltungsgruppe oder ein Abonnement auswählen. Wählen Sie optional eine Ressourcengruppe aus. Wählen Sie anschließend unten auf der Seite Bereich die Option Auswählen. Mit dem Bereich wird bestimmt, welchen Ressourcen bzw. welcher Ressourcengruppe die Richtlinie zugewiesen wird.

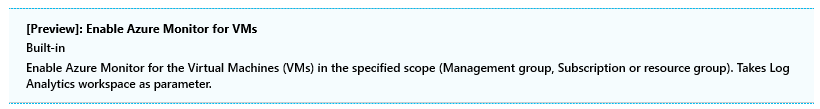

Wählen Sie die Auslassungspunkte ( ... ) neben der Option Richtliniendefinition aus, um die Liste mit den verfügbaren Definitionen zu öffnen. Sie können die Initiativendefinition filtern, indem Sie im Feld Suche den Suchbegriff Azure Monitor eingeben:

Der Zuweisungsname wird automatisch mit dem ausgewählten Richtliniennamen gefüllt, kann aber geändert werden. Sie können auch eine optionale Beschreibung hinzufügen, um weitere Informationen zu dieser Richtlinienzuweisung anzugeben. Das Feld Zugewiesen von wird abhängig vom angemeldeten Benutzer automatisch ausgefüllt. Dieses Feld ist optional und unterstützt benutzerdefinierte Werte.

Wählen Sie für diese Richtlinie die Option Log Analytics-Arbeitsbereich für die Zuordnung des Log Analytics-Agents aus.

Aktivieren Sie das Kontrollkästchen Speicherort der verwalteten Identität. Wenn diese Richtlinie den Typ

DeployIfNotExistsaufweist, ist für die Bereitstellung der Richtlinie eine verwaltete Identität erforderlich. Im Portal wird das Konto gemäß der Auswahl des Kontrollkästchens erstellt.Wählen Sie Zuweisen aus.

Nach Abschluss des Assistenten wird die Richtlinienzuweisung in der Umgebung bereitgestellt. Es kann bis zu 30 Minuten dauern, bis die Richtlinie wirksam wird. Sie können sie testen, indem Sie nach 30 Minuten neue VMs erstellen und dann überprüfen, ob der Log Analytics-Agent auf dem virtuellen Computer standardmäßig aktiviert ist.

Installieren von Agents auf lokalen Servern

Hinweis

Erstellen Sie den erforderlichen Log Analytics-Arbeitsbereich und das Azure Automation-Konto, bevor Sie das Onboarding von Azure-Serververwaltungsdiensten auf Servern durchführen.

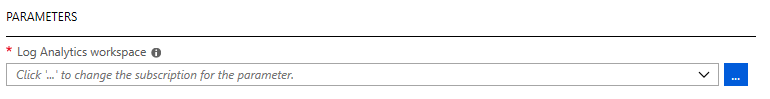

Für lokale Server müssen Sie den Log Analytics-Agent und den Microsoft Dependency-Agent manuell herunterladen und installieren. Diese Agents müssen Sie anschließend so konfigurieren, dass sie eine Verbindung mit dem richtigen Arbeitsbereich herstellen. Sie müssen die Arbeitsbereichs-ID und die Schlüsselinformationen angeben. Navigieren Sie im Azure-Portal zu Ihrem Log Analytics-Arbeitsbereich, und wählen Sie Einstellungen>Erweiterte Einstellungen aus, um diese Informationen zu erhalten.

Aktivieren und Konfigurieren von Lösungen

Zur Aktivierung von Lösungen müssen Sie den Log Analytics-Arbeitsbereich konfigurieren. Für Azure-VMs und lokale Server, für die das Onboarding durchgeführt wurde, werden die Lösungen aus den Log Analytics-Arbeitsbereichen abgerufen, mit denen sie verbunden sind.

Updateverwaltung

Für die beiden Lösungen „Updateverwaltung“ und „Änderungsnachverfolgung und Bestand“ sind sowohl ein Log Analytics-Arbeitsbereich als auch ein Azure Automation-Konto erforderlich. Um sicherzustellen, dass diese Ressourcen richtig konfiguriert sind, empfehlen wir Ihnen, das Onboarding über Ihr Automation-Konto durchzuführen. Weitere Informationen finden Sie unter Onboarding der Lösungen „Updateverwaltung“ und „Änderungsnachverfolgung und Bestand“.

Wir empfehlen Ihnen, die Lösung für die Updateverwaltung für alle Server zu aktivieren. Die Updateverwaltung ist für Azure-VMs und lokale Server kostenlos. Wenn Sie die Updateverwaltung über Ihr Automation-Konto aktivieren, wird im Arbeitsbereich eine Bereichskonfiguration erstellt. Aktualisieren Sie den Bereich manuell, um Computer einzubeziehen, die durch die Updateverwaltungslösung abgedeckt sind.

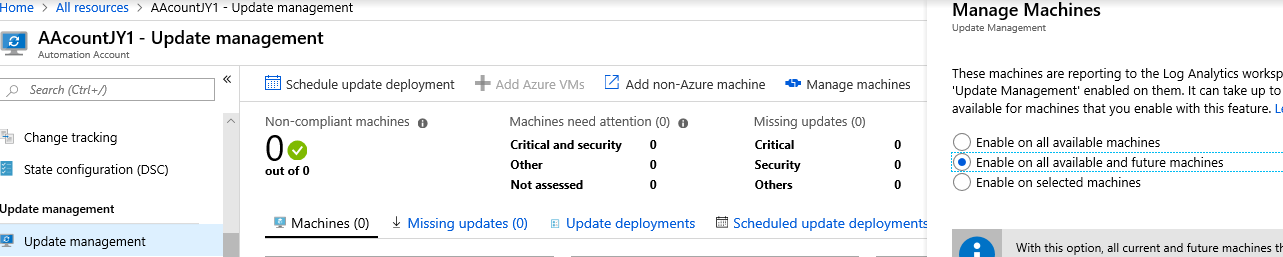

Um Ihre vorhandenen und zukünftigen Server abzudecken, müssen Sie die Bereichskonfiguration entfernen. Zeigen Sie dazu Ihr Automation-Konto im Azure-Portal an. Wählen Sie Updateverwaltung>Computer verwalten>Auf allen verfügbaren und zukünftigen Computern aktivieren aus. Durch diese Einstellung kann die Updateverwaltung für alle Azure-VMs verwendet werden, für die eine Verbindung mit dem Arbeitsbereich besteht.

Lösungen für Änderungsnachverfolgung und Bestand

Für das Onboarding der Lösungen für die Änderungsnachverfolgung und den Bestand befolgen Sie dieselben Schritte wie für die Updateverwaltung. Weitere Informationen zum Onboarding dieser Lösungen über Ihr Azure Automation-Konto finden Sie unter Onboarding der Lösungen „Updateverwaltung“ und „Änderungsnachverfolgung und Bestand“.

Die Lösung „Änderungsnachverfolgung und Bestand“ ist für Azure-VMs kostenlos und kostet für lokale Server monatlich 6 USD pro Knoten. Mit diesen Kosten werden die Änderungsnachverfolgung, der Bestand und Desired State Configuration abgedeckt. Falls Sie nur bestimmte lokale Server registrieren möchten, können Sie diese Server einbinden. Wir empfehlen Ihnen, das Onboarding für Ihre gesamten Produktionsserver durchzuführen.

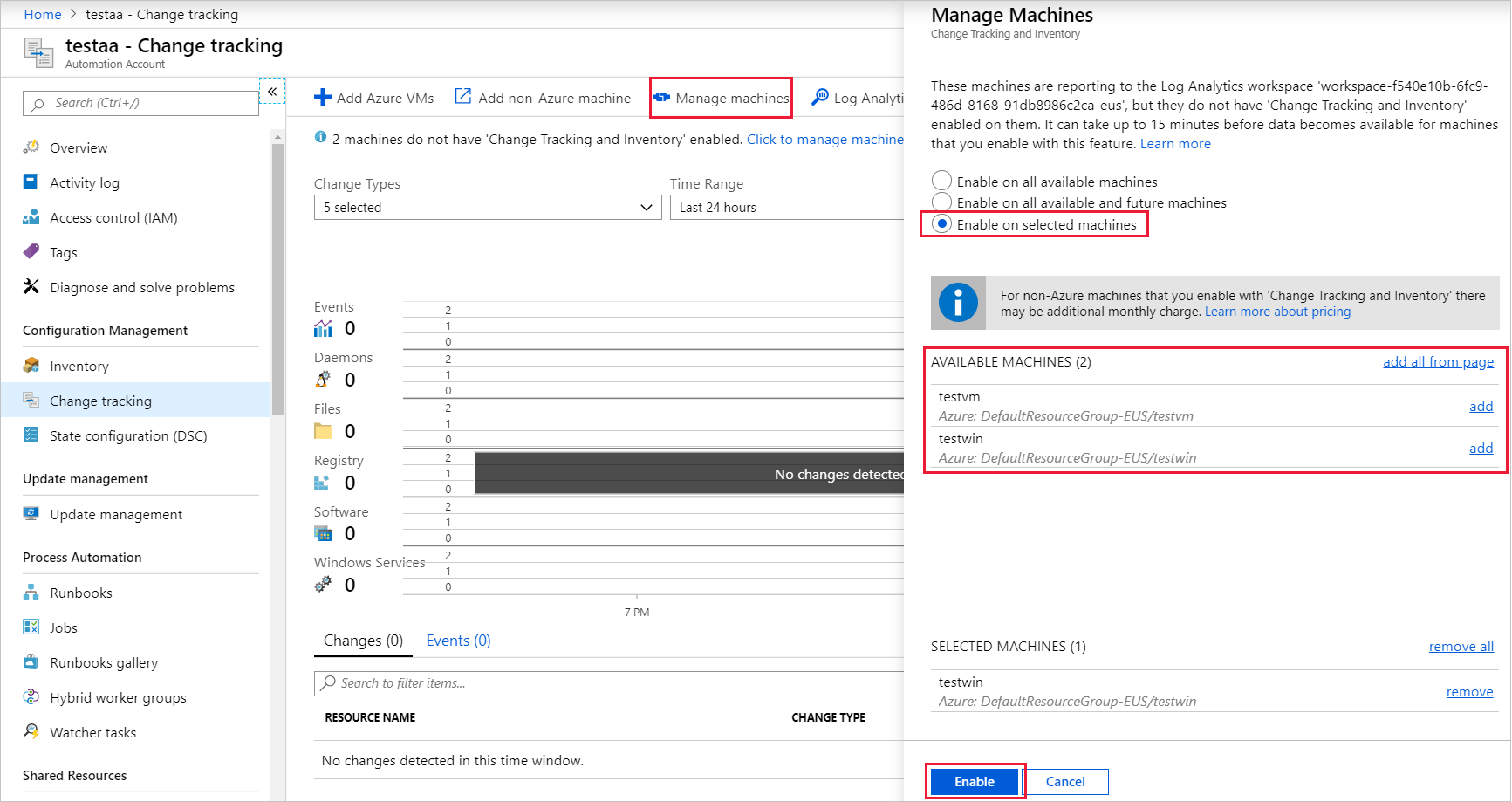

Einbinden über das Azure-Portal

- Wechseln Sie zu dem Automation-Konto, für das die Lösungen für die Änderungsnachverfolgung und den Bestand aktiviert sind.

- Wählen Sie Änderungsnachverfolgung.

- Wählen Sie im Bereich oben rechts die Option Computer verwalten aus.

- Wählen Sie Auf ausgewählten Computern aktivieren aus. Wählen Sie dann neben dem Computernamen die Option Hinzufügen aus.

- Wählen Sie Aktivieren aus, um die Lösung für diese Computer zu aktivieren.

Einbinden mit gespeicherten Suchen

Alternativ können Sie die Bereichskonfiguration so durchführen, dass lokale Server eingebunden werden. Für die Bereichskonfiguration werden gespeicherte Suchvorgänge verwendet.

Führen Sie die folgenden Schritte aus, um die gespeicherte Suche zu erstellen oder zu ändern:

Wechseln Sie zum Log Analytics-Arbeitsbereich, der mit dem Automation-Konto verknüpft ist, das Sie in den vorherigen Schritten konfiguriert haben.

Wählen Sie unter Allgemein die Option Gespeicherte Suchvorgänge aus.

Geben Sie im Feld Filter das Wort Änderungsnachverfolgung ein, um die Liste mit den gespeicherten Suchen zu filtern. Wählen Sie in den Ergebnissen MicrosoftDefaultComputerGroup aus.

Geben Sie den Namen des Computers oder die VMUUID ein, um die Computer einzubinden, für die die Lösung „Änderungsnachverfolgung und Bestand“ aktiviert werden soll.

Heartbeat

| where AzureEnvironment=~"Azure" or Computer in~ ("list of the on-premises server names", "server1")

| distinct Computer

Hinweis

Der Servername muss genau mit dem Wert im Ausdruck übereinstimmen und sollte kein Domänennamensuffix enthalten.

- Wählen Sie Speichern aus. Standardmäßig ist die Bereichskonfiguration mit der gespeicherten Suche MicrosoftDefaultComputerGroup verknüpft. Sie wird automatisch aktualisiert.

Azure-Aktivitätsprotokoll

Das Azure-Aktivitätsprotokoll ist ebenfalls Teil von Azure Monitor. Hiermit können Sie Erkenntnisse zu Ereignissen auf Abonnementebene gewinnen, die in Azure eintreten.

So implementieren Sie diese Lösung

- Öffnen Sie im Azure-Portal die Option Alle Dienste, und wählen Sie anschließend Verwaltung + Governance>Lösungen aus.

- Wählen Sie in der Ansicht Lösungen die Option Hinzufügen aus.

- Suchen Sie nach Aktivitätsprotokollanalyse, und wählen Sie diese Option aus.

- Klicken Sie auf Erstellen.

Sie müssen den Arbeitsbereichsnamen des Arbeitsbereichs eingeben, den Sie im vorherigen Abschnitt beim Aktivieren der Lösung erstellt haben.

Azure Log Analytics-Agent-Integritätsdiagnose

Die Lösung „Azure Log Analytics-Agent-Integritätsdiagnose“ informiert Sie über Integrität, Leistung und Verfügbarkeit Ihrer Windows- und Linux-Server.

So implementieren Sie diese Lösung

- Öffnen Sie im Azure-Portal die Option Alle Dienste, und wählen Sie anschließend Verwaltung + Governance>Lösungen aus.

- Wählen Sie in der Ansicht Lösungen die Option Hinzufügen aus.

- Suchen Sie nach Azure Log Analytics-Agent-Integritätsdiagnose , und wählen Sie diese Option aus.

- Klicken Sie auf Erstellen.

Sie müssen den Arbeitsbereichsnamen des Arbeitsbereichs eingeben, den Sie im vorherigen Abschnitt beim Aktivieren der Lösung erstellt haben.

Nachdem die Erstellung abgeschlossen ist, zeigt die Instanz der Arbeitsbereichsressource AgentHealthAssessment an, wenn Sie Ansicht>Lösungen auswählen.

Antischadsoftwarebewertung

Mit der Lösung „Antischadsoftwarebewertung“ können Sie Server identifizieren, die infiziert sind oder ein erhöhtes Risiko einer Infektion durch Schadsoftware aufweisen.

So implementieren Sie diese Lösung

- Öffnen Sie im Azure-Portal die Option Alle Dienste, und wählen Sie anschließend Verwaltung + Governance>Lösungen aus.

- Wählen Sie in der Ansicht Lösungen die Option Hinzufügen aus.

- Suchen Sie nach Antischadsoftwarebewertung, und wählen Sie diese Option aus.

- Klicken Sie auf Erstellen.

Sie müssen den Arbeitsbereichsnamen des Arbeitsbereichs eingeben, den Sie im vorherigen Abschnitt beim Aktivieren der Lösung erstellt haben.

Nachdem die Erstellung abgeschlossen ist, zeigt die Instanz der Arbeitsbereichsressource AntiMalware an, wenn Sie Ansicht>Lösungen auswählen.

Azure Monitor für VMs

Sie können Azure Monitor für VMs auf der Ansichtsseite für die VM-Instanz so aktivieren, wie dies unter Aktivieren von Verwaltungsdiensten auf einem einzelnen virtuellen Computer zur Auswertung beschrieben ist. Sie sollten Lösungen nicht direkt auf der Seite Lösungen aktivieren, wie Sie dies für die anderen Lösungen in diesem Artikel vornehmen. Bei Bereitstellungen größeren Umfangs ist es unter Umständen einfacher, die Automatisierung zu verwenden, um im Arbeitsbereich die richtigen Lösungen zu aktivieren.

Microsoft Defender für Cloud

Wir empfehlen, für alle Server mindestens das Onboarding für den Free-Tarif von Microsoft Defender für Cloud durchzuführen. Bei dieser Option erhalten Sie grundlegende Sicherheitsbewertungen und umsetzbare Sicherheitsempfehlungen für Ihre Umgebung. Der Standard-Tarife bietet weitere Vorteile. Weitere Informationen finden Sie in der Microsoft Defender für Cloud: Preise.

Führen Sie die folgenden Schritte aus, um den Free-Tarif von Microsoft Defender für Cloud zu aktivieren:

- Wechseln Sie zur Portalseite von Defender für Cloud.

- Wählen Sie unter RICHTLINIE UND KONFORMITÄT die Option Sicherheitsrichtlinie aus.

- Suchen Sie die Log Analytics-Arbeitsbereichsressource, die Sie im rechten Bereich erstellt haben.

- Wählen Sie für diesen Arbeitsbereich die Option Einstellungen bearbeiten aus.

- Wählen Sie Tarifaus.

- Wählen Sie die Option Free.

- Wählen Sie Speichern aus.

Nächste Schritte

Informieren Sie sich darüber, wie Sie die Automatisierung zum Durchführen des Onboardings von Servern und zum Erstellen von Warnungen verwenden.