Sicherheitswarnungen und -vorfälle

In diesem Artikel werden Sicherheitswarnungen und Benachrichtigungen in Microsoft Defender für Cloud beschrieben.

Was sind Sicherheitswarnungen?

Sicherheitswarnungen sind die Benachrichtigungen, die von den Defender for Cloud-Workloadschutzplänen generiert werden, wenn Bedrohungen in Ihrer Azure-, Hybrid- oder Multi-Cloud-Umgebung erkannt werden.

- Sicherheitswarnungen werden durch erweiterte Erkennungen ausgelöst, die verfügbar sind, wenn Sie Defender-Pläne für bestimmte Ressourcentypen aktivieren.

- Jede Warnung enthält Details zu betroffenen Ressourcen, Problemen und Wartungsschritten.

- Defender for Cloud klassifiziert Warnungen und priorisiert sie nach Schweregrad.

- Warnungen werden im Portal 90 Tage lang angezeigt – auch wenn die Ressource, auf die sich die Warnung bezieht, während dieses Zeitraums gelöscht wurde. Dies liegt daran, dass die Warnung auf eine potenzielle Sicherheitsverletzung in Ihrer Organisation hindeutet, die weiter untersucht werden muss.

- Warnungen können in das CSV-Format exportiert werden.

- Warnungen können auch direkt in eine Lösung der Sicherheitsinformations- und Ereignisverwaltung (Security Information and Event Management, SIEM) gestreamt werden, z. B. Microsoft Sentinel, Security Orchestration Automated Response (SOAR) oder IT Service Management (ITSM).

- Defender für Cloud nutzt die MITRE-Angriffsmatrix, um einen Zusammenhang zwischen Warnungen und deren vermeintlicher Absicht herzustellen und so zur Formalisierung von Sicherheitsdomänenkenntnissen beizutragen.

Wie werden Warnungen klassifiziert?

Warnungen haben einen zugewiesenen Schweregrad, der beim Priorisieren der Beachtung jeder einzelnen Warnung helfen soll. Der Schweregrad basiert auf Folgendem:

- Dem spezifischen Trigger

- Dem Konfidenzniveau, dass hinter der Aktivität, die zu der Warnung geführt hat, eine böswillige Absicht steckte

| severity | Empfohlene Antwort |

|---|---|

| Hoch | Ihre Ressource wurde mit hoher Wahrscheinlichkeit kompromittiert. Sie sollten dies sofort überprüfen. Von Defender für Cloud werden sowohl die böswillige Absicht als auch die ermittelten Ergebnisse zur Ausgabe der Warnung als hoch eingestuft. Ein Beispiel hierfür ist eine Warnung, bei der die Ausführung eines bekannten schädlichen Tools wie Mimikatz erkannt wird, das häufig für den Diebstahl von Anmeldeinformationen verwendet wird. |

| Mittel | Hiermit wird eine potenziell verdächtige Aktivität angegeben, die auf die Kompromittierung einer Ressource hinweisen kann. Defender für Cloud stuft die Analyse oder die ermittelten Ergebnisse als „Mittel“ und die schädliche Absicht als „Mittel“ bis „Hoch“ ein. Dies wären in der Regel Machine Learning- oder anomaliebasierte Erkennungen, z. B. ein Anmeldeversuch von einem ungewöhnlichen Standort. |

| Niedrig | Hierbei kann es sich um ein unschädliches positives Ergebnis oder um einen blockierten Angriff handeln. Defender für Cloud kann die Absicht nicht mit Sicherheit als schädlich einstufen, und die Aktivität ist möglicherweise harmlos. Das Löschen eines Protokolls ist beispielsweise eine Aktion, die von einem Angreifer ausgeführt werden kann, um Spuren zu verwischen. Aber in vielen Fällen handelt es sich um einen von Administratoren ausgeführten Routinevorgang. Defender für Cloud teilt Ihnen normalerweise nicht mit, wenn Angriffe blockiert wurden. Eine Ausnahme sind interessante Fälle, bei denen wir Ihnen raten, dass Sie sich diese ansehen. |

| Informational (Nur zu Informationszwecken) | Ein Incident besteht in der Regel aus einer Reihe von Warnungen, von denen einige für sich allein genommen nur informativen Charakter haben können, aber im Zusammenhang mit den anderen Warnungen durchaus eine genauere Untersuchung verdienen. |

Was sind Sicherheitsincidents?

Bei einem Sicherheitsincident handelt es sich um eine Sammlung zusammengehöriger Warnungen.

Incidents stellen eine einzelne Ansicht eines Angriffs und der dazugehörigen Warnungen bereit, sodass Sie die durchgeführten Aktionen eines Angreifers und die betroffenen Ressourcen schnell nachvollziehen können.

Da die Bedrohungssituation laufend umfangreicher wird, steigt auch die Notwendigkeit, auch die kleinste Kompromittierung zu erkennen. Es ist für Sicherheitsanalysten eine Herausforderung, die verschiedenen Warnungen zu sichten und einen wirklichen Angriff zu erkennen. Durch das Korrelieren von Warnungen und Signalen mit geringer Qualität in Sicherheitsincidents unterstützt Defender für Cloud Analysten bei der Bewältigung dieser anstrengenden Untersuchung von Warnungen.

Da Angriffe in der Cloud mandantenübergreifend auftreten können, kann Defender für Cloud KI-Algorithmen für die Analyse von Angriffssequenzen kombinieren, die für die einzelnen Azure-Abonnements gemeldet werden. Dadurch lässt sich erkennen, ob es sich um verbreitete Warnungsmuster handelt (und nicht nur um Warnungen, die zufällig zusammenhängen).

Bei der Untersuchung eines Incidents benötigen Analysten häufig zusätzlichen Kontext, um die Art der Bedrohung und mögliche Gegenmaßnahmen einschätzen zu können. Selbst wenn also beispielsweise eine Netzwerkanomalie erkannt wurde, ist es schwer, angemessen darauf zu reagieren, wenn die weiteren Vorgänge in Bezug auf das Netzwerk oder die betroffenen Ressourcen nicht klar sind. Ein Sicherheitsincident kann hier mit Artefakten, verwandten Ereignissen und Informationen weiterhelfen. Welche zusätzlichen Informationen für Sicherheitsincidents verfügbar sind, hängt von der Art der erkannten Bedrohung und der Konfiguration Ihrer Umgebung ab.

Korrelieren von Warnungen in Incidents

Defender für Cloud korreliert Warnungen und Kontextsignale in Incidents.

- Bei der Korrelation werden unterschiedliche Signale über Ressourcen hinweg betrachtet sowie Sicherheitswissen und KI kombiniert, um Warnungen zu analysieren und neue Angriffsmuster zu entdecken, wenn sie auftreten.

- Auf der Grundlage der Informationen, die für die einzelnen Schritte eines Angriffs gesammelt wurden, kann Defender für Cloud außerdem Aktivitäten ausschließen, die lediglich wie Angriffsschritte aussehen, aber gar keine sind.

Tipp

Überprüfen Sie in der Vorfallreferenz die Liste der Sicherheitsvorfälle, die durch die Korrelation von Vorfällen erzeugt werden können.

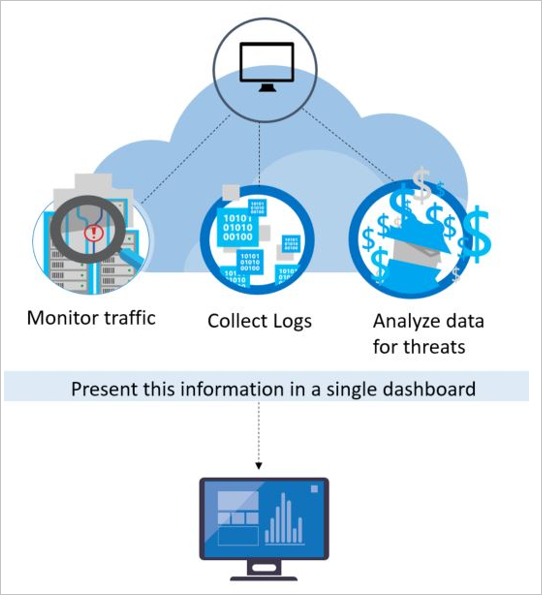

Wie erkennt Defender für Cloud Bedrohungen?

Um echte Bedrohungen zu erkennen und falsch positive Ergebnisse zu reduzieren, überwacht Defender für Cloud Ressourcen, sammelt Daten für Bedrohungen und analysiert diese, wobei oftmals Daten aus mehreren Quellen miteinander korreliert werden.

Microsoft-Initiativen

Microsoft Defender für Cloud profitiert von Sicherheitsforschungs- und Data Science-Teams bei Microsoft, die ständig Änderungen der Bedrohungslandschaft überwachen. Dies umfasst Folgendes:

Microsoft-Sicherheitsexperten: Ständiger Austausch mit Teams von Microsoft, die sich mit speziellen Sicherheitsfeldern beschäftigen, z.B. Forensik und Erkennung von Webangriffen.

Microsoft-Sicherheitsforschung: Unsere Spezialisten suchen ständig nach neuen Bedrohungen. Aufgrund der globalen Präsenz in der Cloud und in lokalen Umgebungen haben wir Zugriff auf umfassende Telemetriedaten. Mithilfe dieser weit reichenden und verschiedenartigen Sammlung von Datasets können wir neue Angriffsmuster und Trends für unsere lokalen Privatkunden- und Unternehmensprodukte sowie für unsere Onlinedienste erkennen. Auf diese Weise können die Erkennungsalgorithmen von Defender für Cloud schnell aktualisiert werden, wenn Angreifer neue und immer anspruchsvollere Exploit-Verfahren nutzen. So können Sie mit der rasanten Entwicklung von Bedrohungen Schritt halten.

Threat Intelligence-Überwachung: Informationen zu Bedrohungen (Threat Intelligence) umfassen Mechanismen, Indikatoren, Auswirkungen und nützliche Hinweise zu vorhandenen oder neuen Bedrohungen. Diese Informationen werden in der Sicherheitscommunity bereitgestellt, und Microsoft überwacht fortlaufend Threat Intelligence-Feeds von internen und externen Quellen.

Signalaustausch: Die Erkenntnisse der Sicherheitsteams aus dem großen Microsoft-Portfolio mit Clouddiensten und lokalen Diensten, Servern und Clientendpunkt-Geräten werden ausgetauscht und analysiert.

Erkennungsoptimierung: Algorithmen werden für echte Kundendatasets ausgeführt, und Sicherheitsexperten arbeiten mit Kunden zusammen, um die Ergebnisse auszuwerten. Richtige und falsche Positivmeldungen werden verwendet, um Machine Learning-Algorithmen zu verfeinern.

Diese kombinierten Verfahren führen zu neuen und verbesserten Erkennungsergebnissen, von denen Sie sofort profitieren können. Sie müssen dabei nichts unternehmen.

Sicherheitsanalysen

Für Defender für Cloud werden professionelle Sicherheitsanalysen genutzt, die weit über signaturbasierte Ansätze hinausgehen. Bahnbrechende Weiterentwicklungen der Big Data- und Machine Learning-Technologie werden genutzt, um Ereignisse im gesamten Cloudfabric auszuwerten. So können Bedrohungen erkannt werden, die bei Verwendung von manuellen Konzepten nicht identifiziert werden können, und die Entwicklung von Angriffen kann vorhergesagt werden. Zu diesen Sicherheitsanalysen gehört Folgendes:

Integrierte Informationen zu Bedrohungen

Microsoft verfügt über eine große Menge von Informationen zu globalen Bedrohungen. Die Telemetriedaten stammen aus mehreren Quellen, z. B. Azure, Microsoft 365, Microsoft CRM Online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU) und Microsoft Security Response Center (MSRC). Sicherheitsexperten erhalten außerdem Informationen zu Bedrohungen, die zwischen großen Cloudanbietern ausgetauscht werden, und Feeds von Drittanbietern. Microsoft Defender für Cloud kann diese Informationen verwenden, um Sie vor Bedrohungen durch bekannte Angreifer zu warnen.

Verhaltensanalyse

Die Verhaltensanalyse ist ein Verfahren, bei dem Daten mit einer Sammlung bekannter Muster analysiert und verglichen werden. Bei diesen Mustern handelt es sich aber nicht nur um einfache Signaturen. Sie werden anhand von komplexen Machine Learning-Algorithmen bestimmt, die auf große Datasets angewendet werden. Außerdem werden sie anhand einer sorgfältigen Analyse von schädlichem Verhalten durch erfahrene Analysten bestimmt. Microsoft Defender für Cloud kann die Verhaltensanalyse verwenden, um kompromittierte Ressourcen basierend auf der Analyse der Protokolle von virtuellen Computern und virtuellen Netzwerkgeräten, Fabric-Protokolle und von anderen Quellen zu identifizieren.

Anomalieerkennung

Defender für Cloud verwendet auch ein Anomalieerkennung, um Bedrohungen zu identifizieren. Im Gegensatz zur Verhaltensanalyse, die auf bekannten Mustern basiert, die aus umfangreichen Datasets abgeleitet werden, ist die Anomalieerkennung „personalisierter“ und nutzt Baselines, die speziell für Ihre Bereitstellungen gelten. Machine Learning wird angewendet, um die normale Aktivität für Ihre Bereitstellungen zu ermitteln. Anschließend werden Regeln generiert, um Ausreißerbedingungen zu definieren, die ein Sicherheitsereignis darstellen können.

Exportieren von Warnungen

Sie haben mehrere Optionen zum Anzeigen der Warnungen außerhalb von Defender für Cloud:

- Der Download des CSV-Berichts auf dem Dashboard „Warnungen“ bietet einen einmaligen Export in CSV.

- Mit dem fortlaufenden Export aus den Umgebungseinstellungen können Sie Streams von Sicherheitswarnungen und -empfehlungen in Log Analytics-Arbeitsbereichen und in Event Hubs konfigurieren. Weitere Informationen

- Der Microsoft Sentinel-Connector streamt Sicherheitswarnungen von Microsoft Defender für Cloud an Microsoft Sentinel. Weitere Informationen

Erfahren Sie mehr über das Streaming von Warnungen an eine SIEM-, SOAR- oder IT Service Management-Lösung und den kontinuierlichen Export von Daten.

Nächste Schritte

In diesem Artikel wurden die unterschiedlichen Arten von Sicherheitswarnungen in Defender für Cloud beschrieben. Weitere Informationen finden Sie unter:

- Sicherheitswarnungen im Azure-Aktivitätsprotokoll: Sicherheitswarnungen und -incidents sind nicht nur im Azure-Portal oder programmgesteuert verfügbar, sondern werden auch im Azure-Aktivitätsprotokoll als Ereignisse überwacht.

- Referenztabelle der Defender für Cloud-Warnungen

- Reagieren auf Sicherheitswarnungen

- Erfahren Sie mehr über die Verwaltung von Sicherheitsincidents in Defender für Cloud.