Aktivieren der Überprüfung auf Sicherheitsrisiken mit Microsoft Defender Vulnerability Management

Microsoft Defender Vulnerability Management ist in Microsoft Defender for Servers enthalten und verwendet integrierte und agentenlose Scanner, um:

- Erkennen von Sicherheitsrisiken und Fehlkonfigurationen nahezu in Echtzeit

- Priorisieren von Sicherheitsrisiken auf der Grundlage der Bedrohungslandschaft und der Entdeckungen in Ihrer Organisation

Weitere Informationen zum Scannen ohne Agent finden Sie unter Suchen von Sicherheitsrisiken und Sammeln von Softwareinventurdaten mit Überprüfungen ohne Agent.

Hinweis

Die Funktionen des Microsoft Defender-Add-Ons für die Sicherheitsrisikoverwaltung sind in Defender for Servers Plan 2 enthalten. Dadurch werden konsolidierte Bestände, neue Bewertungen und Tools zur Risikominderung bereitgestellt, um Ihr Programm zur Verwaltung von Sicherheitsrisiken weiter zu verbessern. Weitere Informationen finden Sie unter Funktionen zur Verwaltung von Sicherheitsrisiken für Server.

Die Funktionen des Microsoft Defender-Add-Ons für die Sicherheitsrisikoverwaltung sind nur über das Microsoft Defender 365-Portal verfügbar.

Wenn Sie die Integration mit Microsoft Defender for Endpoint aktiviert haben, erhalten Sie automatisch die Ergebnisse des Defender Vulnerability Management, ohne dass Sie weitere Agenten benötigen.

Microsoft Defender Vulnerability Management überwacht Ihr Unternehmen kontinuierlich auf Schwachstellen; regelmäßige Scans sind nicht erforderlich.

Eine kurze Übersicht zum Defender-Sicherheitsrisikomanagement sehen Sie in diesem Video:

Tipp

Zusätzlich zur Warnung vor Sicherheitsrisiken bietet das Defender-Sicherheitsrisikomanagement zusätzliche Funktionen für das Ressourcenbestandstool von Defender for Cloud. Weitere Informationen finden Sie unter Softwareinventur.

Sie können mehr erfahren, indem Sie sich dieses Video aus der Videoserie „Defender für Cloud im Einsatz“ ansehen:

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemeine Verfügbarkeit (General Availability, GA) |

| Computer-Typen: | Unterstützte Computer |

| Preise: | Erfordert Microsoft Defender für Server-Plan 1 oder Plan 2. |

| Voraussetzungen: | Aktivieren Sie die Integration in Microsoft Defender für Endpunkt. |

| Erforderliche Rollen und Berechtigungen: | Der Besitzer (Ressourcengruppenebene) kann den Scanner einsetzen. Der Sicherheitsleseberechtigte kann Ergebnisse anzeigen. |

| Clouds: |

Onboarding Ihrer Computer in das Defender-Sicherheitsrisikomanagement

Weil die Integration zwischen Microsoft Defender für Endpoint und Microsoft Defender für Cloud im Hintergrund erfolgt, sind keine Änderungen auf Endpunktebene erforderlich.

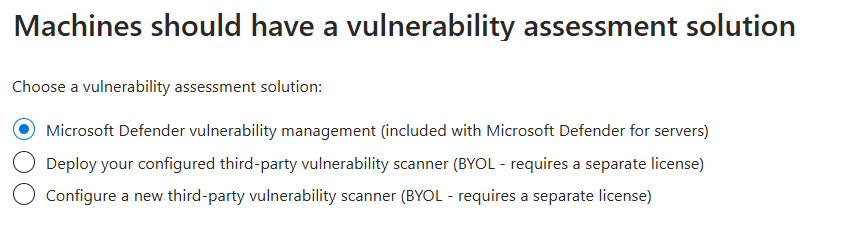

Für das manuelle Onboarding eines oder mehrerer Computer in das Defender-Sicherheitsrisikomanagement verwenden Sie die Sicherheitsempfehlung „Computer sollten über eine Lösung zur Sicherheitsrisikobewertung verfügen“:

Informationen zum automatischen Suchen und Anzeigen der Sicherheitsrisiken auf vorhandenen und neuen Computern, ohne die vorstehende Empfehlung manuell umsetzen zu müssen, finden Sie unter Automatisches Konfigurieren der Sicherheitsrisikobewertung für Ihre Computer.

Führen Sie zum Onboarding über die REST-API PUT/DELETE mithilfe dieser URL aus:

https://management.azure.com/subscriptions/.../resourceGroups/.../providers/Microsoft.Compute/virtualMachines/.../providers/Microsoft.Security/serverVulnerabilityAssessments/mdetvm?api-version=2015-06-01-preview

Die Ergebnisse für alle Tools zur Sicherheitsrisikobewertung finden Sie in der Defender für Cloud-Empfehlung Sicherheitsrisiken für VMs müssen behoben werden. Informieren Sie sich über das Anzeigen der Ergebnisse von Lösungen zur Sicherheitsrisikobewertung auf Ihren virtuellen Computern und Ergreifen entsprechender Maßnahmen

Weitere Informationen

Hilfreiche Informationen finden Sie in den folgenden Blogs:

- Sicherheitsstatusverwaltung und Serverschutz für AWS und GCP sind jetzt allgemein verfügbar

- Microsoft Defender für Cloud-Serverüberwachungsdashboard