Tutorial: Installieren des Micro-Agents für Defender für IoT

In diesem Tutorial erfahren Sie, wie Sie den Micro-Agent für Defender für IoT installieren und authentifizieren.

In diesem Tutorial lernen Sie Folgendes:

- Herunterladen und Installieren des Micro-Agents

- Authentifizieren des Micro-Agents

- Überprüfen der Installation

- Testen des Systems

- Installieren einer bestimmten Micro-Agent-Version

Hinweis

Bei Defender for IoT soll der Micro-Agent am 1. August 2025 eingestellt werden.

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

Einen IoT-Hub.

Überprüfen Sie, ob eines der folgenden Betriebssysteme ausgeführt wird.

Sie müssen Microsoft Defender für IoT in Ihrer Azure IoT Hub-Instanz aktiviert haben.

Sie müssen Ihrer IoT-Lösung eine Ressourcengruppe hinzugefügt haben.

Sie müssen einen Micro-Agent-Modulzwilling für Defender for IoT erstellt haben.

Herunterladen und Installieren des Micro-Agents

Je nach Setup muss das entsprechende Microsoft-Paket installiert werden.

So fügen Sie das passende Microsoft-Paketrepository hinzu

Laden Sie die zum Betriebssystem Ihres Geräts passende Repositorykonfiguration herunter.

Für Ubuntu 18.04:

curl https://packages.microsoft.com/config/ubuntu/18.04/multiarch/prod.list > ./microsoft-prod.listFür Ubuntu 20.04:

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list > ./microsoft-prod.listFür Debian 9 (sowohl AMD64 als auch ARM64):

curl https://packages.microsoft.com/config/debian/stretch/multiarch/prod.list > ./microsoft-prod.list

Verwenden Sie den folgenden Befehl, um die Repositorykonfiguration in das Verzeichnis

sources.list.dzu kopieren:sudo cp ./microsoft-prod.list /etc/apt/sources.list.d/Installieren Sie den öffentlichen Schlüssel von Microsoft GPG mit dem folgenden Befehl:

curl https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor > microsoft.gpg sudo cp ./microsoft.gpg /etc/apt/trusted.gpg.d/Vergewissern Sie sich, dass Sie die „apt“-Angabe mithilfe des folgenden Befehls aktualisiert haben:

sudo apt-get updateVerwenden Sie den folgenden Befehl, um das Paket des Micro-Agents für Defender für IoT unter Debian oder unter Ubuntu-basierten Linux-Distributionen zu installieren:

sudo apt-get install defender-iot-micro-agent

Verbindung über einen Proxy

In diesem Verfahren wird beschrieben, wie Sie den Defender for IoT-Micro-Agent über einen Proxy mit dem IoT Hub verbinden können.

So konfigurieren Sie Verbindungen über einen Proxy:

Erstellen Sie auf Ihrem Mikro-Agent-Computer eine

/etc/defender_iot_micro_agent/conf.json-Datei mit dem folgenden Inhalt:{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>,<username>,<password>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Benutzer- und Kennwortfelder sind optional. Verwenden Sie stattdessen die folgende Syntax, wenn sie nicht benötigt werden:

{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Löschen Sie alle zwischengespeicherten Dateien unter /var/lib/defender_iot_micro_agent/cache.json.

Starten Sie den Mikro-Agent neu. Führen Sie Folgendes aus:

sudo systemctl restart defender-iot-micro-agent.service

Hinzufügen der AMQP-Protokollunterstützung

In diesem Verfahren werden zusätzliche Schritte beschrieben, die zur Unterstützung des AMQP-Protokolls erforderlich sind.

So fügen Sie die AMQP-Protokollunterstützung hinzu:

Öffnen Sie auf Ihrem Mikro-Agent-Computer die

/etc/defender_iot_micro_agent/conf.json-Datei, und fügen Sie den folgenden Inhalt hinzu:{ "IothubModule_TransportProtocol": "AMQP_Protocol" }Löschen Sie alle zwischengespeicherten Dateien unter /var/lib/defender_iot_micro_agent/cache.json.

Starten Sie den Mikro-Agent neu. Führen Sie Folgendes aus:

sudo systemctl restart defender-iot-micro-agent.service

So fügen Sie Unterstützung des AMQP-über-Websocket-Protokolls hinzu:

Öffnen Sie auf Ihrem Mikro-Agent-Computer die

/etc/defender_iot_micro_agent/conf.json-Datei, und fügen Sie den folgenden Inhalt hinzu:{ "IothubModule_TransportProtocol": "AMQP_WebSocket_Protocol" }Löschen Sie alle zwischengespeicherten Dateien unter /var/lib/defender_iot_micro_agent/cache.json.

Starten Sie den Mikro-Agent neu. Führen Sie Folgendes aus:

sudo systemctl restart defender-iot-micro-agent.service

Der Agent verwendet dieses Protokoll und kommuniziert mit dem IoT Hub an Port 443. Die HTTP-Proxykonfiguration wird bei diesem Protokoll unterstützt. Falls dieser Proxy ebenfalls konfiguriert wurde, entspricht der Port der Kommunikation mit dem Proxy der Definition in der Proxykonfiguration.

Authentifizieren des Micro-Agents

Zur Authentifizierung des Micro-Agents für Defender für IoT gibt es zwei Optionen:

Authentifizierung per Verbindungszeichenfolge für Modulkennung

Sie müssen die Verbindungszeichenfolge für die Modulkennung aus den Identitätsdetails des DefenderIoTMicroAgent-Moduls kopieren.

So kopieren Sie die Verbindungszeichenfolge der Modulkennung

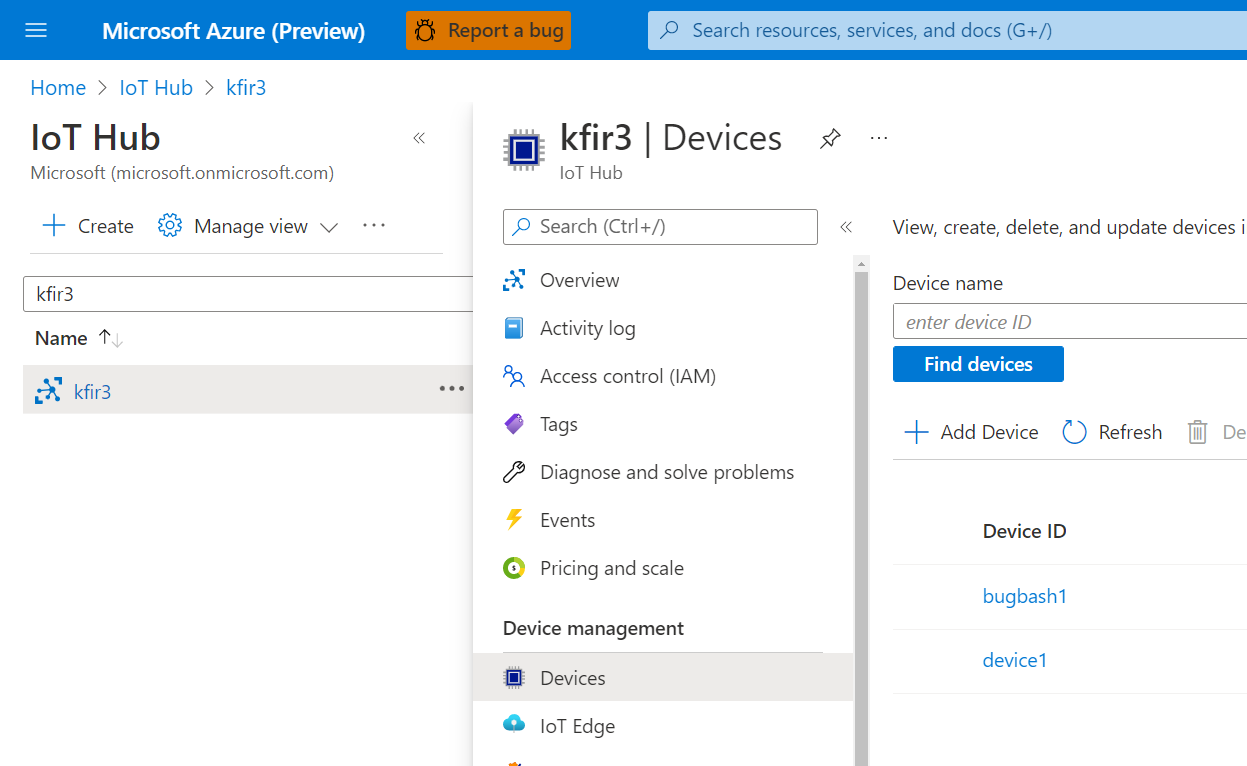

Navigieren Sie zu IoT Hub>

Your hub>Geräteverwaltung>Geräte.

Wählen Sie ein Gerät aus der Liste der Geräte-IDs aus.

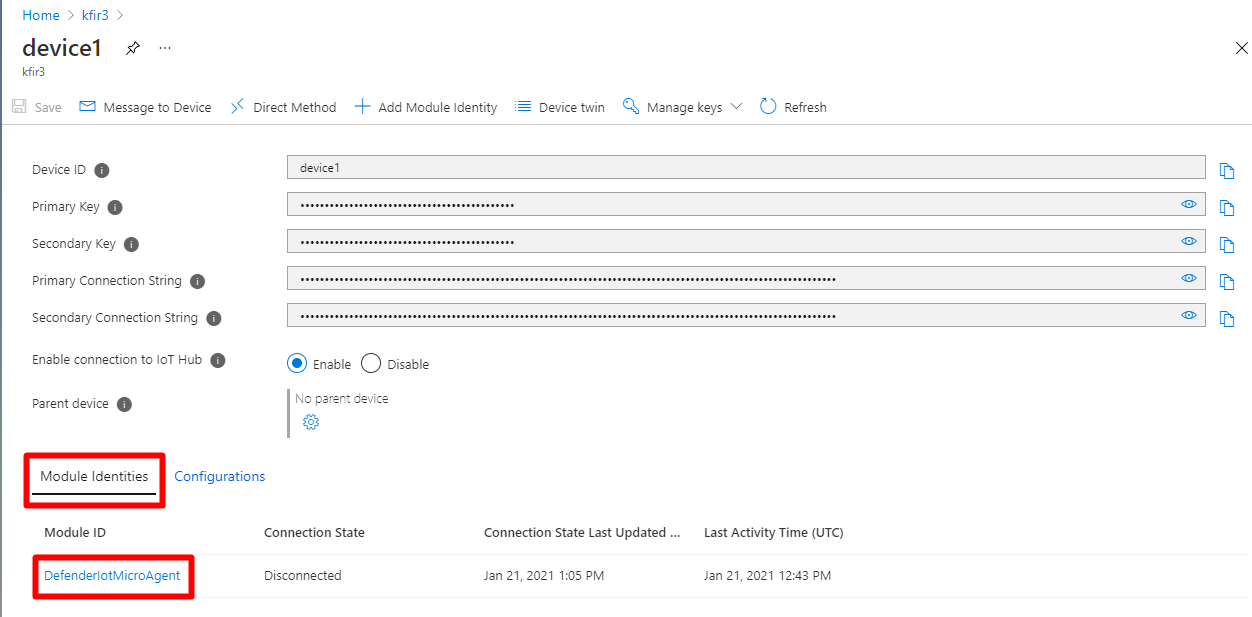

Wählen Sie die Registerkarte Modulidentitäten aus.

Wählen Sie das Modul DefenderIotMicroAgent aus der Liste der Modulidentitäten aus, die dem Gerät zugeordnet sind.

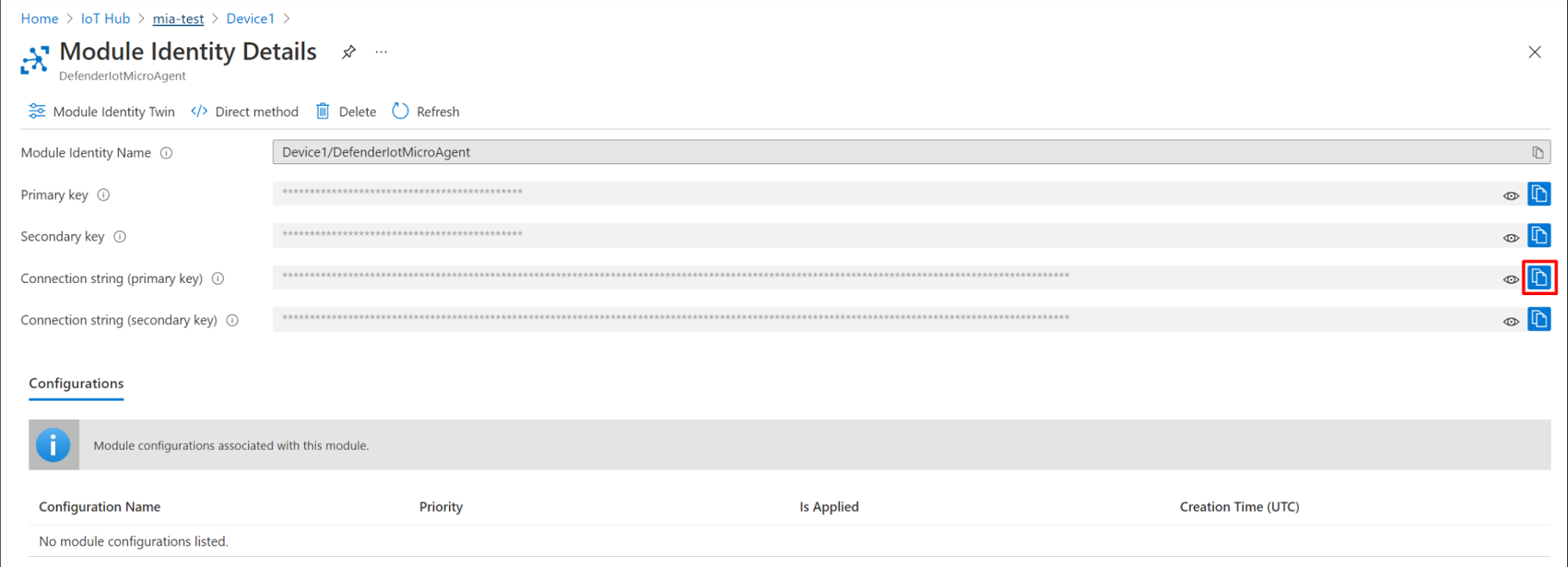

Kopieren Sie die Verbindungszeichenfolge (Primärschlüssel), indem Sie die Schaltfläche Kopieren auswählen.

Erstellen Sie im Verzeichnis

/etc/defender_iot_micro_agentdes Agents von Defender für IoT eine Datei mit dem Namenconnection_string.txt, die die kopierte UTF-8-codierte Verbindungszeichenfolge enthält. Geben Sie hierzu den folgenden Befehl ein:sudo bash -c 'echo "<connection string>" > /etc/defender_iot_micro_agent/connection_string.txt'Die Datei

connection_string.txtbefindet sich nun am folgenden Pfad:/etc/defender_iot_micro_agent/connection_string.txt.Hinweis

Beachten Sie, dass die Verbindungszeichenfolge einen Schlüssel enthält, der den direkten Zugriff auf das Modul ermöglicht. Hierbei handelt es sich um eine vertrauliche Information, die nur von Root-Benutzern verwendet und nur für diese lesbar sein sollte.

Starten Sie den Dienst mithilfe des folgenden Befehls neu:

sudo systemctl restart defender-iot-micro-agent.service

Authentifizieren mithilfe eines Zertifikats

So verwenden Sie die Authentifizierung per Zertifikat

Gehen Sie wie hier beschrieben vor, um ein Zertifikat zu erhalten.

Platzieren Sie den PEM-codierten öffentlichen Teil des Zertifikats und den privaten Schlüssel unter

/etc/defender_iot_micro_agentin Dateien mit den Namencertificate_public.pemundcertificate_private.pem.Platzieren Sie die passende Verbindungszeichenfolge in der Datei

connection_string.txt. Die Verbindungszeichenfolge sollte wie folgt aussehen:HostName=<the host name of the iot hub>;DeviceId=<the id of the device>;ModuleId=<the id of the module>;x509=trueDiese Zeichenfolge informiert den Agent von Defender für IoT darüber, dass ein Zertifikat für die Authentifizierung bereitgestellt wird.

Starten Sie den Dienst mithilfe des folgenden Befehls neu:

sudo systemctl restart defender-iot-micro-agent.service

Überprüfen der Installation

So überprüfen Sie Ihre Installation

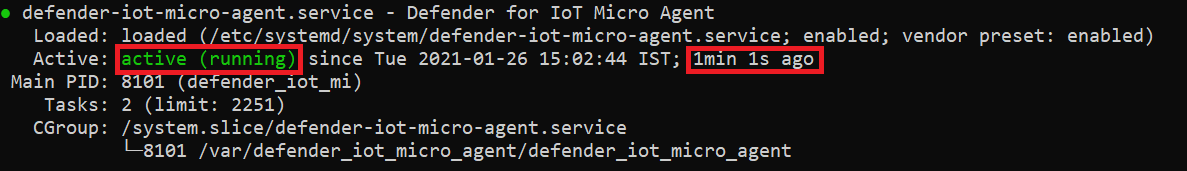

Vergewissern Sie sich mithilfe des folgenden Befehls, dass der Micro-Agent ordnungsgemäß ausgeführt wird:

systemctl status defender-iot-micro-agent.serviceVergewissern Sie sich, dass der Dienst stabil ist (sein Wert

activelautet) und dass die Uptime des Prozesses angemessen ist.

Testen des Systems

Sie können das System testen, indem Sie auf dem Gerät eine Triggerdatei erstellen. Die Triggerdatei sorgt dafür, dass die Baselineüberprüfung im Agent die Datei als Baselineverstoß erkennt.

Erstellen Sie mithilfe des folgenden Befehls eine Datei im Dateisystem:

sudo touch /tmp/DefenderForIoTOSBaselineTrigger.txtStellen Sie sicher, dass Ihr Log Analytics-Arbeitsbereich an Ihren IoT-Hub angefügt ist. Weitere Informationen finden Sie unter Erstellen eines Log Analytics-Arbeitsbereichs.

Starten Sie den Agent mit dem folgenden Befehl neu:

sudo systemctl restart defender-iot-micro-agent.service

Es kann bis zu einer Stunde dauern, bis die Empfehlung im Hub angezeigt wird.

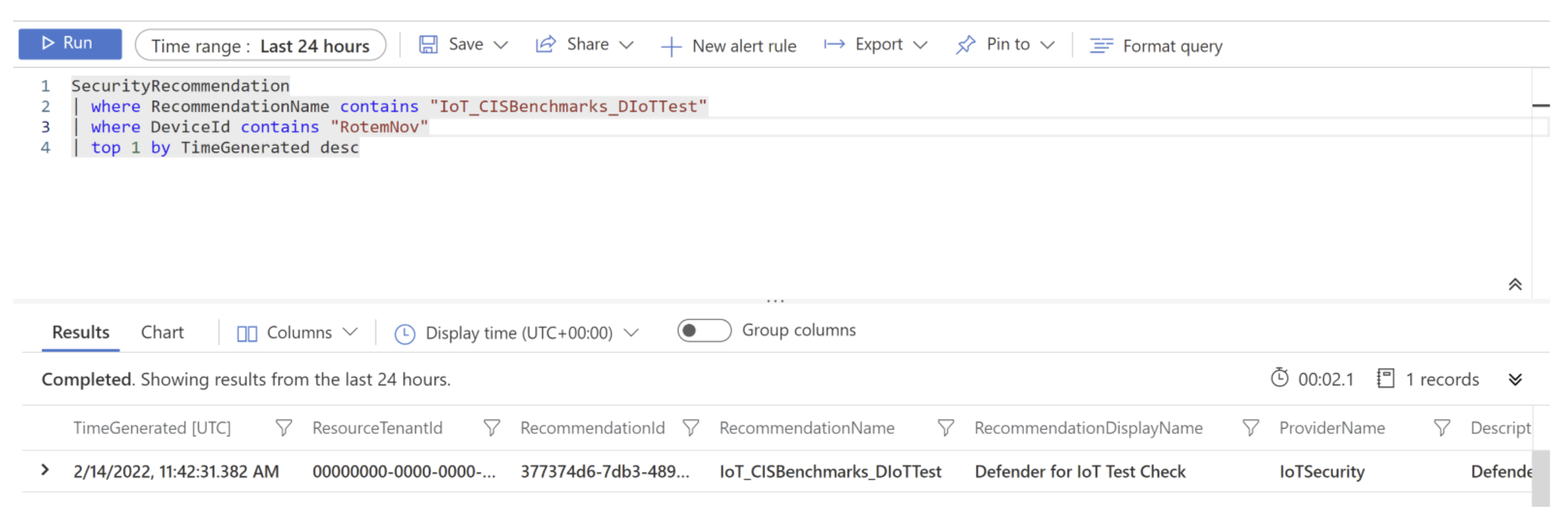

Eine Baselineempfehlung namens „IoT_CISBenchmarks_DIoTTest“ wird erstellt. Sie können diese Empfehlung aus Log Analytics wie folgt abfragen:

SecurityRecommendation

| where RecommendationName contains "IoT_CISBenchmarks_DIoTTest"

| where DeviceId contains "<device-id>"

| top 1 by TimeGenerated desc

Beispiel:

Installieren einer bestimmten Micro-Agent-Version

Sie können eine bestimmte Version des Micro-Agents mithilfe eines bestimmten Befehls installieren.

So installieren Sie eine bestimmte Version des Micro-Agents für Defender für IoT

Öffnen Sie ein Terminal.

Führen Sie den folgenden Befehl aus:

sudo apt-get install defender-iot-micro-agent=<version>

Bereinigen von Ressourcen

Es müssen keine Ressourcen bereinigt werden.