Übersicht über Azure-Netzwerkdienste

Die Azure-Netzwerkdienste bieten eine Vielzahl von Netzwerkfunktionen, die einzeln oder zusammen verwendet werden können. Wählen Sie jedes der folgenden Netzwerkszenarios aus, um mehr über sie zu erfahren:

- Netzwerkgrundlagen: Azure Networking Foundation-Dienste stellen grundlegende Konnektivität für Ihre Ressourcen in Azure bereit – Virtual Network (VNet), Private Link, Azure DNS, Azure Bastion, Route Server, NAT Gateway und Traffic Manager.

- Lastenausgleich und Inhaltsübermittlung: Azure-Lastenausgleichs- und Inhaltsübermittlungsdienste ermöglichen die Verwaltung, Verteilung und Optimierung Ihrer Anwendungen und Workloads – Load Balancer, Application Gateway und Azure Front Door.

- Hybridkonnektivität: Sichere Kommunikation zwischen Azure-Hybridkonnektivitätsdiensten und Ihren Ressourcen in Azure – VPN Gateway, ExpressRoute, Virtual WAN und Peering Service.

- Netzwerksicherheit: Azure-Netzwerksicherheitsdienste schützen Ihre Webanwendungen und IaaS-Dienste vor DDoS-Angriffen und böswilligen Akteuren – Firewall Manager, Firewall, Web Application Firewall und DDoS Protection.

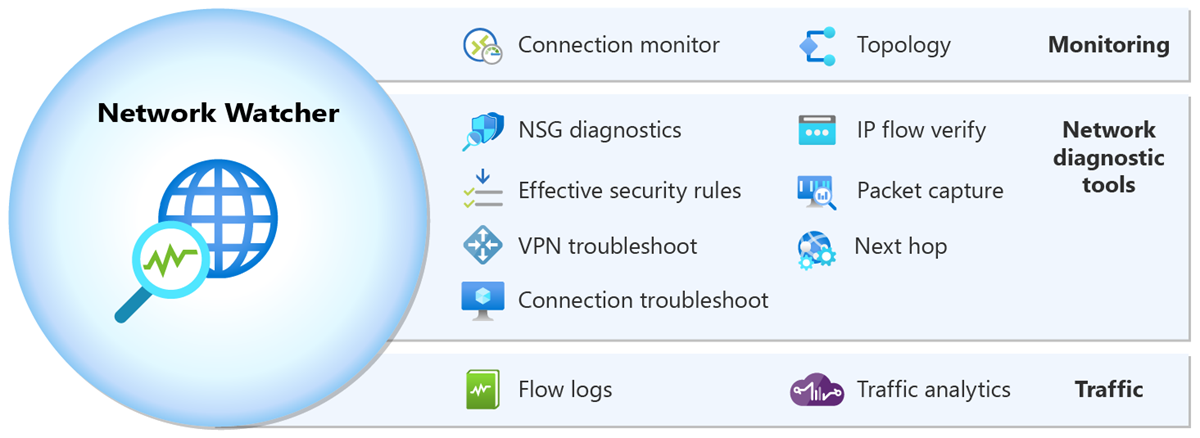

- Netzwerkverwaltung und -überwachung: Azure-Netzwerkverwaltungs- und Überwachungsdienste bieten Tools zum Verwalten und Überwachen Ihrer Netzwerkressourcen – Network Watcher, Azure Monitor und Azure Virtual Network Manager.

Netzwerkgrundlagen

In diesem Abschnitt werden Dienste beschrieben, die die Bausteine zum Entwerfen und Aufbauen einer Netzwerkumgebung in Azure bereitstellen: Virtual Network (VNet), Private Link, Azure DNS, Azure Bastion, Route Server, NAT Gateway und Traffic Manager.

Virtuelles Netzwerk

Azure Virtual Network (VNET) ist der grundlegende Baustein für Ihr privates Netzwerk in Azure. Ein VNet kann für folgende Zwecke verwendet werden:

- Kommunikation zwischen Azure-Ressourcen: Sie können virtuelle Computer und verschiedene andere Arten von Azure-Ressourcen in einem virtuellen Netzwerk bereitstellen, wie beispielsweise Azure App Service-Umgebungen, den Azure Kubernetes Service (AKS) und Azure Virtual Machine Scale Sets. Eine vollständige Liste mit Azure-Ressourcen, die Sie in einem virtuellen Netzwerk bereitstellen können, finden Sie unter Integration virtueller Netzwerke für Azure-Dienste.

- Gegenseitige Kommunikation: Sie können virtuelle Netzwerke mittels VNet-Peering oder Azure Virtual Network Manager miteinander verbinden und so die Kommunikation zwischen Ressourcen in beiden virtuellen Netzwerken ermöglichen. Die verbundenen virtuellen Netzwerke können sich in der gleichen Azure-Region oder in verschiedenen Azure-Regionen befinden. Weitere Informationen finden Sie unter Peering virtueller Netzwerke und Azure Virtual Network Manager.

- Kommunikation mit dem Internet: Alle Ressourcen in einem virtuellen Netzwerk können standardmäßig in ausgehender Richtung mit dem Internet kommunizieren. Zur Kommunikation in eingehender Richtung muss der entsprechenden Ressource eine öffentliche IP-Adresse oder eine öffentliche Load Balancer-Instanz zugewiesen werden. Die öffentlichen IP-Adressen und die öffentliche Load Balancer-Instanz können auch zum Verwalten der ausgehenden Verbindungen verwendet werden.

- Kommunikation mit lokalen Netzwerken: Sie können Ihre lokalen Computer und Netzwerke mithilfe von VPN Gateway oder ExpressRoute mit einem virtuellen Netzwerk vernetzen.

- Verschlüsseln des Datenverkehrs zwischen Ressourcen: Sie können die Virtuelle Netzwerkverschlüsselung verwenden, um den Datenverkehr zwischen Ressourcen in einem virtuellen Netzwerk zu verschlüsseln.

Netzwerksicherheitsgruppen

Sie können Netzwerkdatenverkehr von und zu Azure-Ressourcen in einem virtuellen Azure-Netzwerk mithilfe einer Netzwerksicherheitsgruppe filtern. Weitere Informationen finden Sie unter Netzwerksicherheitsgruppen.

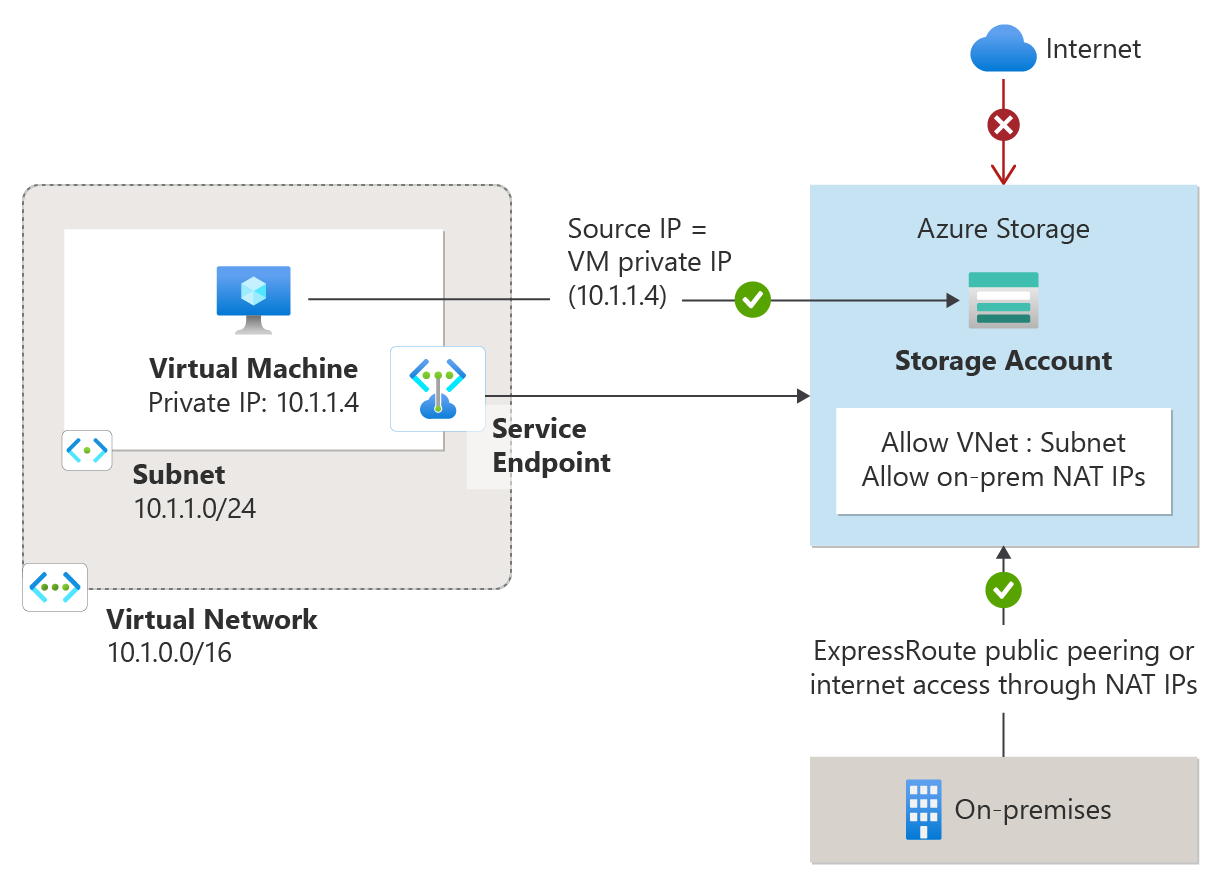

Dienstendpunkte

Mit VNet-Dienstendpunkten werden der private Adressbereich Ihres virtuellen Netzwerks und die Identität Ihres virtuellen Netzwerks über eine direkte Verbindung auf die Azure-Dienste erweitert. Endpunkte ermöglichen es Ihnen, Ihre kritischen Ressourcen von Azure-Diensten auf Ihre virtuellen Netzwerke zu beschränken und so zu schützen. Der Datenverkehr aus Ihrem virtuellen Netzwerk an den Azure-Dienst verbleibt immer im Backbone-Netzwerk von Microsoft Azure.

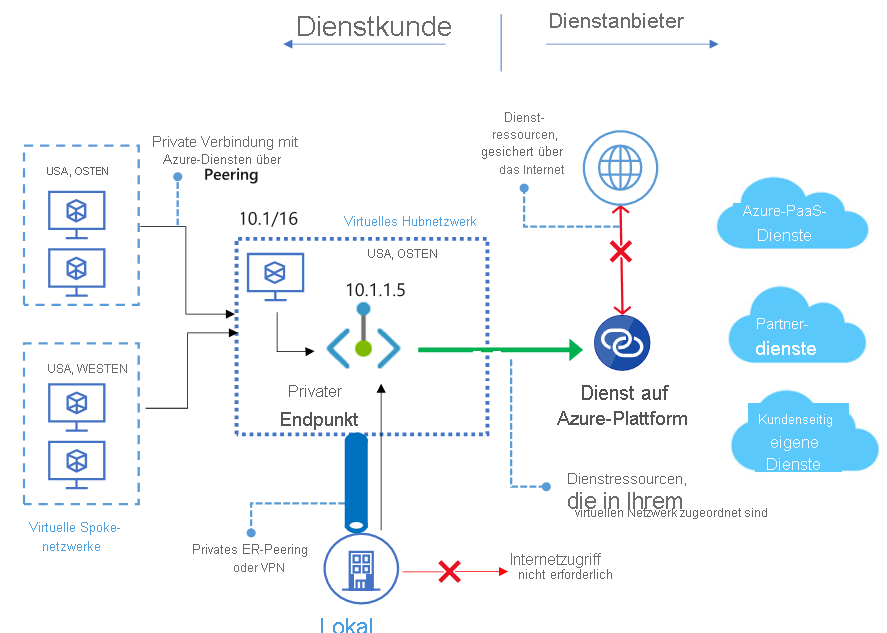

Azure Private Link

Mit Azure Private Link können Sie über einen privaten Endpunkt in Ihrem virtuellen Netzwerk auf Azure-PaaS-Dienste (beispielsweise Azure Storage und SQL Database) sowie auf in Azure gehostete kundeneigene Dienste/Partnerdienste zugreifen. Der Datenverkehr zwischen Ihrem virtuellen Netzwerk und dem Dienst verläuft über das Microsoft-Backbone-Netzwerk. Es ist nicht mehr erforderlich, dass Sie Ihren Dienst über das öffentliche Internet verfügbar machen. Sie können Ihren eigenen Private Link-Dienst in Ihrem virtuellen Netzwerk erstellen und Ihren Kunden zur Verfügung stellen.

Azure DNS

Azure DNS bietet DNS-Hosting und -Namensauflösung mit der Microsoft Azure-Infrastruktur. Azure DNS besteht aus drei Diensten:

- Öffentliches Azure-DNS ist ein Hostingdienst für DNS-Domänen. Indem Sie Ihre Domänen in Azure hosten, können Sie Ihre DNS-Einträge unter Verwendung der gleichen Anmeldeinformationen, APIs, Tools und Abrechnungsabläufe wie bei Ihren anderen Azure-Diensten verwalten.

- Privates Azure-DNS ist ein DNS-Dienst für virtuelle Netzwerke. Privates Azure-DNS verwaltet Domänennamen im virtuellen Netzwerk und löst diese auf, ohne dass eine benutzerdefinierte DNS-Lösung konfiguriert werden muss.

- Azure DNS Private Resolver ist ein Dienst, mit dem Sie private Zonen in Azure DNS von einer lokalen Umgebung aus abfragen können (und umgekehrt), ohne VM-basierte DNS-Server bereitstellen zu müssen.

Mit Azure DNS können Sie öffentliche Domänen hosten und auflösen, die DNS-Auflösung in Ihren virtuellen Netzwerken verwalten und die Namensauflösung zwischen Azure und Ihren lokalen Ressourcen aktivieren.

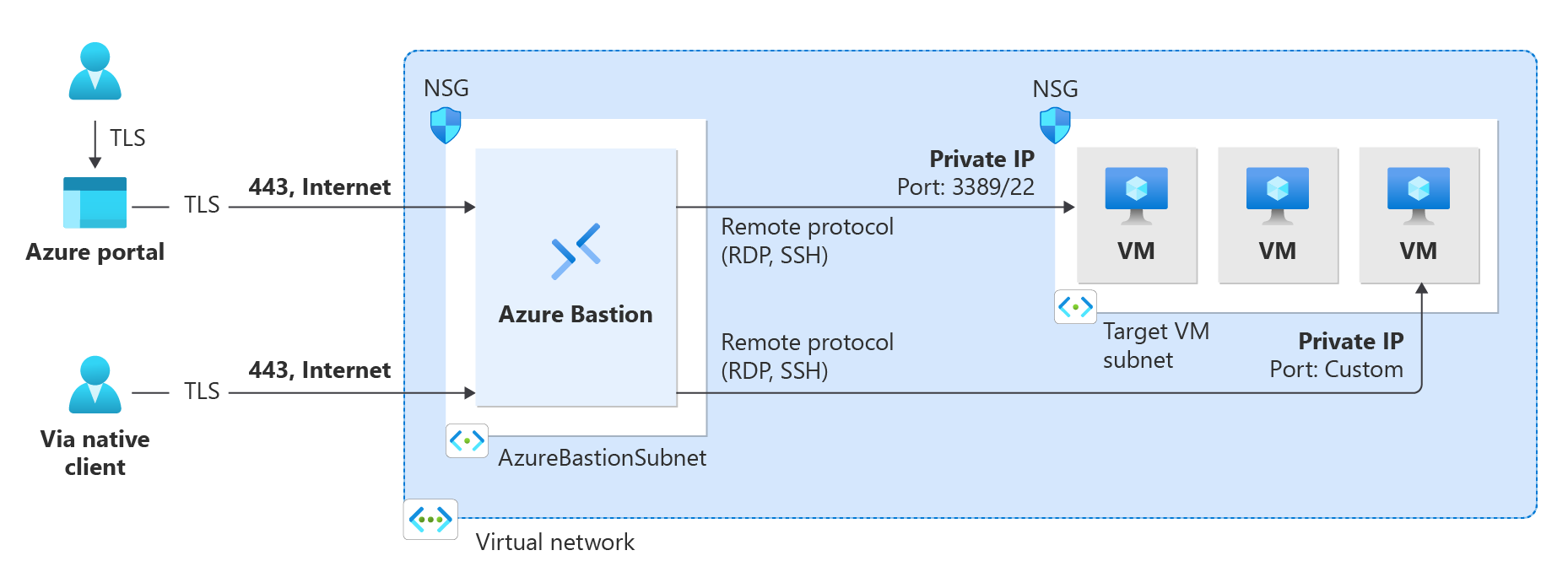

Azure Bastion

Azure Bastion ist ein Dienst, den Sie in einem virtuellen Netzwerk bereitstellen können, damit Sie über Ihren Browser und das Azure-Portal eine Verbindung mit einem virtuellen Computer herstellen können. Sie können auch eine Verbindung mit dem nativen SSH- oder RDP-Client herstellen, der bereits auf Ihrem lokalen Computer installiert ist. Bei Azure Bastion handelt es sich um einen vollständig verwalteten PaaS-Dienst, den Sie in Ihrem virtuellen Netzwerk bereitstellen können. Dieser Dienst ermöglicht sichere und nahtlose RDP- und SSH-Verbindungen mit Ihren virtuellen Computern über TLS direkt im Azure-Portal. Beim Herstellen einer Verbindung über Azure Bastion benötigen Ihre VMs keine öffentliche IP-Adresse, keinen Agent und keine spezielle Clientsoftware. Es gibt eine Vielzahl verschiedener SKUs/Ebenen für Azure Bastion. Die ausgewählte Ebene wirkt sich auf die verfügbaren Features aus. Weitere Informationen finden Sie unter Informationen zu den Bastion-Konfigurationseinstellungen.

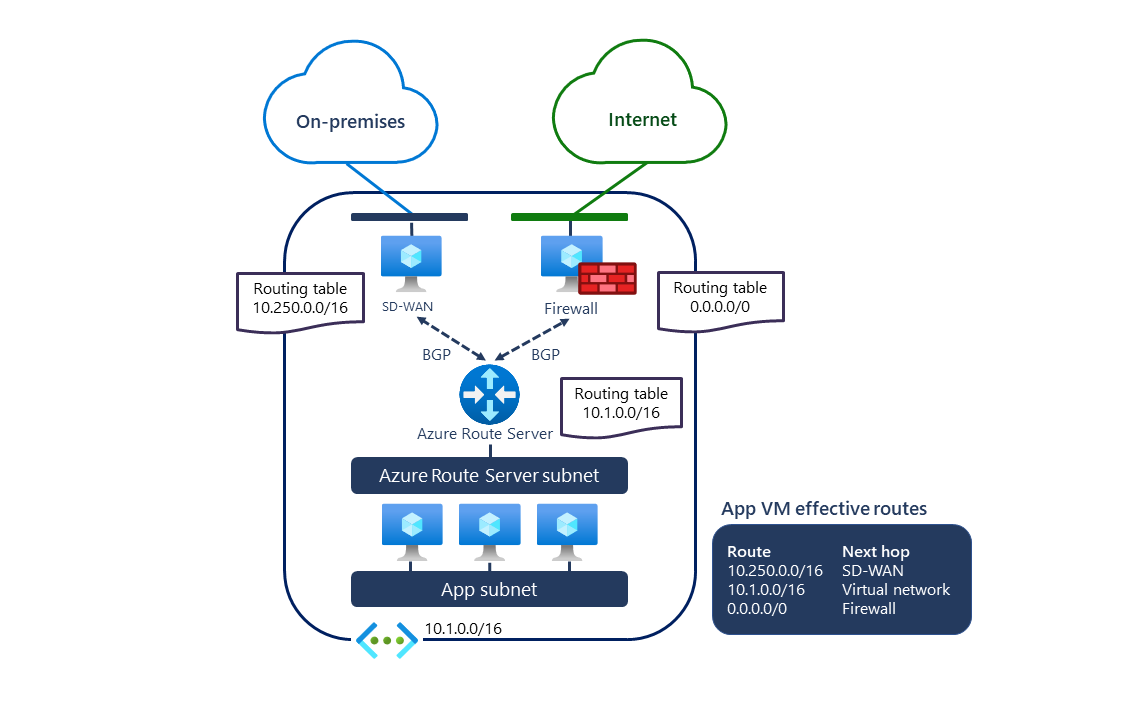

Azure Route Server

Azure Route Server vereinfacht das dynamische Routing zwischen Ihrem virtuellen Netzwerkgerät (Network Virtual Appliance, NVA) und Ihrem virtuellen Netzwerk. Sie können Routinginformationen direkt über das Border Gateway Protocol-Routingprotokoll (BGP-Routingprotokoll) zwischen jedem NVA, das das BGP-Routingprotokoll unterstützt, und dem softwaredefinierten Azure-Netzwerk (Software Defined Network, SDN) in Azure Virtual Network (VNet) austauschen, ohne Routingtabellen manuell konfigurieren oder verwalten zu müssen.

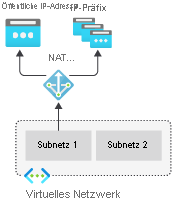

NAT Gateway

NAT Gateway vereinfacht die Internetkonnektivität für virtuelle Netzwerke, die nur für ausgehenden Datenverkehr vorgesehen ist. Bei der Konfiguration in einem Subnetz werden für die gesamte Konnektivität in ausgehender Richtung die von Ihnen angegebenen statischen öffentlichen IP-Adressen verwendet. Die ausgehende Konnektivität ist möglich, ohne dass ein Lastenausgleich oder öffentliche IP-Adressen direkt virtuellen Computern zugeordnet werden. Unter Was ist Azure NAT Gateway? finden Sie weitere Informationen.

Traffic Manager

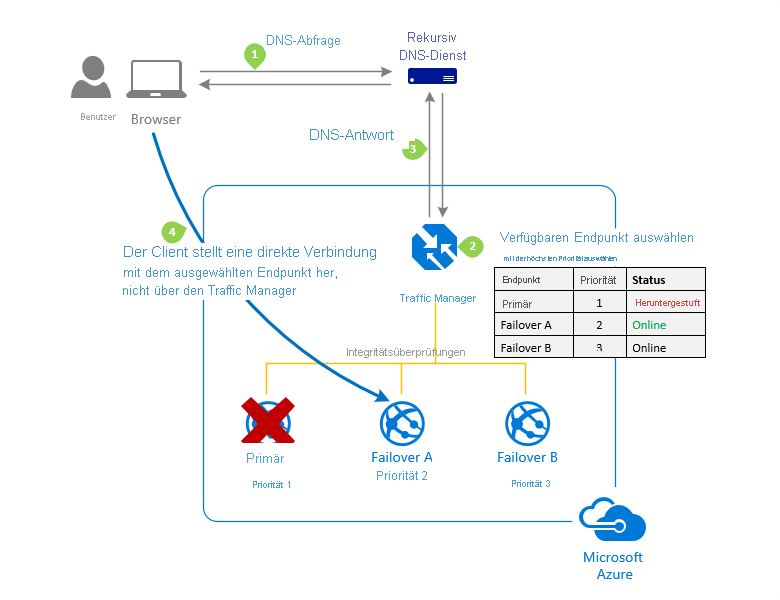

Azure Traffic Manager ist ein DNS-basierter Lastenausgleich für Datenverkehr, der es Ihnen ermöglicht, den Datenverkehr optimal auf Dienste in den globalen Azure-Regionen zu verteilen, und gleichzeitig Hochverfügbarkeit und Reaktionsfähigkeit sicherzustellen. Traffic Manager bietet verschiedene Methoden für das Datenverkehrsrouting, um den Datenverkehr zu verteilen, z. B. nach Priorität, Gewichtung, Leistung, geografischen Daten, mehr Mehrwert oder Subnetz.

Das folgende Diagramm veranschaulicht das auf Endpunktpriorität basierende Routing mit Traffic Manager:

Weitere Informationen zu Traffic Manager finden Sie unter Was ist Azure Traffic Manager?.

Lastenausgleich und Inhaltsübermittlung

In diesem Abschnitt werden Netzwerkdienste in Azure beschrieben, die bei der Bereitstellung von Anwendungen und Workloads helfen: Lastenausgleich, Application Gateway und Azure Front Door Service.

Load Balancer

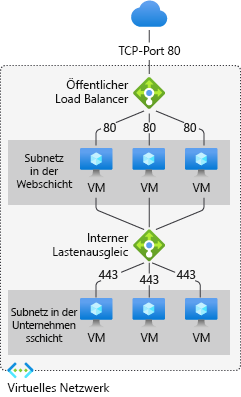

Azure Load Balancer ist äußerst leistungsfähig und bietet Lastenausgleich der Ebene 4 mit niedriger Latenz für alle UDP- und TCP-Protokolle. Der Dienst verwaltet eingehende und ausgehende Verbindungen. Sie können öffentliche und interne Endpunkte mit Lastenausgleich konfigurieren. Sie können Regeln definieren, um eingehende Verbindungen anhand von TCP- und HTTP-Integritätstestoptionen zu Back-End-Pool-Zielen zuzuordnen, um die Dienstverfügbarkeit zu verwalten.

Azure Load Balancer ist in Standard-, Regional- und Gateway-SKUs verfügbar.

Die folgende Abbildung zeigt eine Multi-Tier-Anwendung mit Internetzugriff, die sowohl externen als auch internen Lastenausgleich nutzt:

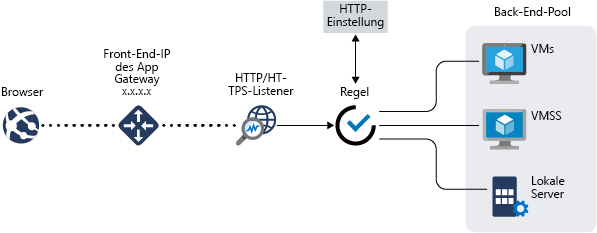

Application Gateway

Azure Application Gateway ist ein Lastenausgleich für Webdatenverkehr, mit dem Sie eingehenden Datenverkehr für Ihre Webanwendungen verwalten können. Es handelt sich um ein ADC-as-a-Service-Angebot (Application Delivery Controller), das verschiedene Schicht-7-Lastenausgleichsfunktionen für Ihre Anwendung bietet.

Im folgenden Diagramm wird das auf URL-Pfaden basierende Routing mit Application Gateway veranschaulicht.

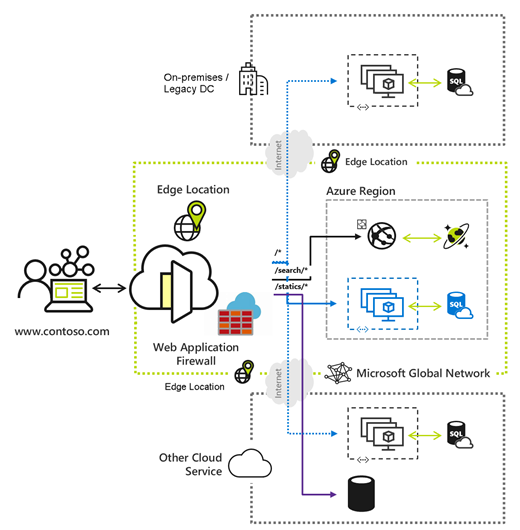

Azure Front Door

Über Azure Front Door können Sie das globale Routing für Ihren Webdatenverkehr definieren, verwalten und überwachen, indem Sie die Optimierung auf die bestmögliche Leistung und sofortige globale Failover durchführen, um die Hochverfügbarkeit sicherzustellen. Mit Front Door können Sie Ihre globalen (mehrere Regionen) Consumer- und Unternehmensanwendungen in stabile und hochleistungsfähige personalisierte moderne Anwendungen, APIs und Inhalte transformieren, die eine globale Zielgruppe mit Azure erreichen.

Hybridkonnektivität

In diesem Abschnitt werden Netzwerkkonnektivitätsdienste beschrieben, die eine sichere Kommunikation zwischen Ihrem lokalen Netzwerk und Azure ermöglichen: VPN Gateway, ExpressRoute, Virtual WAN und Peering Service.

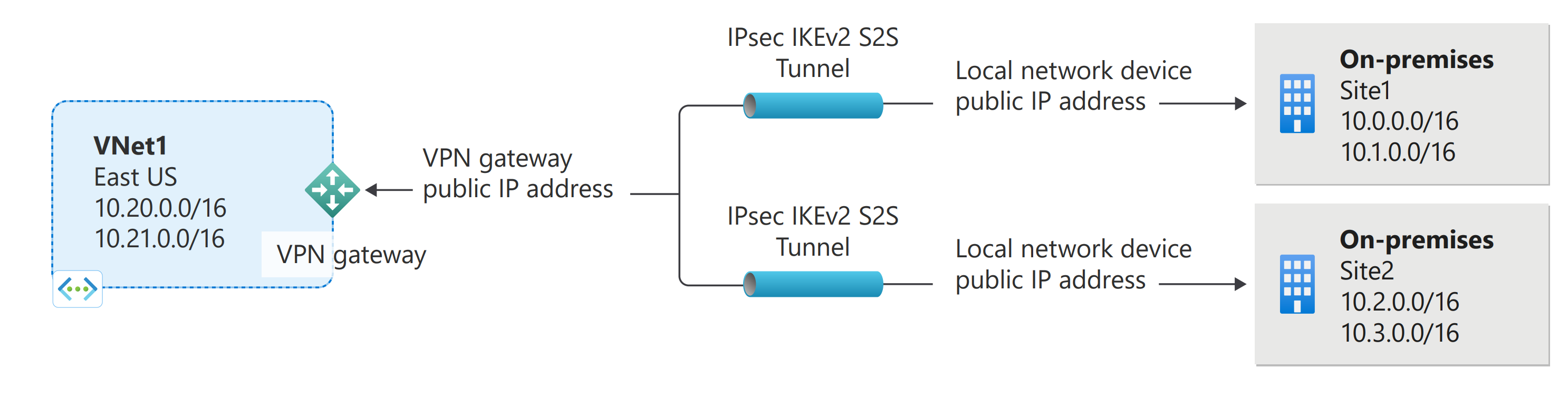

VPN Gateway

VPN Gateway unterstützt Sie beim Herstellen verschlüsselter standortübergreifender Verbindungen mit Ihrem virtuellen Netzwerk von lokalen Standorten aus. Sie können auch verschlüsselte Verbindungen zwischen VNets herstellen. Für VPN-Gatewayverbindungen sind verschiedene Konfigurationen verfügbar. Die Hauptfeatures umfassen Folgendes:

- Site-to-Site-VPN-Konnektivität

- Point-to-Site-VPN-Konnektivität

- VNet-to-VNet-VPN-Konnektivität

Das folgende Diagramm veranschaulicht mehrere Site-to-Site-VPN-Verbindungen mit demselben virtuellen Netzwerk. Weitere Verbindungsdiagramme finden Sie unter VPN Gateway – Entwurf.

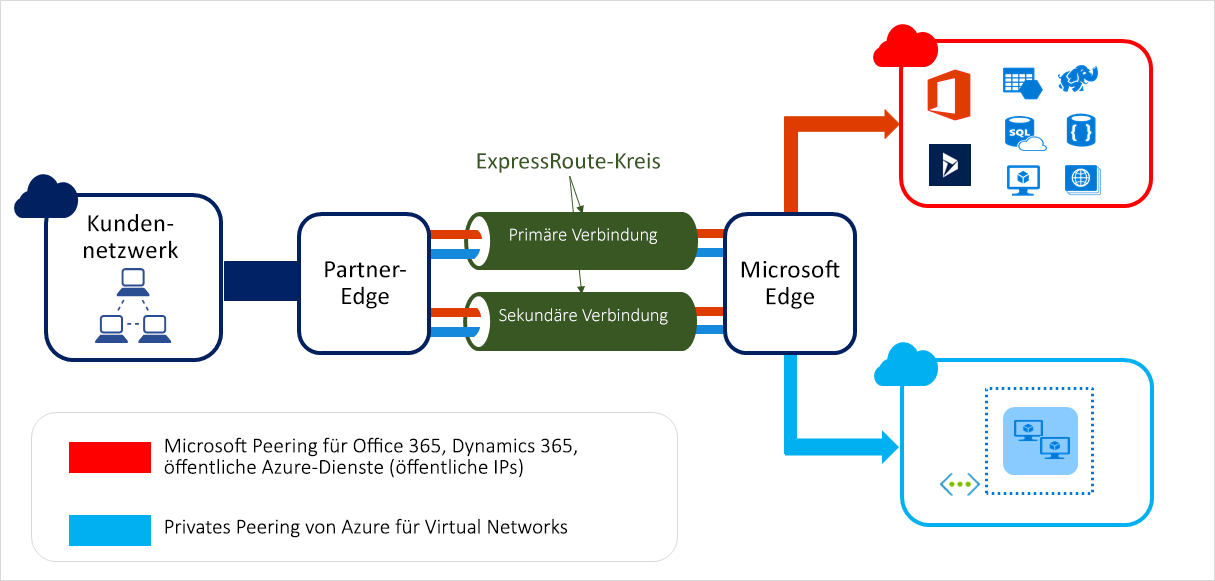

ExpressRoute

Mit ExpressRoute können Sie Ihre lokalen Netzwerke über eine private Verbindung, die von einem Konnektivitätsanbieter bereitgestellt wird, auf die Microsoft-Cloud erweitern. Diese Verbindung ist privat. Der Datenverkehr wird nicht über das Internet übertragen. Mit ExpressRoute können Sie Verbindungen zu Microsoft Cloud Services wie Microsoft Azure, Microsoft 365 und Dynamics 365 herstellen.

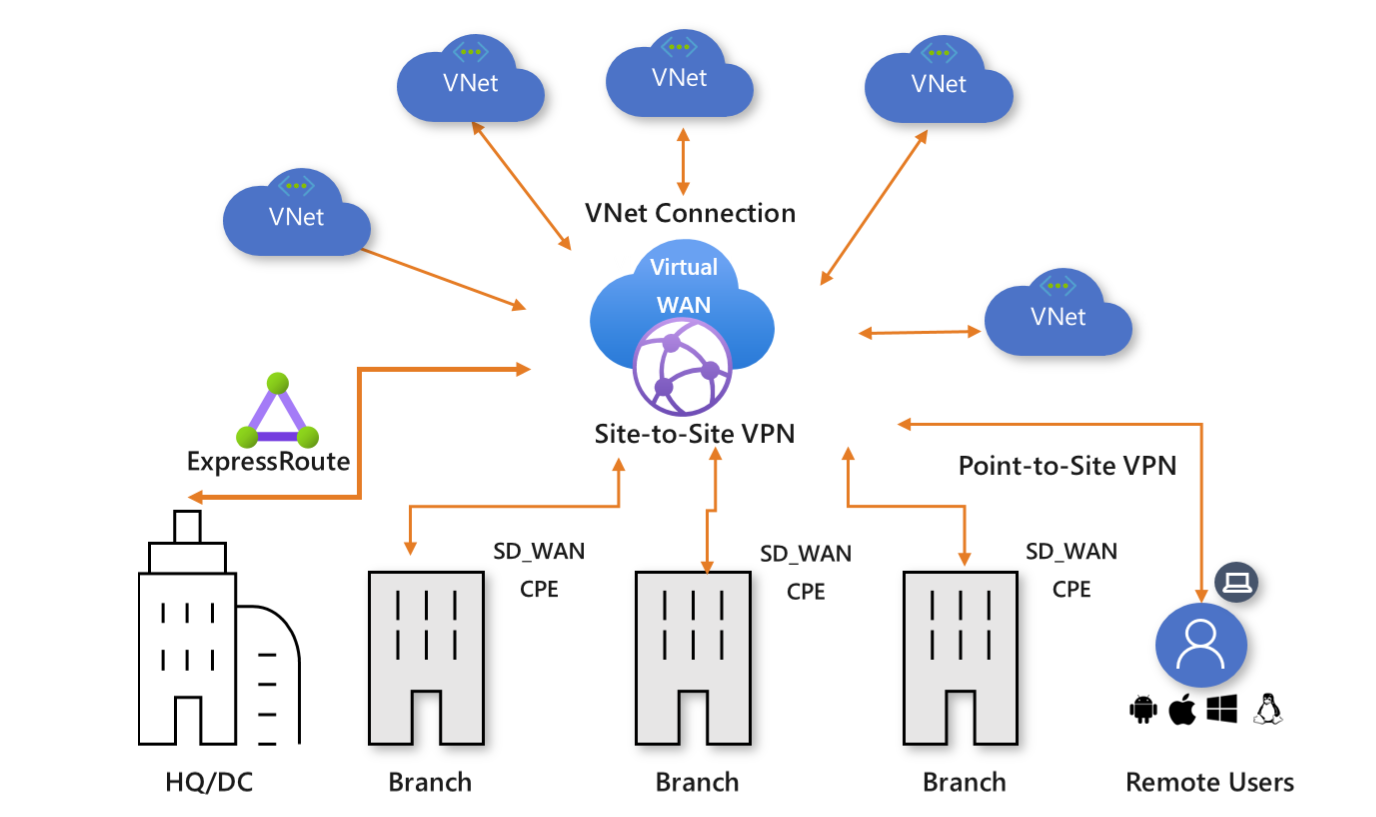

Virtuelles WAN

Azure Virtual WAN ist ein Netzwerkdienst, der viele Netzwerk-, Sicherheits- und Routingfunktionen auf einer einzigen Bedienoberfläche vereint. Die Konnektivität mit Azure-VNets wird mithilfe virtueller Netzwerkverbindungen hergestellt. Die Hauptfeatures umfassen Folgendes:

- Branchkonnektivität (über Konnektivitätsautomatisierung aus Virtual WAN-Partnergeräten wie SD-WAN oder VPN CPE)

- Site-to-Site-VPN-Konnektivität

- VPN-Konnektivität (Point-to-Site) für Remotebenutzer

- Private Verbindung (ExpressRoute)

- Konnektivität innerhalb der Cloud (transitive Konnektivität für virtuelle Netzwerke)

- ExpressRoute-Konnektivität zwischen VPNs

- Routing, Azure Firewall und Verschlüsselung für private Verbindungen

Peering Service

Azure Peering Service verbessert die Kundenkonnektivität mit Microsoft Cloud Services wie Microsoft 365, Dynamics 365, SaaS-Diensten, Azure oder sämtlichen anderen Microsoft-Diensten, auf die über das öffentliche Internet zugegriffen werden kann.

Netzwerksicherheit

In diesem Abschnitt werden Netzwerkdienste in Azure beschrieben, die Ihre Netzwerkressourcen schützen und überwachen: Firewall Manager, Firewall, Web Application Firewall und DDoS Protection.

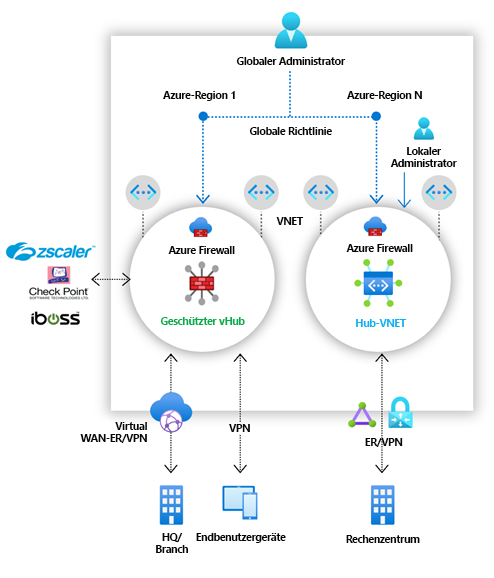

Firewall Manager

Azure Firewall Manager ist ein Sicherheitsverwaltungsdienst, der eine zentrale Sicherheitsrichtlinien- und Routingverwaltung für cloudbasierte Sicherheitsperimeter bereitstellt. Firewall Manager kann die Sicherheitsverwaltung für zwei verschiedene Arten von Netzwerkarchitektur bereitstellen: sicherer virtueller Hub und virtuelles Hubnetzwerk. Mit Azure Firewall Manager können Sie mehrere Azure Firewall-Instanzen in Azure-Regionen und -Abonnements bereitstellen, DDoS Protection-Pläne implementieren, Webanwendungsfirewallrichtlinien verwalten und mit Security-as-a-Service von Partnern für erhöhte Sicherheit integrieren.

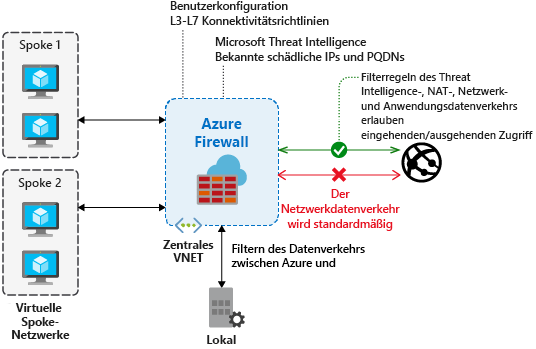

Azure Firewall

Azure Firewall ist ein verwalteter, cloudbasierter Netzwerksicherheitsdienst zum Schutz Ihrer Azure Virtual Network-Ressourcen. Mit Azure Firewall können Sie Richtlinien zur Anwendungs- und Netzwerkkonnektivität übergreifend für Abonnements und virtuelle Netzwerke zentral erstellen, erzwingen und protokollieren. Azure Firewall verwendet eine statische öffentliche IP-Adresse für Ihre virtuellen Netzwerkressourcen, die es außenstehenden Firewalls ermöglicht, Datenverkehr aus Ihrem virtuellen Netzwerk zu identifizieren.

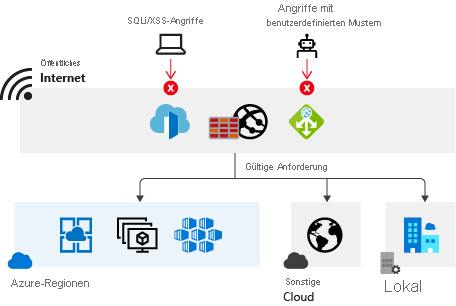

Web Application Firewall

Azure Web Application Firewall (WAF) schützt Ihre Webanwendungen vor gängigen Webexploits und Sicherheitsrisiken wie die Einschleusung von SQL-Befehlen und Cross-Site Scripting. WAF bietet über verwaltete Regeln integrierten Schutz vor den zehn häufigsten Websicherheitslücken (laut OWASP). Darüber hinaus können Kunden benutzerdefinierte Regeln konfigurieren, bei denen es sich um vom Kunden verwaltete Regeln handelt, um zusätzlichen Schutz anhand des Quell-IP-Adressbereichs und der Anforderungsattribute wie Header, Cookies, Formulardatenfelder oder Abfragezeichenfolgenparameter zu bieten.

Kunden können Azure WAF mit Application Gateway einsetzen, um Entitäten im öffentlichen und privaten Adressraum regional zu schützen. Kunden können auch Azure WAF mit Front Door einsetzen, um öffentliche Endpunkte am Netzwerkedge zu schützen.

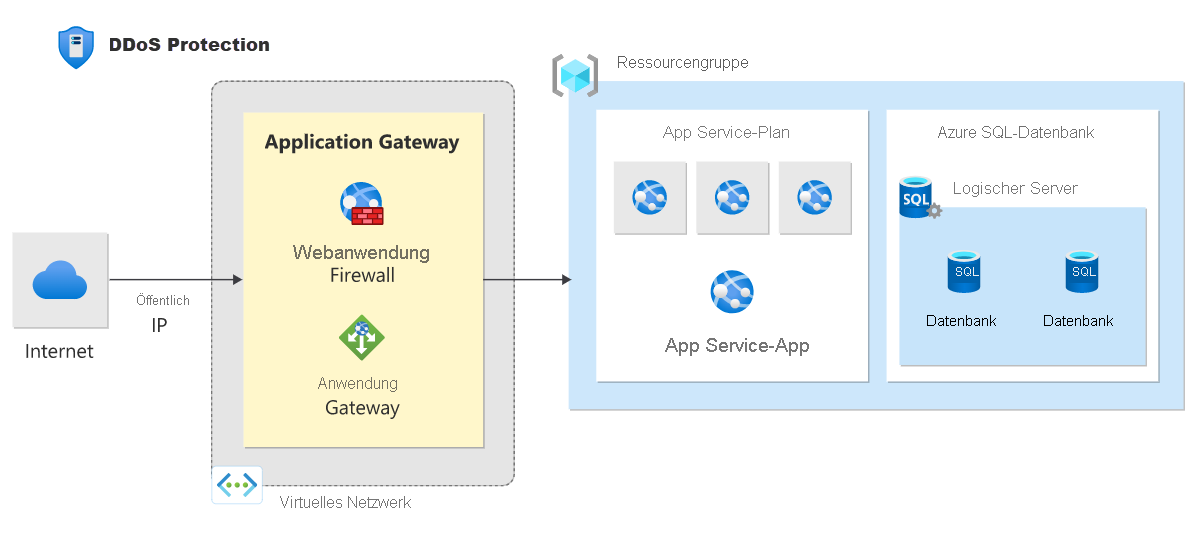

DDoS Protection

Azure DDoS Protection bietet Gegenmaßnahmen gegen die komplexesten DDoS-Bedrohungen. Der Dienst bietet erweiterte DDoS-Risikominderungsfunktionen für die Anwendungen und Ressourcen, die in Ihren virtuellen Netzwerken bereitgestellt werden. Außerdem haben Kunden, die Azure DDoS Protection verwenden, Zugriff auf DDoS Rapid Response-Support, durch den sich DDoS-Experten bei einem aktiven Angriff einschalten können.

Azure DDoS Protection besteht aus zwei Ebenen:

- DDoS-Netzwerkschutz bietet in Kombination mit bewährten Methoden für den Anwendungsentwurfs erweiterte Features zur DDoS-Entschärfung für den Schutz vor DDoS-Angriffen. Er wird automatisch optimiert, um Ihre spezifischen Azure-Ressourcen in einem virtuellen Netzwerk zu schützen.

- DDoS-IP-Schutz ist ein Modell mit Bezahlung pro geschützter IP-Adresse. Der DDoS-IP-Schutz umfasst dieselben wichtigen Engineeringfeatures wie der DDoS-Netzwerkschutz, unterscheidet sich jedoch in den folgenden Mehrwertdiensten: DDoS Rapid Response-Unterstützung, Kostenschutz und Rabatte auf WAF.

Containernetzwerksicherheit

Die Containernetzwerksicherheit gehört zu den erweiterten Container-Netzwerkdiensten (ACNS). Sie bietet eine verbesserte Kontrolle über die AKS-Netzwerksicherheit. Mit Features wie der Filterung nach vollqualifizierten Domänennamen (FQDN) können Cluster mit „Azure CNI Powered by Cilium“ FQDN-basierte Netzwerkrichtlinien implementieren, um eine Zero Trust-Sicherheitsarchitektur in AKS zu erreichen.

Netzwerkverwaltung und -überwachung

In diesem Abschnitt werden die Netzwerkverwaltungs- und überwachungsdienste in Azure beschrieben – Network Watcher, Azure Monitor und Azure Virtual Network Manager.

Azure Network Watcher

Azure Network Watcher bietet Tools für die Überwachung, Diagnose, Metrikanzeige und Aktivierung/Deaktivierung von Protokollen für Ressourcen in einem virtuellen Azure-Netzwerk.

Azure Monitor

Azure Monitor maximiert die Verfügbarkeit und Leistung Ihrer Anwendungen durch die Bereitstellung einer umfassenden Lösung für das Sammeln, Analysieren und Reagieren auf Telemetriedaten aus Ihren cloudbasierten und lokalen Umgebungen. Diese Lösung hilft Ihnen, die Leistung Ihrer Anwendungen zu verstehen. Es werden proaktiv Probleme erkannt, die sich auf die Anwendungen auswirken, sowie die Ressourcen, von denen sie abhängen.

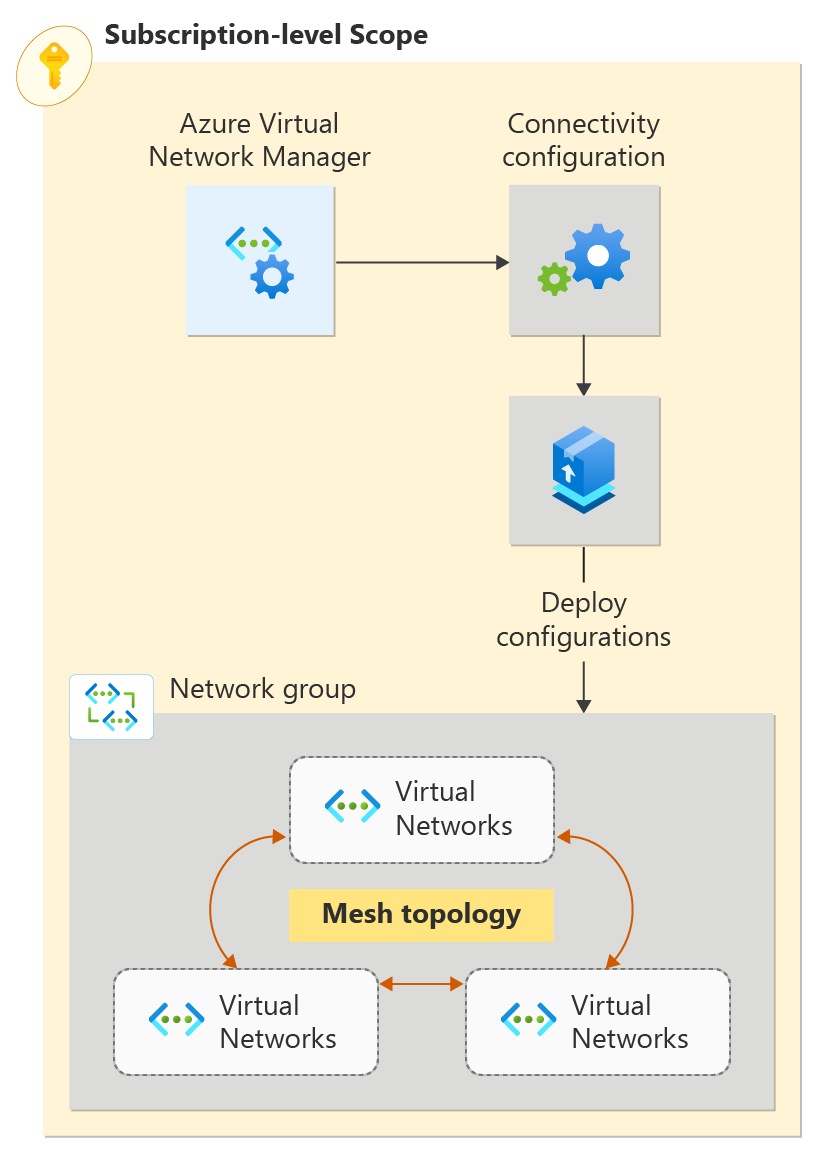

Azure Virtual Network Manager

Azure Virtual Network Manager ist ein Verwaltungsdienst, mit dem Sie virtuelle Netzwerke global und abonnementübergreifend gruppieren, konfigurieren, bereitstellen und verwalten können. Mit Virtual Network Manager können Sie Netzwerkgruppen definieren, um Ihre virtuellen Netzwerke zu identifizieren und logisch zu segmentieren. Anschließend können Sie die gewünschten Konnektivitäts- und Sicherheitskonfigurationen ermitteln und auf alle ausgewählten virtuellen Netzwerke in Netzwerkgruppen gleichzeitig anwenden.

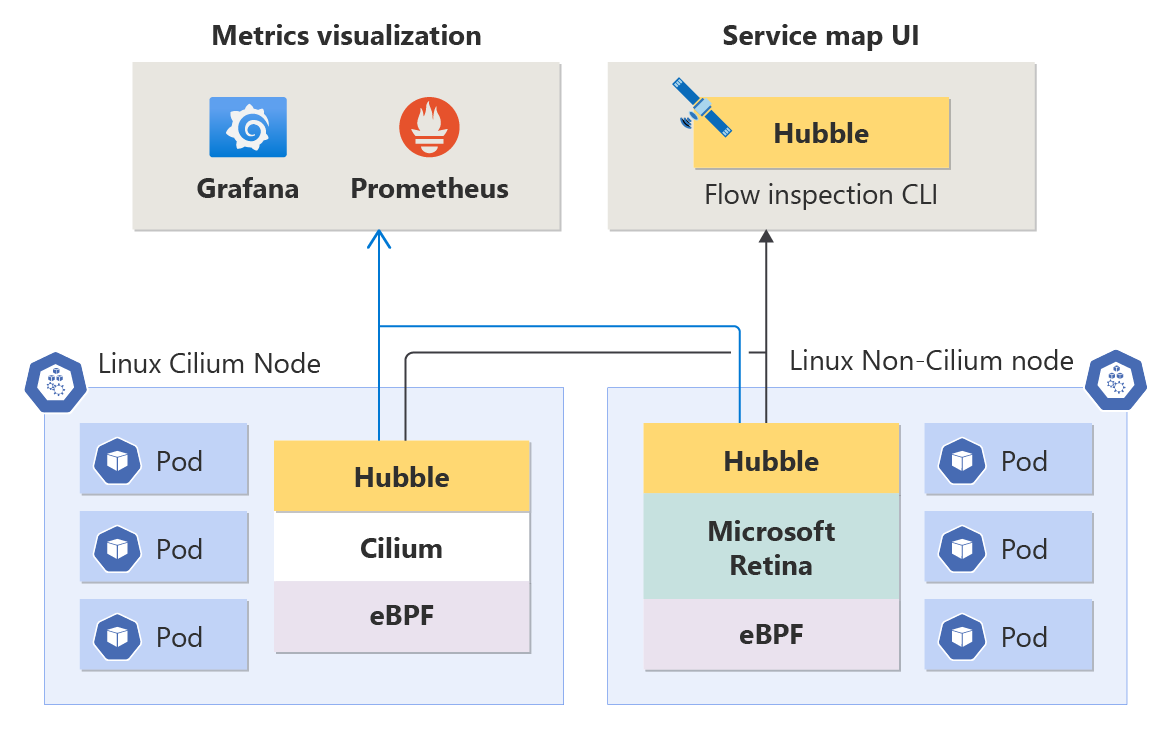

Einblicke in Containernetzwerke

Einblicke in Containernetzwerke gehören zu den erweiterten Container-Netzwerkdiensten (ACNS). ACNS verwendet die Hubble-Steuerungsebene, um umfassende Sichtbarkeit in AKS-Netzwerke und die Leistung zu bieten. Es bietet in Echtzeit detaillierte Einblicke in TCP- und DNS-Metriken auf der Ebene von Knoten und Pods, um eine gründliche Überwachung Ihrer Netzwerkinfrastruktur sicherzustellen.

Nächste Schritte

- Erstellen Sie Ihr erstes virtuelles Netzwerk, und verbinden Sie einige virtuelle Computer damit, indem Sie die Schritte des Artikels Erstellen Ihres ersten virtuellen Netzwerks ausführen.

- Verbinden Sie Ihren Computer über eine Point-to-Site-Verbindung mit einem virtuellen Netzwerk, indem Sie die Schritte im Artikel Konfigurieren einer Point-to-Site-Verbindung befolgen.

- Führen Sie einen Lastenausgleich des Internetdatenverkehrs zu öffentlichen Servern durch, indem Sie die Schritte im Artikel Erstellen eines Load Balancers mit Internetzugriff ausführen.