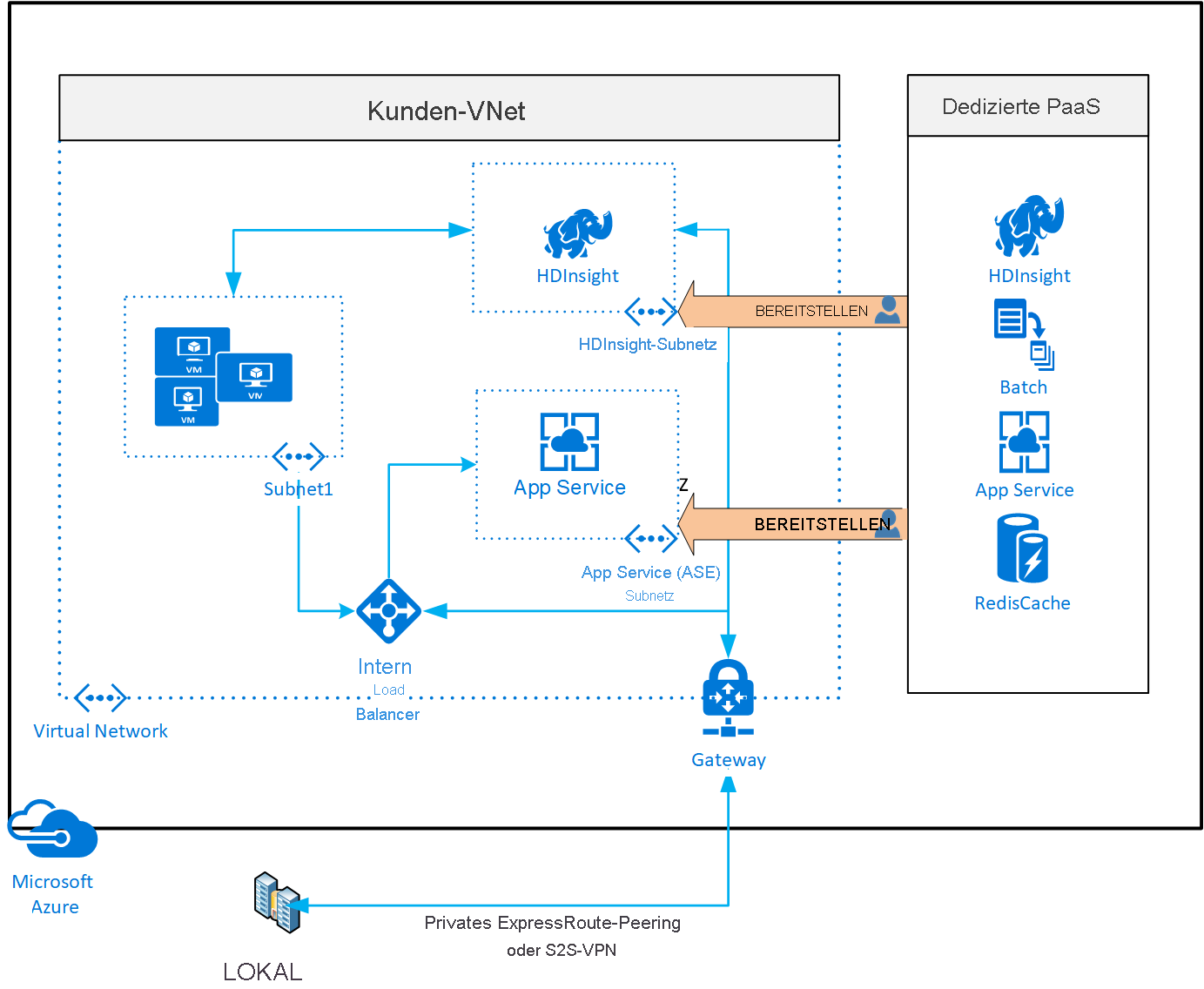

Bereitstellen von dedizierten Azure-Diensten in virtuellen Netzwerken

Wenn Sie dedizierte Azure-Dienste in einem virtuellen Netzwerk bereitstellen, können Sie über private IP-Adressen privat mit den Dienstressourcen kommunizieren.

Das Bereitstellen von Diensten in einem virtuellen Netzwerk bietet die folgenden Fähigkeiten:

Ressourcen im virtuellen Netzwerk können über private IP-Adressen privat miteinander kommunizieren. Beispiel: Direktes Übertragen von Daten zwischen HDInsight und SQL Server auf einem virtuellen Computer im virtuellen Netzwerk.

Lokale Ressourcen können mit privaten IP-Adressen über Site-to-Site-VPN (VPN Gateway) oder ExpressRoute auf Ressourcen in einem virtuellen Netzwerk zugreifen.

Für virtuelle Netzwerke kann Peering eingerichtet werden, damit Ressourcen in den virtuellen Netzwerken mithilfe privater IP-Adressen miteinander kommunizieren können.

Dienstinstanzen werden in einem Subnetz in einem virtuellen Netzwerk bereitgestellt. Eingehender und ausgehender Netzwerkzugriff auf das Subnetz muss gemäß der Anleitung durch den Dienst über Netzwerksicherheitsgruppen geöffnet sein.

Einige Dienste legen Einschränkungen für das Subnetz fest, in dem sie bereitgestellt werden. Diese Einschränkungen betreffen die Anwendung von Richtlinien, Routen oder die Kombination von VMs und Dienstressourcen innerhalb desselben Subnetzes. Überprüfen Sie für jeden Dienst die spezifischen Einschränkungen, da sie sich im Laufe der Zeit ändern können. Beispiele für Dienste sind Azure NetApp Files, Dedicated HSM, Azure Container Instances und App Service.

Optional ist für Dienste möglicherweise ein delegiertes Subnetz als expliziter Bezeichner erforderlich, damit ein Subnetz einen bestimmten Diensts hosten kann. Durch Delegierung erhalten Dienste explizite Berechtigungen zum Erstellen dienstspezifischer Ressourcen im delegierten Subnetz.

Betrachten Sie ein Beispiel für eine REST-API-Antwort in einem virtuellen Netzwerk mit einem delegierten Subnetz. Eine umfassende Liste der Dienste, die das Modell des delegierten Subnetzes verwenden, erhalten Sie über die API für verfügbare Delegierungen.

Dienste, die in einem virtuellen Netzwerk bereitgestellt werden können

1 „Dediziert“ bedeutet, dass nur dienstspezifische Ressourcen in diesem Subnetz bereitgestellt und nicht mit VMs/VM-Skalierungsgruppen von Kunden kombiniert werden können.

2 Es wird als bewährte Methode empfohlen, diese Dienste in einem dedizierten Subnetz auszuführen. Dies ist jedoch keine zwingende Vorgabe des Diensts.