Verwenden eines Microsoft Sentinel-Playbooks, um potenziell kompromittierte Benutzer zu blockieren

In diesem Artikel wird anhand eines Beispielszenarios beschrieben, wie Sie ein Playbook und eine Automatisierungsregel verwenden können, um die Reaktion auf Vorfälle zu automatisieren und Sicherheitsbedrohungen zu behandeln. Automatisierungsregeln helfen Ihnen bei der Selektierung von Vorfällen in Microsoft Sentinel und werden auch zum Ausführen von Playbooks verwendet, um auf Vorfälle oder Warnungen zu reagieren. Weitere Informationen zur Automatisierung in Microsoft Sentinel in Form von Sicherheitsorchestrierung, Automatisierung und Reaktion (Security Orchestration, Automation and Response, SOAR) finden Sie hier.

Das in diesem Artikel beschriebene Beispielszenario beschreibt, wie Sie eine Automatisierungsregel und ein Playbook verwenden, um einen potenziell kompromittierten Benutzer zu blockieren, wenn ein Vorfall erstellt wird.

Hinweis

Da Playbooks Azure Logic Apps nutzen, fallen möglicherweise zusätzliche Gebühren an. Ausführlichere Informationen finden Sie auf der Preisseite von Azure Logic Apps.

Wichtig

Microsoft Sentinel ist auf der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Preview ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Voraussetzungen

Folgende Rollen sind erforderlich, um Azure Logic Apps zum Erstellen und Ausführen von Playbooks in Microsoft Sentinel verwenden zu können:

| Rolle | Beschreibung |

|---|---|

| Besitzer | Ermöglicht Ihnen das Gewähren des Zugriffs auf Playbooks in der Ressourcengruppe. |

| Microsoft Sentinel-Mitwirkender | Ermöglicht das Anfügen eines Playbooks an eine Analyse- oder Automatisierungsregel. |

| Microsoft Sentinel-Antwortender | Ermöglicht den Zugriff auf einen Vorfall, um ein Playbook manuell auszuführen, aber nicht die Ausführung des Playbooks. |

| Microsoft Sentinel-Playbookoperator | Ermöglicht die manuelle Ausführung eines Playbooks. |

| Microsoft Sentinel Automation-Mitarbeiter | Ermöglicht die Ausführung von Playbooks durch Automatisierungsregeln. Diese Regel wird für keinen anderen Zweck genutzt. |

In der folgenden Tabelle werden die erforderlichen Rollen beschrieben, je nachdem, ob Sie eine Verbrauchs- oder Standard-Logik-App auswählen, um Ihr Playbook zu erstellen:

| Logik-App | Azure-Rollen | Beschreibung |

|---|---|---|

| Verbrauch | Logik-App-Mitwirkender | Erstellen und Verwalten von Logik-Apps. Ausführen von Playbooks Ermöglicht keine Gewährung von Zugriff auf Playbooks. |

| Verbrauch | Logik-App-Operator | Lesen, Aktivieren und Deaktivieren von Logik-Apps. Ermöglicht keine Bearbeitung oder Aktualisierung von Logik-Apps. |

| Standard | Logic Apps-Standard-Operator | Aktivieren, erneutes Übermitteln und Deaktivieren von Workflows in einer Logik-App. |

| Standard | Logic Apps-Standard-Entwickler | Erstellen und Bearbeiten von Logik-Apps. |

| Standard | Logic Apps-Standard-Mitwirkender | Verwalten aller Aspekte einer Logik-App. |

Auf der Registerkarte Aktive Playbooks der Seite Automatisierung werden alle aktiven Playbooks angezeigt, die für alle ausgewählten Abonnements verfügbar sind. Standardmäßig kann ein Playbook nur innerhalb des Abonnements verwendet werden, zu dem es gehört, es sei denn, Sie erteilen Microsoft Sentinel-Berechtigungen für die Ressourcengruppe des Playbooks.

Zusätzliche Berechtigungen, die für das Ausführen von Playbooks bei Vorfällen erforderlich sind

Microsoft Sentinel verwendet ein Dienstkonto, um Playbooks bei Vorfällen auszuführen, die Sicherheit zu verbessern und die Automatisierungsregeln-API zur Unterstützung von CI/CD-Anwendungsfällen zu aktivieren. Dieses Dienstkonto wird für durch Vorfälle ausgelöste Playbooks sowie beim manuellen Ausführen eines Playbooks für einen bestimmten Vorfall verwendet.

Zusätzlich zu Ihren eigenen Rollen und Berechtigungen muss dieses Microsoft Sentinel-Dienstkonto über einen eigenen Satz von Berechtigungen für die Ressourcengruppe verfügen, in der sich das Playbook befindet. Hierfür wird die Rolle Microsoft Sentinel Automation-Mitarbeiter verwendet. Wenn Microsoft Sentinel über diese Rolle verfügt, kann Sentinel jedes Playbook in der relevanten Ressourcengruppe ausführen – sowohl manuell als auch über eine Automatisierungsregel.

Um Microsoft Sentinel die erforderlichen Berechtigungen zu gewähren, müssen Sie über die Rolle Besitzer oder Benutzerzugriffsadministrator verfügen. Um die Playbooks auszuführen, benötigen Sie auch die Rolle Mitwirkender für Logik-Apps in der Ressourcengruppe mit den Playbooks, die Sie ausführen möchten.

Blockieren potenziell kompromittierter Benutzer

SOC-Teams möchten sicherstellen, dass sich potenziell kompromittierte Benutzer nicht in ihrem Netzwerk bewegen und Informationen stehlen können. Zur Behandlung derartiger Szenarien empfiehlt es sich, eine automatisierte, vielseitige Reaktion auf Vorfälle zu erstellen, die durch Regeln zur Erkennung kompromittierter Benutzer generiert werden.

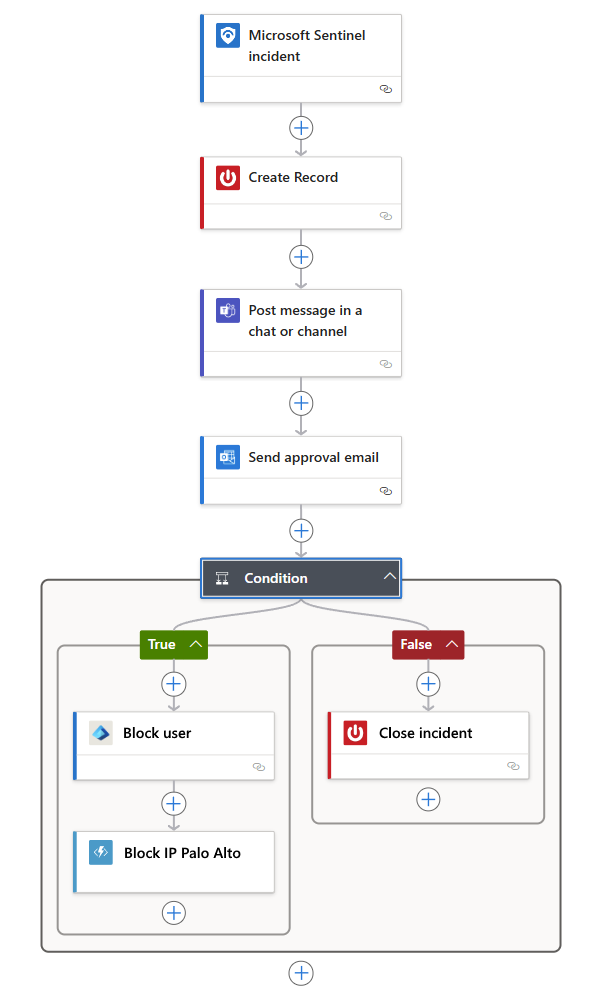

Konfigurieren Sie Ihre Automatisierungsregel und Ihr Playbook so, dass der folgende Flow verwendet wird:

Ein Vorfall wird für einen potenziell kompromittierten Benutzer erstellt, und eine Automatisierungsregel wird ausgelöst, um Ihr Playbook aufzurufen.

Das Playbook erstellt ein Ticket in Ihrem IT-Ticketsystem (z. B. ServiceNow).

Das Playbook sendet auch eine Nachricht an Ihren Sicherheitskanal in Microsoft Teams oder Slack, um Ihre Sicherheitsanalysten auf den Vorfall aufmerksam zu machen.

Außerdem sendet das Playbook sämtliche Informationen des Vorfalls per E-Mail an den leitenden Netzwerkadministrator und an den Sicherheitsadministrator. Die E-Mail enthält Optionsschaltflächen zum Blockieren und Ignorieren.

Das Playbook wartet auf eine Reaktion der Administratoren und fährt dann mit den nächsten Schritten fort.

Wenn die Administratoren die Option Blockieren auswählen, sendet das Playbook Befehle an Microsoft Entra ID und an die Firewall, um den Benutzer zu deaktivieren bzw. um die IP-Adresse zu blockieren.

Wenn die Administratoren die Option Ignorieren auswählen, werden der Vorfall in Microsoft Sentinel und das Ticket in ServiceNow geschlossen.

Der folgende Screenshot zeigt die Aktionen und Bedingungen, die Sie beim Erstellen dieses exemplarischen Playbooks hinzufügen würden: