Informationen zu Netzwerken in der Notfallwiederherstellung von Azure-VMs

Dieser Artikel bietet einen Netzwerkleitfaden für die Plattformkonnektivität, wenn Sie Azure-VMs zwischen verschiedenen Regionen mithilfe von Azure Site Recovery replizieren.

Vorbereitung

Erfahren Sie, wie Site Recovery die Notfallwiederherstellung für dieses Szenario bereitstellt.

Typische Netzwerkinfrastruktur

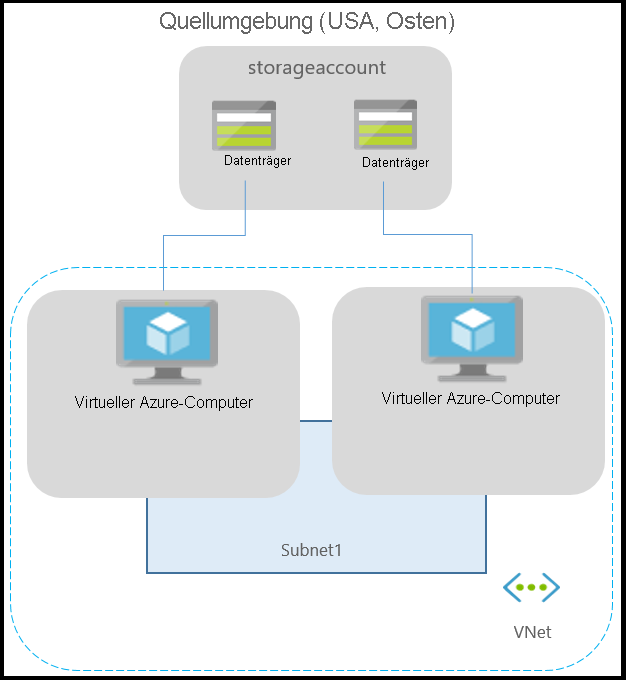

Das folgende Diagramm zeigt eine typische Azure-Umgebung für Anwendungen, die auf Azure-VMs ausgeführt werden:

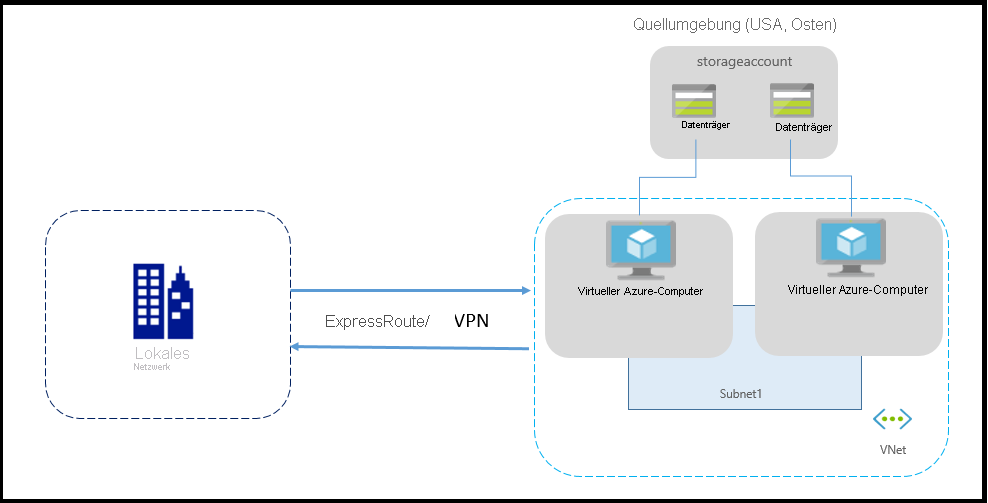

Wenn Ihr lokales Netzwerk über Azure ExpressRoute oder VPN mit Azure verbunden ist, sieht die Umgebung wie folgt aus:

Normalerweise werden Netzwerke durch Firewalls und Netzwerksicherheitsgruppen (NSGs) geschützt. Diensttags sollten zur Steuerung der Netzwerkkonnektivität verwendet werden. NSGs sollten mehrere Diensttags zulassen, um die ausgehenden Konnektivität zu steuern.

Wichtig

Die Verwendung eines authentifizierten Proxys zum Steuern der Netzwerkkonnektivität wird von Site Recovery nicht unterstützt. In diesem Fall kann die Replikation nicht aktiviert werden.

Hinweis

- Zum Steuern der ausgehenden Konnektivität sollte keine IP-Adressen basierende Filterung durchgeführt werden.

- IP-Adressen von Azure Site Recovery sollten nicht zur Azure-Routingtabelle hinzugefügt werden, um die ausgehende Konnektivität zu kontrollieren.

Ausgehende Konnektivität für URLs

Lassen Sie die folgenden Site Recovery-URLs zu, wenn Sie einen URL-basierten Firewallproxy zum Steuern der ausgehenden Konnektivität verwenden:

| URL | Details |

|---|---|

| *.blob.core.windows.net | Erforderlich, damit Daten in das Cachespeicherkonto in der Quellregion über die VM geschrieben werden können. Wenn Sie alle Cachespeicherkonten für Ihre VMs kennen, können Sie den Zugriff auf die spezifischen Speicherkonten-URLs (z. B. cache1.blob.core.windows.net und cache2.blob.core.windows.net) anstelle von „*.blob.core.windows.net“ zulassen. |

| login.microsoftonline.com | Erforderlich für die Autorisierung und Authentifizierung bei den Site Recovery-Dienst-URLs. |

| *.hypervrecoverymanager.windowsazure.com | Erforderlich, um die Kommunikation mit dem Site Recovery-Dienst über die VM zu ermöglichen. |

| *.servicebus.windows.net | Erforderlich, damit die Site Recovery-Überwachungs- und -Diagnosedaten über die VM geschrieben werden können. |

| *.vault.azure.net | Ermöglicht über das Portal Zugriff zum Aktivieren der Replikation für VMs, für die ADE aktiviert ist |

| *.automation.ext.azure.com | Ermöglicht das Aktivieren automatischer Upgrades für den Mobilitäts-Agent für ein repliziertes Element über das Portal |

Ausgehende Konnektivität mithilfe von Diensttags

Neben der Steuerung von URLs können Sie auch Diensttags verwenden, um die Konnektivität zu steuern. Hierzu müssen Sie zunächst eine Netzwerksicherheitsgruppe in Azure erstellen. Nach der Erstellung müssen Sie unsere vorhandenen Diensttags verwenden und eine NSG-Regel erstellen, um den Zugriff auf Azure Site Recovery-Dienste zuzulassen.

Der Vorteil der Verwendung von Diensttags zum Steuern der Konnektivität im Vergleich zur Steuerung der Konnektivität mithilfe von IP-Adressen besteht darin, dass keine feste Abhängigkeit von einer bestimmten IP-Adresse besteht, um mit unseren Diensten verbunden zu bleiben. Wenn sich in einem solchen Szenario die IP-Adresse eines unserer Dienste ändert, wird die laufende Replikation für Ihre Computer nicht beeinträchtigt. Dagegen führt eine Abhängigkeit von hartcodierten IP-Adressen dazu, dass der Replikationsstatus kritisch wird und Ihre Systeme gefährdet werden. Darüber hinaus sorgen Diensttags für eine bessere Sicherheit, Stabilität und Resilienz als hartcodierte IP-Adressen.

Wenn Sie NSG zum Steuern der ausgehenden Konnektivität verwenden, müssen diese Diensttags zugelassen werden.

- Für die Speicherkonten in der Quellregion:

- Erstellen Sie ein Speicherdiensttag basierend auf der NSG-Regel für die Quellregion.

- Lassen Sie diese Adressen zu, damit Datenüber die VM in das Cachespeicherkonto geschrieben werden können.

- Erstellen Sie basierend auf der NSG-Regel ein Microsoft Entra-Diensttag für den Zugriff auf alle IP-Adressen für Microsoft Entra ID

- Erstellen Sie eine auf dem EventsHub-Diensttag basierende NSG-Regel für die Zielregion, die den Zugriff auf Site Recovery-Überwachung ermöglicht.

- Erstellen Sie eine auf dem Azure Site Recovery-Diensttag basierende NSG-Regel, um den Zugriff auf den Site Recovery-Dienst in einer beliebigen Region zuzulassen.

- Erstellen Sie eine NSG-Regel, die auf einem AzureKeyVault-Diensttag basiert. Dies ist nur erforderlich, um die Replikation von VMs, für die ADE aktiviert ist, über das Portal zu aktivieren.

- Erstellen Sie eine NSG-Regel, die auf einem GuestAndHybridManagement-Diensttag basiert. Dies ist nur erforderlich, um automatische Upgrades für den Mobilitäts-Agent für ein repliziertes Element über das Portal zu aktivieren.

- Wir empfehlen, die erforderlichen NSG-Regeln in einer Test-Netzwerksicherheitsgruppe zu erstellen und sicherzustellen, dass keine Probleme vorliegen, bevor Sie die Regeln in einer Netzwerksicherheitsgruppe in der Produktionsumgebung erstellen.

Beispielkonfiguration für eine Netzwerksicherheitsgruppe

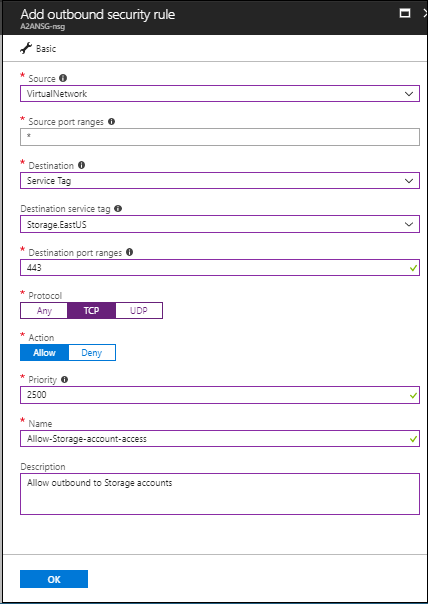

Dieses Beispiel zeigt, wie NSG-Regeln für eine zu replizierende VM konfiguriert werden.

- Wenn Sie die ausgehende Konnektivität mit NSG-Regeln steuern, verwenden Sie für alle erforderlichen IP-Adressbereiche Regeln zum Zulassen ausgehender HTTPS-Verbindungen für „port:443“.

- Im Beispiel wird davon ausgegangen, dass der VM-Quellstandort „USA, Osten“ und der Zielstandort „USA, Mitte“ lautet.

NSG-Regeln – USA, Osten

Erstellen Sie eine NSG-Sicherheitsregel für ausgehende HTTPS-Verbindungen (443) für „Storage.EastUS“, wie im folgenden Screenshot gezeigt:

Erstellen Sie eine NSG-Sicherheitsregel für ausgehende HTTPS-Verbindungen (443) für „AzureActiveDirectory“, wie im folgenden Screenshot gezeigt:

Erstellen Sie (ähnlich zu den erstellten Sicherheitsregeln) eine Sicherheitsregel für ausgehenden HTTPS-Datenverkehr (443) für „EventHub.CentralUS“ für die NSG, die dem Zielstandort entspricht. Dies ermöglicht den Zugriff auf Site Recovery-Überwachung.

Erstellen Sie eine NSG-Sicherheitsregel für ausgehende HTTPS-Verbindungen (443) für „Azure Site Recovery“. Dies ermöglicht den Zugriff auf den Site Recovery-Dienst in jeder beliebigen Region.

NSG-Regeln – USA, Mitte

Diese Regeln sind erforderlich, damit nach dem Failover die Replikation von der Zielregion zur Quellregion aktiviert werden kann:

Erstellen Sie eine NSG-Sicherheitsregel für ausgehende HTTPS-Verbindungen (443) für „Storage.CentralUS“.

Erstellen Sie eine NSG-Sicherheitsregel für ausgehende HTTPS-Verbindungen (443) für „AzureActiveDirectory“.

Erstellen Sie (ähnlich zu den erstellten Sicherheitsregeln) eine Sicherheitsregel für ausgehenden HTTPS-Datenverkehr (443) für „EventHub.EastUS“ für die NSG, die dem Quellstandort entspricht. Dies ermöglicht den Zugriff auf Site Recovery-Überwachung.

Erstellen Sie eine NSG-Sicherheitsregel für ausgehende HTTPS-Verbindungen (443) für „Azure Site Recovery“. Dies ermöglicht den Zugriff auf den Site Recovery-Dienst in jeder beliebigen Region.

Konfiguration der virtuellen Netzwerkappliance

Wenn Sie virtuelle Netzwerkappliances (NVAs) zur Steuerung des ausgehenden Netzwerkverkehrs von VMs verwenden, wird die Appliance möglicherweise gedrosselt, wenn der gesamte Replikationsdatenverkehr über die NVA läuft. Es wird empfohlen, einen Netzwerk-Dienstendpunkt in Ihrem virtuellen Netzwerk für „Storage“ zu erstellen, damit der Replikationsdatenverkehr nicht an das virtuelle Netzwerkgerät geleitet wird.

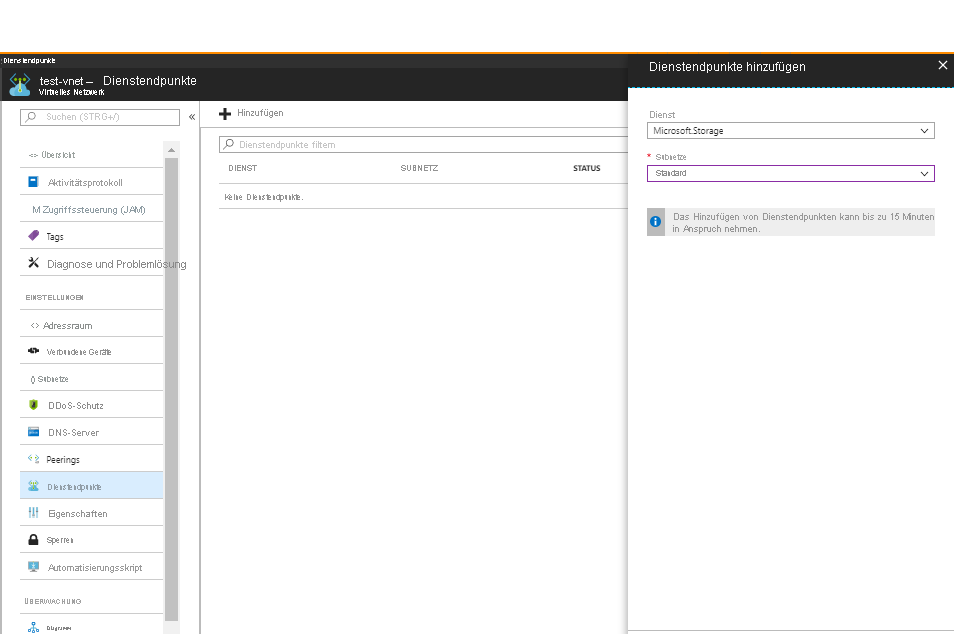

Erstellen eines Netzwerk-Dienstendpunkts für Storage

Sie können einen Netzwerkdienstendpunkt in Ihrem virtuellen Netzwerk für „Storage“ erstellen, damit der Replikationsdatenverkehr innerhalb der Azure-Grenze bleibt.

Wählen Sie Ihr virtuelles Azure-Netzwerk aus, und klicken Sie auf Dienstendpunkte.

Klicken Sie auf Hinzufügen. Die Registerkarte Dienstendpunkte hinzufügen wird geöffnet.

Wählen Sie unter Dienst die Option Microsoft.Storage und unter dem Feld „Subnetze“ die erforderlichen Subnetze aus, und klicken Sie auf Hinzufügen.

Hinweis

Wenn Sie ein Cache- oder Zielspeicherkonto mit aktivierter Firewall verwenden, müssen Sie Vertrauenswürdige Microsoft-Dienste zulassen. Stellen Sie außerdem sicher, dass Sie den Zugriff auf mindestens ein Subnetz des Quell-VNET zulassen.

Tunnelerzwingung

Sie können die Standardsystemroute von Azure für das Adresspräfix 0.0.0.0/0 mit einer benutzerdefinierten Route überschreiben und VM-Datenverkehr auf ein lokales virtuelles Netzwerkgerät umleiten, aber diese Konfiguration wird für die Site Recovery-Replikation nicht empfohlen. Wenn Sie benutzerdefinierte Routen verwenden, sollten Sie einen VNET-Dienstendpunkt in Ihrem virtuellen Netzwerk für „Storage“ erstellen, damit der Replikationsdatenverkehr innerhalb der Azure-Grenze bleibt.

Nächste Schritte

- Schützen Sie Ihre Workloads durch die Replikation virtueller Azure-Computer.

- Weitere Informationen zur Beibehaltung von IP-Adressen für das Failover von virtuellen Azure-Computern.

- Weitere Informationen zur Notfallwiederherstellung von virtuellen Azure-Computern mit ExpressRoute .