Filtern von Netzwerkdatenverkehr mit Netzwerksicherheitsgruppen

Sie können eine Azure-Netzwerksicherheitsgruppe (NSG) verwenden, um Netzwerkdatenverkehr von und zu Azure-Ressourcen in einem virtuellen Azure-Netzwerk zu filtern. Eine Netzwerksicherheitsgruppe enthält Sicherheitsregeln, die eingehenden Netzwerkdatenverkehr an verschiedene Typen von Azure-Ressourcen oder ausgehenden Netzwerkdatenverkehr von diesen zulassen oder verweigern. Für jede Regel können Sie die Quelle, das Ziel, den Port und das Protokoll angeben.

Sie können Ressourcen von mehreren Azure-Diensten in einem virtuellen Azure-Netzwerk bereitstellen. Eine vollständige Liste finden Sie unter Dienste, die in einem virtuellen Netzwerk bereitgestellt werden können. Sie können jedem Subnetz eines virtuellen Netzwerks und jeder Netzwerkschnittstelle eines virtuellen Computers keine oder eine Netzwerksicherheitsgruppe zuordnen. Sie können dieselbe Netzwerksicherheitsgruppe beliebig vielen Subnetzen und Netzwerkschnittstellen zuordnen.

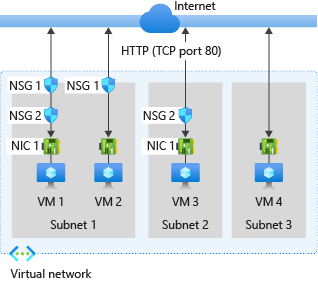

Die folgende Abbildung veranschaulicht verschiedene Szenarien dazu, wie Netzwerksicherheitsgruppen bereitgestellt werden können, um Netzwerkdatenverkehr zum und aus dem Internet über TCP-Port 80 zuzulassen:

Sehen Sie sich die Abbildung oben zusammen mit dem folgenden Text an, um weitere Informationen dazu zu erhalten, wie Azure ein- und ausgehende Regeln für Netzwerksicherheitsgruppen verarbeitet:

Eingehender Datenverkehr

Für eingehenden Datenverkehr verarbeitet Azure zuerst die Regeln in einer Netzwerksicherheitsgruppe, die einem Subnetz (sofern vorhanden) zugeordnet sind, und anschließend die Regeln in einer Netzwerksicherheitsgruppe, die der Netzwerkschnittstelle (sofern vorhanden) zugeordnet sind. Dieser Vorgang schließt auch den Datenverkehr innerhalb von Subnetzen ein.

VM1: Die Sicherheitsregeln in NSG1 werden verarbeitet, da sie Subnet1 zugeordnet ist und VM1 sich in Subnet1 befindet. Sofern Sie keine Regel erstellt haben, die eingehenden Datenverkehr über Port 80 zulässt, verweigert die Standardsicherheitsregel DenyAllInbound den Datenverkehr. Der blockierte Datenverkehr wird dann nicht von NSG2 ausgewertet, da er der Netzwerkschnittstelle zugeordnet ist. Wenn NSG1 allerdings den Port 80 in der zugehörigen Sicherheitsregel zulässt, verarbeitet NSG2 den Datenverkehr. Damit Port 80 für den virtuellen Computer zulässig ist, müssen sowohl NSG1 als auch NSG2 über eine Regel verfügen, die Port 80 aus dem Internet zulässt.

VM2: Die Regeln in NSG1 werden verarbeitet, da VM2 sich auch in Subnet1 befindet. Da der Netzwerkschnittstelle von VM2 keine Netzwerksicherheitsgruppe zugeordnet ist, empfängt sie den gesamten zulässigen Datenverkehr über NSG1, oder der gesamte Datenverkehr wird durch NSG1 verweigert. Datenverkehr wird für alle Ressourcen im selben Subnetz entweder zugelassen oder verweigert, wenn eine Netzwerksicherheitsgruppe einem Subnetz zugeordnet ist.

VM3: Da Subnet2 keine Netzwerksicherheitsgruppe zugeordnet ist, ist eingehender Datenverkehr an das Subnetz zulässig und wird von NSG2 verarbeitet, da NSG2 der Netzwerkschnittstelle zugeordnet ist, die VM3 angefügt ist.

VM4: Datenverkehr ist für VM4 blockiert, da Subnet3 oder der Netzwerkschnittstelle im virtuellen Computer keine Netzwerksicherheitsgruppe zugeordnet ist. Der gesamte Netzwerkdatenverkehr ist über ein Subnetz und eine Netzwerkschnittstelle blockiert, wenn diesen keine Netzwerksicherheitsgruppe zugeordnet ist.

Ausgehender Datenverkehr

Für ausgehenden Datenverkehr verarbeitet Azure zuerst die Regeln in einer Netzwerksicherheitsgruppe, die einer Netzwerkschnittstelle (sofern vorhanden) zugeordnet sind, und anschließend die Regeln in einer Netzwerksicherheitsgruppe, die dem Subnetz (sofern vorhanden) zugeordnet sind. Dieser Vorgang schließt auch den Datenverkehr innerhalb von Subnetzen ein.

VM1: Die Sicherheitsregeln in NSG2 werden verarbeitet. Die Standardsicherheitsregel AllowInternetOutbound in NSG1 und NSG2 lässt den Datenverkehr zu, es sei denn, Sie erstellen eine Sicherheitsregel, die den ausgehenden Port 80 ins Internet verweigert. Wenn NSG2 Port 80 in der Sicherheitsregel verweigert, wird der Datenverkehr verweigert, und NSG1 wertet ihn nie aus. Zum Verweigern von Port 80 vom virtuellen Computer oder beiden Netzwerksicherheitsgruppen ist eine Regel erforderlich, die Port 80 für das Internet verweigert.

VM2:Der gesamte Datenverkehr wird über die Netzwerkschnittstelle an das Subnetz gesendet, da der Netzwerkschnittstelle, die an VM2 angefügt ist, keine Netzwerksicherheitsgruppe zugeordnet ist. Die Regeln in NSG1 werden verarbeitet.

VM3: Wenn NSG2 Port 80 in der Sicherheitsregel verweigert, wird der Datenverkehr verweigert. Wenn NSG2 Port 80 nicht verweigert, lässt die Standardsicherheitsregel AllowInternetOutbound in NSG2 den Datenverkehr zu, weil Subnet2 keine Netzwerksicherheitsgruppe zugeordnet ist.

VM4: Der gesamte Netzwerkdatenverkehr von VM4 ist zulässig, da der Netzwerkschnittstelle, die an die VM angefügt ist, oder Subnet3 keine Netzwerksicherheitsgruppe zugeordnet ist.

Subnetzinterner Datenverkehr

Es ist wichtig zu beachten, dass Sicherheitsregeln in einer Netzwerksicherheitsgruppe, die einem Subnetz zugeordnet ist, die Konnektivität zwischen VMs innerhalb dieses Subnetzes beeinflussen können. Standardmäßig können VMs im selben Subnetz basierend auf einer NSG-Standardregel kommunizieren, die den subnetzinternen Datenverkehr ermöglicht. Wenn Sie NSG1 eine Regel hinzufügen, die den gesamten ein- und ausgehenden Datenverkehr unterbindet, können VM1 und VM2 nicht mehr miteinander kommunizieren.

Sie können die Aggregatregeln, die auf eine Netzwerkschnittstelle angewendet werden, leicht prüfen, indem Sie die geltenden Sicherheitsregeln für eine Netzwerkschnittstelle anzeigen. Sie können auch in Azure Network Watcher die Funktion Überprüfen des IP-Flusses verwenden, um zu ermitteln, ob die Kommunikation für eine Netzwerkschnittstelle in ein- oder ausgehender Richtung zulässig ist. Sie können IP-Datenflussüberprüfung verwenden, um zu ermitteln, ob ein bestimmter Kommunikationsvorgang zulässig ist oder verweigert wird. Darüber hinaus verwenden Sie IP-Datenflussüberprüfung, um die Identität der Netzwerksicherheitsregel anzuzeigen, die für das Zulassen oder Verweigern des Datenverkehrs verantwortlich ist.

Hinweis

Netzwerksicherheitsgruppen sind bei der Bereitstellung im klassischen Bereitstellungsmodell Subnetzen oder virtuellen Computern und Clouddiensten zugeordnet sowie Subnetzen oder Netzwerkschnittstellen gemäß dem Resource Manager-Bereitstellungsmodell. Weitere Informationen zu den Azure-Bereitstellungsmodellen finden Sie unter Azure Resource Manager-Bereitstellung im Vergleich zur klassischen Bereitstellung: Grundlegendes zu Bereitstellungsmodellen und zum Status von Ressourcen.

Tipp

Wir empfehlen Ihnen, eine Netzwerksicherheitsgruppe einem Subnetz oder einer Netzwerkschnittstelle zuzuordnen, aber nicht beiden, sofern kein zwingender Grund dafür vorliegt. Da Regeln in einer Netzwerksicherheitsgruppe, die einem Subnetz zugeordnet ist, unter Umständen mit Regeln in einer Netzwerksicherheitsgruppe, die einer Netzwerkschnittstelle zugeordnet sind, in Konflikt stehen, können unerwartete Kommunikationsprobleme auftreten, die behoben werden müssen.

Nächste Schritte

Weitere Informationen über die Azure-Ressourcen, die in einem virtuellen Netzwerk bereitgestellt werden können und denen Netzwerksicherheitsgruppen zugeordnet sind, finden Sie unter Integration virtueller Netzwerke für Azure-Dienste.

Wenn Sie noch nie eine Netzwerksicherheitsgruppe erstellt haben, gehen Sie dieses kurze Tutorial durch, um sich mit dem Erstellen von Netzwerksicherheitsgruppen vertraut zu machen.

Wenn Sie sich mit Netzwerksicherheitsgruppen auskennen und diese verwalten müssen, finden Sie unter Erstellen, Ändern oder Löschen einer Netzwerksicherheitsgruppe weitere Informationen.

Wenn Kommunikationsschwierigkeiten auftreten und Sie Probleme mit Netzwerksicherheitsgruppen beheben müssen, finden Sie unter Diagnostizieren von Problemen mit dem Filter für Netzwerkdatenverkehr eines virtuellen Computers weitere Informationen.

Informieren Sie sich über die Aktivierung von Netzwerksicherheitsgruppen-Flussprotokollen zum Analysieren des Netzwerkdatenverkehrs zu und von Ressourcen, denen eine Netzwerksicherheitsgruppe zugeordnet ist.