Erstellen eines virtuellen Netzwerks mit einer Site-to-Site-VPN-Verbindung per CLI

In diesem Artikel wird beschrieben, wie Sie die Azure-CLI zum Erstellen einer Site-to-Site-VPN Gateway-Verbindung aus Ihrem lokalen Netzwerk mit dem VNet verwenden. Die Schritte in diesem Artikel gelten für das Resource Manager-Bereitstellungsmodell. Sie können diese Konfiguration auch mit einem anderen Bereitstellungstool oder -modell erstellen. Wählen Sie hierzu in der folgenden Liste eine andere Option:

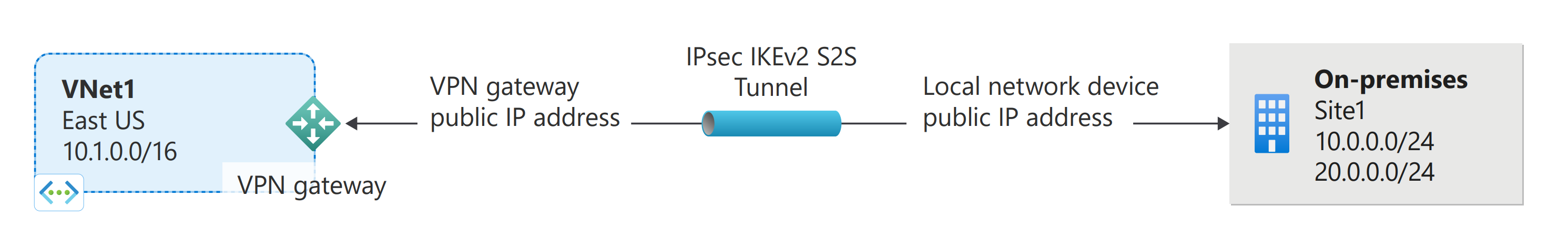

Eine Site-to-Site-VPN-Gateway-Verbindung wird verwendet, um Ihr lokales Netzwerk über einen IPsec/IKE-VPN-Tunnel (IKEv1 oder IKEv2) mit einem virtuellen Azure-Netzwerk zu verbinden. Für diese Art von Verbindung wird ein lokales VPN-Gerät benötigt, dem eine extern zugängliche, öffentliche IP-Adresse zugewiesen ist. Weitere Informationen zu VPN-Gateways finden Sie unter Informationen zu VPN Gateway.

Voraussetzungen

Vergewissern Sie sich vor Beginn der Konfiguration, dass die folgenden Voraussetzungen erfüllt sind bzw. Folgendes vorhanden ist:

- Achten Sie darauf, dass Sie ein kompatibles VPN-Gerät nutzen (und über eine Person verfügen, die es konfigurieren kann). Weitere Informationen zu kompatiblen VPN-Geräten und zur Gerätekonfiguration finden Sie unter Informationen zu VPN-Geräten.

- Vergewissern Sie sich, dass Sie über eine externe öffentliche IPv4-Adresse für Ihr VPN-Gerät verfügen.

- Falls Sie nicht mit den IP-Adressbereichen in Ihrer lokalen Netzwerkkonfiguration vertraut sind, wenden Sie sich an eine Person, die Ihnen diese Informationen zur Verfügung stellen kann. Beim Erstellen dieser Konfiguration müssen Sie die Präfixe für die IP-Adressbereiche angeben, die Azure an Ihren lokalen Standort weiterleitet. Kein Subnetz Ihres lokalen Netzwerks darf sich mit den Subnetzen des virtuellen Netzwerks überschneiden, mit dem Sie eine Verbindung herstellen möchten.

Verwenden Sie die Bash-Umgebung in Azure Cloud Shell. Weitere Informationen finden Sie unter Schnellstart für Bash in Azure Cloud Shell.

Wenn Sie CLI-Referenzbefehle lieber lokal ausführen, installieren Sie die Azure CLI. Wenn Sie Windows oder macOS ausführen, sollten Sie die Azure CLI in einem Docker-Container ausführen. Weitere Informationen finden Sie unter Ausführen der Azure CLI in einem Docker-Container.

Wenn Sie eine lokale Installation verwenden, melden Sie sich mithilfe des Befehls az login bei der Azure CLI an. Führen Sie die in Ihrem Terminal angezeigten Schritte aus, um den Authentifizierungsprozess abzuschließen. Informationen zu anderen Anmeldeoptionen finden Sie unter Anmelden mit der Azure CLI.

Installieren Sie die Azure CLI-Erweiterung beim ersten Einsatz, wenn Sie dazu aufgefordert werden. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden von Erweiterungen mit der Azure CLI.

Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um das Upgrade auf die aktuelle Version durchzuführen.

- Für diesen Artikel ist mindestens Version 2.0 der Azure CLI erforderlich. Bei Verwendung von Azure Cloud Shell ist die aktuelle Version bereits installiert.

Beispielwerte

Sie können die folgenden Werte zum Erstellen einer Testumgebung oder zum besseren Verständnis der Beispiele in diesem Artikel nutzen:

#Example values

VnetName = VNet1

ResourceGroup = TestRG1

Location = eastus

AddressSpace = 10.1.0.0/16

SubnetName = Frontend

Subnet = 10.1.0.0/24

GatewaySubnet = 10.1.255.0/27

LocalNetworkGatewayName = Site1

LNG Public IP = <On-premises VPN device IP address>

LocalAddrPrefix1 = 10.0.0.0/24

LocalAddrPrefix2 = 20.0.0.0/24

GatewayName = VNet1GW

PublicIP = VNet1GWIP

GatewayType = Vpn

ConnectionName = VNet1toSite2

1. Verbinden mit Ihrem Abonnement

Stellen Sie eine Verbindung mit Ihrem Abonnement her, wenn Sie die CLI lokal ausführen möchten. Wenn Sie Azure Cloud Shell im Browser verwenden, müssen Sie keine Verbindung mit Ihrem Abonnement herstellen. Die Verbindung wird in Azure Cloud Shell automatisch hergestellt. Vergewissern Sie sich nach der Verbindungsherstellung aber, dass Sie das richtige Abonnement nutzen.

Melden Sie sich mit dem Befehl az login bei Ihrem Azure-Abonnement an, und befolgen Sie die Anweisungen auf dem Bildschirm. Weitere Informationen zum Anmelden finden Sie unter Erste Schritte mit der Azure CLI.

az login

Listen Sie die Abonnements für das Konto auf, wenn Sie über mehr als ein Azure-Abonnement verfügen.

az account list --all

Geben Sie das Abonnement an, das Sie verwenden möchten.

az account set --subscription <replace_with_your_subscription_id>

2. Erstellen einer Ressourcengruppe

Im folgenden Beispiel wird eine Ressourcengruppe mit dem Namen „TestRG1“ am Standort „eastus“ erstellt. Falls Sie in dieser Region bereits über eine Ressourcengruppe verfügen, die Sie zum Erstellen des VNet nutzen möchten, können Sie sie verwenden.

az group create --name TestRG --location eastus

3. Erstellen eines virtuellen Netzwerks

Falls Sie noch kein virtuelles Netzwerk besitzen, erstellen Sie eins mit dem Befehl az network vnet create. Stellen Sie beim Erstellen eines virtuellen Netzwerks sicher, dass sich die angegebenen Adressräume und die Adressräume im lokalen Netzwerk nicht überschneiden.

Hinweis

Damit für dieses VNet eine Verbindung mit einem lokalen Speicherort hergestellt werden kann, müssen Sie in Zusammenarbeit mit Ihrem Administrator des lokalen Netzwerks einen IP-Adressbereich festlegen, den Sie speziell für dieses virtuelle Netzwerk verwenden können. Falls ein Adressbereich auf beiden Seiten der VPN-Verbindung und somit doppelt vorhanden ist, wird Datenverkehr unter Umständen nicht wie erwartet weitergeleitet. Wenn Sie für dieses VNet eine Verbindung mit einem anderen VNet herstellen möchten, darf sich der Adressraum außerdem nicht mit dem anderen VNet überlappen. Achten Sie darauf, dass Sie Ihre Netzwerkkonfiguration entsprechend planen.

Im folgenden Beispiel werden ein virtuelles Netzwerk mit dem Namen „VNet1“ und ein Subnetz mit dem Namen „Subnet1“ erstellt.

az network vnet create --name VNet1 --resource-group TestRG1 --address-prefix 10.1.0.0/16 --location eastus --subnet-name Subnet1 --subnet-prefix 10.1.0.0/24

4. Erstellen des Gatewaysubnetzes

Das Gateway für virtuelle Netzwerke verwendet ein bestimmtes Subnetz, das als „Gatewaysubnetz“ bezeichnet wird. Das Gatewaysubnetz ist Teil des IP-Adressbereichs für das virtuelle Netzwerk, den Sie beim Konfigurieren Ihres virtuellen Netzwerks angeben. Es enthält die IP-Adressen, die von den Ressourcen und Diensten des Gateways für virtuelle Netzwerke verwendet werden. Das Subnetz muss „GatewaySubnet“ heißen, damit Azure die Gatewayressourcen bereitstellen kann. Für die Bereitstellung der Gatewayressourcen kann kein anderes Subnetz angegeben werden. Wenn Sie über kein Subnetz namens „GatewaySubnet“ verfügen, tritt beim Erstellen des VPN-Gateways ein Fehler auf.

Bei der Gatewayerstellung geben Sie die Anzahl der im Subnetz enthaltenen IP-Adressen an. Wie viele IP-Adressen erforderlich sind, hängt von der VPN-Gatewaykonfiguration ab, die Sie erstellen möchten. Einige Konfigurationen erfordern mehr IP-Adressen als andere. Es empfiehlt sich, ein Gatewaysubnetz mit /27 oder /28 zu erstellen.

Sollte ein Fehler mit dem Hinweis angezeigt werden, dass sich der Adressraum mit einem Subnetz überschneidet oder dass das Subnetz nicht im Adressraum für Ihr virtuelles Netzwerk enthalten ist, überprüfen Sie Ihren VNet-Adressbereich. Möglicherweise sind in dem Adressbereich, den Sie für Ihr virtuelles Netzwerk erstellt haben, nicht genügend IP-Adressen verfügbar. Wenn Ihr Standardsubnetz beispielsweise den gesamten Adressbereich umfasst, stehen für die Erstellung zusätzlicher Subnetze keine IP-Adressen mehr zur Verfügung. Sie können entweder Ihre Subnetze innerhalb des vorhandenen Adressraums anpassen, um IP-Adressen freizugeben, oder einen zusätzlichen Adressbereich angeben und das Gatewaysubnetz dort erstellen.

Erstellen Sie das Gatewaysubnetz mit dem Befehl az network vnet subnet create.

az network vnet subnet create --address-prefix 10.1.255.0/27 --name GatewaySubnet --resource-group TestRG1 --vnet-name VNet1

Wichtig

Netzwerksicherheitsgruppen (NSGs) im Gateway-Subnetz werden nicht unterstützt. Das Zuordnen einer Netzwerksicherheitsgruppe zu diesem Subnetz könnte dazu führen, dass Ihr virtuelles Netzwerkgateway (VPN- und ExpressRoute-Gateways) nicht mehr wie erwartet funktioniert. Weitere Informationen zu Netzwerksicherheitsgruppen finden Sie unter Was ist eine Netzwerksicherheitsgruppe (NSG)?.

5. Erstellen des Gateways des lokalen Netzwerks

Mit dem Gateway des lokalen Netzwerks ist normalerweise Ihr lokaler Standort gemeint. Sie geben dem Standort einen Namen, über den Azure darauf verweisen kann, und geben dann die IP-Adresse des lokalen VPN-Geräts an, mit dem Sie eine Verbindung herstellen. Außerdem geben Sie die IP-Adresspräfixe an, die über das VPN-Gateway an das VPN-Gerät weitergeleitet werden. Die von Ihnen angegebenen Adresspräfixe befinden sich in Ihrem lokalen Netzwerk. Sie können diese Präfixe leicht aktualisieren, wenn sich Ihr lokales Netzwerk ändert.

Verwenden Sie folgende Werte:

- --gateway-ip-address ist die IP-Adresse Ihres lokalen VPN-Geräts.

- --local-address-prefixes steht für Ihre lokalen Adressräume.

Fügen Sie mit dem Befehl az network local-gateway create ein Gateway des lokalen Netzwerks mit mehreren Adresspräfixen hinzu:

az network local-gateway create --gateway-ip-address 23.99.221.164 --name Site2 --resource-group TestRG1 --local-address-prefixes 10.0.0.0/24 20.0.0.0/24

6. Öffentlichen IP-Adresse anfordern

Ein VPN-Gateway muss über eine öffentliche IP-Adresse verfügen. Sie fordern zuerst die IP-Adressressource an und verweisen dann beim Erstellen des Gateways des virtuellen Netzwerks darauf. Die IP-Adresse wird bei der Erstellung des VPN-Gateways der Ressource dynamisch zugewiesen. Die öffentliche IP-Adresse wird nur geändert, wenn das Gateway gelöscht und neu erstellt wird. Sie ändert sich nicht, wenn die Größe geändert wird, das VPN-Gateway zurückgesetzt wird oder andere interne Wartungs-/Upgradevorgänge für das VPN-Gateway durchgeführt werden. Wenn Sie ein VPN-Gateway mit der Standardgateway-SKU erstellen möchten, fordern Sie eine öffentliche IP-Adresse mit den folgenden Werten --allocation-method Dynamic --sku Basic an.

Fordern Sie mit dem Befehl az network public-ip create eine öffentliche IP-Adresse an.

az network public-ip create --name VNet1GWIP --resource-group TestRG1 --allocation-method Static --sku Standard

7. Erstellen des VPN-Gateways

Erstellen Sie das VPN-Gateway für das virtuelle Netzwerk. Häufig kann die Erstellung eines Gateways je nach ausgewählter Gateway-SKU mindestens 45 Minuten dauern.

Verwenden Sie folgende Werte:

- --gateway-type für eine Site-to-Site-Konfiguration lautet VPN. Der Gatewaytyp ist immer spezifisch für die Konfiguration, die Sie implementieren. Weitere Informationen finden Sie unter Gatewaytypen.

- Der --vpn-Typ ist RouteBased (in Teilen der Dokumentation als Dynamic Gateway bezeichnet).

- Wählen Sie die gewünschte Gateway-SKU aus. Für bestimmte SKUs gelten Einschränkungen bei der Konfiguration. Weitere Informationen finden Sie unter Gateway-SKUs.

Erstellen Sie das VPN-Gateway mit dem Befehl az network vnet-gateway create. Wenn Sie diesen Befehl mit dem Parameter „--no-wait“ ausführen, wird kein Feedback bzw. keine Ausgabe angezeigt. Dieser Parameter ermöglicht die Erstellung des Gateways im Hintergrund. Die Erstellung eines Gateways dauert 45 Minuten oder mehr.

az network vnet-gateway create --name VNet1GW --public-ip-address VNet1GWIP --resource-group TestRG1 --vnet VNet1 --gateway-type Vpn --vpn-type RouteBased --sku VpnGw1 --no-wait

8. Konfigurieren des VPN-Geräts

Für Site-to-Site-Verbindungen mit einem lokalen Netzwerk ist ein VPN-Gerät erforderlich. In diesem Schritt konfigurieren Sie Ihr VPN-Gerät. Beim Konfigurieren des VPN-Geräts benötigen Sie Folgendes:

Einen gemeinsam verwendeten Schlüssel. Dies ist derselbe gemeinsame Schlüssel, den Sie beim Erstellen Ihrer Site-to-Site-VPN-Verbindung angeben. In unseren Beispielen verwenden wir einen einfachen gemeinsamen Schlüssel. Es wird empfohlen, einen komplexeren Schlüssel zu generieren.

Die öffentliche IP-Adresse Ihres Gateways für virtuelle Netzwerke. Sie können die öffentliche IP-Adresse mit dem Azure-Portal, mit PowerShell oder mit der CLI anzeigen. Verwenden Sie den Befehl az network public-ip list, um die öffentliche IP-Adresse des Gateways des virtuellen Netzwerks zu ermitteln. Zur besseren Lesbarkeit wird die Ausgabe formatiert, damit die Liste mit den öffentlichen IP-Adressen in Tabellenform angezeigt wird.

az network public-ip list --resource-group TestRG1 --output table

Abhängig von Ihrem VPN-Gerät können Sie möglicherweise ein Skript zur Konfiguration des VPN-Geräts herunterladen. Weitere Informationen finden Sie unter Herunterladen von VPN-Gerätekonfigurationsskripts für S2S-VPN-Verbindungen.

Weitere Konfigurationsinformationen finden Sie unter den folgenden Links:

Informationen zu kompatiblen VPN-Geräten finden Sie unter Über VPN-Geräte.

Überprüfen Sie vor dem Konfigurieren Ihres VPN-Geräts auf Bekannte Probleme mit der Gerätekompatibilität.

Links zu Gerätekonfigurationseinstellungen finden Sie unter Überprüfte VPN-Geräte. Wir stellen die Links zur Gerätekonfiguration nach bestem Wissen und Gewissen zur Verfügung, aber es ist immer am besten, sich beim Hersteller Ihres Geräts nach den neuesten Konfigurationsinformationen zu erkundigen.

Die Liste enthält die von uns getesteten Versionen. Wenn die Betriebssystemversion Ihres VPN-Geräts nicht auf der Liste steht, könnte es trotzdem kompatibel sein. Wenden Sie sich an Ihren Gerätehersteller.

Grundlegende Informationen zur Konfiguration von VPN-Geräten finden Sie unter Übersicht über die Konfigurationen von Partner-VPN-Geräten.

Informationen zur Bearbeitung von Gerätekonfigurationsbeispielen finden Sie unter Bearbeiten von Gerätekonfigurationsbeispielen.

Kryptografische Anforderungen finden Sie im Artikel zu kryptografischen Anforderungen und Azure-VPN-Gateways.

Informationen zu den Parametern, die Sie zur Vervollständigung Ihrer Konfiguration benötigen, finden Sie unter Standard IPsec/IKE-Parameter. Zu den Informationen gehören die IKE-Version, die Diffie-Hellman (DH)-Gruppe, die Authentifizierungsmethode, die Verschlüsselungs- und Hash-Algorithmen, die Lebensdauer der Sicherheitsbeziehung (SA), Perfect Forward Secrecy (PFS) und Dead Peer Detection (DPD).

Die Konfigurationsschritte für IPsec/IKE-Richtlinien finden Sie unter Konfigurieren von benutzerdefinierten IPsec/IKE-Verbindungsrichtlinien für S2S VPN und VNet-to-VNet.

Informationen zum Herstellen einer Verbindung für mehrere richtlinienbasierte VPN-Geräte finden Sie unter Herstellen einer Verbindung zwischen einem VPN-Gateway und mehreren lokalen richtlinienbasierten VPN-Geräten.

9. Erstellen der VPN-Verbindung

Erstellen Sie die Site-to-Site-VPN-Verbindung zwischen dem Gateway Ihres virtuellen Netzwerks und Ihrem lokalen VPN-Gerät. Achten Sie besonders auf den Wert des gemeinsam verwendeten Schlüssels. Er muss mit dem konfigurierten Wert des gemeinsam verwendeten Schlüssels für Ihr VPN-Gerät übereinstimmen.

Erstellen Sie die Verbindung mit dem Befehl az network vpn-connection create.

az network vpn-connection create --name VNet1toSite2 --resource-group TestRG1 --vnet-gateway1 VNet1GW -l eastus --shared-key abc123 --local-gateway2 Site2

Die Verbindung wird nach kurzer Zeit hergestellt.

10. Überprüfen der VPN-Verbindung

Mit dem Befehl az network vpn-connection show können Sie überprüfen, ob die Verbindung erfolgreich hergestellt wurde. In dem Beispiel verweist „--name“ auf den Namen der Verbindung, die Sie testen möchten. Während der Verbindungsherstellung wird als Verbindungsstatus „Connecting“ (Wird verbunden...) angezeigt. Sobald die Verbindung hergestellt wurde, ändert sich der Status in „Connected“ (Verbunden). Ändern Sie das folgende Beispiel mit den Werten für Ihre Umgebung.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Falls Sie ein anderes Verfahren zum Überprüfen Ihrer Verbindung verwenden möchten, helfen Ihnen die Informationen unter Überprüfen einer VPN Gateway-Verbindung weiter.

So stellen Sie eine Verbindung mit einer virtuellen Maschine her

Sie können eine Verbindung mit einer in Ihrem virtuellen Netzwerk bereitgestellten VM herstellen, indem Sie eine Remotedesktopverbindung mit Ihrer VM erstellen. Die beste Möglichkeit zur anfänglichen Sicherstellung, dass eine Verbindung mit Ihrer VM hergestellt werden kann, ist die Verwendung der privaten IP-Adresse anstelle des Computernamens. Auf diese Weise können Sie testen, ob die Verbindungsherstellung möglich ist, anstatt zu überprüfen, ob die Namensauflösung richtig konfiguriert ist.

Ermitteln Sie die private IP-Adresse. Sie können die private IP-Adresse eines virtuellen Computers suchen, indem Sie sich entweder die Eigenschaften für den virtuellen Computer im Azure-Portal ansehen oder PowerShell verwenden.

Azure-Portal: Suchen Sie Ihren virtuellen Computer im Azure-Portal. Zeigen Sie die Eigenschaften für die VM an. Die private IP-Adresse ist aufgeführt.

PowerShell: Verwenden Sie das Beispiel, um eine Liste mit virtuellen Computern und privaten IP-Adressen aus Ihren Ressourcengruppen anzuzeigen. Es ist nicht erforderlich, dieses Beispiel vor der Verwendung zu ändern.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Stellen Sie sicher, dass Sie mit Ihrem virtuellen Netzwerk verbunden sind.

Öffnen Sie Remotedesktopverbindung, indem Sie RDP oder Remotedesktopverbindung in das Suchfeld auf der Taskleiste eingeben. Wählen Sie dann Remotedesktopverbindung aus. Sie können auch den Befehl

mstscin PowerShell verwenden, um Remotedesktopverbindung zu öffnen.Geben Sie in Remotedesktopverbindung die private IP-Adresse der VM ein. Sie können Optionen anzeigen auswählen, um andere Einstellungen anzupassen und dann eine Verbindung herzustellen.

Falls Sie beim Herstellen einer Verbindung mit einem virtuellen Computer über Ihre VPN-Verbindung Probleme haben, überprüfen Sie die folgenden Punkte:

- Stellen Sie sicher, dass die Herstellung der VPN-Verbindung erfolgreich war.

- Stellen Sie sicher, dass Sie die Verbindung mit der privaten IP-Adresse für die VM herstellen.

- Falls Sie mithilfe der privaten IP-Adresse eine Verbindung mit dem virtuellen Computer herstellen können, aber nicht mit dem Computernamen, überprüfen Sie, dass Sie das DNS ordnungsgemäß konfiguriert haben. Weitere Informationen zur Funktionsweise der Namensauflösung für virtuelle Computer finden Sie unter Namensauflösung für virtuelle Computer.

Weitere Informationen zu RDP-Verbindungen finden Sie unter Behandeln von Problemen bei Remotedesktopverbindungen mit einem virtuellen Azure-Computer.

Häufige Aufgaben

Dieser Abschnitt enthält allgemeine Befehle, die beim Arbeiten mit Site-to-Site-Konfigurationen hilfreich sind. Die vollständige Liste der CLI-Netzwerkbefehle finden Sie unter Networking - az network (Netzwerke – az network).

So zeigen Sie Gateways des lokalen Netzwerks an

Verwenden Sie zum Anzeigen einer Liste der Gateways des lokalen Netzwerks den Befehl az network local-gateway list.

az network local-gateway list --resource-group TestRG1

So ändern Sie die IP-Adresspräfixe eines Gateways des lokalen Netzwerks: Keine Gatewayverbindung

Falls keine Gatewayverbindung besteht und Sie IP-Adresspräfixe hinzufügen oder entfernen möchten, verwenden Sie den gleichen Befehl wie für das Erstellen des Gateways des lokalen Netzwerks: az network local-gateway create. Sie können diesen Befehl auch verwenden, um die Gateway-IP-Adresse für das VPN-Gerät zu aktualisieren. Verwenden Sie zum Überschreiben der aktuellen Einstellungen den Namen des Gateways des lokalen Netzwerks. Wenn Sie einen anderen Namen verwenden, wird nicht das bereits vorhandene Gateway des lokalen Netzwerks überschrieben, sondern ein neues erstellt.

Bei jeder Änderung muss die gesamte Liste mit Präfixen angegeben werden – nicht nur die Präfixe, die Sie ändern möchten. Geben Sie nur die Präfixe an, die Sie beibehalten möchten. Hier sind dies „10.0.0.0/24“ und „20.0.0.0/24“.

az network local-gateway create --gateway-ip-address 23.99.221.164 --name Site2 -g TestRG1 --local-address-prefixes 10.0.0.0/24 20.0.0.0/24

So ändern Sie die IP-Adresspräfixe eines Gateways des lokalen Netzwerks: Vorhandene Gatewayverbindung

Falls eine Gatewayverbindung besteht und Sie IP-Adresspräfixe hinzufügen oder entfernen möchten, können Sie die Präfixe mit az network local-gateway update aktualisieren. Dies führt zu Ausfallzeiten bei Ihrer VPN-Verbindung. Beim Ändern von IP-Adresspräfixen müssen Sie das VPN-Gateway nicht löschen.

Bei jeder Änderung muss die gesamte Liste mit Präfixen angegeben werden – nicht nur die Präfixe, die Sie ändern möchten. In diesem Beispiel sind 10.0.0.0/24 und 20.0.0.0/24 bereits vorhanden. Wir fügen die Präfixe „30.0.0.0/24“ und „40.0.0.0/24“ hinzu, und geben alle vier Präfixe bei der Aktualisierung an.

az network local-gateway update --local-address-prefixes 10.0.0.0/24 20.0.0.0/24 30.0.0.0/24 40.0.0.0/24 --name VNet1toSite2 -g TestRG1

So ändern Sie die Angabe für „gatewayIpAddress“ für ein Gateway des lokalen Netzwerks

Wenn für das VPN-Gerät, mit dem Sie eine Verbindung herstellen möchten, die öffentliche IP-Adresse geändert wurde, müssen Sie das Gateway des lokalen Netzwerks entsprechend anpassen. Die Gateway-IP-Adresse kann geändert werden, ohne dass eine vorhandene VPN-Gatewayverbindung (sofern vorhanden) entfernt werden muss. Ersetzen Sie zum Ändern der Gateway-IP-Adresse die Werte „Site2“ und „TestRG1“ durch eigene Werte. Verwenden Sie dazu den Befehl az network local-gateway update.

az network local-gateway update --gateway-ip-address 23.99.222.170 --name Site2 --resource-group TestRG1

Überprüfen Sie, ob die IP-Adresse in der Ausgabe korrekt ist:

"gatewayIpAddress": "23.99.222.170",

So überprüfen Sie die Werte für den gemeinsam verwendeten Schlüssel

Vergewissern Sie sich, dass der Wert des gemeinsam verwendeten Schlüssels dem Wert entspricht, den Sie für die Konfiguration Ihres VPN-Geräts verwendet haben. Wenn nicht, sollten Sie entweder die Verbindung erneut ausführen, indem Sie den Wert des Geräts verwenden, oder das Gerät mit dem zurückgegebenen Wert aktualisieren. Die Werte müssen übereinstimmen. Verwenden Sie zum Anzeigen des gemeinsam verwendeten Schlüssels den Befehl az network vpn-connection-list.

az network vpn-connection shared-key show --connection-name VNet1toSite2 --resource-group TestRG1

So zeigen Sie die öffentliche IP-Adresse des VPN-Gateways an

Verwenden Sie den Befehl az network public-ip list, um die öffentliche IP-Adresse des Gateways des virtuellen Netzwerks zu ermitteln. Zur besseren Lesbarkeit wird die Ausgabe für dieses Beispiel formatiert, damit die Liste mit den öffentlichen IP-Adressen in Tabellenform angezeigt wird.

az network public-ip list --resource-group TestRG1 --output table

Nächste Schritte

- Sobald die Verbindung hergestellt ist, können Sie Ihren virtuellen Netzwerken virtuelle Computer hinzufügen. Weitere Informationen finden Sie unter Virtuelle Computer .

- Informationen zu BGP finden Sie in der Übersicht über BGP und unter Konfigurieren von BGP.

- Weitere Informationen zur Tunnelerzwingung finden Sie unter Informationen zur Tunnelerzwingung.

- Informationen zu hochverfügbaren Aktiv/Aktiv-Verbindungen finden Sie unter Standortübergreifende Verbindungen und VNET-zu-VNET-Verbindungen mit hoher Verfügbarkeit.

- Eine Liste mit Azure-CLI-Netzwerkbefehlen finden Sie unter Azure-CLI.

- Informationen zum Erstellen einer Site-to-Site-VPN-Verbindung mithilfe einer Azure Resource Manager-Vorlage finden Sie unter Create a Site-to-Site VPN Connection (Erstellen einer Site-to-Site-VPN-Verbindung).

- Informationen zum Erstellen einer VNet-zu-VNet-VPN-Verbindung mithilfe einer Azure Resource Manager-Vorlage finden Sie unter Deploy HBase geo replication (Bereitstellen der HBase-Georeplikation).