Konfiguration von Vertraulichkeitsbezeichnungsgruppen und Standorten für die Einhaltung von PSPF durch die australische Regierung

Dieser Artikel enthält Anleitungen zur Verwendung der Konfiguration von Microsoft Purview-Gruppen und -Websites, um Vertraulichkeitsbezeichnungen für SharePoint-Websites und Microsoft Teams zu aktivieren. Ihr Zweck ist es, australische Regierungsbehörden dabei zu unterstützen, ihre Fähigkeit zum Schutz von sicherheitsrelevanten Informationen in diesen Diensten zu verbessern und gleichzeitig die Anforderungen zu erfüllen, die im Schutzsicherheitsrichtlinien-Framework (PSPF) und im Handbuch zur Informationssicherheit (Information Security Security Manual, ISM) beschrieben sind.

Gruppen- und Websiteeinstellungen können beim Konfigurieren des Bezeichnungsbereichs für eine Vertraulichkeitsbezeichnung aktiviert werden. Diese Einstellungen ermöglichen es, Vertraulichkeitsbezeichnungen auf Speicherorte wie SharePoint-Websites Teams und Microsoft 365-Gruppen anzuwenden.

Die Konfiguration von Gruppen und Standorten ermöglicht es uns, die folgenden Steuerelemente für Standorte mit angewendeter Bezeichnung konsistent anzuwenden:

- Visuelle Markierungen für Speicherorte

- Datenschutzeinstellungen für Standort

- Berechtigungen für die Gastmitgliedschaft an Speicherorten

- Optionen für die Standortfreigabe

- Standortanforderungen für bedingten Zugriff (basierend auf der Geräteverwaltung oder einer vollständigen Richtlinie für bedingten Zugriff)

- Out-of-Place-Warnungen für Standortdaten, die ausgelöst werden, wenn Elemente mit höherer Vertraulichkeitsbezeichnung an Speicherorte mit niedrigerer Vertraulichkeit verschoben werden

Durch das Aktivieren der Konfiguration von Gruppen- und Websitebezeichnungen werden die konfigurierten Bezeichnungsrichtlinienoptionen für alle neu erstellten SharePoint-Websites oder Teams ins Spiel gebracht. Wenn sich ein Benutzer innerhalb des Bereichs einer Bezeichnungsrichtlinie befindet, die eine obligatorische Bezeichnung für diese Elemente erfordert, muss der Benutzer jedes Mal, wenn der Benutzer eine neue SharePoint-Website oder Microsoft 365-Gruppe erstellt, eine Vertraulichkeitsbezeichnung auswählen.

Diese Einstellungen entsprechen der PsPF-Richtlinie (Protective Security Policy Framework) 8 Core Anforderung C, da die Richtlinie proportional zur Vertraulichkeit eines Standorts konfiguriert ist.

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8 Kernanforderung C (v2018.6) | Implementieren Sie operative Kontrollen für diese Informationsbestände, die proportional zu ihrem Wert, ihrer Wichtigkeit und ihrer Vertraulichkeit sind. |

Diese Einstellungen entsprechen auch pspf Policy 8 Core Anforderung A und Unterstützende Anforderung 1, da sie die Anforderung erweitern, dass Benutzer Dateien und E-Mails an Speicherorte wie SharePoint-Websites und Teams identifizieren müssen.

| Anforderung | Detail |

|---|---|

| Kernanforderung A und unterstützende Anforderung 1: Identifizieren von Informationsbeständen (v2018.6) | Der Urheber muss bestimmen, ob es sich bei den generierten Informationen um amtliche Informationen handelt (die als amtliches Protokoll verwendet werden sollen) und ob diese Informationen sicherheitsklassifizieren sind. |

Diese Einstellungen entsprechen auch der Unterstützenden Anforderung 4, da die Funktion die Kennzeichnungsanforderungen von Dateien und E-Mails auf SharePoint-Websites, Teams und Microsoft 365-Gruppen erweitert.

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8 zur Unterstützung von Anforderung 4 – Kennzeichnungsinformationen (v2018.6) | Der Absender muss vertrauliche und sicherheitsrelevante Informationen, einschließlich E-Mails, mithilfe von entsprechenden Schutzkennzeichnungen eindeutig identifizieren. |

Hinweis

Verwenden Sie die Option Standardbeschriftung für SharePoint , um automatisch eine ausgewählte Bezeichnung auf ein element anzuwenden, das an einem Speicherort erstellt wurde.

SharePoint-Speicherort und Elementempfindlichkeit

Wenn eine Vertraulichkeitsbezeichnung auf einen SharePoint-Speicherort angewendet wird, geben visuelle Markierungen, die oben auf der Website bereitgestellt werden, einen Hinweis auf die Vertraulichkeit des Standorts für Benutzer. Diese Informationen sind nützlich, um zu bestimmen, ob die informationen, die sich auf dem Standort befinden, für die Verteilung geeignet sind.

Bezeichnungen, die auf SharePoint-Websites angewendet werden, werden von Websitebesitzern oder SharePoint-Administratoren geändert.

Tipp

Ansichten in SharePoint-Dokumentbibliotheken können geändert werden, um die Vertraulichkeitsbezeichnung anzuzeigen, die auf Elemente angewendet wird. Dieses Feature ist nützlich, um Elemente an einem Speicherort zu identifizieren, der möglicherweise fehl am Platz ist.

Dateisymbole im SharePoint-Verzeichnis können so angepasst werden, dass Symbolmarkierungen für bezeichnete Elemente angezeigt werden, für die Freigabeeinschränkungen gelten, oder Elemente, für die ein Richtlinientipp konfiguriert ist. Diese beiden Konfigurationen sind an den Sicherheitsklassifizierungen OFFICIAL: Sensitive und PROTECTED ausgerichtet, um benutzern, die in Dokumentbibliotheken arbeiten, einen anderen Kennzeichnungsansatz zu bieten. Zum Beispiel:

![]()

Weitere Informationen zum Einschränken der Freigabeoptionen finden Sie unter Verhindern der Freigabe von sicherheitsrelevanten Informationen.

Teams-Standort und Empfindlichkeit von Elementen

Wie SharePoint unterliegen neue Teams, die von Benutzern innerhalb des Bereichs von Bezeichnungsrichtlinien erstellt wurden, den Anforderungen dieser Richtlinie, sodass sie möglicherweise eine Bezeichnung auswählen müssen.

Auf Teams angewendete Bezeichnungen werden von Teambesitzern, Teams-Administratoren oder Microsoft Entra ID-Administratoren über die dem Team zugrunde liegende Microsoft 365-Gruppe geändert.

Wie bei SharePoint können Teams-Dateiansichten so geändert werden, dass Benutzer einen klaren Hinweis auf die Vertraulichkeit von Elementen erhalten.

Microsoft 365-Gruppenempfindlichkeit

Die Konfiguration von Gruppen und Standorten erzwingt die Richtlinienbezeichnungen, die auf Microsoft 365-Gruppen angewendet werden. Microsoft 365-Gruppen werden als Mitgliedschaftsdienst für Teams und für SharePoint-Teamwebsites verwendet. Dieses Feature kann auch in Microsoft 365-Umgebungen verwendet werden. Sie wird beispielsweise als Mitgliedschaftsdienst hinter Gruppenpostfächern verwendet. Dies ist eine Weiterentwicklung von herkömmlichen Exchange-Verteilerlisten, die die Selbstverwaltung von Benutzern und die Möglichkeit ermöglicht, Gruppennachrichten zu abonnieren oder zu kündigen, die direkt an Ihr Postfach übermittelt werden.

Die Anwendung von Bezeichnungen für Gruppierungspostfächer kann einen klaren Hinweis auf die Vertraulichkeit von Inhalten geben, die vorhanden sein sollten oder für Gruppenmitglieder sicher freigegeben werden können. Andere Steuerelemente können auch so konfiguriert werden, dass die Verteilung von Inhalten mit höheren Empfindlichkeiten eingeschränkt wird.

Bezeichnungen, die die Konfiguration von Gruppen und Standorten erfordern

Die Konfiguration von Gruppen und Standorten ist möglicherweise nicht für alle Bezeichnungen anwendbar und erfordert eine Anpassung. Beispielsweise sind Informationsverwaltungsmarkierungen (IMMs) für einzelne Elemente relevanter als Standorte. Eine Analogie besteht darin, dass eine Bezeichnung, die auf einen Speicherort angewendet wird, einer Containerklasse ähnelt, die auf einen abschließbaren Schrank oder safe angewendet wird. Der Container enthält eine Reihe von Steuerelementen zum Schutz der enthaltenen Informationen, aber möglicherweise benötigen wir nicht unbedingt einen Container für jede Bezeichnung. Elemente, die mit den verschiedenen Kombinationen einer Bezeichnung (z. B. OFFICIAL Sensitive und allen zugehörigen IMMs und anderen Untergeordneten Bezeichnungen) gekennzeichnet sind, können sich möglicherweise im selben Container mit der gleichen Schutzebene befinden. Für einzelne Elemente innerhalb des Containers kann jede Variation von Bezeichnungen bis einschließlich der Bezeichnung des Containers angewendet werden.

Wenn Sie die Konfiguration von Gruppen und Standorten auf diese Weise behandeln, müssen Sie möglicherweise nur eine Bezeichnung pro Kategorie für Gruppen und Websites verwenden. Dies kann die Bezeichnung ohne angewendete IMMs sein. Wenn Gruppen- und Websiteeinstellungen nur für bestimmte Bezeichnungen aktiviert sind, sind nur diese Bezeichnungen für die Anwendung an diesen Speicherorten verfügbar. Die folgende Tabelle enthält ein Beispiel im Kontext der australischen Regierung.

| Vertraulichkeitsbezeichnung | Konfiguration von Gruppen und Standorten | Verfügbar für die Anwendung in SharePoint und Teams |

|---|---|---|

| INOFFIZIELL | Ein | Auswählbar |

| AMTLICH | Ein | Auswählbar |

| OFFICIAL Vertraulich | Aus | |

| - OFFICIAL Sensitive | Ein | Auswählbar |

| - OFFICIAL Sensible Persönliche Privatsphäre | Aus | |

| - OFFICIAL Sensitive Legal Privilege | Aus | |

| - OFFICIAL Sensitive Legislative Secrecy | Aus | |

| - OFFIZIELLES SENSIBLES NATIONALES KABINETT | Aus |

In dieser Konfiguration wird erwartet, dass ein Standort, der als OFFICIAL Vertraulich gekennzeichnet ist, OFFICIAL: Vertrauliche Informationen enthält, einschließlich Informationen zu IMMs der persönlichen Privatsphäre, der gesetzlichen Rechte und des Gesetzesgeheimnisses.

Es gibt Situationen, in denen eine alternative Konfiguration erforderlich ist und eine entsprechende Geschäftsanalyse durchgeführt werden muss, um dies zu ermitteln. Beispielsweise können Regierungsorganisationen, die eine Anforderung haben, dass verschiedene Kontrollen auf PROTECTED Legal Privilege-Standorte angewendet werden müssen, möglicherweise die Konfiguration von Gruppen und Websites für diese Bezeichnung aktiviert werden. Es kann auch erforderlich sein, Bezeichnungsänderungsbegründungen für Änderungen an diesen Elementen aufzuzeichnen. In solchen Situationen muss die Bezeichnung PROTECTED Legal Privilege eine vollständige Bezeichnung und nicht eine Unterbezeichnung sein. Es müsste auch über der anderen Kategorie PROTECTED positioniert werden, damit änderungen der Bezeichnung von PROTECTED Legal Privilege in PROTECTED als eine Verringerung der Vertraulichkeit identifiziert werden können. Die folgende Tabelle enthält ein Beispiel dafür im Kontext der australischen Regierung.

| Vertraulichkeitsbezeichnung | Konfiguration von Gruppen und Standorten | Verfügbar für die Anwendung in SharePoint und Teams |

|---|---|---|

| GESCHÜTZT | Aus | |

| -GESCHÜTZT | Ein | Auswählbar |

| - GESCHÜTZTer Datenschutz | Aus | |

| - GESCHÜTZTEs Gesetzesgeheimnis | Aus | |

| - GESCHÜTZTER SCHRANK | Aus | |

| PROTECTED Legal Privilege | Ein | Auswählbar |

Aktivieren der Integration von Gruppen und Websites

Um Gruppen- und Websiteeinstellungen auf Bezeichnungen anzuwenden, muss die Option für die Organisation aktiviert sein. Dieser Prozess umfasst die Verwendung von Security & Compliance PowerShell. Weitere Informationen zu diesem Prozess finden Sie unter Zuweisen von Vertraulichkeitsbezeichnungen zu Gruppen – Microsoft Entra | Microsoft Learn.

Nachdem Gruppen- und Standorteinstellungen erfolgreich über PowerShell aktiviert wurden, ist die Option zum Auswählen dieser Konfiguration in der Bezeichnungskonfiguration verfügbar.

Datenschutzeinstellungen für Bezeichnungen

Die erste Option, die über die Konfiguration von Gruppen und Websites verfügbar ist, ist der Datenschutz. Mit dieser Einstellung können Organisationen Datenschutzeinstellungen für alle Microsoft 365-Gruppen (einschließlich Gruppenpostfächer), Teams und SharePoint-Websites erzwingen. Der Datenschutz kann auf öffentlich, privat oder nicht festgelegt werden.

Datenschutzeinstellungen sind relevant für PSPF-Richtlinie 9 Anforderung 2, die sich auf das "Need-to-Know"- Prinzip bezieht:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 9 Anforderung 2 – Einschränken des Zugriffs auf vertrauliche und klassifizierte Informationen und Ressourcen (v2018.6) | Um das Risiko einer nicht autorisierten Offenlegung zu verringern, müssen Entitäten sicherstellen, dass der Zugriff auf vertrauliche und sicherheitsrelevante Informationen oder Ressourcen nur für Personen mit einem Bedarf an Informationen bereitgestellt wird. |

Die Datenschutzeinstellung "Öffentlich" ermöglicht es jedem in der Organisation, der Gruppe beizutreten und/oder auf die Gruppeninhalte zuzugreifen. Diese Einstellung kann für die Bezeichnung INOFFIZIELLE Bezeichnung geeignet sein.

Wenn Sie den Datenschutz einer Bezeichnung auf "None" festlegen, können Gruppenbesitzer flexibel über eine geeignete Datenschutzeinstellung entscheiden.

Für OFFIZIELLE Inhalte besagt PSPF-Richtlinie 8, dass das "Need-to-Know"-Prinzip zwar empfohlen, aber nicht vorgeschrieben ist. Die Bezeichnung OFFICIAL wird wahrscheinlich auf zahlreiche Artikel angewendet, die für den Vertrieb bestimmt sind. Daher gibt den Besitzern von OFFICIAL-Gruppen die Flexibilität, über den Datenschutz zu entscheiden.

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8 Anhang A – Mindestschutz- und Handhabungsanforderungen für OFFIZIELLE Informationen (v2018.6) | Das Need-to-Know-Prinzip wird für OFFIZIELLE Informationen empfohlen. |

Für OFFICIAL: Sensible und GESCHÜTZTE Informationen gilt das Prinzip der "Need-to-Know". Die Datenschutzoptionen sollten auf Privat festgelegt werden. Dies trägt dazu bei, dass alle enthaltenen Informationen für diejenigen, die nicht wissen müssen, nicht zugänglich sind, und gruppenbesitzer für alle Mitgliedschaftsergänzungen verantwortlich sind.

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8 Anhang A – Mindestschutz- und Handhabungsanforderungen für OFFICIAL: Vertrauliche Informationen (v2018.6) | Das Need-to-Know-Prinzip gilt für alle OFFIZIELLEN: Vertraulichen Informationen. |

| PSPF-Richtlinie 8 Anhang A – Mindestschutz- und Handhabungsanforderungen für PROTECTED-Informationen (v2018.6) | Das Need-to-Know-Prinzip gilt für alle GESCHÜTZTen Informationen. |

Gastzugriffskonfiguration

Die verfügbaren Optionen zum Steuern des Gastzugriffs über vertraulichkeitsbezeichnungen sind einfache Konfigurationen, aber der gewünschte Ansatz variiert je nach Konfiguration der Organisation und den größeren Anforderungen an die externe Zusammenarbeit. Aus diesem Grund gibt es spezifische Ratschläge für Organisationen mit Anforderungen an eine hohe externe Zusammenarbeitssteuerung im Vergleich zu Organisationen mit geringen Kontrollanforderungen.

Hohe Externe Zusammenarbeitssteuerung

Organisationen mit hoher Kontrolle über die externe Zusammenarbeit benötigen eine strenge Konfiguration, die den Externenzugriff auf ihre Microsoft 365-Umgebung streng regelt. Solche Organisationen haben Folgendes konfiguriert:

- Einschränkungen zum Einschränken des Gastzugriffs auf Verzeichnisobjekte.

- Einschränkungen, die die Möglichkeit des Benutzers einschränken, Gäste einzuladen, mit Ausnahme von Personen, denen Berechtigungen zum Einladen von Gästen erteilt wurden.

- Einschränkungen zum Beschränken von Gasteinladungen auf vorab genehmigte Domänen.

- Richtlinien für bedingten Zugriff, die die Verwendung der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA) und die Vereinbarung zu Nutzungsbedingungen für den Gastzugriff erfordern.

- Genehmigungsworkflows für Gäste, die möglicherweise eine Überprüfung der Sicherheitsfreigaben für Gäste und die Bestätigung der "Notwendigkeit zur Kenntnis" umfassen.

- Laufende Gastverwaltungsprozesse, die Zugriffsüberprüfungen verwenden, um Gastkonten zu überwachen und Gäste aus der Umgebung zu entfernen, wenn kein Zugriff mehr erforderlich ist.

Organisationen verfügen auch über Vereinbarungen mit externen Organisationen, in denen die verwaltungstechnischen Verpflichtungen auf jeder Seite der Partnerschaft beschrieben werden.

Die folgenden Anforderungen sind für eine hohe externe Zusammenarbeitssteuerung relevant:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8 Kernanforderung C (v2018.6) | Implementieren Sie operative Kontrollen für diese Informationsbestände, die proportional zu ihrem Wert, ihrer Wichtigkeit und ihrer Vertraulichkeit sind. |

| PSPF-Richtlinie 8 Anhang A – Mindestschutz- und Handhabungsanforderungen für PROTECTED-Informationen (v2018.6) | Der fortlaufende Zugriff auf PROTECTED-Informationen erfordert eine Baselinesicherheitsfreigabe (Minimum). |

| PSPF-Richtlinie 9 Anforderung 1 – Formalisierte Vereinbarungen zum Freigeben von Informationen und Ressourcen (v2018.6) | Bei der Offenlegung von sicherheitsgeschützten Informationen oder Ressourcen an eine Person oder Organisation außerhalb der Regierung müssen Entitäten über eine Vereinbarung oder Vereinbarung verfügen, z. B. einen Vertrag oder eine Urkunde, die regelt, wie die Informationen verwendet und geschützt werden. |

| PSPF-Richtlinie 9 Anforderung 3a – Fortlaufender Zugriff auf sicherheitsrelevante klassifizierte Informationen und Ressourcen (v2018.6) | Entitäten müssen sicherstellen, dass Personen, die fortlaufenden Zugriff auf sicherheitsrelevante Informationen oder Ressourcen benötigen, auf die entsprechende Sicherheitsstufe löscht werden. |

Organisationen, die die vorherige Liste der Steuerelemente implementiert haben, können Gastzugriff und externe Zusammenarbeit für alle Bezeichnungen bis einschließlich PROTECTED aktivieren (vorausgesetzt, die Gastfreigabe wird auf der entsprechenden Ebene abgerufen und verwaltet).

Geringe Externe Zusammenarbeitssteuerung

Organisationen mit geringen externen Steuerelementen für die Zusammenarbeit, die die vorherige Liste der Steuerelemente nicht implementiert haben, sollten Folgendes beachten:

- Sie haben keine eingeschränkte Gastladung nur für genehmigte Organisationen.

- Sie verfügen nicht über einen Gastgenehmigungsworkflow, der eine Überprüfung der Gastsicherheitsfreigaben umfasst.

- Sie verfügen nicht über einen Prozess für die fortlaufende Gastverwaltung, einschließlich der Verwendung von Zugriffsüberprüfungen.

Für solche Organisationen ist das Aktivieren des Gastzugriffs auf GESCHÜTZTE Inhalte nicht geeignet, da betriebsbezogene Kontrollen und Prozesse, die sicherstellen, dass keine geeigneten Sicherheitsfreigaben aktiviert sind.

Beschriften der Zugriffseinstellungen für externe Benutzer

Die Einstellung "Zugriff externer Benutzer" steuert, ob Gäste microsoft 365-Gruppen (einschließlich Teams) mit der angewendeten Bezeichnung hinzugefügt werden können.

Organisationen mit hoher Externer Zusammenarbeitssteuerung können diese Einstellung für alle Bezeichnungen aktivieren, um die Zusammenarbeit von Gästen auf allen Seiten zu ermöglichen.

Personen mit geringerer Kontrolle möchten diese Option möglicherweise nur für INOFFIZIELLE und OFFIZIELLE Websites, Teams und Gruppen aktivieren.

Organisationen, die in ihrem Mandanten keine Gastzusammenarbeit verwenden, sollten diese Einstellung deaktivieren und zusätzlich die Gastzugriffseinstellungen in Entra deaktivieren.

Wichtig

In Entra konfigurierte Gastmandanteneinstellungen haben immer Vorrang vor jeder bezeichnungsbasierten Konfiguration.

Wenn Gäste nicht für die Umgebung in Entra aktiviert sind, ist die Einstellung für den externen Benutzerzugriff über die Bezeichnung irrelevant und wird ignoriert.

Die einstellungen für den externen Zugriff, die in Beispielgruppen- und Standorteinstellungen bereitgestellt werden, zeigen betriebsbezogene Kontrollen, die proportional zur Vertraulichkeit eines Standorts sind (gemäß PSPF-Richtlinie 8 Core Anforderung C).

Konfiguration der Bezeichnungsfreigabe

Bezeichnungsgruppen- und Standorteinstellungen ermöglichen konsistente Konfigurationsfreigabeeinstellungen basierend auf der Bezeichnung, die auf einen Standort angewendet wird.

Die Standardeinstellung der Organisation (die niedrigste zulässige Einstellung) wird aus der konfigurierten SharePoint-Freigabeeinstellung abgerufen. Der Administrator kann dann restriktivere Einstellungen einzeln vor Ort oder basierend auf der angewendeten Vertraulichkeitsbezeichnung konfigurieren.

Der Vorteil der Konfiguration, die auf Vertraulichkeitsbezeichnungen basiert, ist, dass vertrauliche Speicherorte durch die bezeichnungsbasierte Konfiguration vor unangemessener Freigabe geschützt sind, anstatt den Standardmindestwert der Organisation zu erben.

Für bezeichnungsbasierte Freigabesteuerelemente stehen die folgenden Optionen zur Verfügung:

- Jeder ermöglicht die Freigabe von Elementen vom bezeichneten Speicherort und den Zugriff von Benutzern, die die Links ohne Authentifizierung oder Autorisierung erhalten. Sicherstellen, dass "Need-to-Know" für diesen Linktyp nicht aktiviert ist.

- Neue und vorhandene Gäste erfordern, dass sich Gäste vor dem Zugriff auf Links authentifizieren und zum Zeitpunkt des Zugriffs auch zum Erstellen von Gastkonten verwendet werden können. Diese Option wird für Organisationen, die eine hohe Externe Zusammenarbeitssteuerung wünschen, nicht empfohlen.

- Vorhandene Gäste ermöglichen die Freigabe von Elementen von bezeichneten Speicherorten mit Gastkonten, die bereits im Verzeichnis einer Organisation vorhanden sind. Diese Option eignet sich gut für viele Situationen, da sie Authentifizierung und Autorisierung bereitstellt. Diese Option wird für Organisationen empfohlen, die eine hohe externe Zusammenarbeitssteuerung wünschen.

- Nur Personen in Ihrer Organisation beschränken die Freigabe nur für interne Benutzer.

Eine typische Bereitstellung beginnt mit der Option "Neue und vorhandene Gäste", die für Standorte mit niedriger Vertraulichkeit ausgewählt wurde, und wird dann zu "nur Personen in Ihrer Organisation" für hohe Vertraulichkeit, z. B. GESCHÜTZTE Standorte, fortgesetzt. Organisationen mit hoher Externer Zusammenarbeitssteuerung nutzen die Option "Vorhandene Gäste" für alle Bezeichnungen.

Wie bei den Einstellungen für den externen Zugriff sind die beispielbasierten Konfigurationen in Beispielgruppen- und Standorteinstellungen darauf ausgelegt, betriebsbezogene Kontrollen zu veranschaulichen, die proportional zur Vertraulichkeit eines Standorts sind (gemäß PSPF-Richtlinie 8 Core Anforderung C).

Wenn eine Organisation die Freigabe von bezeichneten Standorten aus weiter einschränken möchte, können erweiterte Funktionen über PowerShell aktiviert werden, die die Freigabeoptionen steuern, die website- oder teammitgliedern zur Verfügung gestellt werden. Diese Konfiguration kann auf PROTECTED-Bezeichnungen angewendet werden, um sie an PSPF-Richtlinie 9 Anforderung 2 anzupassen:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 9 Anforderung 2 – Einschränken des Zugriffs auf vertrauliche und klassifizierte Informationen und Ressourcen (v2018.6) | Um das Risiko einer nicht autorisierten Offenlegung zu verringern, müssen Entitäten sicherstellen, dass der Zugriff auf vertrauliche und sicherheitsrelevante Informationen oder Ressourcen nur für Personen mit einem Bedarf an Informationen bereitgestellt wird. |

Diese Option stellt sicher, dass Teambesitzer*innen die Kontrolle über den Benutzerzugriff auf Inhalte haben, die an GESCHÜTZTen Speicherorten gespeichert sind, da sie entweder alle Freigabeaktivitäten im Namen von Mitgliedern durchführen oder Zugriff auf die Website oder die enthaltenen Informationen des Teams gewähren müssen, indem sie ihre Mitgliedschaft erweitern.

Diese Funktionen können über die folgende PowerShell konfiguriert werden:

Set-Label -Identity <Label_GUID> -AdvancedSettings @{MembersCanShare="MemberShareNone"}

Weitere Informationen zur Option MembersCanShare finden Sie unter Verwenden von Vertraulichkeitsbezeichnungen mit Microsoft Teams, Microsoft 365-Gruppen und SharePoint-Websites.

Bedingter Zugriff

Richtlinien für bedingten Zugriff in Microsoft Entra ID bieten Steuerungen zum Steuern des Zugriffs auf Dienste, die die Entra-Authentifizierung und -Zugriffssteuerung verwenden. Richtlinien für bedingten Zugriff werten bestimmte Bedingungen aus, um zu bestimmen, ob der Zugriff auf bestimmte Dienste wie SharePoint, Teams oder Microsoft 365 im Allgemeinen zulässig ist oder nicht. Die Standardfunktion von Richtlinien für bedingten Zugriff ermöglicht keine präzisere Steuerung des Zugriffs auf die jeweilige Gruppen- oder Websiteebene.

Die Konfiguration des bedingten Zugriffs auf Vertraulichkeitsbezeichnungen ermöglicht die Ausrichtung zwischen der Bezeichnung, die auf einen Standort (Website oder Team) angewendet wird, und den Benutzerzugriffsanforderungen. Dies bietet eine präzisere Kontrolle, als dies mit dem bedingten Standardzugriff möglich wäre, der in den meisten Situationen bei der Anmeldung oder Verbindung mit einem Dienst überprüft wird.

Zusätzlich zu den Anmeldeanforderungen für den bedingten Zugriff gelten für Vertraulichkeitsbezeichnungen spezifische Anforderungen für den bedingten Zugriff. Wenn beispielsweise eine Richtlinie für bedingten Zugriff Folgendes erfordert:

- Benutzer authentifizieren sich.

- Benutzer überprüfen ihre Identität über die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA).

- Benutzer müssen sich auf einem verwalteten Gerät befinden.

Wenn alle diese Bedingungen erfüllt sind, bietet eine bezeichnungsbasierte Richtlinie, die auch ein verwaltetes Gerät erfordert, wenig Wert, da diese Anforderung durch die richtlinie für bedingten Zugriff erfüllt wird, die bei der Anmeldung ausgelöst wird.

Benutzer können sich jedoch über nicht verwaltete Geräte authentifizieren und auf einige Standorte (z. B. INOFFizielle oder OFFIZIELLE) zugreifen. Wenn sie dann versuchen, auf einen Speicherort mit höherer Vertraulichkeit zuzugreifen (z. B. OFFICIAL: Vertraulich), der so konfiguriert ist, dass verwaltete Geräte erforderlich sind, wird der Zugriff blockiert. Diese Funktionen können verwendet werden, um Remotearbeit zu ermöglichen, indem eine Zugriffsebene über persönliche mobile Geräte oder Heimcomputer ermöglicht wird, ohne dass die Organisation dem Risiko ausgesetzt ist, dass solche Geräte für den Zugriff auf hochsensible Standorte verwendet werden.

Wie bei vielen konfigurationsoptionen für Gruppen und Standorte können diese Steuerelemente an die PSPF-Richtlinie 8 Core Anforderung C gebunden werden, da sie die Anwendung von Zugriffseinschränkungen basierend auf der Vertraulichkeit eines Standorts ermöglichen:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8 Kernanforderung C (v2018.6) | Implementieren Sie operative Kontrollen für diese Informationsbestände, die proportional zu ihrem Wert, ihrer Wichtigkeit und ihrer Vertraulichkeit sind. |

Da es sich bei diesem Kontrollsatz um die Einschränkung des Zugriffs auf Informationen und die Sicherstellung der Notwendigkeit der Kenntnis handelt, gilt auch PSPF-Richtlinie 9 Anforderung 2:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 9 Anforderung 2 – Einschränken des Zugriffs auf vertrauliche und klassifizierte Informationen und Ressourcen (v2018.6) | Um das Risiko einer nicht autorisierten Offenlegung zu verringern, müssen Entitäten sicherstellen, dass der Zugriff auf vertrauliche und sicherheitsrelevante Informationen oder Ressourcen nur für Personen mit einem Bedarf an Informationen bereitgestellt wird. |

Es gibt zwei Konfigurationskategorien für bedingten Zugriff, die über Gruppen- und Standorteinstellungen verfügbar sind:

- Einschränkungen für nicht verwaltete Geräte

- Authentifizierungskontext

Einschränkungen für nicht verwaltete Geräte

Nicht verwaltete Geräte sind Geräte, die nicht bei der Intune-Geräteverwaltungsplattform registriert sind oder nicht mit Microsoft Entra ID verknüpft sind. Die Identifizierung nicht verwalteter Geräte trägt dazu bei, sicherzustellen, dass Geräte, die eine Verbindung mit der Umgebung herstellen, bekannt sind, dass Benutzer sich mit einem Organisationskonto authentifiziert haben und dass grundlegende Geräteanforderungen vorhanden sind. Geräte, die diese Anforderungen nicht erfüllen, können als ein höheres Risiko angesehen werden als solche, die dies tun.

Weitere Informationen zu in Microsoft Entra ID eingebundenen Geräten finden Sie unter Was ist ein in Azure AD eingebundenes Gerät?

Durch das Konfigurieren von Optionen für nicht verwaltete Geräte für Vertraulichkeitsbezeichnungen können bezeichnete SharePoint-Websites oder Teams mit Richtlinien für bedingten Zugriff verknüpft werden, die auf nicht verwaltete Geräte ausgerichtet sind, und das Erzwingen von "app-erzwungenen Einschränkungen".

Es stehen drei Konfigurationsoptionen zur Verfügung:

- Vollzugriff über Desktop-Apps, mobile Apps und das Web zulassen: Mit dieser Option können nicht verwaltete Geräte ohne Einschränkungen auf bezeichnete Standorte zugreifen. Auf diese Weise können Benutzer Dateien von diesen Speicherorten auf ihr nicht verwaltetes Gerät herunterladen, was zu Datenverlusten führen kann, ohne dass andere Kontrollen vorhanden sind. Aus diesem Grund können sich einige Organisationen dafür entscheiden, dies nur für Standorte mit geringerer Vertraulichkeit zu aktivieren.

- Eingeschränkten, reinen Webzugriff zulassen: Mit dieser Option können nicht verwaltete Geräte nur über einen Webbrowser auf bezeichnete Speicherorte zugreifen. Diese reinen Websitzungen können auch die Möglichkeit zum Herunterladen oder Drucken von Dateien aufheben, um sicherzustellen, dass sie unbedingt benötigt werden müssen, indem sie vor vertraulichen Informationen geschützt werden, die an Orten heruntergeladen und gespeichert werden, an denen ein Angreifer leicht darauf zugreifen oder versehentlich angezeigt wird.

- Zugriff blockieren: Diese Option kann verwendet werden, um den Zugriff auf nicht verwaltete Geräte auf Standorte mit angewendeter Bezeichnung zu blockieren.

Authentifizierungskontext

Es gibt einige Szenarien, in denen Organisationen möglicherweise präzisere Kontrollen auf bezeichnete Standorte anwenden müssen als solche, die ausschließlich auf dem Status der Geräteverwaltung basieren. Der Authentifizierungskontext ermöglicht die Ausrichtung einer voll funktionsfähigen Richtlinie für bedingten Zugriff mit bezeichneten Speicherorten.

Ein Authentifizierungskontext ist im Wesentlichen ein "Objekt", das verwendet wird, um eine Richtlinie für bedingten Zugriff mit einer Vertraulichkeitsbezeichnung zu verknüpfen. Versuche, auf eine bezeichnete Website zuzugreifen, lösen die verknüpfte Richtlinie für bedingten Zugriff aus und wenden ihre Anforderungen an.

Vorteile des Authentifizierungskontexts sind:

- Es ermöglicht die konsistente Anwendung von Richtlinien für den vollständigen bedingten Zugriff basierend auf der Vertraulichkeit von Standorten.

- Die präzise Steuerung einer Richtlinie für den vollständigen bedingten Zugriff ermöglicht es uns, mehr Nischenszenarien wie benutzer- oder gruppenbasierte Ausschlüsse, Standort- oder IP-basierte Einschränkungen zu berücksichtigen.

Der Authentifizierungskontext und die zugehörigen Richtlinien für bedingten Zugriff müssen innerhalb der Microsoft Entra ID erstellt werden, bevor sie mit einer Bezeichnung verknüpft werden können.

Ausrichtung mit minimalem Handhabungsschutz

Pspf-Richtlinie 8 Anhang A enthält eine Liste der Kontrollen, die für die Verwendung und Speicherung von Informationen außerhalb von staatlichen Einrichtungen gelten sollten.

Diese Anhänge enthalten Definitionen von verwalteten (gesicherten Zustand) und nicht verwalteten (nicht gesicherten Zustand) Geräten zusammen mit Anweisungen zur Verwendung von autorisierten Nicht-Government-Geräten, ist komplex. Weitere Informationen zu den Einzelheiten dieser Anhänge finden Sie im Schutzsicherheitsrichtlinien-Framework (PSPF).

In Bezug auf die Verwendung nicht autorisierter, nichtstaatlicher Geräte, die in die Kategorie "alle anderen mobilen Geräte" fallen:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8 Anhang B – Mindestschutz- und Handhabungsanforderungen für von der Regierung ausgestellte mobile Geräte (v2018.6) | Alle anderen mobilen Geräte– Geräte, die nicht im Besitz der Entität sind, ausgestellt oder autorisiert sind. Diese Geräte dürfen nicht für den Zugriff auf, die Verarbeitung, die Speicherung oder die Kommunikation von Behörden OFFIZIELLE: Vertrauliche oder höhere Informationen autorisiert sein. |

Im Folgenden finden Sie ein Beispiel dafür, wie bezeichnungsbasierte Richtlinien für bedingten Zugriff in Übereinstimmung mit PSPF-Richtlinie 8 Core-Anforderung C (Kontrollen proportional zur Vertraulichkeit) konfiguriert werden. Das Beispiel zeigt weiter, dass allgemeine Richtlinien für bedingten Zugriff auf Benutzer angewendet werden, die bei der Authentifizierung/dem Zugriff auf den Dienst ausgelöst werden, bevor standortbasierte Steuerelemente, die für bezeichnete Speicherorte über den Authentifizierungskontext gelten können:

| Label | Einstellungen für bedingten Zugriff |

|---|---|

| INOFFIZIELL | Vollzugriff zulassen. |

| AMTLICH | Vollzugriff zulassen. |

| OFFICIAL: Vertraulich | Blockieren sie den Zugriff auf alle nicht verwalteten Geräte. |

| GESCHÜTZT | Link zu einem Authentifizierungskontext, der: – Erfordert ein verwaltetes Gerät, – Erfordert die Mitgliedschaft in einer Gruppe autorisierter Benutzer und – Erfordert Zugriff von einem vertrauenswürdigen Speicherort. |

Out-of-Place-Warnungen für Daten

Die Anwendung einer Bezeichnung auf einen Standort über die Konfiguration von Gruppen und Standorten ermöglicht out-of-place-Warnungen für Daten.

Wenn ein Administrator eine Bezeichnung auf einen Speicherort anwendet, stellt er fest, dass der Speicherort für die Speicherung von Elementen bis einschließlich der angewendeten Bezeichnung geeignet ist. Wenn ein Speicherort als "OFFICIAL: Vertraulich" konfiguriert ist, kann er Elemente aller Bezeichnungen bis einschließlich "OFFICIAL: Vertraulich" und alle Untergeordneten Bezeichnungen enthalten, die möglicherweise innerhalb derselben Gruppierung vorhanden sind.

Wenn ein GESCHÜTZTEs Element an den Speicherort "OFFICIAL: Vertraulich" verschoben wird, handelt es sich um einen Datenüberlauf und erfordert Eine Korrektur. Dies ist der Ort, an dem Warnungen an ort und Stelle wichtig sind.

Wenn solche Ereignisse auftreten:

- Die Aktion wird nicht blockiert, was wichtig ist, da sie möglicherweise auf eine Neuklassifizierung oder einen anderen erforderlichen Geschäftsprozess zurückzuführen ist.

- Eine Warnung mit inkompatibler Vertraulichkeitsbezeichnung erkannt wird an den Benutzer gesendet, der versucht, ihn über das Problem aufzuklären, Links zum Element, zum Element und zum Speicherort bereitzustellen und ihn zur weiteren Unterstützung an eine URL weiterzuleiten.

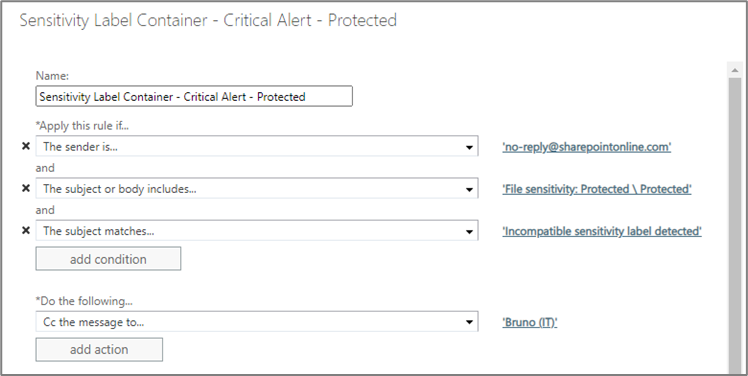

- Eine Warnung wird an den Administrator der SharePoint-Website gesendet, um ihn über den Vorfall zu informieren. Bei Bedarf können Nachrichtenflussregeln oder ähnliche Konfigurationen implementiert werden, um diese Warnungen an Sicherheitsteams weiterzuleiten.

- Das Überwachungsprotokollereignis "Detected document sensitivity mismatch" (Detected document sensitivity mismatch) wird generiert.

Es folgt ein Beispiel für eine Warnung, die an Benutzer gesendet wird, wenn eine solche Aktion auftritt:

Tipp

Die in dieser Benachrichtigung bereitgestellte HelpLink-URL kann wie folgt konfiguriert werden:

Set-SPOTenant –LabelMismatchEmailHelpLink “URL”

Out-of-Place-Warnungen für Daten sollten wie folgt genau überwacht werden:

- Die Einhaltung von "Need-to-Know"-Prinzipien ist möglicherweise schwierig, wenn PROTECTED oder OFFICIAL gilt: Vertrauliche Elemente werden in Container mit niedrigerer Vertraulichkeit verschoben, die z. B. über eine eingeschränktere Datenschutzkonfiguration verfügen können.

- Kontrollen wie der bedingte Zugriff werden wahrscheinlich an Orten mit niedrigerer Vertraulichkeit gelockert, was dazu führen kann, dass Daten exfiltriert oder auf nicht verwaltete Geräte verschoben werden.

Regierungsorganisationen können das Risiko der datenexfiltration von Daten an ort und stelle reduzieren, indem sie den mehrschichtigen Ansatz von Microsoft Purview verwenden. Dies umfasst Folgendes:

- Ansätze zum Überwachen von Out-of-Place-Warnungen für Daten.

- Einbeziehung von Ebenen des Dlp-Schutzes (Data Loss Prevention, Verhinderung von Datenverlust), die den Inhalt bewerten, der in Elementen enthalten ist, die über die angewendete Bezeichnung hinausgehen (wie unter Einschränken der Verteilung vertraulicher Informationen beschrieben).

- Erkennen riskanter Benutzerverhalten vor schwerwiegenden Richtlinienverstößen mithilfe von Tools wie Insider-Risikomanagement und adaptivem Schutz

Überwachen von Out-of-Place-Warnungen für Daten

Standardmäßig sind Warnungen zu Vertraulichkeitskonflikten im Überwachungsprotokoll und in Websiteadministratorpostfächern sichtbar und werden im Aktivitäts-Explorer angezeigt. Microsoft Purview-Implementierungen für Regierungsorganisationen sollten eine Strategie und Prozesse für den Umgang mit Vertraulichkeitskonfliktwarnungen enthalten. Die Strategie sollte auch priorisiert werden, um sicherzustellen, dass kritischere Warnungen Vorrang vor Übereinstimmungen mit niedrigerer Priorität erhalten.

Beispielsweise haben OFFICIAL-Informationen, die an einen SharePoint-Speicherort mit der Bezeichnung "UNOFFICIAL" verschoben werden, weniger Auswirkungen als GESCHÜTZTE Informationen, die an einen SharePoint-Speicherort mit der Bezeichnung "UNOFFICIAL" verschoben werden, und die Priorität sollte in der Rangfolge zugewiesen werden.

Die folgende Beispielprioritätsmatrix zeigt, wie Organisationen bestimmen können, welche Ereignisse für eine out-of-place-Wiederherstellung von Daten priorisiert werden sollen:

| Elementbezeichnung | INOFFIZIELLE Lage | OFFIZIELLER Standort | OFFICIAL Vertraulicher Standort | GESCHÜTZTer Standort |

|---|---|---|---|---|

| INOFFIZIELLEs Element | - | - | - | - |

| OFFICIAL Item | Niedrigere Priorität | - | - | - |

| OFFICIAL Sensibles Element | Mittlere Priorität | Mittlere Priorität | - | - |

| PROTECTED-Element | Höchste Priorität | Hohe Priorität | Hohe Priorität | - |

Für die Überwachung und Aktion dieser Ereignisse besteht darin, eine SIEM-Lösung (Security Information and Event Management) wie Microsoft Sentinel zu verwenden, um das Überwachungsprotokoll zu erfassen und Ereignisse basierend auf der Vertraulichkeit des Standorts und der Vertraulichkeit des Elements zu filtern. Wir würden dann Warnungs- oder Korrekturaktivitäten auslösen, um die Situation zu beheben.

Für Organisationen, die keine SIEM-Funktion verwenden, können präzise Warnungen über eine E-Mail-Flussregel bereitgestellt werden, die den Text von Warnungs-E-Mails überprüft, die an beleidigende Benutzer gesendet werden, und die E-Mails an anderer Stelle zur Aktion weitergeleitet werden. Zum Beispiel:

Solche Regeln können so konfiguriert werden, dass der Textkörper von E-Mails auf Details zur Vertraulichkeit von Dateien und Websites überprüft und dann eine entsprechende Warnung ausgelöst wird, z. B. Benachrichtigungen an Sicherheitsteams.

Power Automate bietet andere Berichterstellungs- oder Warnungsoptionen. Beispielsweise könnte ein Flow erstellt werden, um auf Elemente zu reagieren, die an ein Out-of-Place-Warnungspostfach für Daten gesendet werden, um das Feld "Vorgesetzter" von Microsoft Entra abzurufen und dem Vorgesetzten einen Incidentbericht zu senden, der es ihm ermöglicht, die Situation mit dem untergeordneten Benutzer zu behandeln.

Tipp

Der beste Ansatz besteht darin, eine Warnungs-/Berichterstellungsstrategie zu entwickeln, die auf andere Geschäftsprozesse abgestimmt ist. Die Verwendung von Microsoft Sentinel als SIEM ist die beste Option, da es für die Zusammenarbeit mit Microsoft Purview entwickelt und entworfen wurde.

Konfiguration von Beispielgruppen und Standorten

Im Folgenden finden Sie ein Beispiel dafür, wie präzise Steuerelemente basierend auf der angewendeten Vertraulichkeitsbezeichnung auf Speicherorte angewendet werden können. Dies ist auf die Kernanforderung C der PSPF-Richtlinie 8 abgestimmt und bietet betriebsbezogene Kontrollen, die proportional zum Wert, der Wichtigkeit und der Vertraulichkeit des Elements sind.

| Vertraulichkeitsbezeichnung | Gruppen & Websites | Datenschutzeinstellungen | Externer Zugriff | Externe Freigabe | Bedingter Zugriff |

|---|---|---|---|---|---|

| INOFFIZIELL | Ein | Aus oder Keine (Der Benutzer entscheidet) |

Gäste zulassen | Vorhandene Gäste zulassen | Deaktivieren oder Zulassen des Vollzugriffs von nicht verwalteten Geräten |

| AMTLICH | Ein | Aus oder Keine (Der Benutzer entscheidet) |

Gäste zulassen | Vorhandene Gäste zulassen | Deaktivieren oder Zulassen des Vollzugriffs von nicht verwalteten Geräten |

| OFFICIAL Sensitive (Kategorie) | Aus | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend |

| OFFICIAL Vertraulich | Ein | Private | Gäste zulassen | Vorhandene Gäste zulassen | Blockieren des Zugriffs auf nicht verwalteten Geräten |

| OFFICIAL Sensible Privatsphäre | Off | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend |

| OFFICIAL Sensible rechtliche Rechte | Aus | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend |

| OFFICIAL Sensibles Gesetzesgeheimnis | Aus | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend |

| OFFIZIELLEs sensibleS NATIONALES KABINETT | Aus | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend |

| PROTECTED (Kategorie) | Aus | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend |

| GESCHÜTZT | Ein | Private | Gäste nicht zulassen | Nur Personen in Ihrer Organisation | Authentifizierungskontext: - MFA erforderlich, - Verwaltetes Gerät; und – Vertrauenswürdiger Speicherort. |

| PROTECTED - Persönlicher Datenschutz | Aus | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend |

| PROTECTED - Rechtliches Privileg | Aus | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend |

| PROTECTED - Legislative Secrecy | Off | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend | Nicht zutreffend |

| GESCHÜTZTER SCHRANK | Ein | Private | Gäste nicht zulassen | Nur Personen in Ihrer Organisation | Authentifizierungskontext: - MFA erforderlich, - Verwaltetes Gerät; und – Vertrauenswürdiger Speicherort. |

| GESCHÜTZTES NATIONALKABINETT | Ein | Private | Gäste nicht zulassen | Nur Personen in Ihrer Organisation | Authentifizierungskontext: - MFA erforderlich, - Verwaltetes Gerät; und – Vertrauenswürdiger Speicherort. |

Standardbezeichnungen für SharePoint

Die Standardbeschriftung ist eine Funktion, mit der elemente, die in SharePoint-Dokumentbibliotheken erstellt wurden, automatisch eine Vertraulichkeitsbezeichnung erben können. Geerbte Bezeichnungen werden auf alle neuen oder nicht bezeichneten Elemente und auf solche mit einer vorhandenen Bezeichnung angewendet, die in der Reihenfolge niedriger als die Standardbezeichnung ist. Standardbezeichnungen können verwendet werden, um die Vertraulichkeit der Website mit der vertraulichkeit der darin gespeicherten Dateien abzugleichen.

Regierungsorganisationen können sich sorgen über die offensichtliche Nähe zwischen Standardbeschriftungsoptionen und Anforderungen machen, die die Verwendung der automatischen Klassifizierung verbieten, z. B.:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8, Anforderung 2a (Kernanforderung): Bewerten vertraulicher und sicherheitsrelevanter Informationen (v2018.6) | Um zu entscheiden, welche Sicherheitsklassifizierung angewendet werden soll, muss der Absender: i. Bewerten Sie den Wert, die Wichtigkeit oder die Vertraulichkeit amtlicher Informationen, indem Sie den potenziellen Schaden für Behörden, nationale Interessen, Organisationen oder Einzelpersonen berücksichtigen, die entstehen würden, wenn die Vertraulichkeit der Informationen kompromittiert würde ... und ii. Legen Sie die Sicherheitsklassifizierung auf die niedrigste angemessene Ebene fest. |

Die Standardbezeichnung in der Umgebung der australischen Regierung kann in Situationen nützlich sein, in denen Elemente von Systemen generiert werden. Wenn beispielsweise eine Anwendung als Teil eines Geschäftsprozesses verwendet wurde, die Elemente in einem Massenvorgang erstellt (z. B. ein Power Automate-Flow). Der Speicherort, an dem die Elemente generiert werden, kann eine Standardbezeichnung anwenden. Dadurch wird sichergestellt, dass auf alle elemente, die vom Prozess generiert werden, konsistente Bezeichnungen angewendet werden.

Nur neu erstellte Elemente und elemente, die geändert oder an den Speicherort verschoben wurden, nachdem die Standardeinstellung angewendet wurde, erben die Bezeichnung. Bezeichnungen können nicht auf vorhandene Dateien angewendet werden, die sich im Ruhezustand am Speicherort befinden.

Für Organisationen, die Bezeichnungsverschlüsselung verwenden, sollten die folgenden Punkte bei der Standardbezeichnung beachtet werden:

- Ohne die gemeinsame Dokumenterstellung für verschlüsselte Inhalte aktiviert (wie unter Verschlüsselungseinschränkungen für Bezeichnungen erwähnt), kann es zu einer geringfügigen Verzögerung beim Anwenden der Standard-Vertraulichkeitsbezeichnung für eine Dokumentbibliothek kommen, wenn Benutzer die Option Datei>speichern unter auswählen.

- Wie bei Vertraulichkeitsbezeichnungen für Office 365 für das Web werden einige Bezeichnungskonfigurationen, die Verschlüsselung anwenden, für SharePoint nicht unterstützt. Zum Beispiel:

- Benutzern das Zuweisen von Berechtigungen erlauben Verschlüsselungsoptionen erfordern eine Benutzerinteraktion und sind nicht für die Standardbezeichnung geeignet.

- Optionen zum Ablauf des Benutzerzugriffs und zur Verschlüsselung mit doppeltem Schlüssel können ebenfalls beeinträchtigt werden.

Informationen zur Standardbezeichnung finden Sie unter Konfigurieren einer Standard-Vertraulichkeitsbezeichnung für eine SharePoint-Dokumentbibliothek.